再谈钓鱼邮件

概述

最近对邮件的防御策略进行了更新,结合威胁情报和安全沙箱对收到的钓鱼邮件进行了分析,期望这些案例能对大家有所帮助。

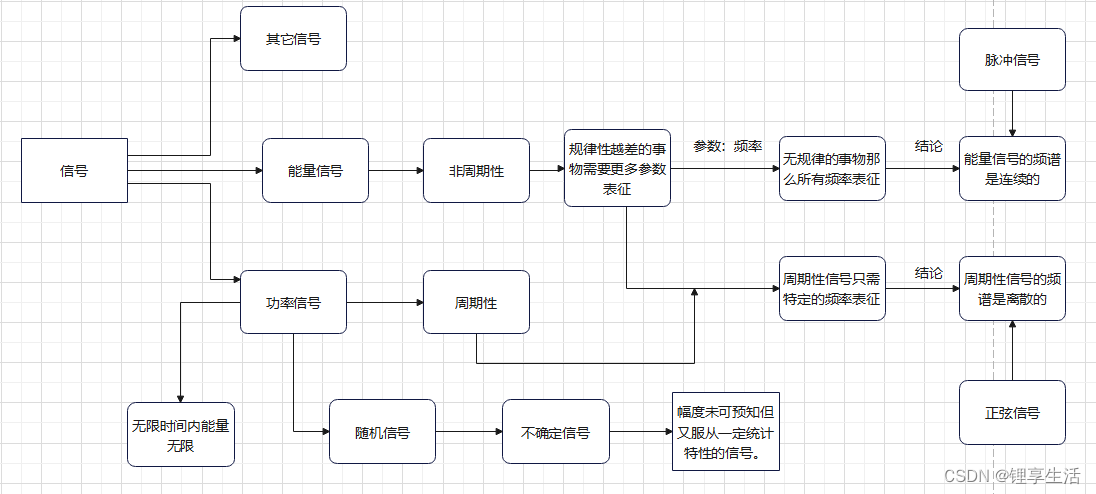

网关上拦截的钓鱼邮件基本可以分三个类别:链接钓鱼邮件、附件钓鱼邮件以及邮件头伪造钓鱼邮件(或者叫仿冒邮件)。

钓鱼邮件类型

原理说明

链接钓鱼

附件钓鱼

邮件头伪造钓鱼

钓鱼邮件案例展示

案例:伪造财务、人力通知:

案例:伪造安全告警通知

通过信息收集获取到公司安全或运维部门的邮箱时,可根据最新爆发的漏洞给全体员工发送补丁更新通知,可将最新漏洞的补丁(exe为免杀的远控木马等)作为邮件附件,并提示大家下载后运行进行补丁修复,比如这样的一封钓鱼邮件:

伪造系统升级通知

邮件通知公司全员:公司常用系统升级,需要通过新的系统进行相关操作。比如构造如下的一封钓鱼邮件,通知公司全员,手机OA系统升级,需要通过扫描二维码重新进入,从而诱导员工扫描钓鱼二维码,钓取员工相关的账号和密码等敏感信息:

案例:伪造快递通知

钓鱼邮件分析

通过邮件网关进行拦截,拿到了原始的钓鱼邮件,首先需要确保将其转化成 EML 文本格式,可用工具:

https://github.com/mvz/msgconvert

接着,我们至少需要从以下几个方面来分析:

1)原始邮件头,包括:From, envelope-from, SPF, client-ip 等

1.1)可以通过 dig 命令,如:dig -t txt baidu.com,来检查邮件是否被 spoof了

1.2)对比 From 和 envelope-from 是否一致,也是应该判断是否为恶意邮件的有效方法

2)原始邮件正文,包括:域名/IP,URL,附件等

2.1)域名/IP 和 URL 的分析可以使用工具篇里提到的相应工具来分析,判断是否存在 multi-stage C&C

2.2)附件的分析也可以使用工具篇里提到的在线/本地恶意程序分析沙箱或者自行逆向分析,进而了解恶意程序的执行逻辑以及对应的 IOC (域名,URL,文件,注册表键值,执行的系统命令等)

2.3)利用日志分析平台,查询恶意域名的 DNS 或者 HTTP(S) 流量日志,结合主机 EDR(Endpoint Detection and Response)终端日志将 DNS 请求关联到相应的主机进程,如:ETW for Windows,BCC/eBPF for Linux 等

2.4)查询触发恶意域名的 DNS 请求的主机进程的整个进程树,分析 malware 完整的执行链,例如:outlook.exe -> winword.exe -> cmd.exe -> powershell.exe

2.5)查询所有触发了上述执行链的受感染主机,并重复2.4)的步骤直到没有新的执行链被发现为止

在分析完了以上这些,我们就可以添加对应的防御和检测措施了,例如:

1)通过DNS Sinkhole 来阻断所有恶意域名的 DNS 请求

2)确保终端反病毒程序可以检测并清理每个阶段的恶意文件

3)添加防火墙规则来阻止内网主机对恶意IP地址的访问

4)隔离重装已经感染的主机进行

5)重置受感染内网用户的登录凭证

6)删除所有企业用户收到的来自同一恶意发送者的邮件

7)将分析得出的 IOC 添加到 IOC 检测平台

8)依据已发现的 Malware 执行链添加新的入侵检测规则

分析辅助工具

第一类,域名与 IP 检测工具:

https://centralops.net/co/DomainDossier.aspx?dom_whois=1&net_whois=1&dom_dns=1

https://www.threatcrowd.org/

https://www.threatminer.org/

https://www.virustotal.com/en/

https://www.talosintelligence.com/

https://login.opendns.com/

https://www.alexa.com/siteinfo

https://x.threatbook.cn/en

https://checkphish.ai/domain/avfisher.win

第二类,URL 检测工具:

https://urlscan.io/

https://sitecheck.sucuri.net/results/pool.cortins.tk

https://quttera.com/

https://www.virustotal.com/en/

https://checkphish.ai/

第三类,TOR 节点检测工具:

https://www.dan.me.uk/torcheck

https://exonerator.torproject.org/

https://ipduh.com/ip/tor-exit/

https://torstatus.blutmagie.de/

第四类,在线恶意程序或文档检测工具:

https://www.virustotal.com/en/

https://malwr.com/

http://camas.comodo.com/

https://x.threatbook.cn/en

https://www.reverse.it/

http://www.threatexpert.com/submit.aspx

https://www.vicheck.ca/

https://virusshare.com/

https://malshare.com/

https://github.com/ytisf/theZoo

第五类,动态恶意程序或文档分析工具:

Cuckoo:

https://github.com/cuckoosandbox/cuckoo

Regshot:

https://sourceforge.net/projects/regshot/

Process Hacker:

http://processhacker.sourceforge.net/

Process Monitor:

https://technet.microsoft.com/en-us/sysinternals/processmonitor.aspx

ProcDOT:

https://www.cert.at/downloads/software/procdot_en.html

WinDump:

https://www.winpcap.org/windump/

Graphviz:

http://www.graphviz.org/Download…php

Capture-BAT:

https://www.honeynet.org/node/315 (x86 environment only)

Fakenet:

https://sourceforge.net/projects/fakenet/

Wireshark:

https://www.wireshark.org/#download

第六类,邮件检测工具:

http://spf.myisp.ch/

总结

源IP主要来自国外,鞭长莫及,反制手段有限,目前只有加强自身防御体系建设,尽量提高员工安全意识。计划搭建内部钓鱼平台,开展一次钓鱼演练。

钓鱼邮件演练

https://github.com/gophish/gophish

设定邮件主题

- 根据最近拦截的邮件,设定主题

设定难度

- 一级钓鱼攻击——有很多指标可以很容易识别出是“钓鱼邮件”

- 二级钓鱼攻击——基于公司信息或个人信息的邮件

- 三级钓鱼攻击——有指向性、针对性的钓鱼攻击

- 四级钓鱼攻击或鱼叉式钓鱼攻击——具备个性化信息、商标、无拼写错误等特征。

演练注意事项:

- 不能冒充公检法相关监管单位,包括logo、电话、工作人员真实信息等

- 内容需要合规。邮件正文中不能发布、传播反党反社会舆论;不得侵犯商业秘密;不得非法获取国家秘密;不得侵犯公民个人信息。

- 不能对公司现有系统造成损害,以此来窃取公司商业机密

话术

发起钓鱼邮件测试后,会收到员工的上报,我们需要统一话术,避免提前露馅,如“感谢您的反馈,我们先确认下该邮件是否为钓鱼邮件,确认前请不要做任何操作,确认后会第一时间通知您,谢谢。”

追踪与统计

- 点击人数

- 报告钓鱼邮件攻击的人数

- 点击却未报告的人数

- 点击并报告的人数

- 未点击也未报告的人数

- 未点击却报告的人数

以上数据可以在gophish上获取,重点关注点击率和上报率

开展培训

- 对本次钓鱼邮件演练做复盘,展示上一步中的数据,对员工进行信息安全意识培训

- 介绍常见的钓鱼邮件类型以及该如何防范,收到钓鱼邮件后上报的途径

参考链接

-

收到“来自自己”的敲诈邮件,请不要惊慌

https://www.freebuf.com/articles/network/187522.html

-

邮件钓鱼平台搭建以及基础使用场景

https://www.secpulse.com/archives/147030.html

-

红队行动之鱼叉攻击-研究分享

https://payloads.online/archivers/2020-02-05/1

-

社工之-钓鱼邮件的编写思路

https://www.t00ls.net/viewthread.php?tid=54644

-

记一次真实的邮件钓鱼演练

https://xz.aliyun.com/t/5412