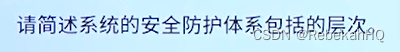

一、安全防护体系

(一)来由

安全保护等级(5个):用户自主、系统审计、安全标记、结构化、访问验证(自己全借问)

为了对信息系统从不同角度做安全保护;

有利于从不同角度去加强信息系统的安全保护能力。

(二)安全防护体系的划分

总体来讲安全防护体系,将系统分为7个层面。

1、实体安全

计算机物理硬件实体的安全。实体安全又叫物理安全。在计算机信息系统中,计算机及其相关的设备、设施(含网络)统称为计算机信息系统的实体。主要包括三个方面:环境安全、设备安全、媒体安全。

常见的解决方式:将重要的设备放到专用的空间进行保护。

2、平台安全

平台包括网络平台、操作系统平台、通用的平台(例如一些服务、数据库等),平台安全就是这些基础平台的安全。

例如平台升级,弥补漏洞。

3、数据安全

就是数据的安全,指的就是数据的机密性、完整性、访问的可控性,以及可恢复性。

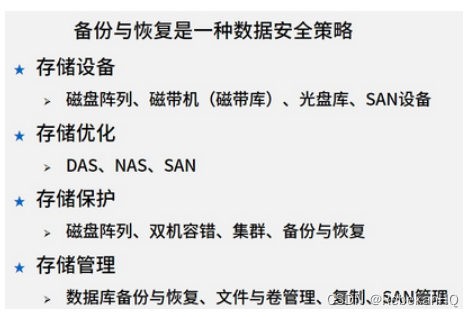

DAS(直接附加存储),NAS(网络区域存储),SAN:(存储区域网络)

4、通信安全

数据和信息是要在网络上进行传输的,通信安全也就是信息存在服务器上面,业务用户使用数据时,在客户端通过网络去访问数据。

通信安全中涉及到系统之间的通信、会话的访问,是不是会被非法的侵犯。

5、应用安全

指业务逻辑方面的安全。

也就是业务的运行规则、逻辑规则、逻辑访问安全控制、可迭代性、本身数据的真实性、以及业务实体的鉴别等。 一般都是与业务和具体的应用相关的。

6、运行安全

系统的安全是一种动态的安全,也就是说系统随着运行时间的变化,它的安全状态一直处于安全、不安全的动态变化之中。

7、管理安全

是一个整体上的,对各个安全要素进行有效的控制,对相关的人员继续的操作进行整体的管理。

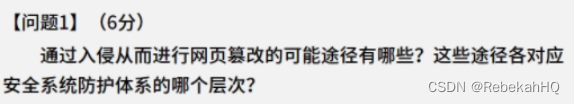

(三)安全防护考题

(1)通过系统漏洞获取网站控制权,然后去篡改网站;这是基于操作系统的漏洞,操作系统属于平台安全。

(2)通过应用部分存在逻辑漏洞的应用程序,从而获得网站的控制权限去篡改网站,应用程序属于应用安全。

(3)数据放在数据库中没有加密,或者加密的强度不够,当数据泄露时黑客破译了用户名和密码,从而获得管理员权限篡改网站,属于数据安全。

答:

答:①实体安全:具体物理设备的安全;②平台安全:包括网络平台、操作系统平台等基础平台的安全;③数据安全:数据的机密性、完整性、访问的可控性、以及可恢复性,数据的安全;④通信安全:数据和信息要在网络上进行传输的,涉及到系统之间的通信、会话的访问,对以上等服务器与客户端之间的安全;⑤应用安全:与业务逻辑方面的安全,与具体应用相关;⑥运行安全:系统安全是一种动态安全,其安全状态一直处于安全、不安全的动态变化之中;⑦管理安全:对各个安全要素进行有效控制、对相关人员继续的操作进行整体的管理。

二、网络攻击(上午题比较多)

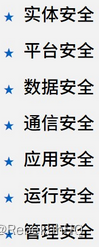

(一)病毒VS木马

- 病毒:破坏者;是指在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或程序代码。人为制造的、有破坏性、感染性、寄生性(不是独立存在的)、隐蔽性、触发(潜伏)性的特性。

- 木马:盗窃者;当感染木马后,会通过外网建立连接,然后进行盗窃信息到指定位置。计算机感染木马后,会建立一些未知的网络通信连接。

(二)网络攻击术语

1、冒充(主动攻击)

- 冒充是一个实体假装成另一个实体进行攻击。(一般与主动攻击结合在一起使用)

- 冒充类型:口令猜测、缓冲区溢出

2、重演(主动攻击)

- 当一个消息或者部分消息,为了产生非授权效果而被重复,出现重演。

3、消息篡改(主动攻击)

- 数据所传送的内容被改而未被挖掘,并导致非授权后果。

- 伪造电子邮件

4、服务拒绝/拒绝服务式攻击【DOS】(主动攻击重点)

- 当一个实体不能执行正常功能,或它的动作妨碍别的实体执行正常功能时,就会发生服务拒绝。

- 不会造成信息泄露,但会影响实体执行正常功能。

- 死亡Ping;泪滴攻击;UDP洪水;SYN洪水;Land攻击;Smurf攻击;Fraggle攻击;电子邮件炸弹;畸形消息攻击

三、访问控制

(一)含义

防止对计算机/计算机系统进行非授权的访问和存储。

(二)实现方式

限制访问系统的人员

用户名+密码

限制进入系统的用户所能做的操作

- 用户访问系统范围的权限

- 实现方式:

1、隔离技术法:密码隔离、物理、时间、逻辑隔离

2、限制权限法

限制访问系统人员的实现方式

1、 用户标识与验证(基础)

2、用户标识与验证的三种方法

- 要求用户输入一些保密信息;

- 采用物理识别设备(卡);

- 采用生物统计学设备(虹膜、指纹);

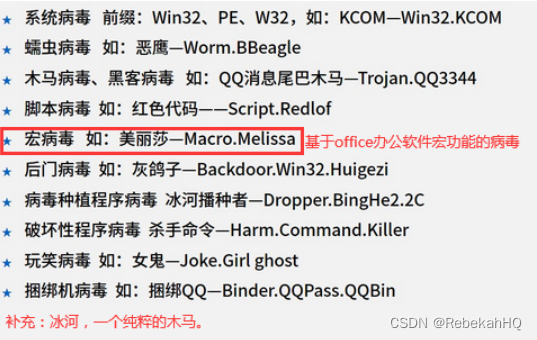

四、加密、签名技术的原理及作用(重点在签名如何实现)

(一)原理

对原来明文的消息(文件、数据),按照某种特定的算法进行处理,使其成为一段不可阅读的、不可理解的一段代码,称为密文;只有在输入特定的密钥以后,才能把对应的密文给解密出来。

(二)分类

1、对称性(可逆)

- 加密和解密都是相同密钥

- 特点:算法效率高、速度快、适用于对大数据进行加密

- 缺点:密钥分发困难(得给所有人都发密钥)

- 算法:DES、3DES、RC-5、IDEA

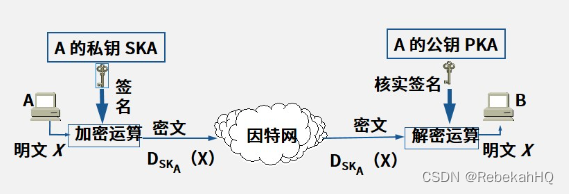

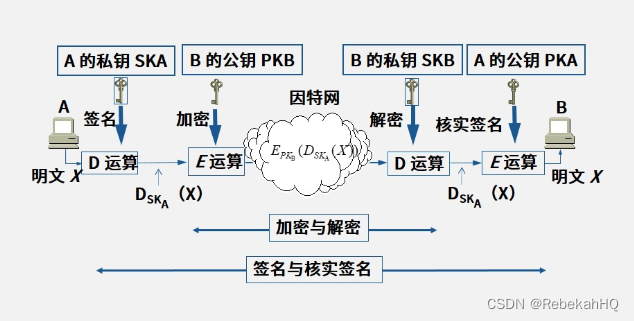

2、非对称性(可逆)

- 加密和解密都是不同密钥

- 特点:密钥成对出现,公钥加密用私钥解密,私钥加密用公钥解密;公钥对外公开;私钥只有持有者持有;公钥与私钥之间存在关联,但是密钥之间不能相互推导

- 缺点:效率低;进行大量加密解密,比较耗时

- 算法:RSA、ECC、DSA

3、单向加密(不可逆)

- 加密后不可还原

- MD5(字符和算法生成密文)、SHA(安全的hash算法)

- hash算法:按约定生成固定长度的二进制位;生成的字符长度是固定的;hash值随消息内容不同而不同

五、SQL注入攻击(重点)、XSS攻击(重点)

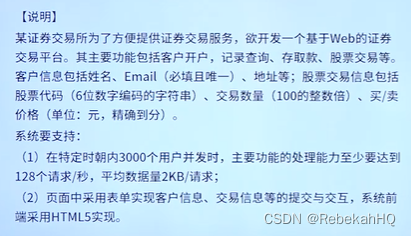

【问题1】在对此平台进行非功能测试时,需要测试哪些方面?

【问题2】在满足系统要支持的(1)时,计算系统的通信吞吐量。

【问题3】表单输入测试需要测试哪几个方面?

【问题4】

(1)股票代码:111111、数量10万、当前价格:6.00,设计4个股票交易的测试输入。

(2)设计2个客户开户的测试输入,以测试是否存在XSS、SQL注入。

【问题1】在对此平台进行非功能测试时,需要测试哪些方面?

【答案1】答:性能测试、负载测试、压力测试、并发测试、配置测试、可靠性测试、容量测试、失效恢复测试、链接速度测试等。

xs:性能测试、安全性测试、兼容性测试、易用性测试

(本题考查Web应用测试相关知识。Web应用测试除了类似传统软件系统测试的性能测试、压力测试等之外,还需要测试页面、链接、浏览器、表单和可用性等多个方面,由于Web应用部署访问的大众化特点,对安全性尤其要重视。

本问题考查Web应用非功能性测试的内容。题目背景是股票交易,属于交易密集型的应用。题目还涉及到特定时期内3000个用户并发,并且处理能力至少要达到每秒128个请求,所以需要测试与并发能力相关的因素,即对性能、负载、压力、并发、配置、可靠性、容量、失效恢复、链接速度、兼容性等方面进行测试。)

【问题2】在满足系统要支持的(1)时,计算系统的通信吞吐量。

【答案2】通信吞吐量:P=N(并发用户的数量=3000)×T(每单位时间的在线事务数量=128)×D(事务服务器每次处理的数据负载=2KB/s)=3000×128×2=768000KB/s=750MB/s。

(通信吞吐量的计算公式:P=N×T×D

其中参数:

N:并发用户的数量

T:每单位时间的在线事务数量

D:事务服务器每次处理的数据负载

P:系统的通信吞吐量)

【问题3】表单输入测试需要测试哪几个方面?

【答案3】答:表单输入测试需要验证:输入域、错误输入是否有错误提示、必填项和选填项。

xs:每个字段的验证、字段的缺省值、表单中的输入

(本题考查表单测试相关内容。表单(Form)在Web页面中用来提供给用户填写信息,从而获得填写的相关信息,实现用户和系统之间的交互。本系统页面中采用表单实现客户信息、交易信息等的提交与交互。进行表单测试时,需要对表单输入进行验证,包括输入域、错误输入时是否有错误提示、必填项和选填项等方面的验证。)

【问题4】

(1)股票代码:111111、数量10万、当前价格:6.00,设计4个股票交易的测试输入。

(2)设计2个客户开户的测试输入,以测试是否存在XSS、SQL注入。

【答案4】

(1)测试一:任一标准等价类测试输入,满足股票代码为111111,交易数量为100整数倍且小于等于10万,买/卖价格为包含两位小数的正数,如“111111,300,6.78”。

测试二至测试四:分别为任一健壮等价类测试输入,即每个输入有一个无效数据,其余输入为有效数据。如“11111A,300,6.78” “111111,301,6.78” “111111,300,6.789”。

(也可以釆用边界值分析法来设计测试用例,这样测试二至测试四需要选择一些边界上的值,比如交易数量取0、100、99900、100000、100100等情况。)

(2)测试一:其中一字段包含任何HTML,如,或任何脚本如

(2)Web应用系统在某些情况下,接收页面上传的内容,并作为新页面的内容。例如,在本系统中需要提交股票代码、交易数量、交易价格,在提交之后,需要查看交易情况时显示相关的内容。

)

xs:1:111111,10万,6(正确输入)

2:1222,10万,6(代码错误)

3:111111,0万,6(数量错误)

4:111111,10万,0(价格错误)

21:姓名:张三 or 1=1-- Email: q123@q123.com 地址:xxxxxxx(SQL注入)

22:姓名:张三 Email: q123@q123.com 地址:xxxxxxx(XSS)