在当今数字化时代,数据安全是一个非常重要且不可忽视的问题。为了保护敏感数据不被恶意窃取或篡改,加密算法诞生了。加密算法通过对原始数据转换和处理成不可读取的内容,防止未经授权的人读取和理解,从而确保数据的安全性、机密性。在下面的内容中,我们将介绍几种常见的加密算法及其应用。

一、关于加密算法

加密算法就像一种密码,它使用特殊的数学规则和密钥来混淆数据,确保只有拥有正确密钥的人才能解开并理解信息,防止未经授权的人读取和理解数据。

当我们在网上发送信息、密码和其他敏感数据或将其存储在设备上时,使用加密算法就像为这些数字信息上了一把锁,从而保护敏感数据的安全性和机密性。

二、加密算法种类

加密算法主要分为对称加密算法、非对称加密算法、哈希算法等三大类。

1、对称加密算法

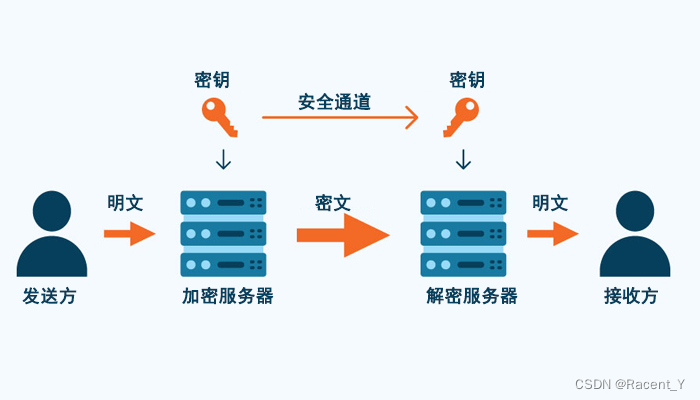

在对称加密中,加密和解密都使用单一密钥。通信双方共享同一密钥。加密时,发送方使用该密钥对数据进行加密,而接收方则使用相同的密钥对加密数据进行解密。

对称加密算法主要有DES算法、AES算法、3DES算法、RC4算法等。

2、非对称加密算法

非对称加密也称为公钥加密,使用一对密钥:用于加密的公钥和用于解密的私钥。公钥可以自由分发,允许任何人加密数据,但只有私钥持有者才能解密和访问原始信息。

非对称加密算法主要有RSA算法、ECC算法等。

3、哈希算法

哈希算法也叫安全散列算法、消息摘要算法、杂凑算法,是一种将任意长度的输入数据输出为固定长度数据的算法,其可实现数据签名、数据完整性校验等功能。

哈希算法主要有MD5算法、SHA1算法、SHA2算法等。

三、常见的加密算法及其应用

1、DES算法

DES算法,是一种使用对称密钥加密的块算法,由IBM公司于1975年研发,是最早的一种广泛应用的对称加密算法之一。DES 使用 56 位密钥经过置换、替换、异或等运算等过程对数据加密。

DES算法应用:DES算法主要应用于数据库加密、文件加密、计算机网络通信等。

2、3DES算法

3DES算法是DES算法的一个更安全的变形,其使用3条56位的密钥对数据进行三次加密,是DES算法向AES算法过渡的算法,与相比DES算法相比具有更高的安全性。

3DES算法应用:3DES算法主要应用于金融交易过程安全、文件加密、数据库加密等。

3、AES算法

AES算法是一种分块加密算法,用于替代原先的DES算法。AES算法由三种不同的算法组成,分别使用 128、192 或 256 位加密密钥,具有高强度、高速度和易于实现的特点。

AES算法应用:AES算法主要应用于VPN连接、网络通信安全、数据库加密等。

4、RC4算法

RC4算法是一种流密码算法,由Ron Rivest于1987年创建。RC4算法通过生成一个伪随机数流(keystream)与明文进行异或运算来实现的加密,具有速度快、简单易用、灵活性高以及适用范围广的特点。

RC4算法应用:RC4算法主要应用于加密通信协议、安全套接字层(SSL)、传输层安全性(TLS)等网络安全协议。

5、RSA算法

RSA算法,是一种基于公钥加密的算法。RSA算法使用公钥进行加密,私钥进行解密,保证了通信数据的机密性。而在数字签名过程中,RSA算法使用私钥进行加密,公钥进行解密,以确保数据的真实性和完整性。

RSA算法应用:RSA算法被广泛应用于SSL证书中的密钥交换和数字签名过程,助力网站实现HTTPS加密,确保网络通信安全。

6、ECC算法

ECC算法,基于椭圆曲线密码学的加密算法。RSA算法是一种近年来兴起的加密算法,它通过利用基于椭圆曲线的数学问题,实现了加密功能,相比于RSA算法,ECC算法提供了更高的安全性和更短的密钥长度。

ECC算法应用:ECC算法也被应用于SSL证书,目前锐安信sslTrus、 Sectigo、Digicert、Geotrust、Globalsign等多个知名品牌的SSL证书均支持RSA算法和ECC算法。

7、MD5算法

MD5是一种加密散列函数算法,它将任意长度的信息作为输入,并将其转换为 16 字节的固定长度信息。MD5算法的主要目的是验证文件是否被篡改过。

MD5算法应用:MD5算法被广泛应用于数据加密和安全校验,从而确保数据的安全性、完整性和真实性。

8、SHA1算法

SHA1算法也写作SHA1算法,它是第一代 SHA 算法标准,由 MD4 算法导出,其可以生成160位(20字节)散列值,散列值通常的呈现形式为40个十六进制数。SHA1算法在文件传输前生成校验和,然后在文件到达目的地后再次生成校验和,通过验证校验和来验证文件是否被篡改,从而确保传输文件的真实性和完整性。

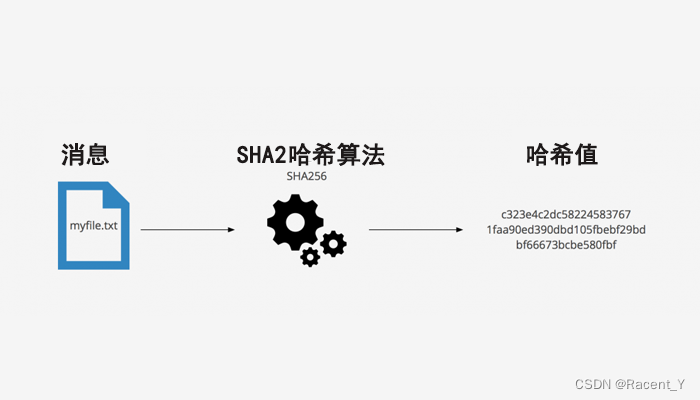

9、SHA2算法

近年来,SHA1算法的安全性逐渐受到质疑,由于其哈希值长度相对较短,使得出现哈希碰撞(哈希碰撞是指两个不同的输入所产生的哈希值相同)的可能性越来越高,而这可能导致一些安全漏洞。为了提高安全性,SHA2算法被引入。SHA的SHA-224、SHA-256、SHA-384 、SHA-512统称为SHA2算法,SHA2算法可以理解为SHA1算法的继承者。

SHA2算法应用:SHA2算法被应用在代码签名证书中,用于给.exe、.ocx,.xpi、.msi、.dll、.cab等软件应用程序进行数字签名。

值得一提的是,以上均是国际通用加密算法,我国也有自己的加密算法,称之为国密算法。国密算法主要包括:

- SM1算法

- SM2算法

- SM3算法

- SM4算法

- SM7算法

- SM9算法

- 祖冲之密码算法(ZUC)等;

其中SM2、SM9为非对称密码算法,SM3为哈希算法,其余均为对称密码算法。SM2/SM3国密算法被广泛应用于国密SSL证书中,您可阅读《什么是国密算法?国密算法有哪些?》了解更多国密算法相关知识。

总而言之,加密算法是保护数据安全的重要手段,通过了解常见的加密算法及其应用,可以帮助我们选择合适的加密算法以更好地保护数据的安全性。如您有更多疑问或需求,请联系我们获得支持。