一、引言

随着信息技术的飞速发展,网络安全问题日益凸显,成为社会各界普遍关注的焦点。近年来,网络安全事件频发,给个人、企业乃至国家带来了严重的损失。这些事件不仅揭示了网络安全领域的严峻挑战,也敲响了信息安全保护的警钟。

回顾过去,无论是个人信息的泄露、企业数据的被篡改,还是国家关键信息基础设施遭受的攻击,都给我们敲响了警钟。每一次网络安全事件的发生,都意味着无数人的隐私被侵犯,企业的商业机密被窃取,国家的安全稳定受到威胁。这些事件让我们深刻认识到,网络安全已经成为信息时代的重要议题,必须引起我们的高度重视。

二、网络安全事件频发

- ESXi 勒索软件攻击事件

2023年2月,名为“ESXiArgs”的勒索软件组织对众多采用VMware ESXi虚拟机管理程序的客户发动了猛烈攻击。据美国联邦调查局与美国计算机安全管理局联合发布的数据揭示,全球范围内受此次攻击波及的服务器数量已突破惊人的3800台大关。

据安全研究团队分析,这次的攻击者主要目标集中在美国、加拿大、法国和德国等国的企业组织。他们巧妙地利用了一个存在已达两年之久的安全漏洞(编号为CVE-2021-21974),该漏洞主要影响旧版VMware ESXi中的OpenSLP服务,使得攻击者能够远程执行恶意代码。此次ESXiArgs勒索软件攻击事件,无疑为我们敲响了警钟,再次强调了保护虚拟化应用基础设施的至关重要性。

- GoAnywhere 攻击事件

2023年2月,Fortra公司紧急发布了一则公告,向所有客户通报了其在GoAnywhere文件传输平台上发现的一个被恶意利用的零日漏洞。该漏洞具有极高的风险性,攻击者可利用它远程操控计算机系统,执行恶意代码。

在这次GoAnywhere漏洞利用攻击事件中,尤为引人注目的是黑客对医疗福利服务机构NationsBenefits的攻击。他们成功地利用了这个漏洞,窃取了该机构300万会员的部分个人隐私信息,引发了广泛的社会关注。

不仅如此,黑客还利用GoAnywhere平台漏洞对其他多个大型组织发动了攻击,其中包括宝洁公司和数据安全领域的佼佼者Rubrik等。Fortra在调查此次攻击的过程中发现,GoAnywhere漏洞主要针对的是运行特定配置的GoAnywhere MFT解决方案的内部部署环境,这种攻击模式早在今年1月就已经初现端倪。

- 梭子鱼电子邮件安全网关攻击事件

2023年6月,备受瞩目的网络安全公司梭子鱼发布了一份重要公告,披露了一个令人震惊的事实:该公司生产的ESG设备中,超过5%的设备已被攻击者成功入侵。这次攻击活动之所以能够得手,主要归咎于攻击者利用了ESG设备内部的一个严重安全漏洞。经过深入调查,梭子鱼公司发现该漏洞在2022年10月就已经被恶意利用。

面对如此严峻的安全形势,梭子鱼公司迅速采取行动,向所有受影响的客户提出了免费更换ESG设备的建议,以尽快消除安全隐患。

- 思科 IOS XE 攻击事件

2023年10月中旬,一场针对思科IOS XE客户的攻击震惊了全球,迅速成为有史以来影响范围最广泛的边缘攻击之一。仅在10月16日这一天,就发现了一个严重的IOS XE漏洞,导致近42000台思科设备不幸中招。

思科在同日发布的安全报告中指出,IOS XE中的零日漏洞被攻击者恶意利用,对其网络安全构成了严重威胁。思科对该特权升级漏洞的评估达到了最高的10.0分,显示出其严重性和紧迫性。思科的Talos威胁情报团队警告称,利用这一严重漏洞,恶意分子将能够全面控制受感染的设备,进而可能导致数据泄露、网络瘫痪等严重后果。

IOS XE网络软件平台在大量的思科设备中得到广泛应用,其中许多设备被部署在企业网络边缘环境中。这些产品包括分支路由器、工业路由器和聚合路由器,以及Catalyst 9100接入点和支持物联网的Catalyst 9800无线控制器等。这些设备在企业的日常运营中扮演着举足轻重的角色,因此其安全性至关重要。

为了应对这一严重漏洞,思科在10月23日迅速发布了首个补丁,以限制IOS XE漏洞的利用。企业用户应尽快安装该补丁,以确保其网络设备的安全。同时,也建议用户加强设备的安全配置和访问控制,以进一步降低网络安全风险。

三、态势感知-提前洞察网络威胁

态势感知是一种基于环境的、动态的、整体的洞察安全风险的能力。它以安全大数据为基础,从全局视角提升对安全威胁的发现识别、理解分析、响应处置能力,最终目的是实现安全决策行动与。态势感知的应用环境主要集中在大规模网络环境,它涉及对能够引起网络态势变化的安全要素进行获取、理解、显示和预测。

“态势感知(Situation Awareness,SA)”严格说并不是一个新名词。早在20世纪80年代,美国空军就提出了态势感知的概念,覆盖感知(感觉)、理解和预测三个层次。90年代,态势感知的概念开始被逐渐接受,并随着网络的兴起而升级为“网络态势感知(Cyberspace Situation Awareness,CSA)”,指在大规模网络环境中对能够引起网络态势发生变化的安全要素进行获取、理解、显示以及最近发展趋势的顺延性预测,而最终的目的是要进行决策与行动。

四、态势感知的重要性

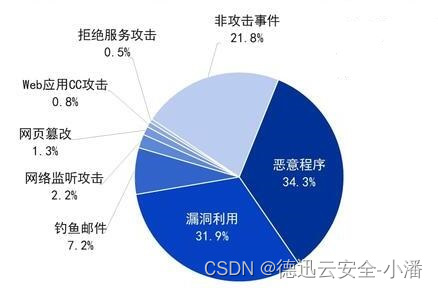

当前,我们所面临的网络攻击环境愈发严峻。攻击者不仅组织严密、分工明确,更在攻击手段上不断推陈出新,甚至借助人工智能技术进行更具针对性的恶意攻击。这使得我们面临的不再是是否会被黑的问题,而是何时会被黑,而且很多时候我们甚至对此一无所知。

在网络安全建设方面,尽管我们多年来一直专注于架构安全(如漏洞管理、系统加固、域划分等)和被动防御(如IPS、WAF、AV等),并取得了一定的成果,但现有的防御体系已经遭遇了发展瓶颈。我们需要跳出传统的安全思维框架,寻求新的防御策略,以应对日益复杂的网络威胁。

在这样的背景下,态势感知成为了未来网络安全领域的关键所在。态势感知不仅仅是一种技术,更是一种全新的安全理念。它强调对网络安全态势的全面、实时、动态的感知和评估,以便及时发现并应对潜在的安全威胁。

成功的网络攻击往往包括情报收集、攻击尝试、数据窃取、情报回传等多个环节。即使是最精明的攻击者,在这些环节中也会不可避免地留下痕迹。因此,我们的任务就是要通过态势感知技术,提前发现这些蛛丝马迹,从而及时阻断攻击行为。

为了实现这一目标,我们需要构建一套完善的态势感知体系。这包括数据采集、威胁识别、风险评估、安全预警等多个环节。通过这些环节的有效配合,我们可以实现对网络安全态势的全面掌控,确保及时发现并应对各种安全威胁。

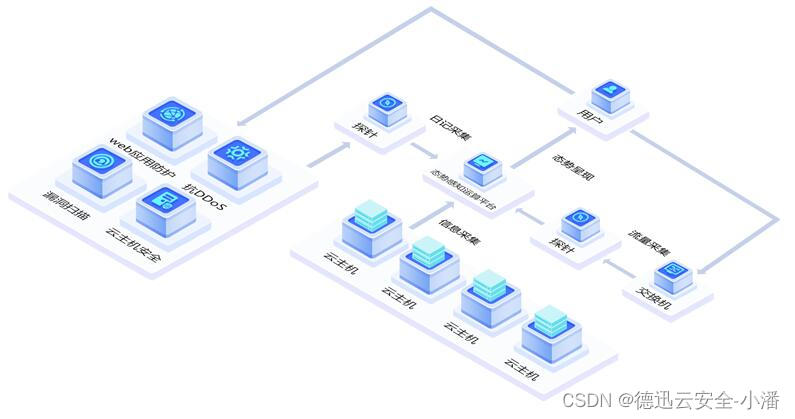

五、如何构建态势感知

德迅云安全态势感知系统采用先进的大数据架构,通过采集系统的网络安全数据信息,对所有安全数据进行统一处理分析,实现对网络攻击行为、安全威胁事件、日志、流量等网络安全问题的发现和告警,打造安全可监控、威胁可感知、事件可控制的安全能力。

- 主动监测

通过对安全设备的日志采集和数据抽取,监测安全数据态势、安全威胁态势、资产安全态势、网络攻击态势、有害程序态势。

- 精准防护

通过事件分级分类、分析研判等方式,精确识别系统安全风险并能生成告警。

- 智能分析

对所有设备日志进行分析,提供专业报告的查看和导出功能,并给出加固建议。通过全文检索和数据详情,实现所有日志的统一查询。

- 可视化态势

态势总览和态势大屏,展示系统监控资产信息和各种系统安全态势,帮助租户直观了解系统的资产情况、威胁告警、有害程序等。

功能特点

- 态势总览:展示系统资产、弱点、威胁告警等各种类型统计信息,综合展示系统安全态势。

- 资产管理:监测资产安全态势,展示进程、账号、端口、软件等资产指纹信息和资产暴露面,获取每个资产的告警、漏洞、被攻击情况。

- 告警管理:通过列表、搜索、详情等方式对告警进行展示,支持告警溯源和攻击链分析,让每一次攻击都无处可藏。

- 弱点分析:列表展示系统漏洞等级和状态,支持查看漏洞详情,包括CVE编号、漏洞工作原理、修复建议等。

- 日志库:列表展示日志类型、事件类型、日志来源等信息,支持日志搜索和查看原始日志。

- 系统设置:支持告警规则设置、日报/周报设置、资产授权。

- 态势大屏:移动云的态势感知,在升级高级版后,无需额外的费用,即可享用一款通用大屏,提供大屏界面帮助用户对安全威胁实时感知。

![[笔试强训day01]](https://img-blog.csdnimg.cn/direct/ea4db5be66a84fcdb6e4ec6ea34ca39a.png)