🍬 博主介绍

👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java、PHP】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

第21天:WEB攻防-JavaWeb项目&UWT身份攻击&组件安全&访问控制

知识点:

JavaWeb-WebGoat8靶场

安全问题-目录遍历&身份认证-JWT攻击

上传文件时的目录遍历

身份认证

JWT攻击

第22天:WEB攻防-JS项目&Node.JS框架安全&识别审计&验证绕过

js知识框架

知识点:

1、什么是Js渗透测试?

2、如何判定s开发应用?1

3、如何获取更多的Js文件?

4、如何快速获取价值代码?

演示案例:

第21天:WEB攻防-JavaWeb项目&UWT身份攻击&组件安全&访问控制

知识点:

-

1、JavaWeb常见安全及代码逻辑(通过抓包找到网站页面对应的文件地址以及功能代码)

-

2、目录遍历&身份验证&逻辑&JWT

-

3、访问控制&安全组件&越权&三方组件

JavaWeb-WebGoat8靶场

靶场下载地址:Releases · WebGoat/WebGoat · GitHub

下载安装文章:手把手教你在kali-Linux 2020.3安装webgoat_kali安装webgoat-CSDN博客

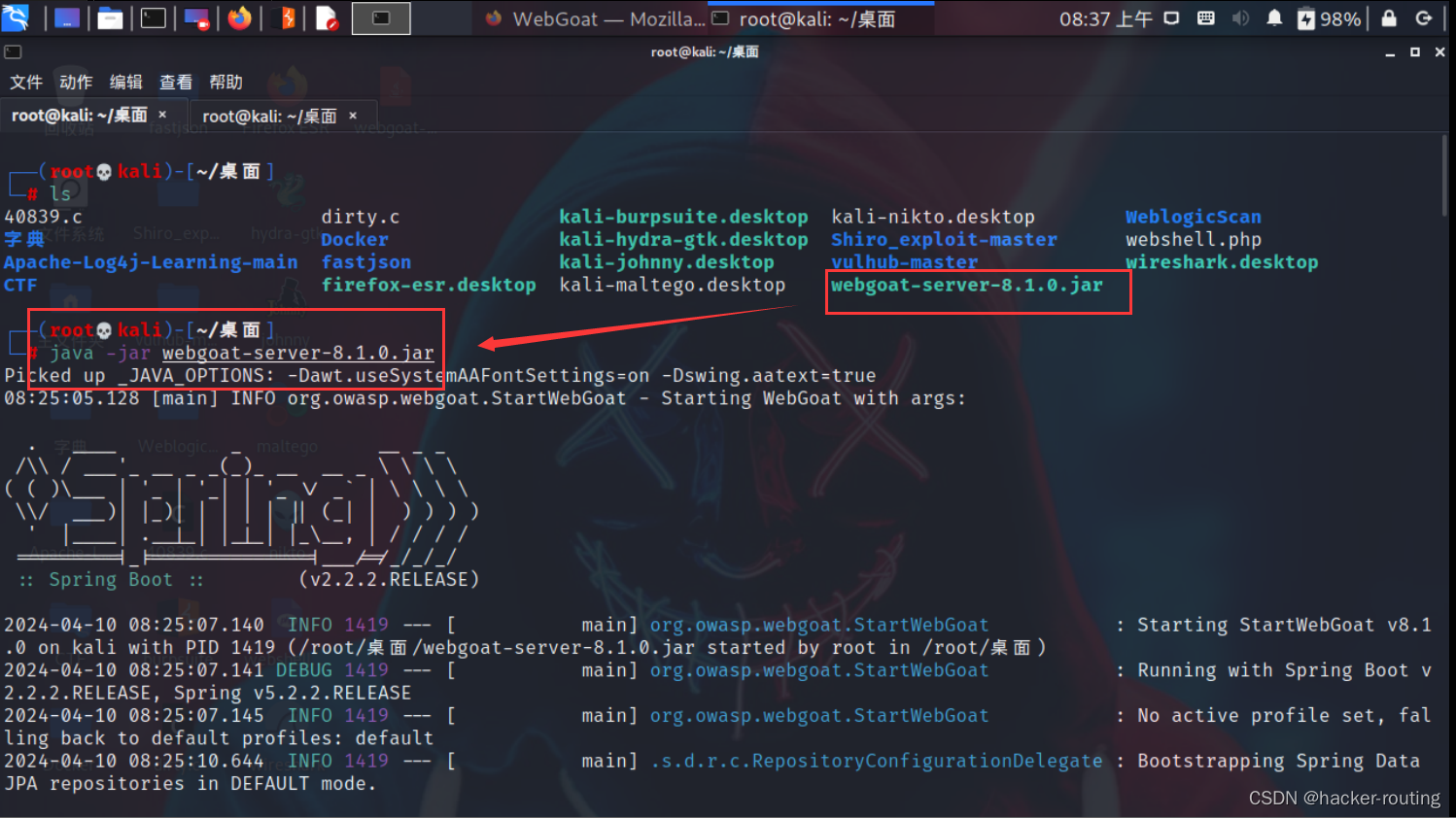

版本可以下载8.1.0的webGoat版本漏洞靶场,这里建议大家使用kali进行启动,因为这里需要jdk11的环境,本地可能不兼容,kali上环境就很齐全,直接拖到kali上,命令行一键启动:

┌──(root💀kali)-[~/桌面]

└─# java -jar webgoat-server-8.1.0.jar

然后再kali本地访问127.0.0.1:8080/WebGoat/login/地址,然后进行注册,然后就可以看到下面的界面了:

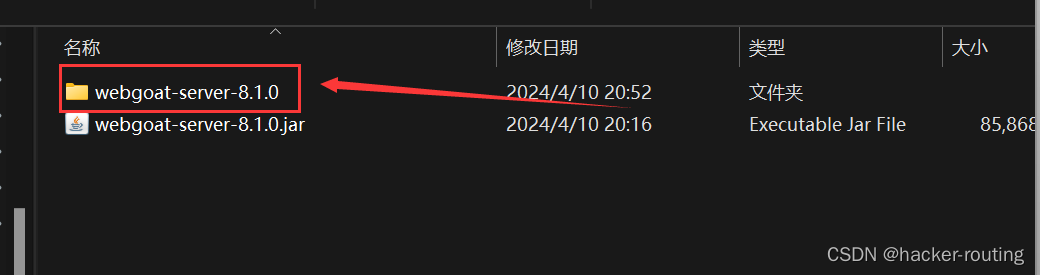

解压缩这个.jar文件,利用idea查看网站源代码

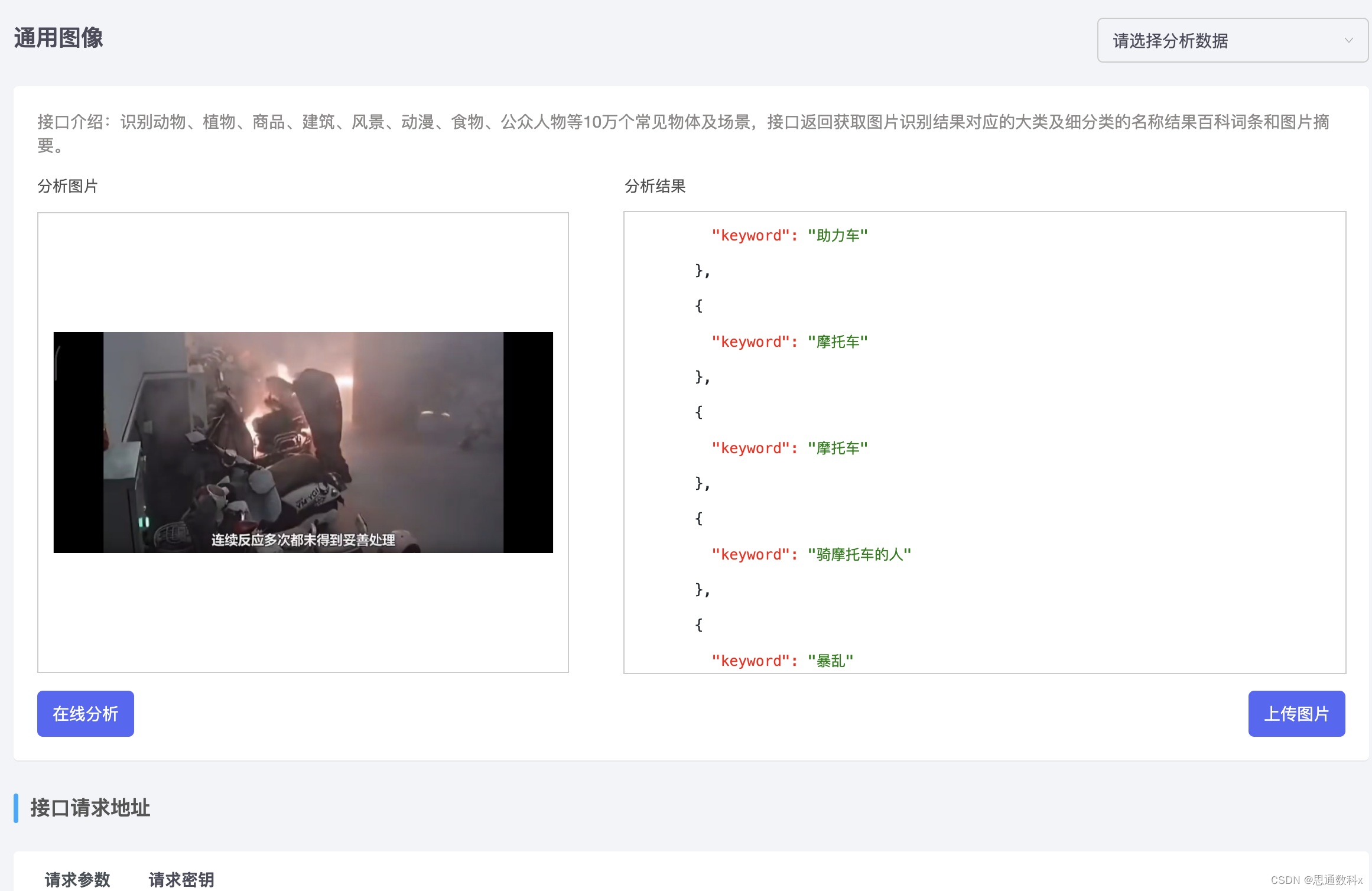

安全问题-目录遍历&身份认证-JWT攻击

上传文件时的目录遍历

-

通过上传回显和目标路径比较发现需要将文件上传到上一级目录–使用burp改包–…/text

-

双写绕过

身份认证

键值逻辑:使用键名键值进行对比验证错误

JWT攻击

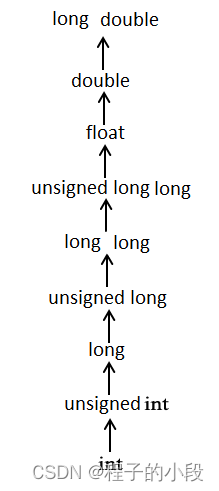

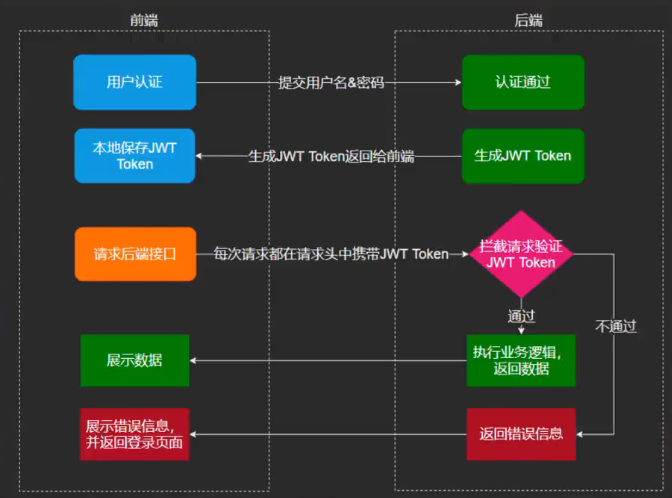

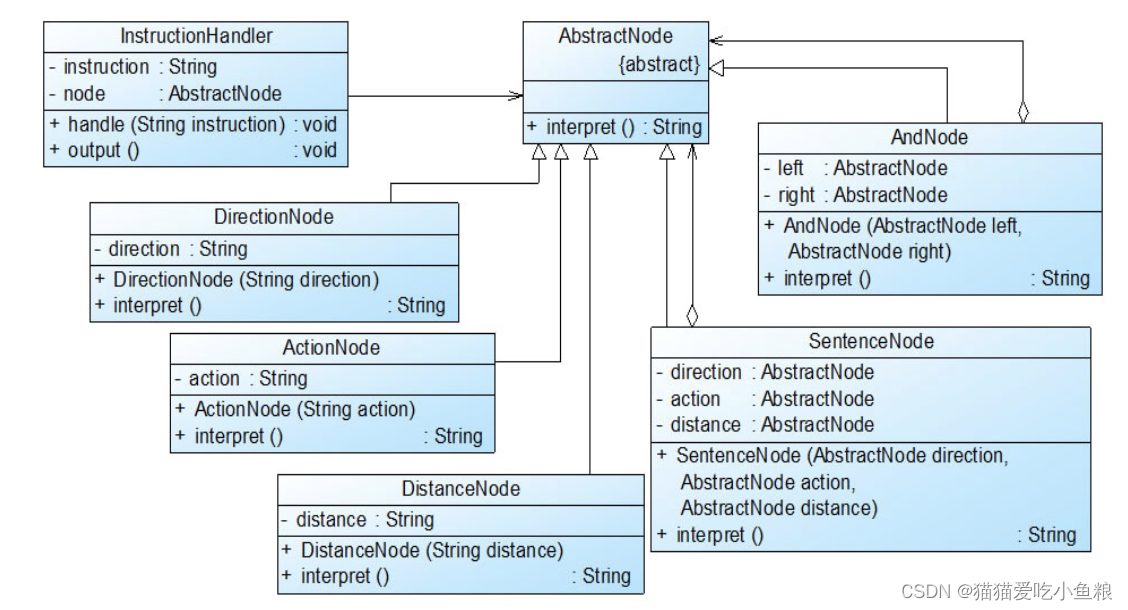

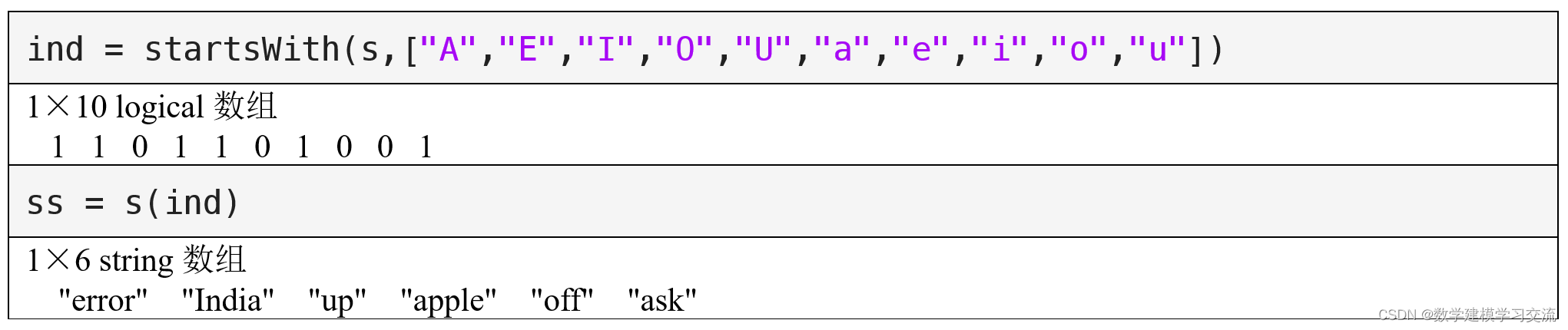

JWT的全称是Json Web Token。它遵循JSON格式,将用户信息加密到token里,服务器不保存任何用户信息,只保存密钥信息,通过使用特定加密算法验证token,通过token验证用户身份。基于token的身份验证可以替代传统的cookie+session身份验证方法。

jwt由三个部分组成:header.payload.signature

1、签名没验证空加密

2、爆破密匙

3、KID利用

参考文章:

攻击JWT的一些方法 - 先知社区

第22天:WEB攻防-JS项目&Node.JS框架安全&识别审计&验证绕过

js知识框架

知识点:

-

1、原生JS开发框架-安全条件

-

2、常见安全问题-前端验证:未授权

1、什么是Js渗透测试?

-

在Javascript中也存在变量和函数,当存在可控变量及函数调用即可参数漏洞

-

JS开发的WEB应用和PHP,JAVA,NET等区别在于即没有源代码,也可以通过浏览器的查看

-

源代码获取真实的点。所以相当于JS开发的NEB应用属于白盒测试(默认有源码参考)

可以通过安装这个插件——wappalyzer,直接Google插件里面搜素

2、如何判定s开发应用?1

插件wappalyzer

源代码简短

引入多个文件

一股有/stat1c/js/app.js等顺序的j文件

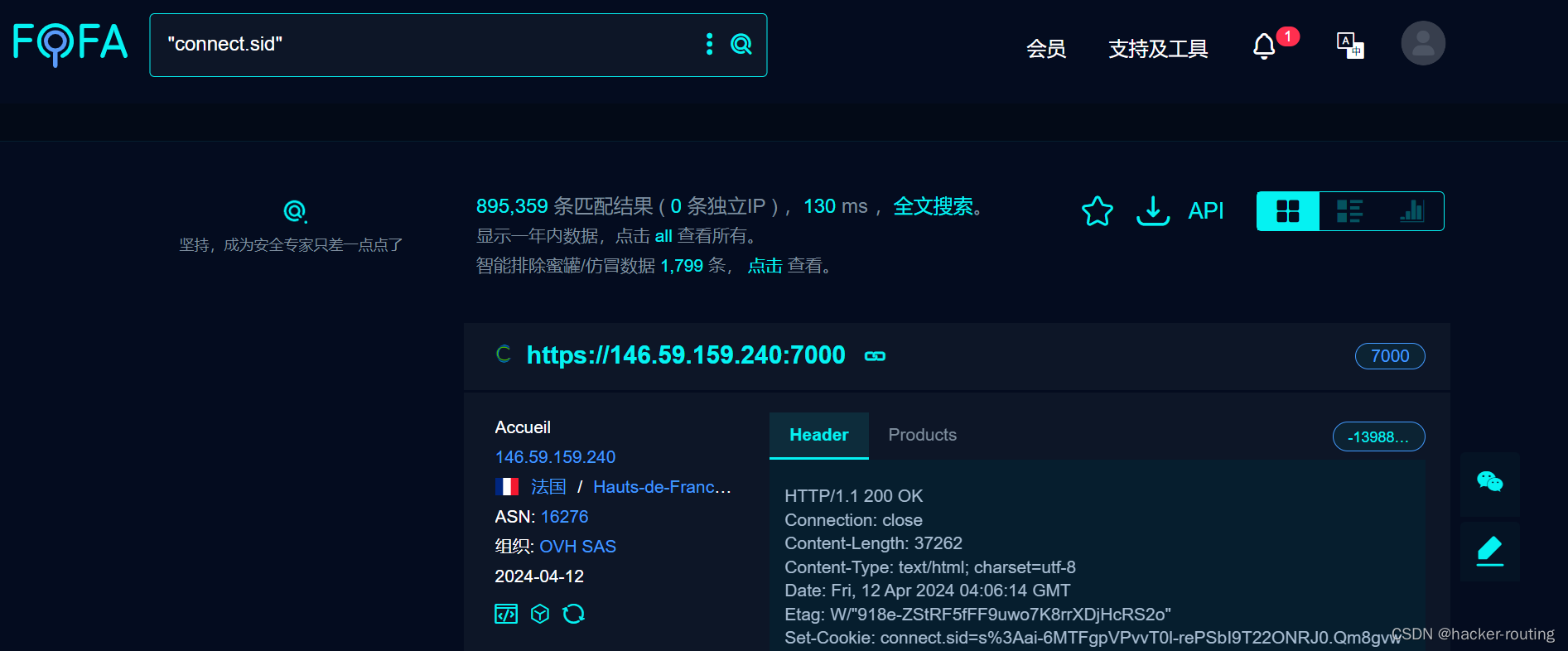

cookie中有connect.sid

可以通过fofa进行检索“connect.sid”关键字的这类网站:

3、如何获取更多的Js文件?

JsFinder

Packer-Fuzzer

扫描器后缀替换字典

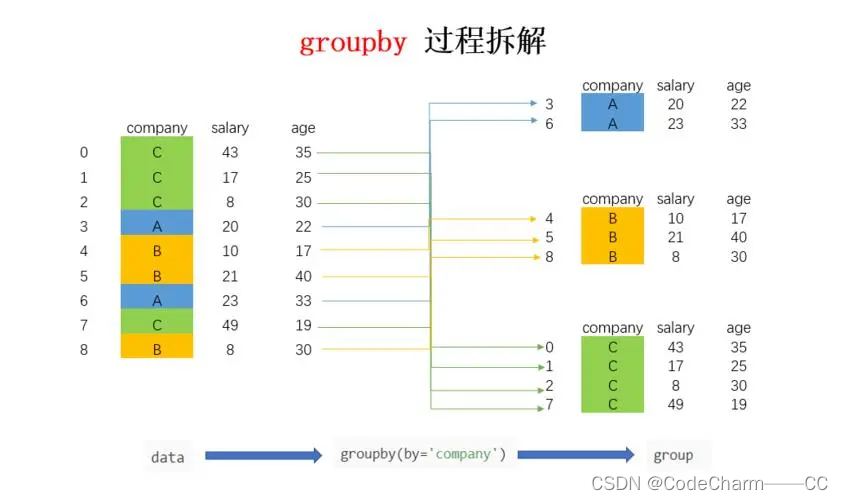

4、如何快速获取价值代码?

method:“get”

http.get("

method:“post”

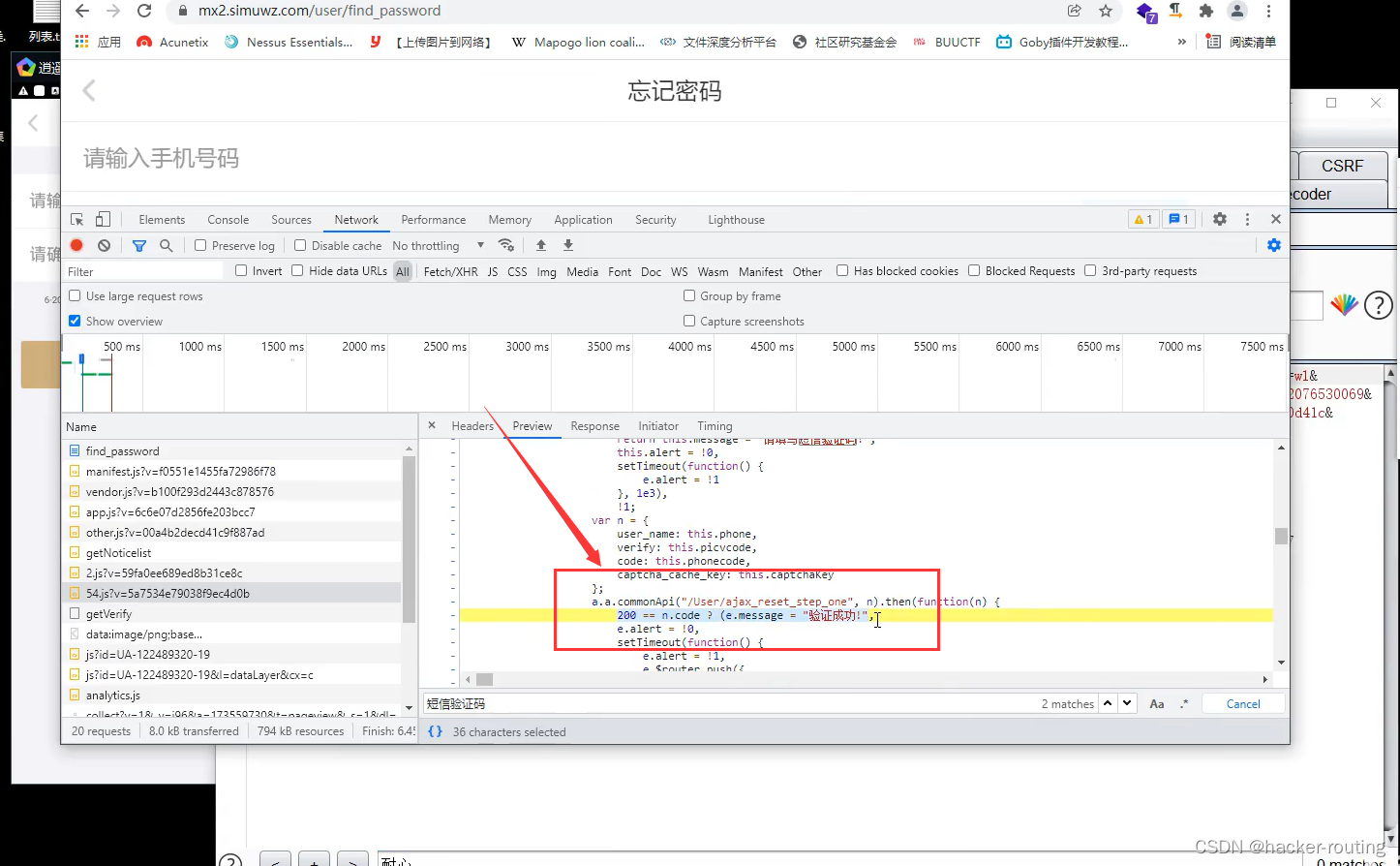

通过查看源码,发现当code改成200的时候,验证码正确,成功绕过验证码:

演示案例:

安全条件可控变量&特定函数

开发框架-Vulhub-Node.JS安全

搭建vulhub靶场 存在任意文件读取漏洞–可读取服务器用户密码

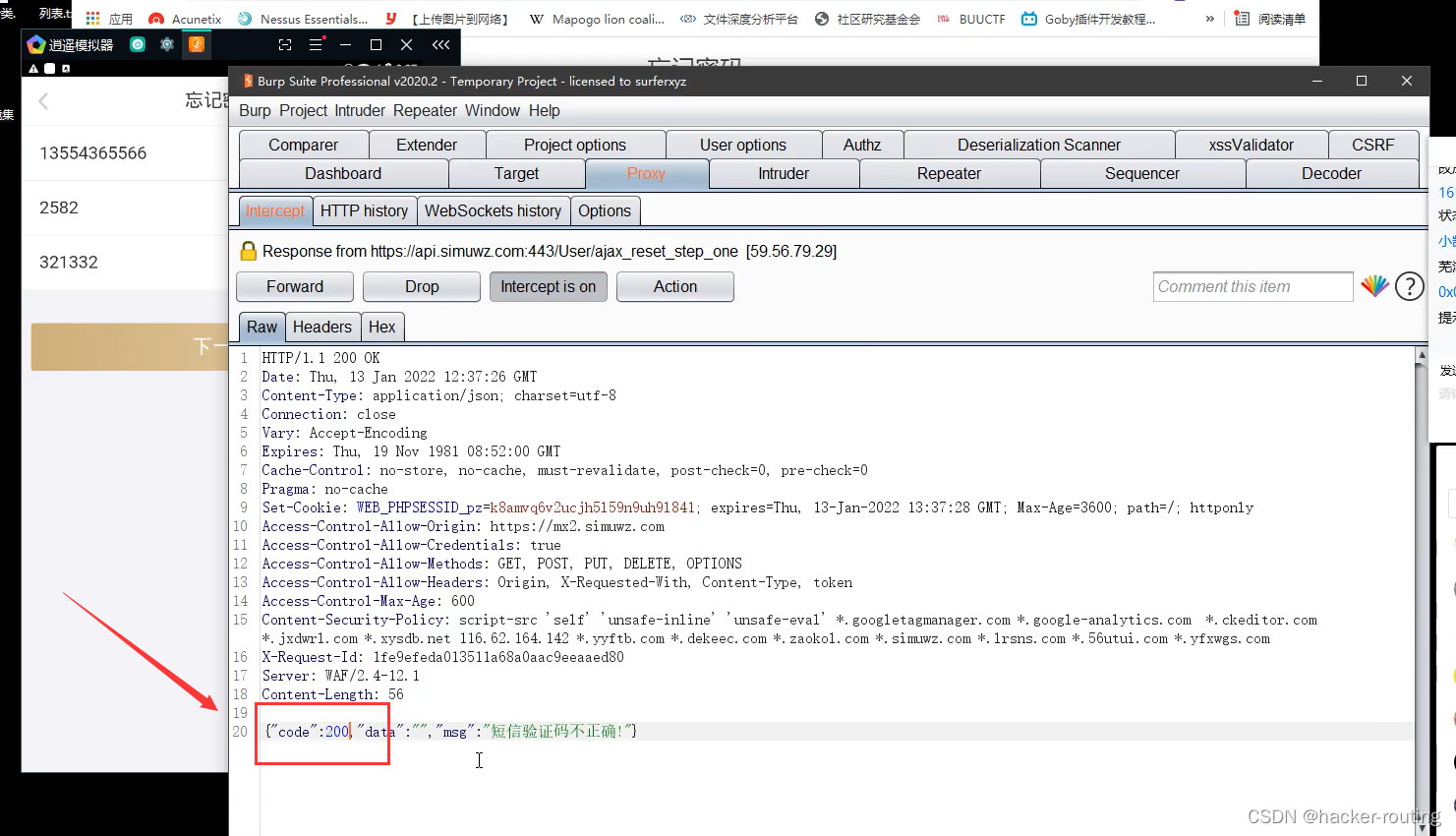

真实应用-APP应用直接重置密码

期货APP通过修改前端JS验证码绕过验证码认证、未授权访问

真实应用-违法彩彩文件上传安全