一.功能目的

使用python实现对一个IP地址和端口号列表进行nmap扫描

二.功能调研

根据查找得知我们需要用到python的subprocess库

1.代码示例

以下是搜到的简单的subprocess库代码

import subprocess

result = subprocess.run(['ls', '-l'], capture_output=True, text=True)

print(result.stdout) # 输出命令的标准输出

print(result.returncode) # 输出命令的返回码subprocess.run()执行了ls -l命令,并将输出捕获到result.stdout中。

text=True参数确保输出以字符串形式返回,而不是字节串。

打印命令的输出和返回码。

三.编写代码

1.分析传入数据并处理

targets = [

'188.95.150.209_62078', '45.251.72.198_110', '68.1.98.194_7547', '46.175.247.85_22', '18.236.220.111_6036',

]

我们传入的ip和端口是一个列表targets,其中包含多个字符串,每个字符串代表一个IP地址和端口号,两者之间用下划线_分隔。

首先需要处理ip和port

for target in targets:

ip, port = target.split('_') # 分割IP地址和端口号

对于列表中的每个目标(即每个IP地址和端口号的组合),代码使用split('_')方法将字符串分割为两部分:IP地址和端口号。

2.构造nmap命令

用于扫描指定的IP地址和端口号。

nmap_command = ['nmap', '-sU', '-p', port, ip]

-sU:表示进行UDP扫描。-p:后面跟的是要扫描的端口号。port和ip是从目标字符串中提取的变量。

3.调用subprocess.run()方法

result = subprocess.run(nmap_command, stdout=subprocess.PIPE, stderr=subprocess.PIPE, text=True)

使用subprocess.run()方法执行nmap命令,并将标准输出(stdout)和标准错误(stderr)重定向到管道(PIPE)。text=True参数确保输出以字符串形式返回,而不是字节串。

再打印这些信息

3.以下是整套代码

import subprocess

# IP地址和端口号的列表

targets = [

'188.95.150.209_62078', '45.251.72.198_110', '68.1.98.194_7547', '46.175.247.85_22', '18.236.220.111_6036',

]

# 遍历目标列表并执行nmap扫描

for target in targets:

ip, port = target.split('_') # 分割IP地址和端口号

# 构造nmap命令

nmap_command = ['nmap', '-sU', '-p', port, ip]

# 执行命令并获取输出

result = subprocess.run(nmap_command, stdout=subprocess.PIPE, stderr=subprocess.PIPE, text=True)

# 打印输出

print(f"Scan results for {ip}:{port}:")

print(result.stdout)

print(result.stderr) # 打印任何错误信息

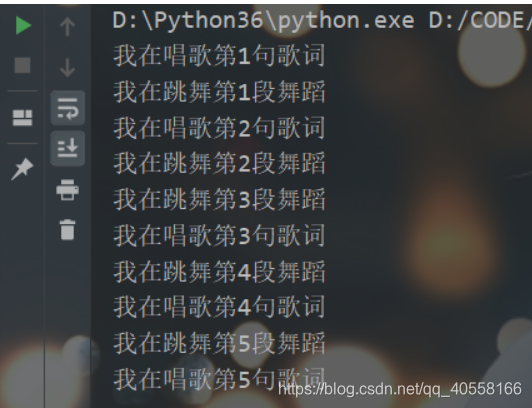

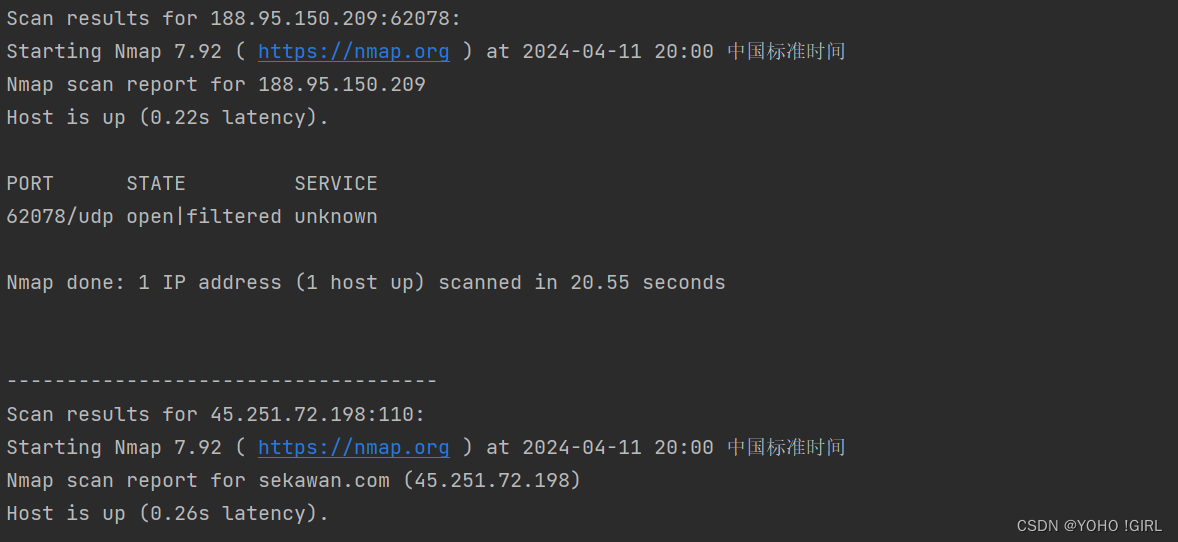

print("------------------------------------")4.运行结果

总结

本文主要讲了使使用python实现对一个IP地址和端口号列表进行nmap扫描,后续会持续补充,欢迎关注!