开源免费图形前端

● 作者自称是众多不会使用metasploit的安全专家之一(命令行)

● MSF基于命令行,缺少直观的GUI图形用户接口

Armitage只是调用MSF的漏洞利用能力

● Armitage的每一个GUI操作都可以对应MSF中的一条命令

红队团队合作模拟对抗

● 分为客户端(armitage)和服务器(msfrpcd)两部分

/usr/share/armitage/teamserver ip password

可脚本化

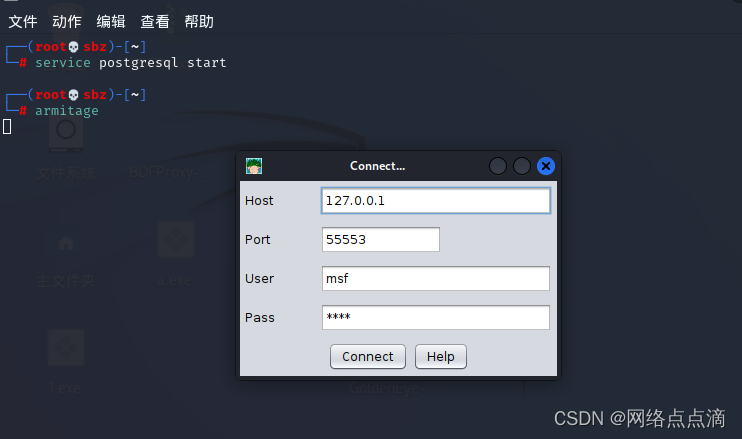

启动方式

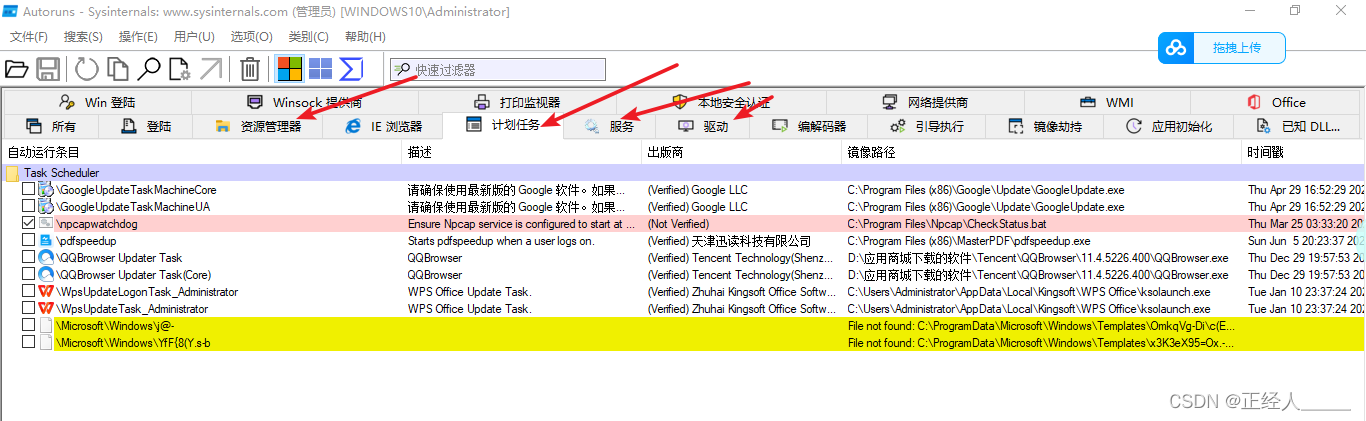

service postgresql start

● 可以对目标进行扫描

● Teamserver

●

○ 服务器:./teamserver 服务器IP 连接密码

○ 客户端:armitage

单机启动

● Armitage

● GUI启动

● 127.0.0.1:55553

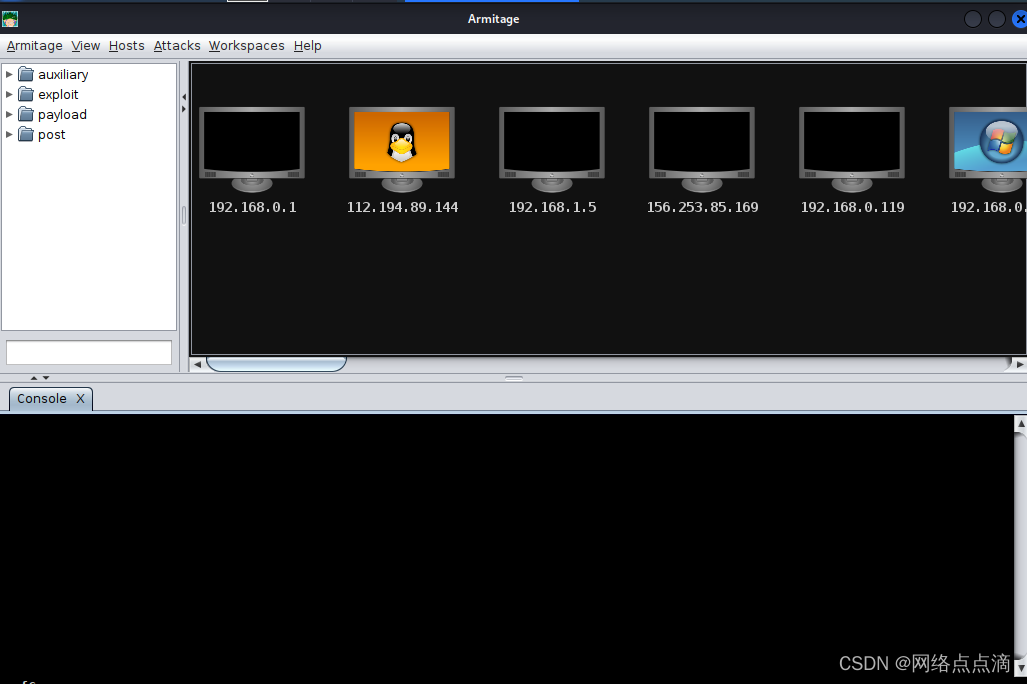

实际使用

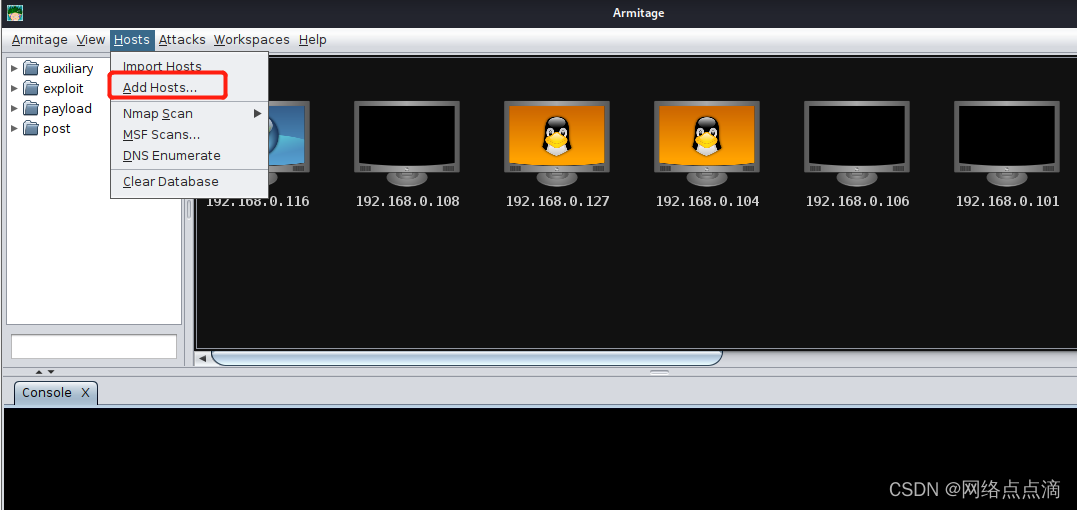

发现主机

● 手动添加IP地址

● 扫描结果导入(nmap、nessus、OpenVas、appscan、nexpose、awvs)

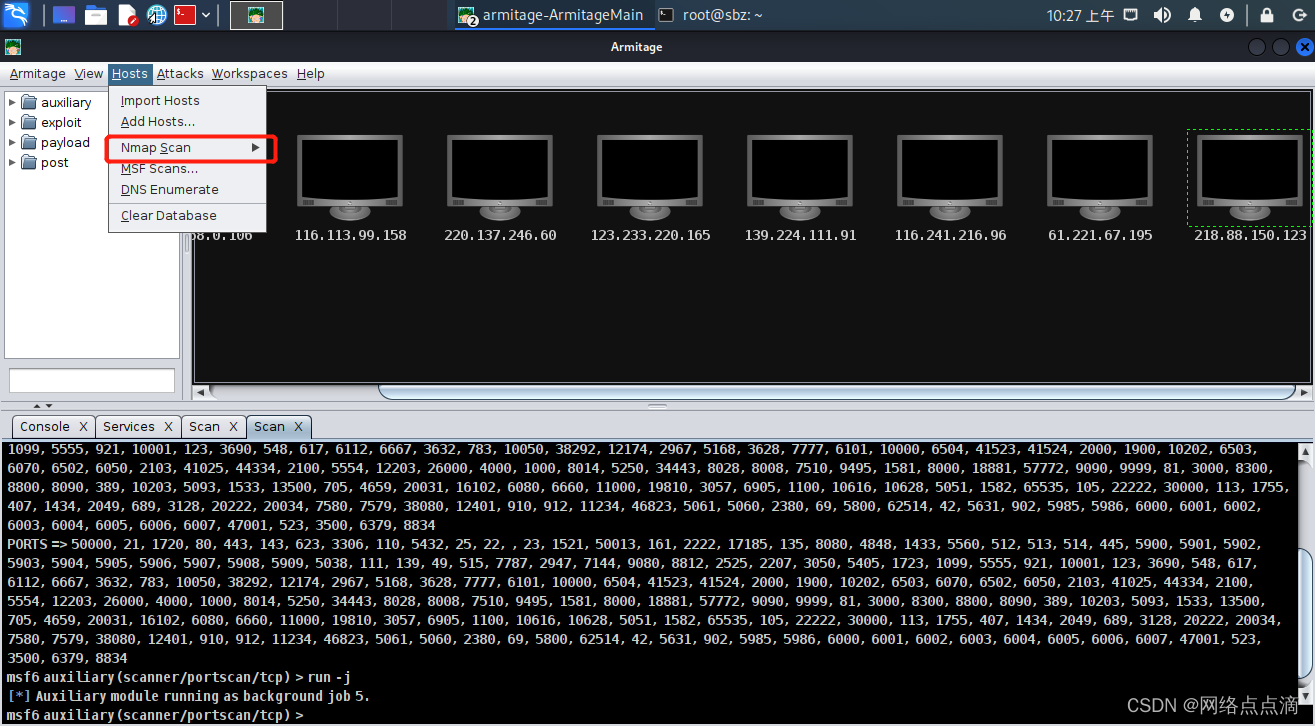

● 直接扫描发现(nmap、msf)

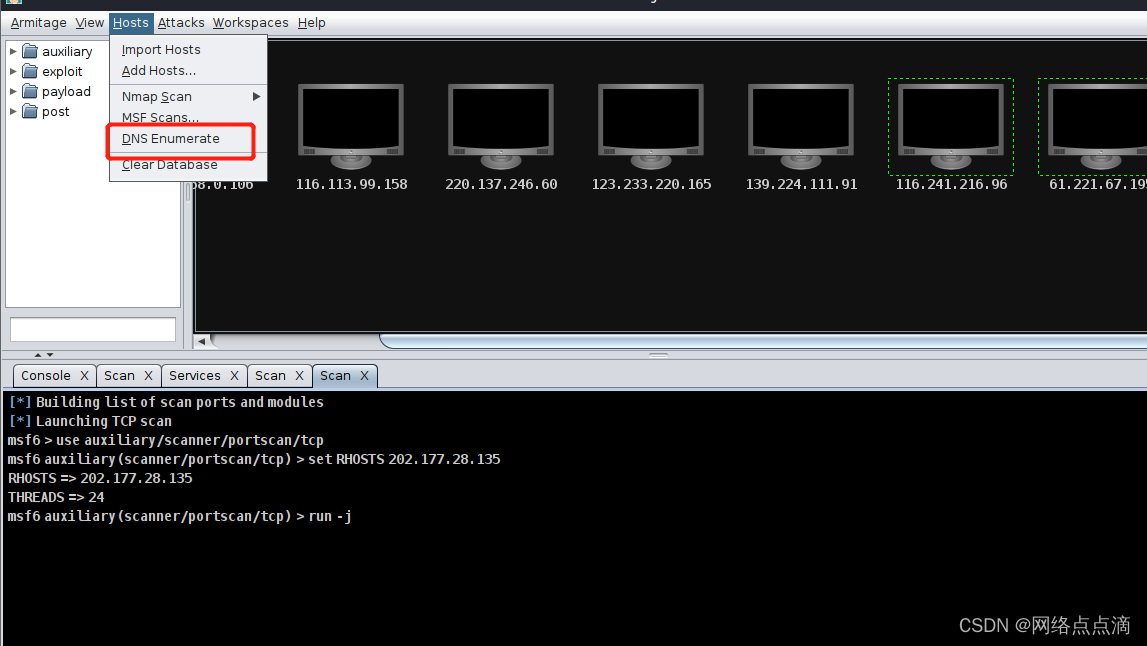

● DNS枚举发现

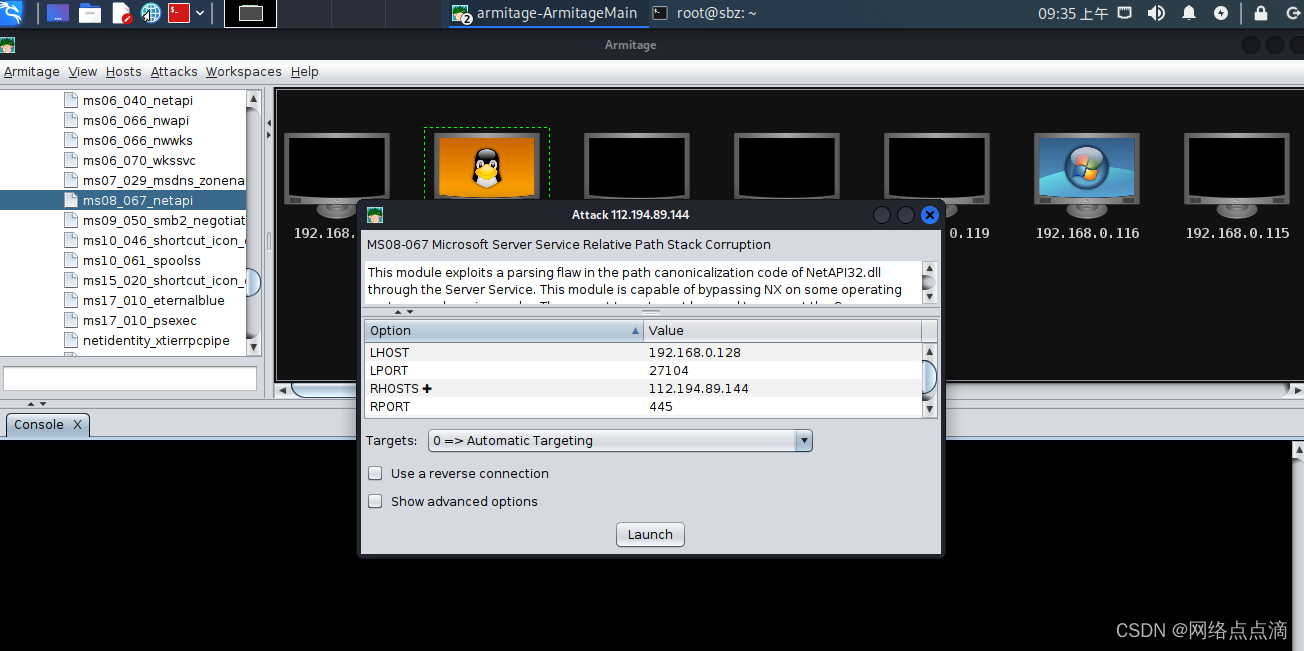

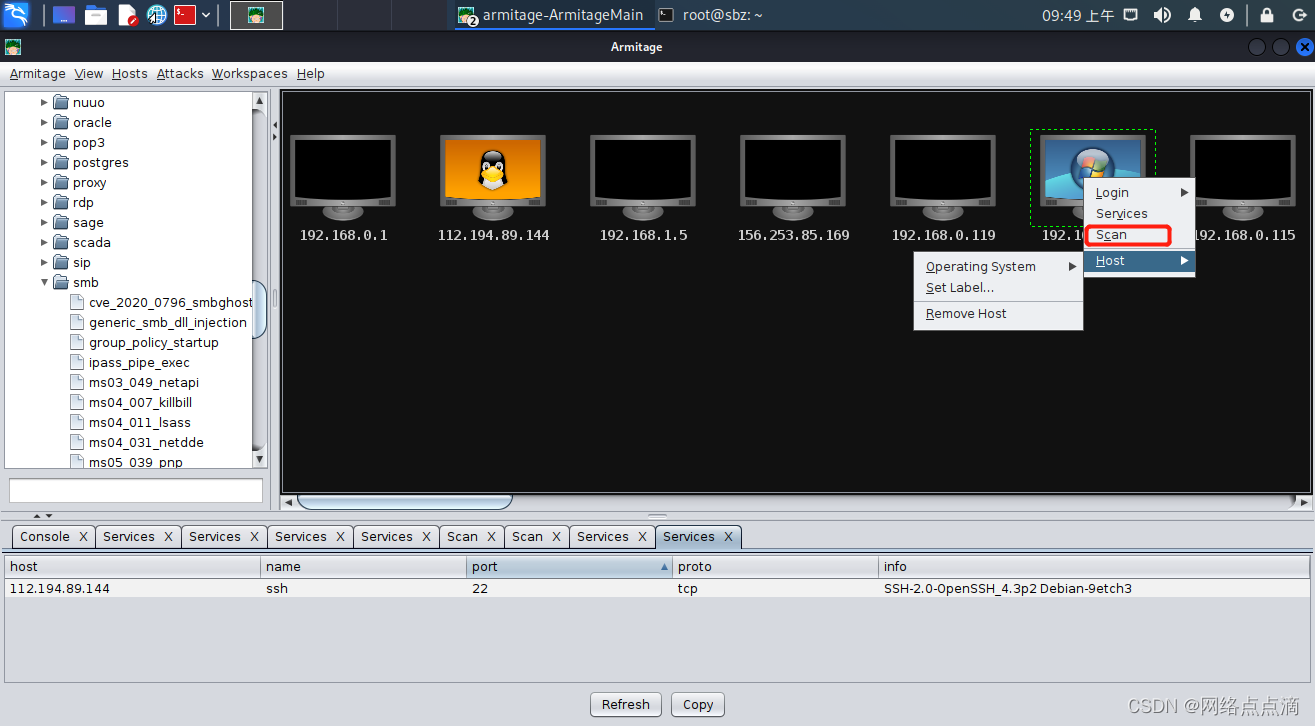

扫描端口及服务

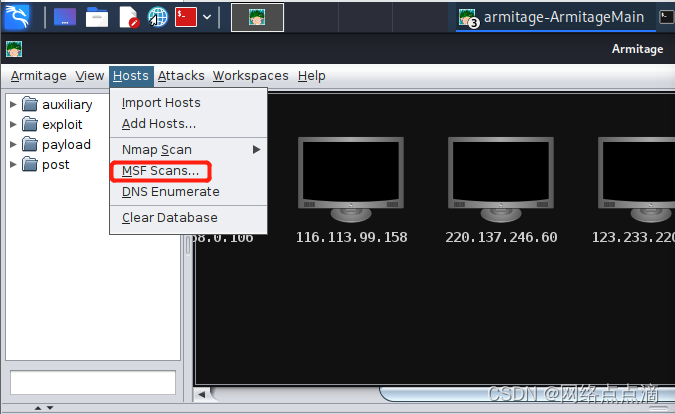

● 在这里可以添加主机

● 然后可以通过nmap扫描

● 也可以DNS枚举

● 也可以通过MSF扫描

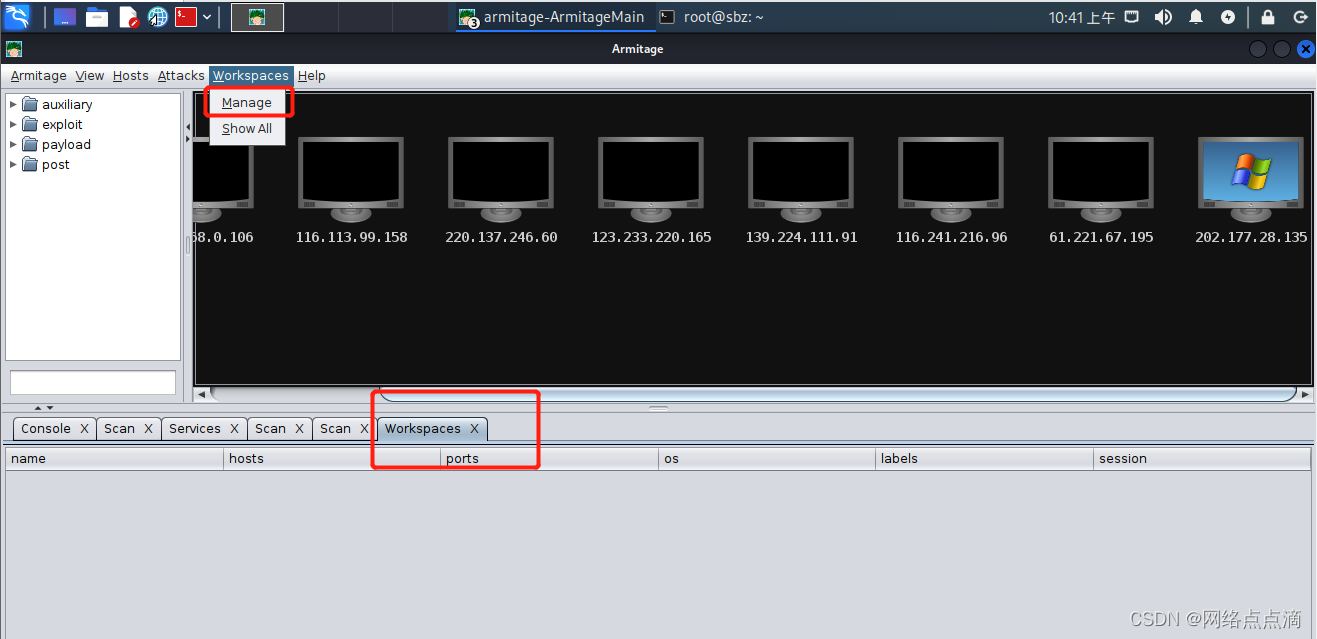

工作区 workspace

● 个人视角的目标动态显示筛选,同一team的队员自定义工作区

● 基于地址的工作区划分

● 基于端口的工作区划分

● 基于操作系统的工作区划分

● 基于标签的工作区划分

● 如果设备过多的话,可以建立工作区

● 大家可以像之前使用meterpreter的的方式去控制一台设备练习练习