每年都会涉及;可能会考大题;多记!!!

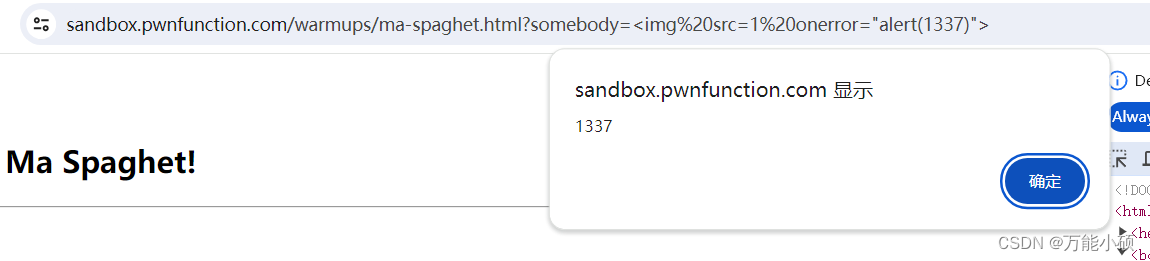

典型考点:sql注入、xss;

从2个方面记:

1、测试对象的功能、性能;

2、相关设备的工作原理;

如防火墙,要了解防火墙的功能、工作原理;

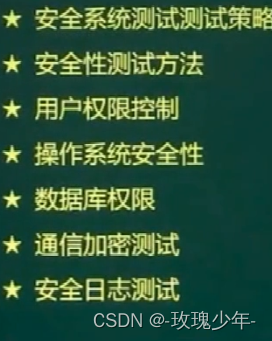

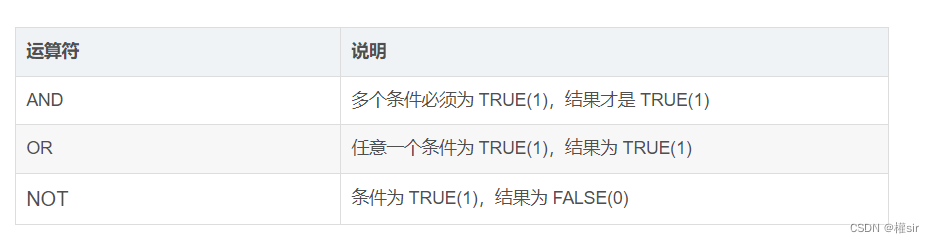

主要议题:基本安全策略、数据库、操作系统、安全日志考察较多;其他议题偶尔涉及;

1.安全系统测试策略

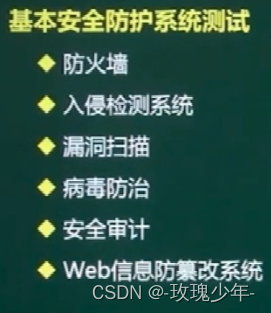

基本部分

防火墙:工作原理是数据包通过防火墙,检查数据包是否满足我们制定的访问规则;满足则通过,否则不让通过;2种工作模式:路由模式、交换模式;

防火墙测试:

1、是否满足两种工作模式;

2、防火墙是否是单点故障点,即是否做了冗余设计;

3、功能是否正常,如应用的访问控制;

4、防火墙日志功能,是否提供日志分析功能,是否将日志传到指定的数据库中;

5、防火墙本身是否能对抗常用的网络攻击;受到攻击时,能否产生警报,警报有多个级别,防火墙对多个级别的支持程度;

入侵检测系统:防火墙之后第二道检测的闸门;工作原理是侦听网络通信的数据流信息,将这些信息与攻击库中的攻击特征进行匹配;攻击发生后,提供警报,或者通知防火墙断掉一些连接;

入侵检测系统测试:

1、能否在检测到入侵事件后自动执行一些事情,如通知防火墙断开连接、记录入侵过程、发送邮件给管理员(警报);

2、是否支持攻击信息特征的上传;集中式、发布式的上传;

3、能否同步攻击监测引擎的信息;攻击特征能否及时更新,是否内置了监控和侦听工具;

漏洞扫描:监测漏洞扫描工具能否定期、或不定期的进行漏洞扫描分析;是否能够对所选内容进行漏洞扫描;及时发现漏洞,并反馈给管理员,同时给出修复漏洞的建议;

病毒防治:

常涉及到的病毒扫描的内容:

1、操作系统不一样;2、服务器端和客户端不同;3、文件、电子邮件;

检测时,检测病毒防治体系是否满足上3者的要求:

1、是否支持多种操作系统、文件、邮件;

2、病毒库、病毒特征、病毒引擎能否及时更新;

3、病毒防范是否广泛;

安全审计:收集安全相关的数据,放到某个地方统一管理;

1、安全审计系统是否进行系统数据的手机、统一存储、集中进行安全审计工作;

2、是否支持PTR应用的审计;是否支持xml的数据采集协议;是否支持自定义规则的审计;

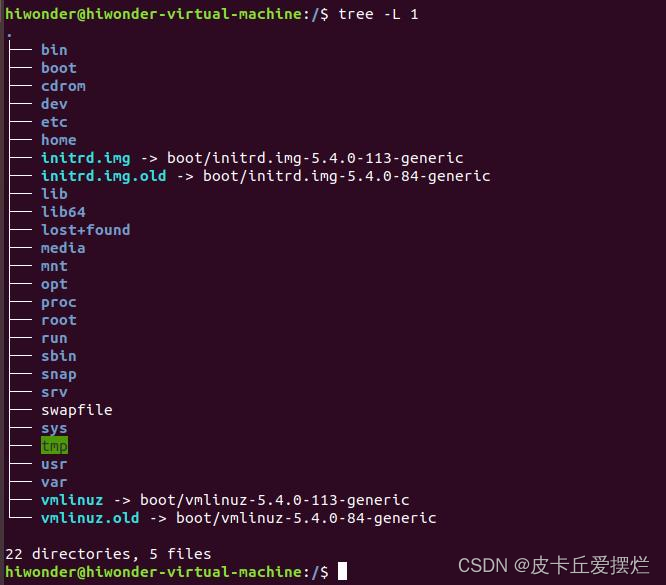

web信息防篡改系统:web会采用不同的应用平台,如Windows、linux,

1、对各个操作系统的支持情况;

2、是否支持发布、监控功能;能否区分合法的更新还是非法的篡改;

3、能否实时发布和备份;

4、能否自动发布、自动恢复;

4、是否有日志扫描、更新管理等功能;

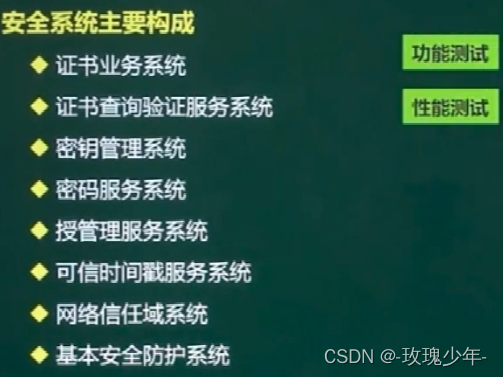

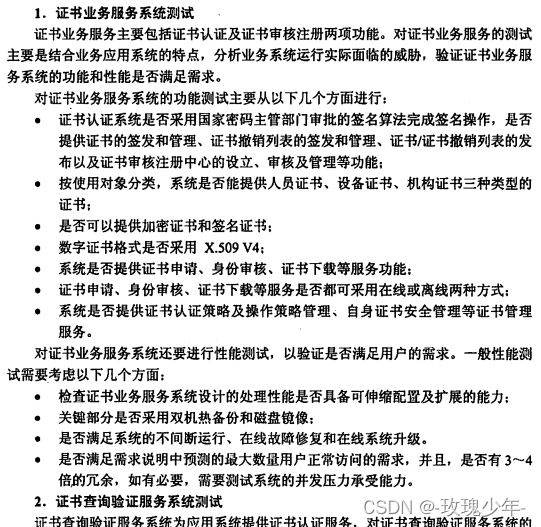

高级部分

2大方面:功能测试、性能测试;

看教程!!!

故障恢复与容灾备份测试

故障恢复:

1、系统是否存在单点故障;单点故障:这个点失败,系统就会宕机,不具备容错能力;

2、关键的应用系统是否实现双机热备、实现冗余;能否按照规则将请求从一个设备转到另一个设备上,一个服务器宕机后请求能否转到另一台服务器上;对于磁盘来讲,是否采用镜像技术来实现磁盘冗余、实现高速访问;对于主机操作系统一般使用镜像的阵列;

数据备份:

1、 关键的应用系统是否实现双机热备、实现冗余;关键业务要求可靠性较高;

2、用磁带、磁盘进行备份;

容灾备份:

是否建立容灾备份中心,主中心发生灾难,备份中心要接收所有的业务;对于备份中心,考虑带宽是否足够,保证能够实时接收主中心的备份数据,能够满足提供服务的要求;

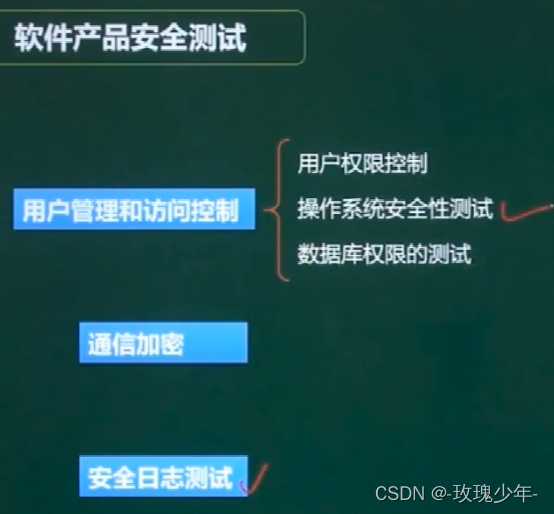

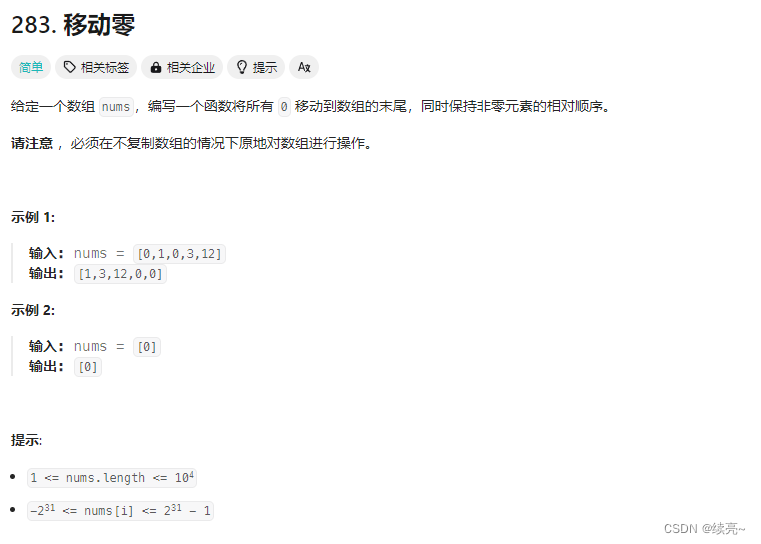

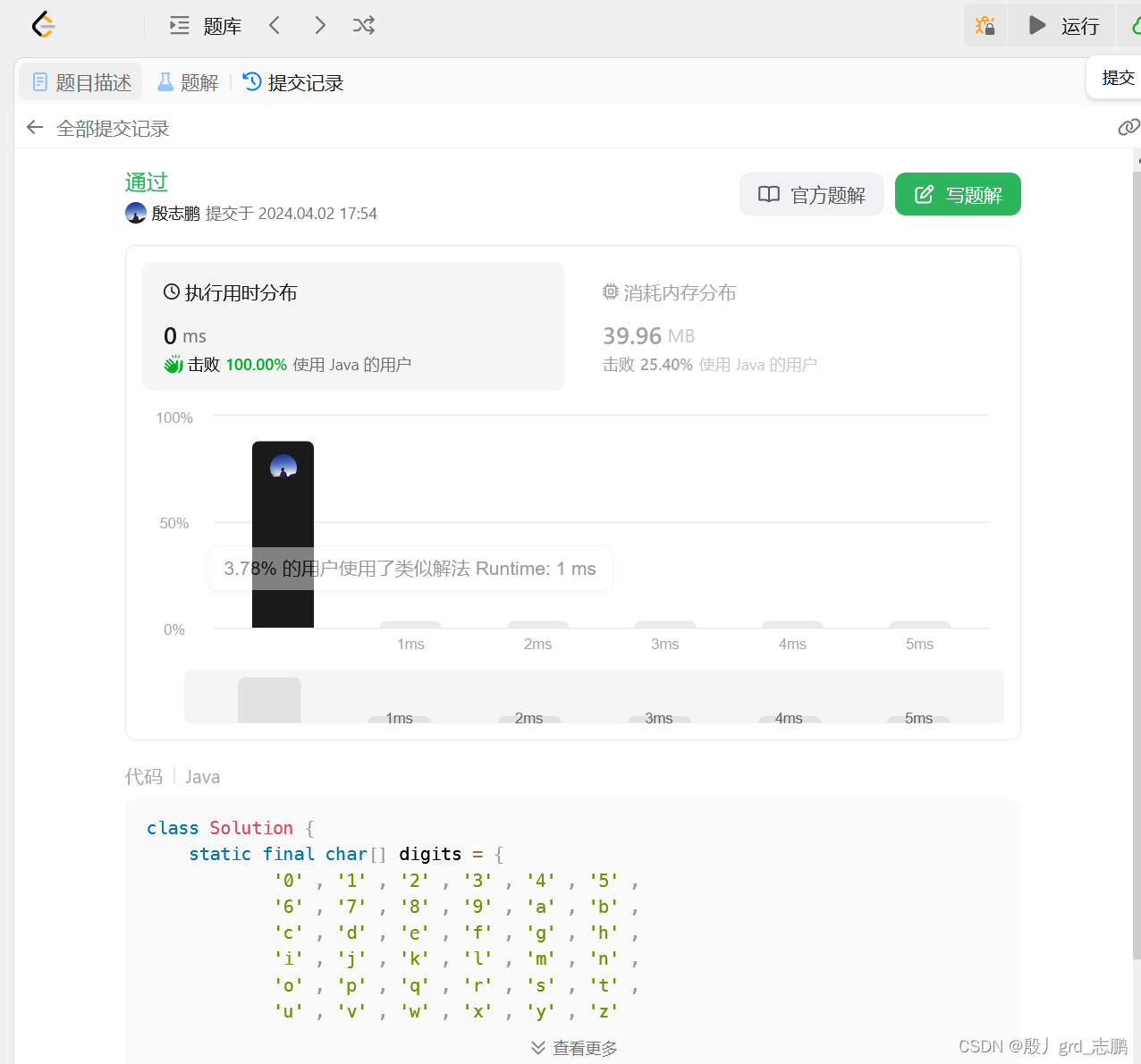

2.安全性测试方法

软件产品安全测试,划√的考的多!!!

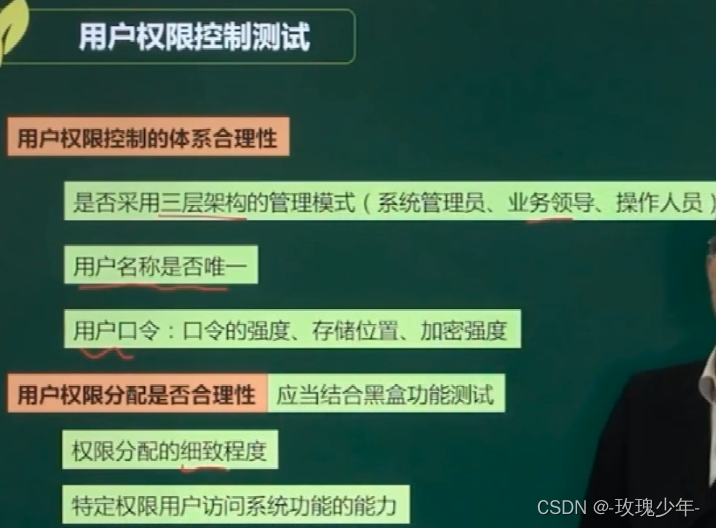

3.用户权限控制测试

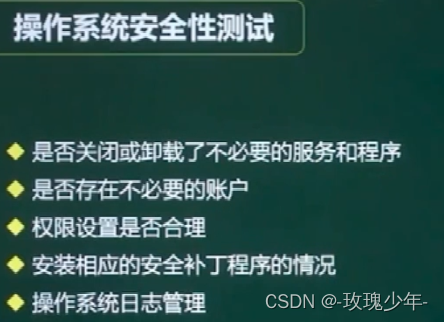

4.操作系统安全性测试

2、是否删除不必要的账户;

重点!!!

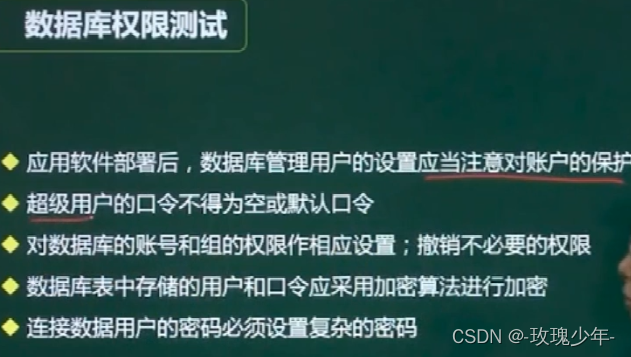

5.数据库权限测试

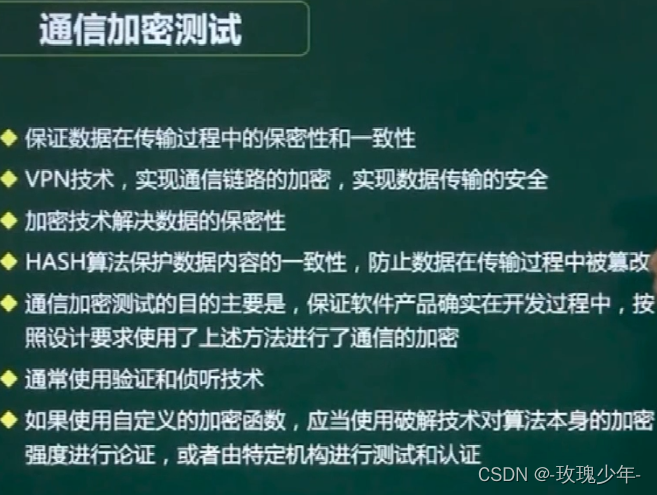

6.通信加密测试

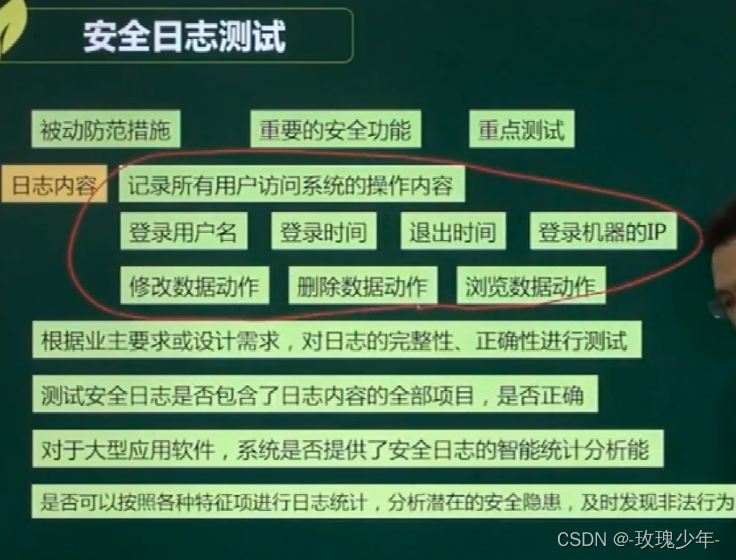

7.安全日志测试

重点!!!

![2024.4.1-[作业记录]-day06-认识 CSS(三大特性、引入方式)](https://img-blog.csdnimg.cn/direct/ef0c8ad7c6904991936436e61d77d790.png)