介绍

欢迎来到网络安全模块的第一个房间,该模块涵盖:

1.被动侦察

2.主动侦察

3.Nmap实时主机发现

4.Nmap基本端口扫描

5.Nmap高级端口扫描

6.Nmap后端口扫描

7.协议和服务器

8.协议和服务器2

9.网络安全挑战

在这个房间里,在我们定义被动侦察和主动侦察之后,我们重点讨论与被动侦察相关的基本工具。我们将学习三个命令行工具:

whois查询 WHOIS 服务器nslookup查询DNS服务器dig查询DNS服务器

我们使用whois来查询 WHOIS 记录,而我们使用nslookup和dig来查询DNS数据库记录。这些都是公开的记录,因此不会提醒目标。

我们还将学习两种在线服务的用法:

- DNSDumpster

- Shodan.io

这两项在线服务使我们能够收集有关目标的信息,而无需直接连接到目标。

先决条件:此房间需要基本的网络知识以及对命令行的基本熟悉。网络基础知识和Linux基础知识模块提供必要的知识。

被动侦察和主动侦察

在计算机系统和网络出现之前,孙子在《孙子兵法》中教导说:“知己知彼,则胜无疑。”如果您扮演攻击者的角色,则需要收集有关目标系统的信息。如果您扮演防御者的角色,您需要知道对手会发现您的系统和网络的哪些内容。

侦察(recon)可以定义为收集目标信息的初步调查。这是统一杀伤链中在系统上获得初始立足点的第一步。我们将侦察分为:

- 被动侦察

- 主动侦察

在被动侦察中,您依赖于公开可用的知识。您可以从公开资源中获取这些知识,而无需直接与目标接触。想象一下,您正在远处观察目标领土,但没有踏上该领土。

被动侦察活动包括许多活动,例如:

- 从公共DNS服务器查找域的DNS记录。

- 检查与目标网站相关的招聘广告。

- 阅读有关目标公司的新闻文章。

另一方面,主动侦察则无法如此谨慎地实现。它需要与目标直接接触。可以将其想象为检查门窗上的锁以及其他潜在的入口点。

主动侦察活动的例子包括:

- 连接到公司服务器之一,例如 HTTP、FTP 和SMTP。

- 致电公司试图获取信息(社会工程)。

- 冒充修理工进入公司场所。

考虑到主动侦察的侵入性,除非获得适当的法律授权,否则很快就会陷入法律麻烦。

2.1您访问目标公司的 Facebook 页面,希望获得他们的一些员工姓名。这是什么侦察活动? (A 为主动,P 为被动)答案: P

2.2您可以 ping 公司网络服务器的 IP 地址以检查 ICMP 流量是否被阻止。这是什么侦察活动? (A 为主动,P 为被动) 答案:A

2.3你在一次聚会上碰巧遇到了目标公司的IT管理员。您尝试使用社会工程来获取有关他们的系统和网络基础设施的更多信息。这是什么侦察活动? (A 为主动,P 为被动) 答案:A

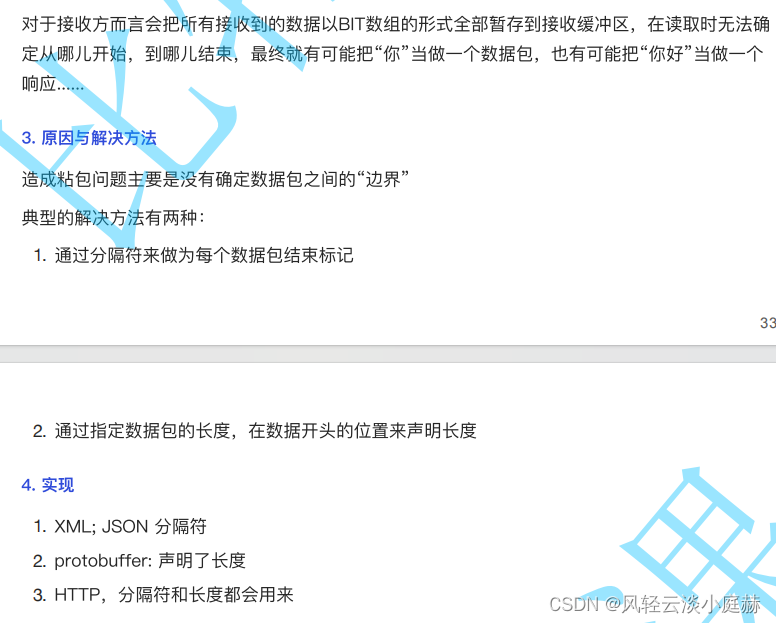

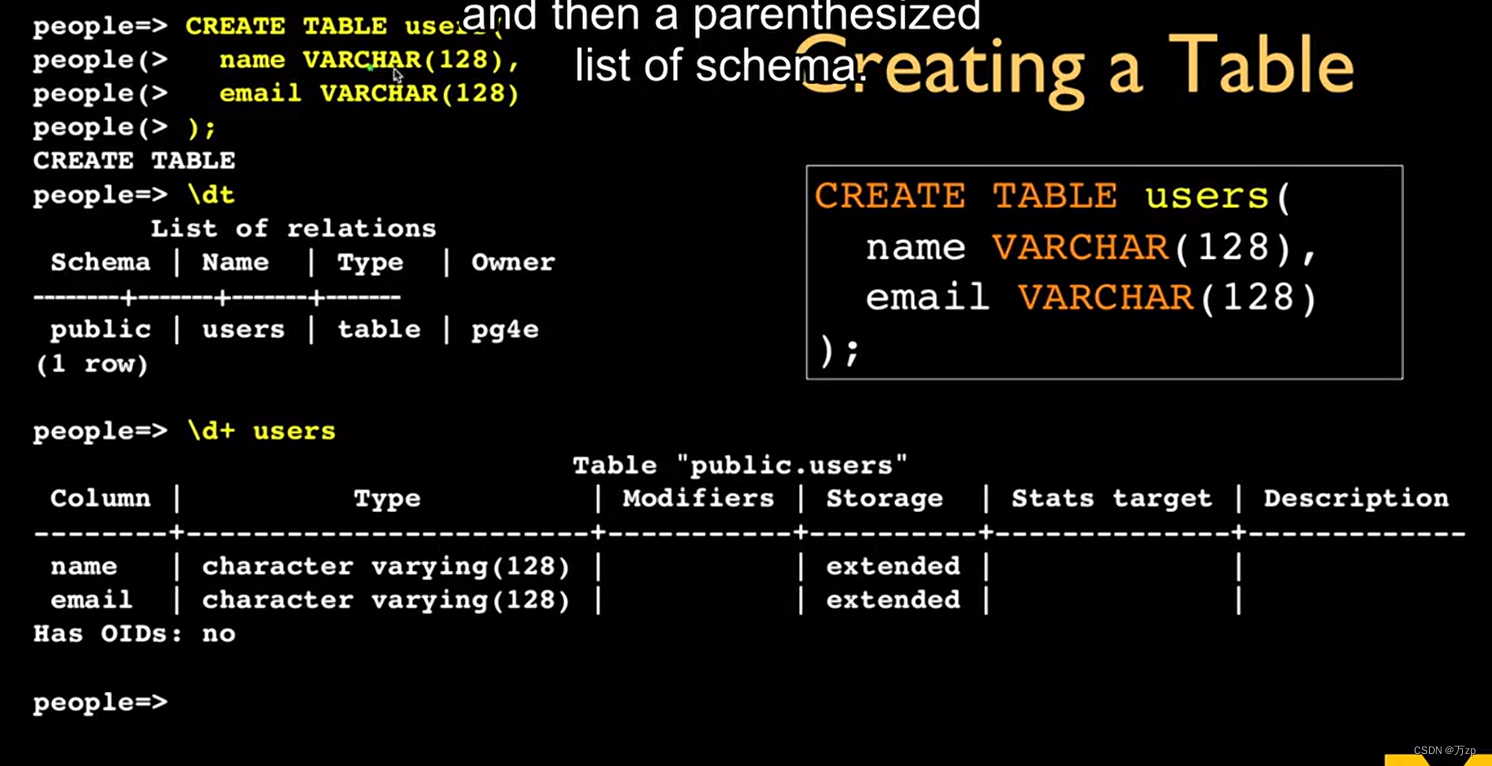

Whois

WHOIS 是遵循RFC 3912规范的请求和响应协议。 WHOIS 服务器在TCP端口 43 上侦听传入请求。域名注册商负责维护其租赁域名的 WHOIS 记录。 WHOIS 服务器回复与请求的域相关的各种信息。特别有趣的是,我们可以了解到:

- 注册商:域名是通过哪个注册商注册的?

- 注册人的联系信息:姓名、组织、地址、电话等。 (除非通过隐私服务隐藏)

- 创建、更新和到期日期:域名首次注册是什么时候?上次更新是什么时候?以及什么时候需要更新?

- 名称服务器:请求哪个服务器来解析域名?

要获取此信息&

![[云呐]固定资产盘点报告哪个部门写](https://img-blog.csdnimg.cn/img_convert/a1f26a3daf37c2b805160b9cfaf89f70.jpeg)