文章目录

- 一、数据可信流通

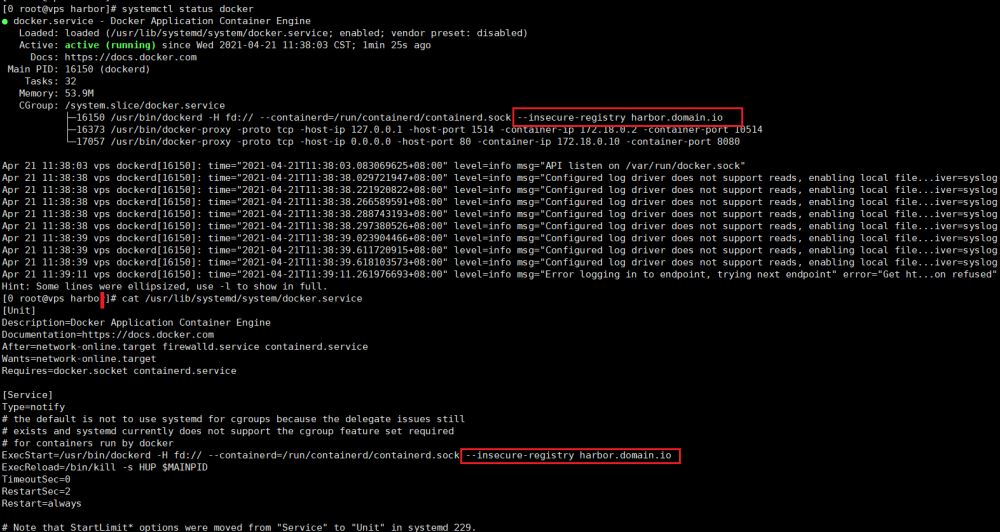

- 二、数据可信流通的技术信任基础

- 三、技术信任开启数据密态时代,保障广域数据可信流通

一、数据可信流通

可信数据流通体系:数据二十条第一次明确提出可信流通,建立数据来源可确认、使用范围可界定、流通过程可追溯、安全风险可防范的数据可信流通体系。

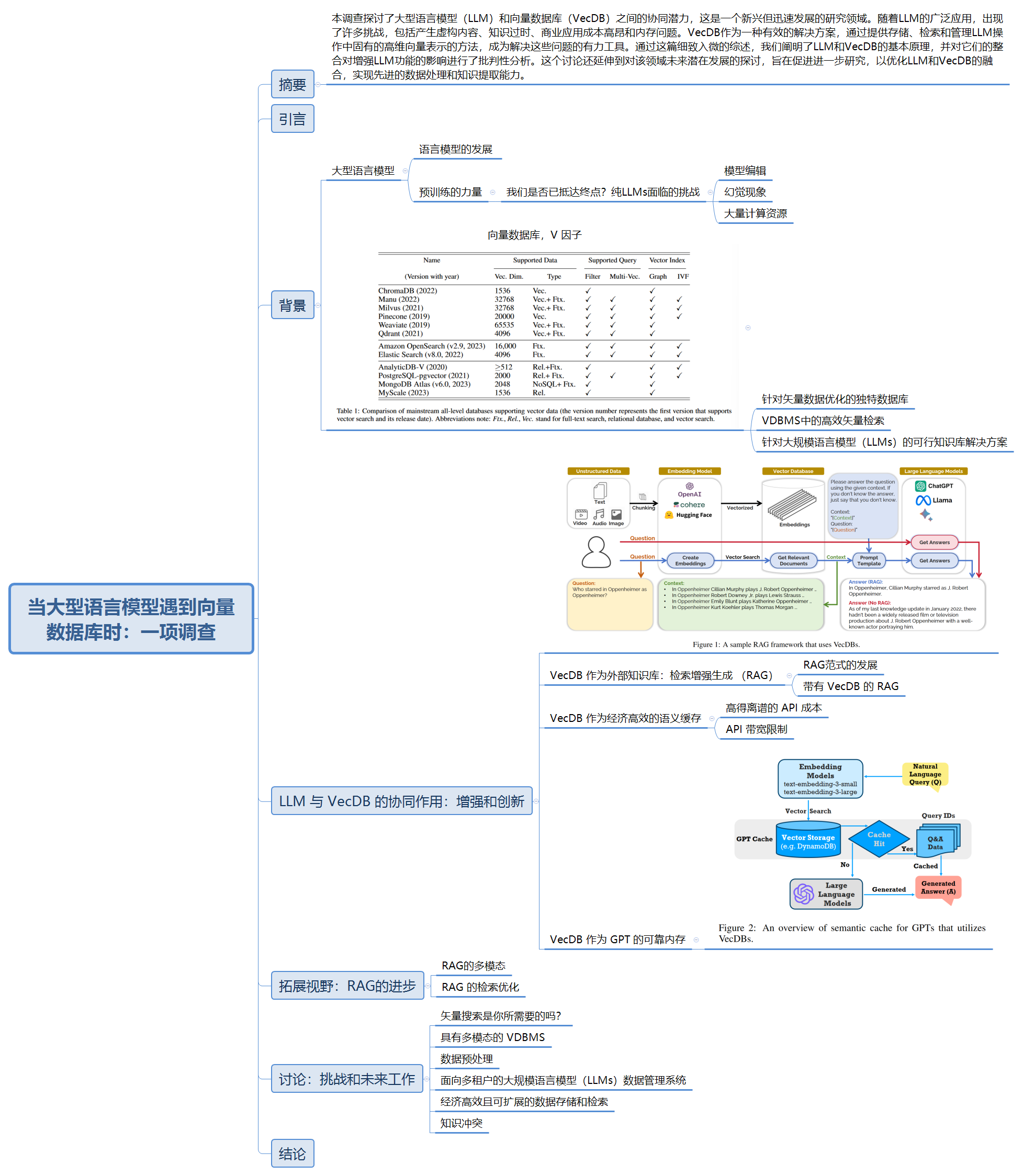

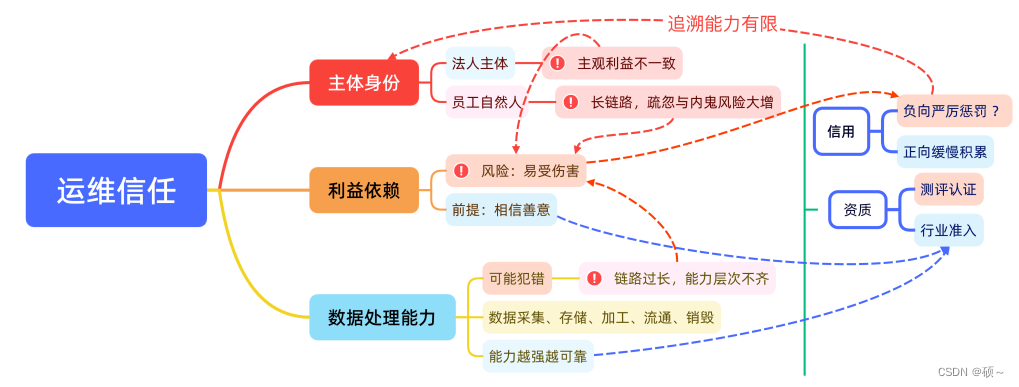

信任的基石:身份可确认、利益可依赖、能力有预期、行为有后果。

数据流通中的可信流通: 不可信的风险愈演愈烈,导致可信链条级联失效,以至于崩塌。

法律层面虽然可以明确规定数据流转过程中的持有权、加工权、经营权,但在实际流转过程中,由于数据在技术层面非常容易分割、拷贝、改变,导致权限保障非常困难。例如:

1、黑客门:2023 年 2 月媒体消息,万国数据和新加坡的数据中心被黑客攻击,客户登录信息泄露。

2、内鬼门:美国科技公司Ubiquiti在2021年1月曝出数据泄露事件,导致市值损失数亿美元。最后确认是该公司员工监守自盗。

3、滥用门:剑桥分析公司未按约定使用从Facebook获得的8000万用户数据,擅自将数据用于政治广告分析,导致脸书公司遭受50亿美元的罚款。

数据要素已慢慢由内循环模式转变为外循环模式。

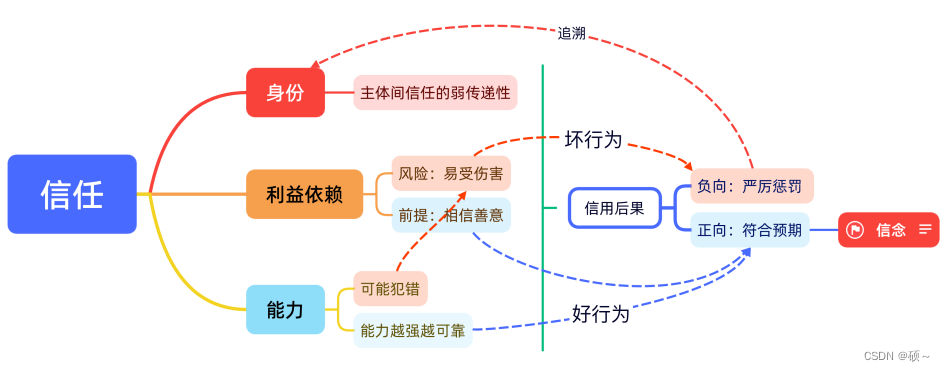

内循环:数据持有方在自己的运维安全域内对自己的数据使用和安全拥有全责。传统的数据安全模式,主体身份明确,各方利益一致,数据处理能力稳定提升,出问题时追责明确。

外循环:数据要素在离开持有方安全域后,持有方依然拥有管控需求和责任。外循环离开持有方安全域后,信任基石遭到破坏:责任主体不清、利益诉求不一致、能力参差不齐、责任链路难追溯。

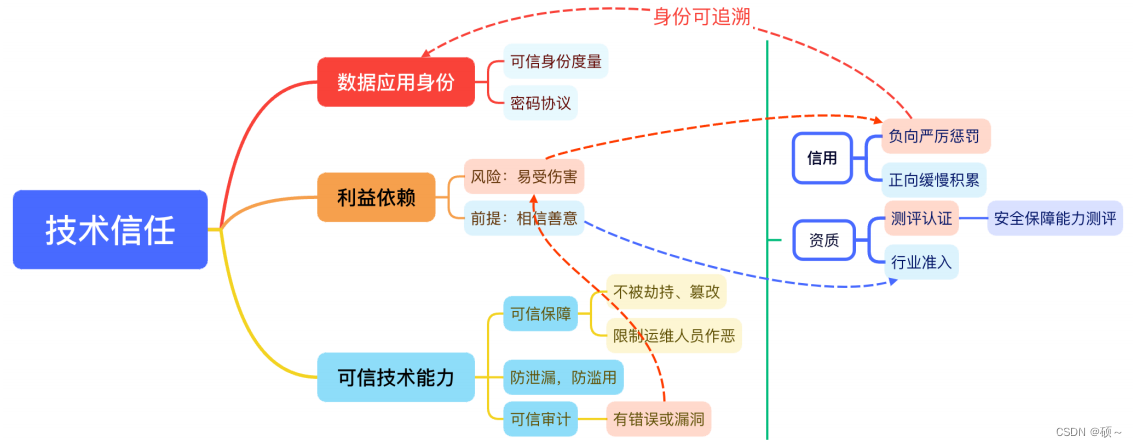

以上种种,数据可信流通需要从运维信任走向技术信任,解决信任级联失效。数据可信流通需要全新的技术要求标准与技术方法体系(数据应用身份能够明确、各主体方利益可以对齐、可信技术能力能做有效度量、产生数据泄露问题可以低成本追溯)。

二、数据可信流通的技术信任基础

数据可信流通的政策指导“数据二十条”:建立数据来源可确认、使用范围可界定、流通过程可追溯、安全风险可防范的数据可信流通体系。

基于密码学与可信计算技术的数据可信流通全流程保障:

- 身份可确认:可信数字身份;

- 利益能对齐:使用权跨域管控;

- 能力有预期:通用安全分级测评;

- 行为有后果:全链路审计;

技术信任实现:

-

1、可信数字应用身份:证明你是你,从哲学走向技术

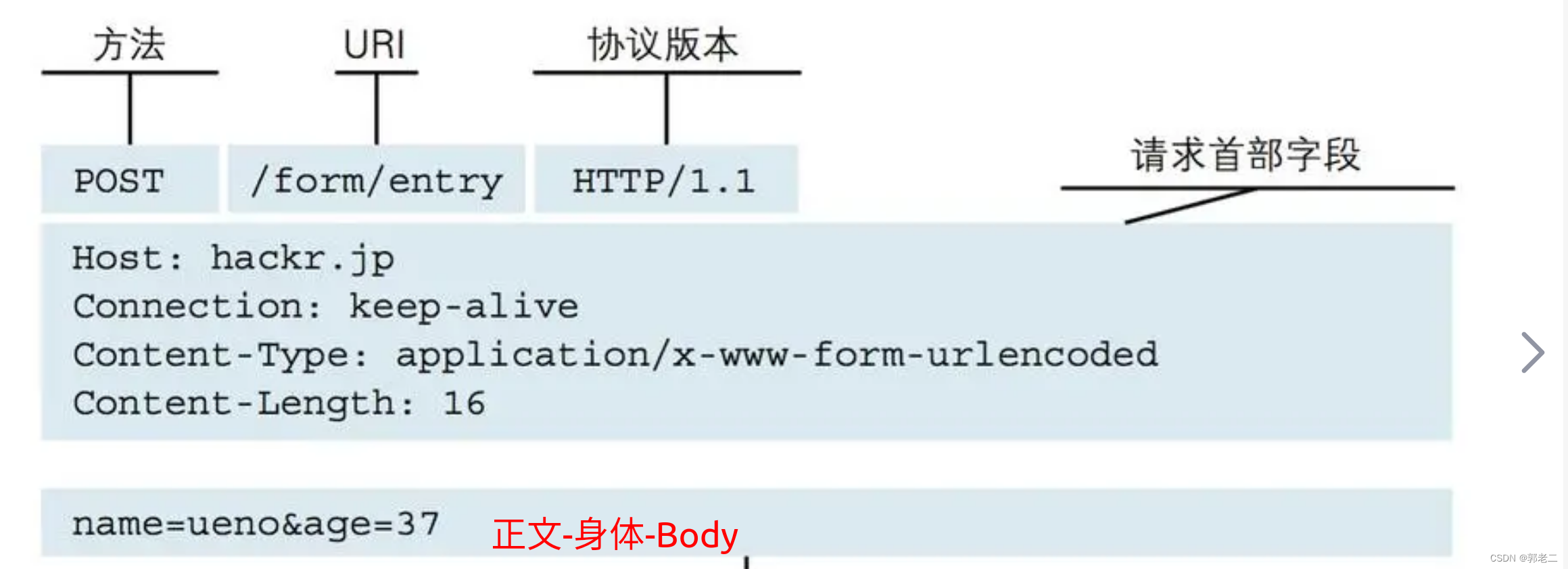

CA证书体系:验证机构实体,仅验证到主体和个人,无法验证数字应用实体。但可通过可信硬件芯片验证网络上某节点的软件与硬件,能够远程验证数字应用的身份,并对执行环境做度量,是技术信任的根基。 -

2、使用权跨域管控:利益对齐的核心技术要求

是指数据持有者在数据(包括密态)离开其运维安全域后,依然能够对数据如何加工使用进行决策,防泄露防滥用,对齐上下游利益诉求。

重点:①对运维人员的限制;②对数据研发过程的管控;③对全链路可信审计的保障 -

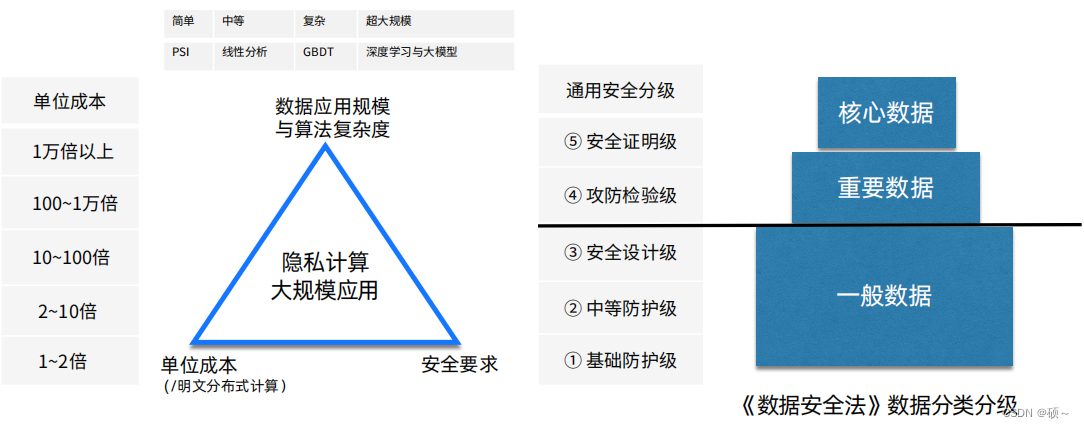

3、能力预期与不可能三角:安全要求,功能复杂度,单位成本

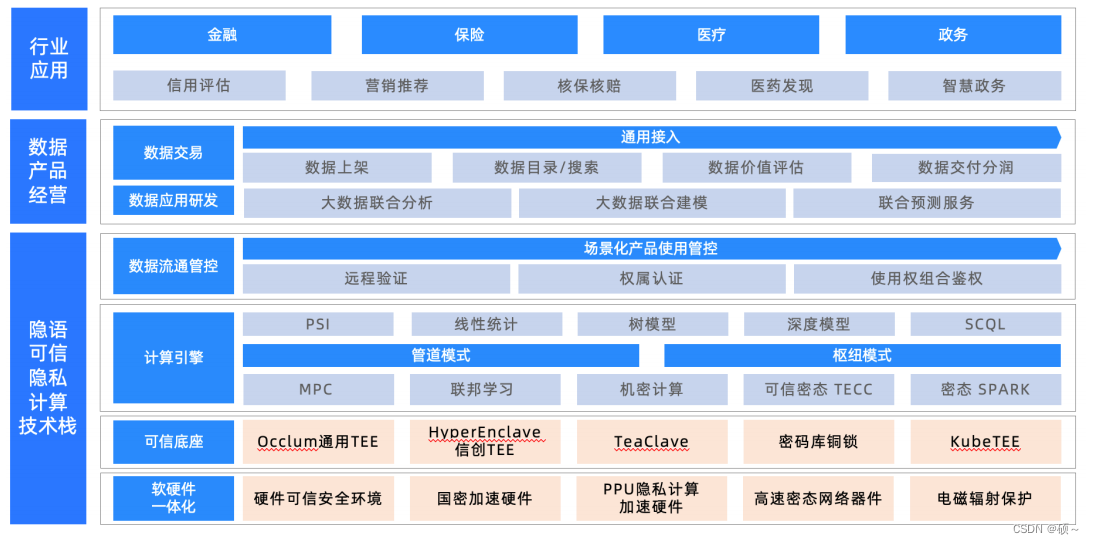

未来多种技术路线并存,安全分级平衡性能成本需求,通过技术突破,隐私计算成本从万倍以上降至百倍、十倍甚至两倍以内。隐语可信隐私计算技术实践,开源共建全栈密态流转支撑能力。

-

4、全链路审计,闭环完整的数据可信流通体系

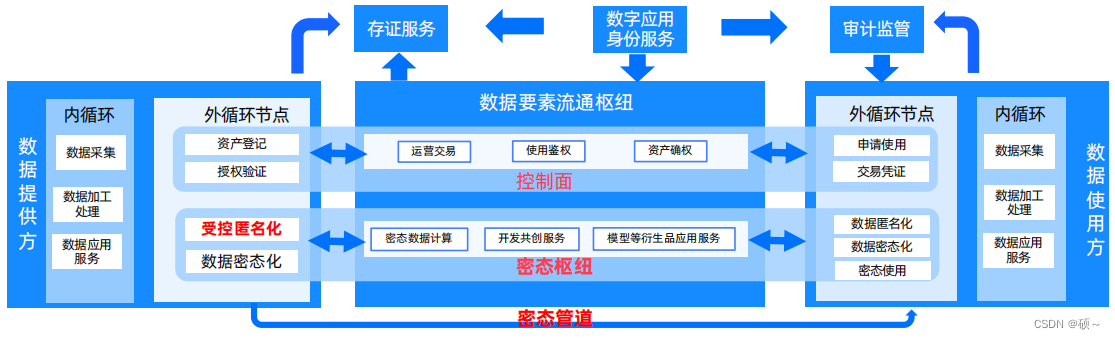

控制面: 以可信计算和区块链为核心支撑技术构建数据流通管控层,包括跨域管控与全链路审计。

数据面: 以隐私计算为核心支撑技术构建密态数联网,包括密态枢纽与密态管道。

数据流通全链路审计: 需要覆盖从原始数据到衍生数据的端到端的全过程,其他情况下数据为密态的,密态流通可以破解网络安全保险(数据要素险)中风险闭环的两大难题(定责和定损)。

三、技术信任开启数据密态时代,保障广域数据可信流通

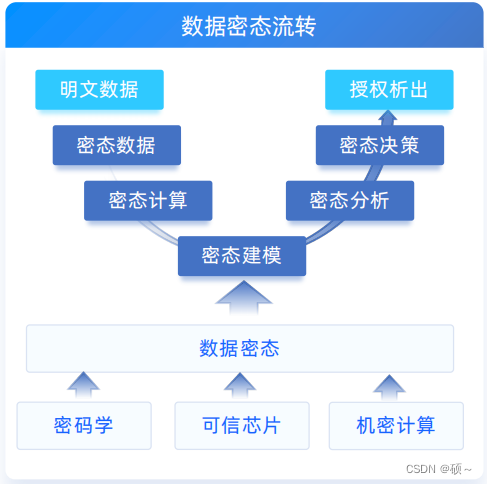

数据密态:

- 数据以密态形式流通,保障其存储、计算、运维、研发、应用交付直到销毁的全链路安全可控;

- 数据流通领域正在告别数据明文时代,开启“数据密态时代”新征程,确保数据不泄露不滥用。

根基为密码学,密码学是数据密态本源技术:

- 将访问控制边界从运维人员管控的网络物理边界,扩展成密钥管控的虚拟数字空间边界;

- 将对数据的加密保护从存储和传输的静态安全,扩展到计算和研发过程中的动态安全;

- 与可信芯片和机密计算技术协同保障,从而大幅度降低密态计算的成本,实现低成本密态计算。

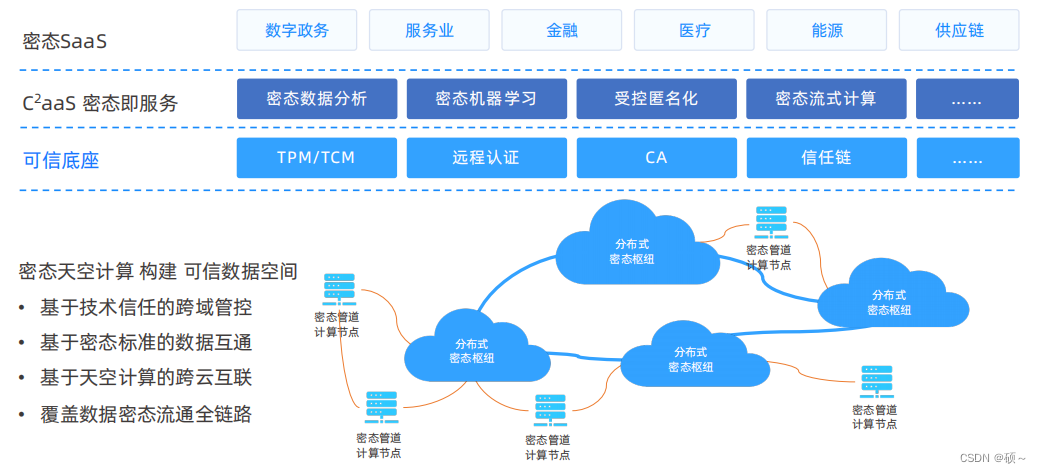

数据可信流通的基础设施:密态天空计算,跨云计算基础设施

![[STM32] Keil MDK 新建工程编译不通过(warning: #2803-D和Error: L6218E)解决方法备忘](https://img-blog.csdnimg.cn/direct/bd42bb115f0746bf82a1372db0c3bd76.png#pic_center)