1.数据可信流通概念

"数据可信流通"通常指的是确保数据在不同系统、应用程序或者组织之间的传输和交换过程中的可信性、完整性和安全性。在数据流通的过程中,确保数据的真实性、完整性和保密性是非常重要的,尤其是涉及到敏感信息或者重要数据的时候。

以下是确保数据可信流通的一些关键措施:

-

加密传输:使用安全的传输协议(如HTTPS、SFTP等)对数据进行加密传输,防止数据在传输过程中被窃取或篡改。

-

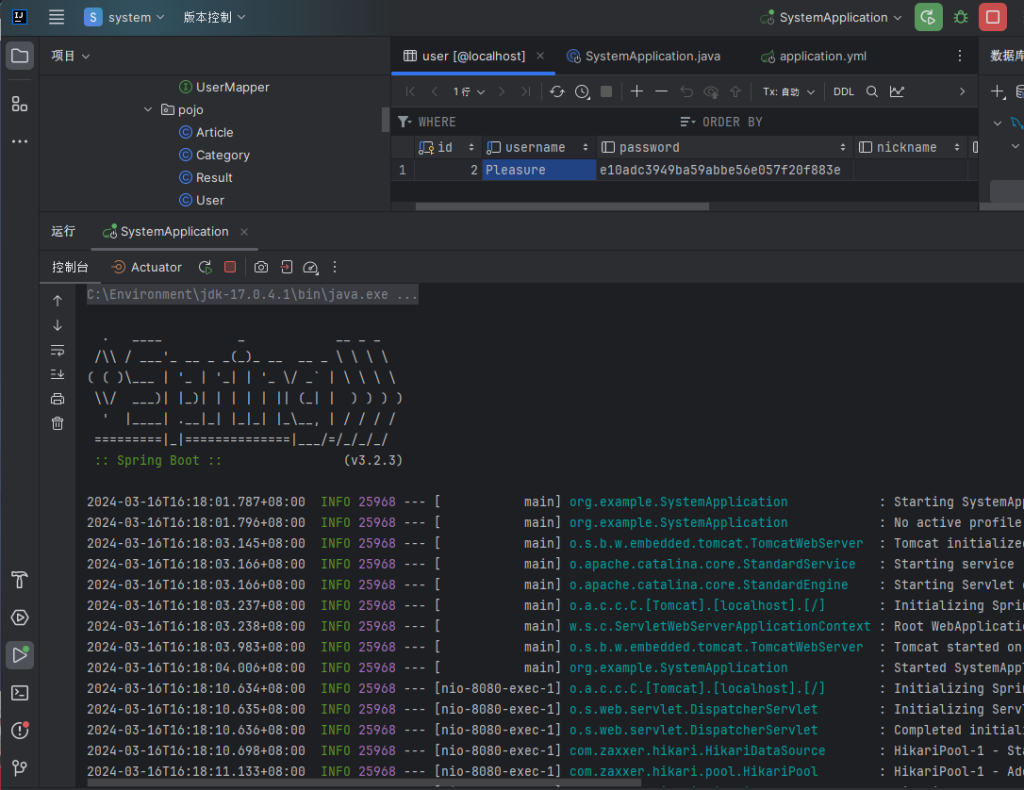

身份验证:确保数据的发送和接收双方都进行身份验证,防止未经授权的访问和数据泄露。

-

数字签名:使用数字签名技术对数据进行签名和验证,确保数据的完整性和真实性,防止数据被篡改。

-

访问控制:限制数据的访问权限,只允许有权的用户或系统访问和处理数据,防止数据被未经授权的用户访问。

-

数据加密:对数据进行加密存储,确保数据在存储和传输过程中的安全性,防止数据泄露和窃取。

-

审计和监控:建立完善的审计和监控机制,对数据流通的过程进行监控和记录,及时发现和处理异常情况。

-

数据授权和许可:对数据进行授权和许可管理,确保数据的合法性和可信性,防止非法使用和滥用数据。

-

数据脱敏:对敏感信息进行脱敏处理,只在必要的情况下才暴露真实数据,保护用户隐私和数据安全。

-

持续更新和改进:定期审查和更新数据流通的安全策略和措施,及时应对新的安全威胁和风险,保持数据流通的安全性和可信性。

通过以上措施,可以有效确保数据在不同系统、应用程序或者组织之间的传输和交换过程中的可信性、完整性和安全性,提高数据流通的安全性和可信度。

2.数据不可信流通案例

数据不可信流通导致数据泄露问题的案例并不少见,以下是一些典型的案例:

-

Equifax数据泄露事件:Equifax是一家美国信用评级公司,2017年曝出了一起严重的数据泄露事件,导致了超过1.4亿人的个人信息泄露。这次事件的起因是Equifax未能及时修补一个已知漏洞,黑客利用该漏洞入侵了其系统,获取了大量的个人身份信息。

-

Yahoo数据泄露事件:2013年至2014年间,Yahoo遭遇了一系列数据泄露事件,导致了数十亿用户的账户信息被泄露,包括用户名、密码、安全问题等。这些泄露事件最终导致了Yahoo被迫降低了其市值,并对其声誉造成了重大影响。

-

Marriott国际酒店数据泄露事件:2018年,万豪国际酒店集团曝出了一起涉及5.43亿顾客的数据泄露事件。攻击者通过入侵万豪的星期四星期五预订系统,获取了顾客的个人信息和信用卡信息。

-

美国劳工部数据泄露事件:2019年,美国劳工部的一家承包商泄露了超过2,000万人的个人信息,包括社会安全号码、姓名和出生日期等。这次泄露事件暴露了承包商在处理敏感信息方面的不当操作。

-

Facebook-Cambridge Analytica数据泄露事件:2018年,Facebook曝出了一起数据泄露事件,涉及到数百万Facebook用户的个人信息被滥用。Cambridge Analytica利用了Facebook的API,非法获取了数百万用户的个人信息,并用于政治广告和选民操纵。

这些案例表明,数据不可信流通可能导致严重的数据泄露问题,给用户的隐私和安全带来了巨大的风险和损失。因此,保障数据的可信流通,加强数据安全和隐私保护是至关重要的。企业和组织需要加强对数据安全的重视,建立完善的数据安全管理机制,包括加密传输、访问控制、监控审计等措施,确保数据在流通过程中的安全性和可信度。

3.从运维信任到技术信任

"数据可信流通:从运维信任到技术信任"这一概念意味着数据在流通过程中的可信度逐渐从依赖运维层面的信任向技术层面的信任转变。这种转变是由于传统的运维信任模式在处理大规模数据流通中面临的挑战,以及技术层面的新兴解决方案对数据可信性的提升。以下是对这一过程的详细介绍:

-

传统的运维信任模式:

-

传统的运维信任模式依赖于人工操作和管理,主要依靠人员的责任心、专业素养和经验来确保数据流通的可信度。

-

在这种模式下,数据流通的可信度主要取决于运维人员的技能水平和操作规范,存在人为失误、疏忽和风险管理不足等问题。

-

传统的运维信任模式通常难以适应大规模数据流通的需求,面临着数据量大、速度快、多样性高等挑战。

-

-

技术信任的兴起:

-

随着技术的发展和创新,越来越多的技术解决方案被引入到数据流通过程中,以提高数据的可信度和安全性。

-

技术信任的兴起意味着数据可信流通开始依赖于技术手段来保障,而不仅仅依赖于人员的操作和管理。

-

这些技术解决方案包括数据加密、数字签名、访问控制、身份认证、审计和监控等,可以有效地提高数据流通的可信度和安全性。

-

-

技术信任的优势:

-

技术信任具有自动化、标准化和可追溯性等优势,能够更有效地管理和控制数据流通过程中的安全风险。

-

技术信任能够提供更精确和可靠的数据保护和安全控制,减少人为因素的干扰和风险。

-

技术信任能够实现对数据流通过程的实时监控和快速响应,及时发现和处理异常情况,保障数据的安全和完整性。

-

-

实现技术信任的关键技术:

-

数据加密:保护数据在传输和存储过程中的安全性,防止数据被窃取或篡改。

-

数字签名:确保数据的真实性和完整性,防止数据被篡改或伪造。

-

访问控制:限制数据的访问权限,确保只有授权的用户或系统能够访问和处理数据。

-

审计和监控:实时监控数据流通过程,及时发现和处理异常情况,保障数据的安全和可信度。

-

通过引入技术信任的概念和解决方案,数据可信流通逐渐从依赖运维层面的信任转变为更加可靠和高效的技术信任模式,提高了数据流通的安全性、可信度和效率。

4.实现技术信任的方式

下面是对实现技术信任中的四种方式的详细介绍:

-

可信数字应用身份:

可信数字应用身份指的是确保数字应用的身份是可信的,即能够验证数字应用的真实性和合法性。实现可信数字应用身份的方法包括:

-

数字证书:为数字应用颁发数字证书,证书包含了数字应用的身份信息和公钥,经过权威机构的认证和签名,确保了数字应用的真实性和合法性。

-

数字签名:数字应用使用私钥对数据进行签名,然后其他系统使用数字应用的公钥验证签名,从而确保数据的真实性和完整性,进而验证数字应用的身份。

-

身份验证机制:建立安全的身份验证机制,对数字应用进行身份验证,确保只有合法的数字应用能够访问和处理数据。

-

-

使用权跨域管控:

使用权跨域管控是指在不同的系统或者领域之间进行数据共享和使用时,确保数据的使用权得到有效的跨域管控和管理。实现使用权跨域管控的方法包括:

-

访问控制策略:建立统一的访问控制策略,对数据的访问权限进行精细化管理,确保只有授权的用户或系统能够访问和使用数据。

-

数据授权机制:建立数据授权机制,定义数据的使用权限和使用范围,确保数据的使用符合法律法规和业务规范。

-

数据加密技术:使用数据加密技术对数据进行加密保护,只有授权的用户或系统能够解密和使用数据,确保数据在跨域共享过程中的安全性。

-

-

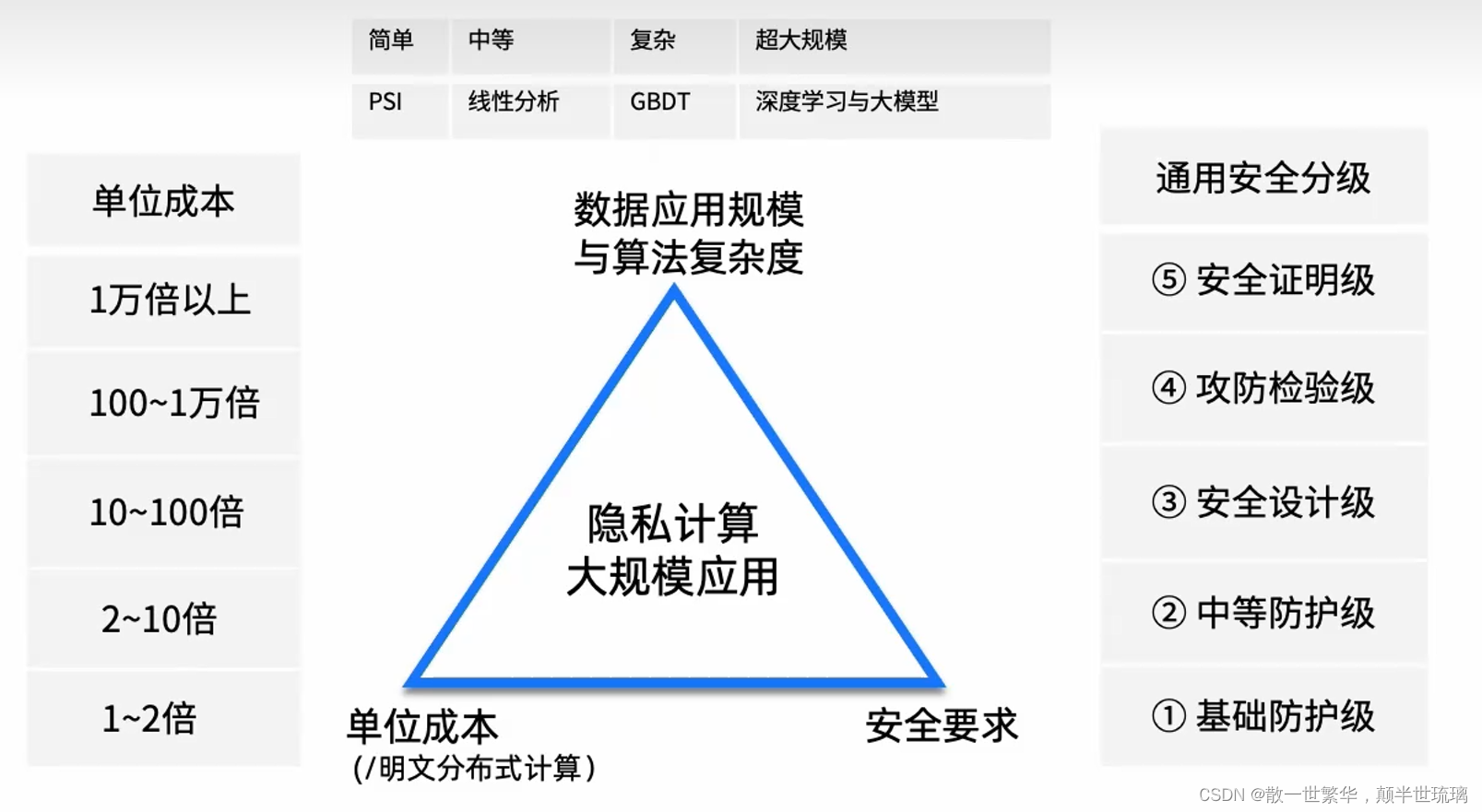

能力预期与不可能三角:

能力预期与不可能三角是指在数字应用开发和使用过程中,平衡功能、成本和安全三个方面的关系。实现能力预期与不可能三角的方法包括:

-

风险评估和管理:对数字应用的功能需求、成本和安全性进行全面的风险评估和管理,确保在满足功能需求的前提下,尽可能降低成本和提高安全性。

-

合规性考虑:考虑数字应用开发和使用过程中的合规性要求,确保数字应用符合法律法规和业务规范,降低风险和损失。

-

-

全链路审计:

全链路审计是指对数字应用开发、部署和运行过程中的每个环节进行全面的审计和监控,确保数字应用的安全性和可信度。实现全链路审计的方法包括:

-

日志记录和分析:对数字应用的各个环节进行日志记录和分析,记录操作和事件的详细信息,便于后续审计和分析。

-

实时监控和报警:建立实时监控和报警机制,对数字应用的运行状态进行实时监控,及时发现和处理异常情况。

-

审计跟踪:对数字应用的每个操作和事件进行审计跟踪,追踪数据的流动和使用过程,确保数据的安全和合规性。

-

通过以上方法,可以有效地实现技术信任,确保数字应用的安全性、可信度和合规性,保障数据在流通过程中的安全和完整性。