GO语言接入支付宝

今天就go语言接入支付宝写一个教程

使用如下库,各种接口较为齐全

"github.com/smartwalle/alipay/v3"

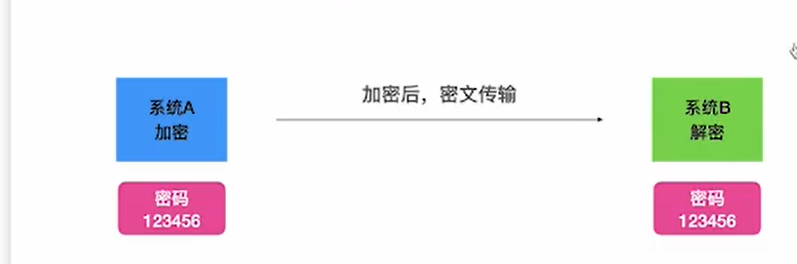

先简单介绍下加密:

试想,当用户向支付宝付款时,若不进行任何加密,那么黑客就可以任意篡改传输的信息,比如明明需要付款100,但修改为0.1元,支付宝只收到0.1元,后端老板却以为是100块。

最基础的加密:

两者以123456进行加密通话,当商户或者支付宝的密码泄露时,就可能会被修改数据,不安全。

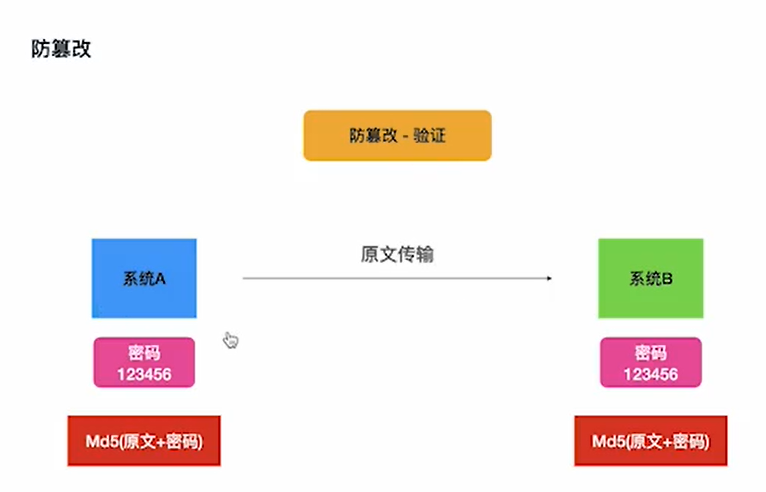

防篡改加密:

其实就是对基础加密加了一个md5,多了一个验证的过程,

MD5是原文+密码生成的一段字符,当原文或者密码被修改时,两者能第一时间发现双方的MD5不统一了,就说明已经被修改了

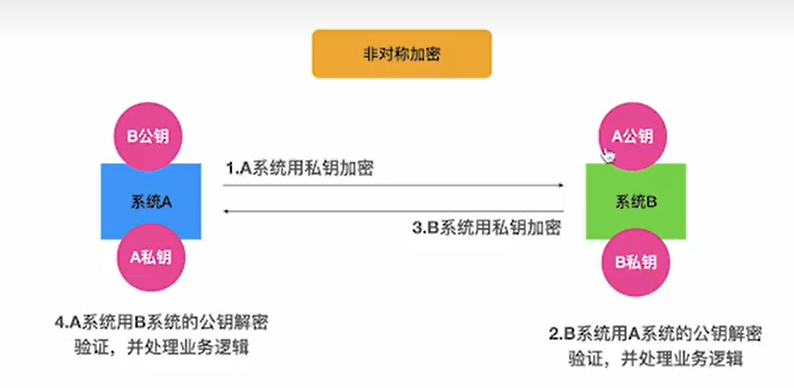

非对称加密:

非对称说的是什么呢,就是双方的密码不再是共用一个一样的了。

概念:

- 公钥(Public Key):公钥是一个用于加密信息的密钥,它可以公开给任何人使用。公钥可以将信息加密,但不能用来解密已加密的信息。任何人都可以使用公钥对信息进行加密,但只有持有与之配对的私钥的人才能解密这些加密后的信息。

- 私钥(Private Key):私钥是与公钥配对的另一个密钥,是保密的,并且只有私钥的持有者才能访问。私钥用于解密由对应的公钥加密的信息。此外,私钥还用于数字签名,确保信息的真实性和完整性。

简单说公钥加密,私钥解密;还是私钥加密,公钥解密都可以存在,只是应用场景不同

公钥可以公开,甚至任何人知道都没问题,但私钥不行,千万不能公开;

公钥加密,私钥解密

场景:防篡改,即使能被人看到也无碍,因为无法修改

虽然公钥和私钥都可以用于加密和解密,但是实际上公钥加密、私钥解密还是私钥加密、公钥解密这实际上并不是一个问题。因为公钥是被公开的,使用私钥进行加密,公钥进行解密,在传输的过程中谁都可以获取到这个信息并对其使用公钥进行解密,所以这不是加密和解密的场景,因为这个过程注定无法保密,这个过程是用于验证发送者的身份的,因为在网络上的信息是可以被获取和篡改的,如果私钥只有一人拥有,使用私钥进行加密,获取到这个加密后的数据之后,拿着公钥进行解密,如果能够解开,说明了发送者的身份就是私钥的拥有者,而这种身份的证明和不可抵赖性则是这个使用中最为重要的关注点,而传输的内容则不是关注的内容。

所以私钥加密、公钥解密这种情况更多的则是这样一种表述:私钥的拥有者使用私钥进行签名,而公钥的拥有者使用公钥对此签名进行验证,从而确认发送者的身份。其实从数据的流向也很清楚,从私钥的拥有者流向众多公钥的拥有者,主要是向拥有者进行身份的证明,安全性相关的数据的传输使用这种方式注定是得不到保障的。

公钥加密、私钥解密

数据的流向相较于前面一种场景是相反的,公钥加密的数据,传输之后,收到数据的接收者使用私钥进行解密,由于私钥的持有人是严格管理的,所以正常情况下,一般人即使获取到使用公钥加密的数据也无法解开,所以数据的安全性是可以得到保障的。这也是非对称密钥算法最为常见的使用场景

示例代码:

package main

import (

"fmt"

"github.com/smartwalle/alipay/v3"

"github.com/smartwalle/xid"

"log"

"net/http"

)

var client *alipay.Client

const (

kAppId = "9021000134669651"

kPrivateKey = MIIEowIBAAKCAQEAhKKM9J97xsgyPsdR3apJ472ps0QXsof5yt1tv0FUQ5VnkfV56tX1QqqbnFN4C1lC7S0c9kXAFK4NlH/yPrpOSc6bB79Y5do7/bPzD1/s3hHuCl9dpLBcaA12mEMa1l3r6rnkxFCe4YYTfEjzAdPq4PFL7rcdGSk4ieEJrOkX1K7v6iHz44x/Nul/bXS4TOVe5bZPdS6CaKYCioUjIVtIMq4v/EiFLrdCDJAOk5tS3fvP84FOxp2Y/6AFDVXXb4VubVTQ1/14s7MJ8YXgOHKOW10mgwzUfgyp5/ZOW9X4CT4rEzxeK51ZADDOyzXYGC1k3mR3PsvDTJPiZf+KlOrF4QIDAQABAoIBAFlahOlb8/Aj+K2QbBeQXD0ADi5F5k0RC/heGkxpf5IUOfT70gmh4JvsAe9b0BidJthPtx42OUP1ShLL62/U5V8VwB2FDCe1UQsGyu2FqzakD6CPRK/pXCeBQm8rbg4Sshes6nBS++ZlBAWLw6JsmOS3ynbkh8bmnT9OCs2hLrvJseQnFI4yjmCtkK30MxtxVm2g9N1AbAyqraVGzJtSFECNS7sVy2kZsBMPJ0Enbp5rfshAiCUQmXEIPpMs9ZxsaVeFqlXZ91YcwPCfpTQip9/gORKebh3KYQKvgrLwMBgUfJ31dEvesQ4SzdNLXBS8LghrhWsScyCtj5y7jCCjIB0CgYEAxPxXRKPRULSByEYO0XvTpnhHtDQvMIXEE68b5N96QvT7TD9pqkkvHo7RPktiGC+PzEX1LSYBsgIxuQyNkP+HXu5rQWv1p9hfIynIRwjkESigj+B3knAQVQQq8uMK3HKOj3E6T3nAWXk/Fyt3P6em8u/AGHLHewp4ekBdyZBh2j8CgYEArF7hsZ/oGnsTkZV0ujxaLqwLpPEOBEsJ55MfD4XBaSRLF8fswCxFMM42bixjR5nL+YtCpEDhfYht2kpdgEF3hL5DrBR1EmH4Gk6xOFUf3o3YMzxtDGha1sbboAQ8qUGrDWAL3dqdGfxuCfKMeRH+h2Hism2NRvJzuX7GE0JuF98CgYBUh6B/QPkCc+M5aO7U8Bkb14OVjcsuPEiu1bbXmRqi/vOTfaa/PxZsO4cI/1pB3K8NTnvuet/BXnWt3fgl37FciF0YPta0xwHUWgqqiOMthcyY0Q8elN49TUOM5Ob1QGdyoHkQP8PN4Vy0eZ97flsC5uT82MxHPXADrflRFJcZCwKBgQCOOrhmdbjyaM4L2dP4fCY5zrLJBjL3reddUxNVHpwqIs1nsQsUwzLQg8d7/1poUWpy3cs+d17Y04M5lRUz6FEzkj+KtVKouXgcVQR8pBjo7ggQtvKQQ2d5Q5sjnXtkehAnuDHyfRoWwCkYQjBREl0A3u9NJYJmoVaGICpW6ACp5wKBgDI3HqpVBcOPA40pZA1DGhZ3ump9N1IbJ1DG915tUmAk7+cDf97YxF5t+/nl4eyWBwtKKo9QUFOlCmrghX2/BTVf2nB1Xr750aoupgOqMoOqkKk75MZl8A8UM+oxLWGRfOSzSJp32gPuxGJfkDVwi8bNAbH1MuNqu6auzZoEjIQ8"

kServerPort = "9989"

// TODO 设置回调地址域名

kServerDomain = ""172.233.92.229:9989""

)

func main() {

var err error

if client, err = alipay.New(kAppId, kPrivateKey, false); err != nil {

log.Println("初始化支付宝失败", err)

return

}

// 加载证书

if err = client.LoadAppCertPublicKeyFromFile("appPublicCert.crt"); err != nil {

log.Println("加载证书发生错误", err)

return

}

if err = client.LoadAliPayRootCertFromFile("alipayRootCert.crt"); err != nil {

log.Println("加载证书发生错误", err)

return

}

if err = client.LoadAlipayCertPublicKeyFromFile("alipayPublicCert.crt"); err != nil {

log.Println("加载证书发生错误", err)

return

}

if err = client.SetEncryptKey("iotxR/d99T9Awom/UaSqiQ=="); err != nil {

log.Println("加载内容加密密钥发生错误", err)

return

}

http.HandleFunc("/alipay/pay", pay)

http.HandleFunc("/alipay/callback", callback)

http.HandleFunc("/alipay/notify", notify)

http.ListenAndServe(":"+kServerPort, nil)

}

func pay(writer http.ResponseWriter, request *http.Request) {

var tradeNo = fmt.Sprintf("%d", xid.Next())

var p = alipay.TradePagePay{}

p.NotifyURL = kServerDomain + "/alipay/notify"

p.ReturnURL = kServerDomain + "/alipay/callback"

p.Subject = "支付测试:" + tradeNo

p.OutTradeNo = tradeNo

p.TotalAmount = "10.00"

p.ProductCode = "FAST_INSTANT_TRADE_PAY"

url, _ := client.TradePagePay(p)

http.Redirect(writer, request, url.String(), http.StatusTemporaryRedirect)

}

func callback(writer http.ResponseWriter, request *http.Request) {

request.ParseForm()

if err := client.VerifySign(request.Form); err != nil {

log.Println("回调验证签名发生错误", err)

writer.WriteHeader(http.StatusBadRequest)

writer.Write([]byte("回调验证签名发生错误"))

return

}

log.Println("回调验证签名通过")

// 示例一:使用已有接口进行查询

var outTradeNo = request.Form.Get("out_trade_no")

var p = alipay.TradeQuery{}

p.OutTradeNo = outTradeNo

rsp, err := client.TradeQuery(p)

if err != nil {

writer.WriteHeader(http.StatusBadRequest)

writer.Write([]byte(fmt.Sprintf("验证订单 %s 信息发生错误: %s", outTradeNo, err.Error())))

return

}

if rsp.IsFailure() {

writer.WriteHeader(http.StatusBadRequest)

writer.Write([]byte(fmt.Sprintf("验证订单 %s 信息发生错误: %s-%s", outTradeNo, rsp.Msg, rsp.SubMsg)))

return

}

writer.WriteHeader(http.StatusOK)

writer.Write([]byte(fmt.Sprintf("订单 %s 支付成功", outTradeNo)))

}

func notify(writer http.ResponseWriter, request *http.Request) {

request.ParseForm()

var notification, err = client.DecodeNotification(request.Form)

if err != nil {

log.Println("解析异步通知发生错误", err)

return

}

log.Println("解析异步通知成功:", notification.NotifyId)

// 示例一:使用自定义请求进行查询

var p = alipay.NewPayload("alipay.trade.query")

p.AddBizField("out_trade_no", notification.OutTradeNo)

var rsp *alipay.TradeQueryRsp

if err = client.Request(p, &rsp); err != nil {

log.Printf("异步通知验证订单 %s 信息发生错误: %s \n", notification.OutTradeNo, err.Error())

return

}

if rsp.IsFailure() {

log.Printf("异步通知验证订单 %s 信息发生错误: %s-%s \n", notification.OutTradeNo, rsp.Msg, rsp.SubMsg)

return

}

log.Printf("订单 %s 支付成功 \n", notification.OutTradeNo)

client.ACKNotification(writer)

}

需要在同级目录下放入三个证书文件供代码识别;

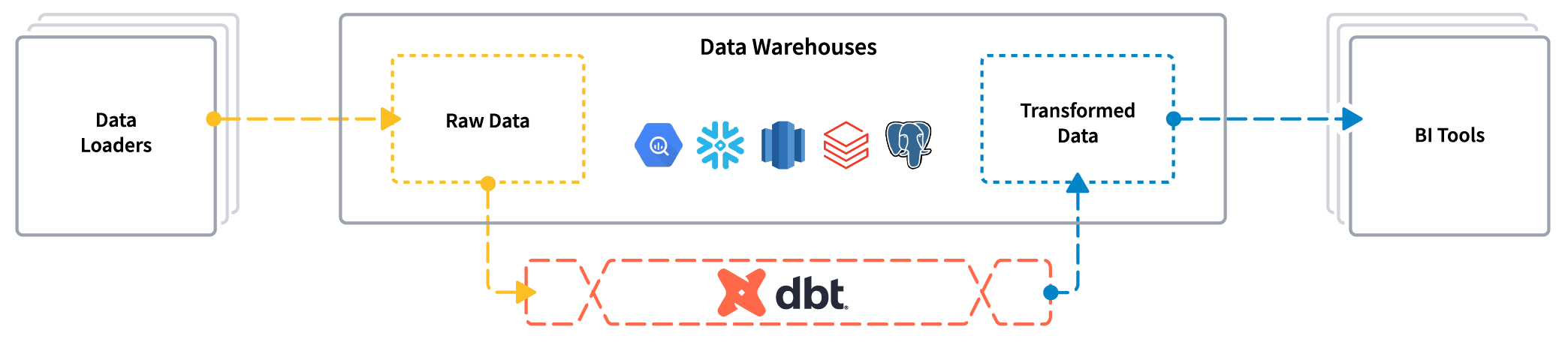

为了能够让大家更了解这个过程,我先引入支付宝支付的全流程;

1. 商户创建订单:

- 商户系统生成订单: 用户在商户网站或应用中选择商品,提交订单并选择支付宝作为支付方式。

- 生成订单信息: 商户系统生成包含订单号、商品信息、价格等支付信息的订单数据。

- 向支付宝发起支付请求: 商户将订单信息发送到支付宝网关,请求生成支付二维码或跳转支付页面。

2. 用户支付:

- 支付宝处理支付请求: 支付宝接收到商户的支付请求后,生成用于支付的二维码或跳转支付页面。

- 用户扫码或点击支付: 用户使用支付宝扫描二维码或点击支付页面上的支付按钮。

- 登录支付宝账户: 如果用户未登录,支付宝要求用户登录账户以完成支付。

- 选择支付方式: 用户选择支付方式,可以是支付宝余额、绑定的银行卡、信用卡等。

- 确认支付: 用户确认支付并输入支付密码(如果需要)。

3. 支付宝处理支付:

- 支付验证: 用户确认支付后,支付宝进行支付验证,验证用户身份和支付信息。

- 扣款和通知商户: 支付宝从用户账户中扣款,并通过支付回调通知商户支付结果。商户服务器接收到支付回调后进行验证,确保通知的合法性。

4. 商户处理支付结果:

- 验证支付通知: 商户接收到支付宝的支付回调通知,验证通知的真实性和合法性,以防止伪造通知。

- 更新订单状态: 商户更新订单状态,标记订单为支付成功,并进行相应的业务处理。

5. 用户返回商户:

- 支付成功页面: 支付宝页面显示支付成功,用户可选择返回商户页面。

- 商户页面更新: 商户页面根据支付结果进行相应展示,可能展示订单详情、发货信息等。

6. 异常处理:

- 支付失败: 如果支付失败,支付宝将向用户展示支付失败页面,用户可选择重新支付。

- 用户取消支付: 如果用户取消支付,支付宝将返回给商户支付取消的通知。

第一步在上述代码表现是直接指定订单格式,此订单是先存放在本地数据库的;

当用户执行第二步开始付款时,会将该订单发送给支付宝进行处理,成功后会返回给商户回调通知,本地同时将数据库中订单信息数据进行更新,并相应的在前端更新数据;

详细讲解一下顺序,支付宝回调可以直接返回给后端,待后端记录到数据库中后,更改订单状态,后端发现没有问题再给前端并给支付宝发送没问题,然后再渲染,这一步使用了消息队列、WebSocket 等方式实现发给前端, 前端通过轮询、WebSocket 等方式获取到支付状态的更新消息。可以实时的看到支付结果;

异步通知:异步通知是指在某个事件触发后,系统不立即处理结果,而是通过触发通知或事件来异步处理。在支付领域,异步通知通常用于处理支付结果的通知,例如支付成功或失败的通知。

在支付过程中是指的,支付宝给商户返回支付成功或失败的状态,商户不会直接返回响应,而是对数据进行验证,更新数据库状态等等,最后再发送响应200;这个过程中,支付宝就是异步的,并没有一直等待商户的回复;

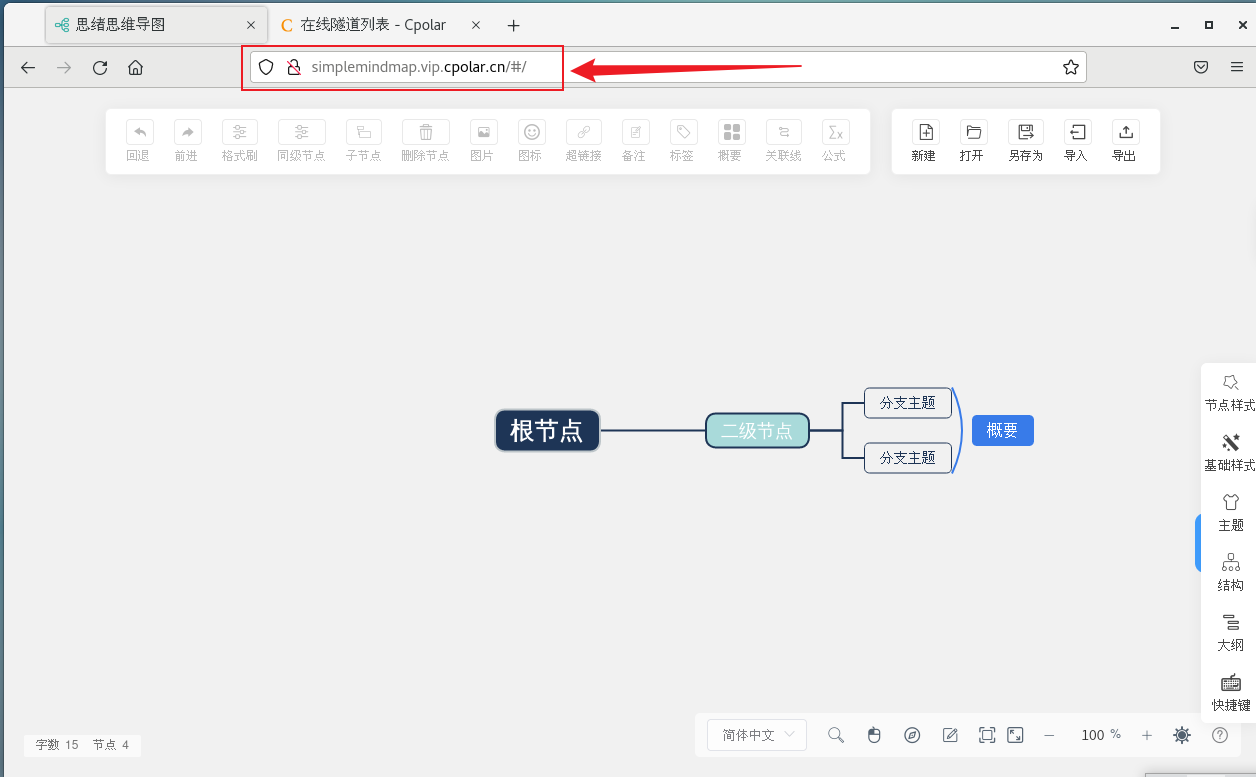

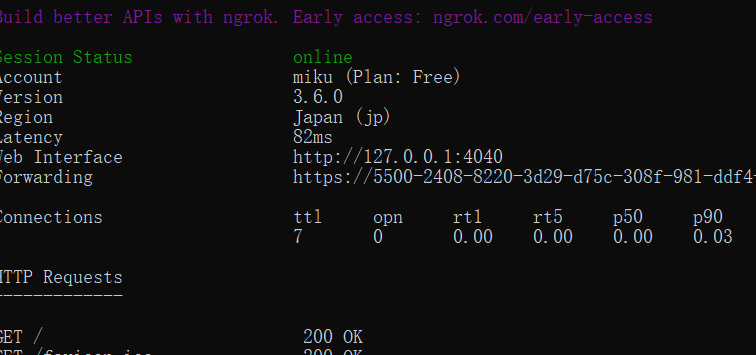

内网穿透

为什么要引入内网穿透呢?

我们已经分析了整个支付过程,其中回调通知需要发送到商户的回调地址上,如果该地址是私网,恐怕永远也收不到支付宝的确认支付成功的通知了;

所以该地址是需要内网穿透的;

概念与操作:

内网穿透是一种通过公共网络(比如互联网)将本地网络中的服务暴露给外部访问的技术。它通常用于解决内网环境下无法直接被外部访问的问题,比如开发、测试环境中的服务器。

-

以下是内网穿透的一般实现原理:

- 服务端和客户端: 内网穿透通常涉及两个主要组件,即服务端和客户端。服务端位于公共网络上,而客户端位于内网。

- 隧道通信: 服务端和客户端通过一个安全的通道进行通信,这个通道可以是TCP或UDP连接。这个通道可以是直接的连接,也可以通过一些中继服务器(比如内网穿透服务提供商的服务器)来传递。

- 穿透协议: 内网穿透涉及一些协议来确保数据的安全传输。通常使用加密协议,比如TLS/SSL,以保护数据的隐私和完整性。

- 映射本地服务: 在客户端和服务端建立通信后,客户端可以将本地的服务端口映射到服务端的对应端口上。这样,外部用户就可以通过访问服务端的对应端口来访问内网中的服务。

- 心跳保持连接: 为了保持连接的稳定性,客户端和服务端通常会通过周期性的心跳信号来维持连接,以确保隧道保持打开状态。

- 反向代理: 有些内网穿透服务还使用反向代理来加强安全性和性能。反向代理可以缓存和加速请求,并提供额外的安全层。

内网穿透的实现原理涉及建立一个安全的通道,通过这个通道映射内网服务的端口,使得外部用户可以通过公共网络访问内网中的服务。这有助于方便开发、测试等环境中的服务的外部访问。

内网穿透技术在许多场景中都有应用,比如:

- 远程访问:允许远程用户从任何地方访问公司内部的网络资源。

- 本地开发:允许开发人员在本地开发环境中进行调试和测试,同时外部用户也可以访问并提供反馈。

- 物联网设备管理:允许管理人员从远程访问和控制物联网设备,如智能家居设备、传感器等。

怎么暴露

今天我们不讲那些概念,只讲具体操作

首先下载ngrok:

Setup - ngrok

在官网侧边栏生成自己的令牌;

进入后可以使用以下直接将端口暴露

ngrok authtoken 令牌

ngrok http 端口

之后可以开一个在此端口运行的代码,然后进入浏览器输入对应的网址就能看到我们的端口开放到公网了;

此时我们的项目所有人都可以搜索到了;