一、计划任务

计划任务概念解析

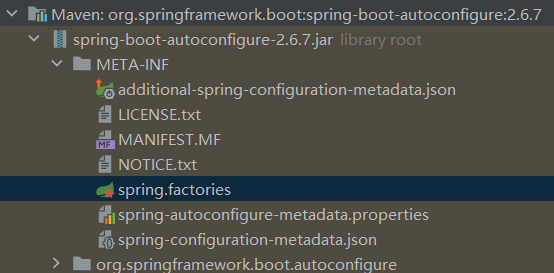

在Linux操作系统中,除了用户即时执行的命令操作以外,还可以配置在指定的时间、指定的日期执行预先计划好的系统管理任务(如定期备份、定期采集监测数据)。RHEL6系统中默认已安装了at、crontab软件包,通过atd和crond这两个系统服务实现一次性、周期性计划任务的功能,并分别通过at、crontab命令进行计划任务设置。

计划任务分为一次性和循环性的计划任务

一次性调度执行-at

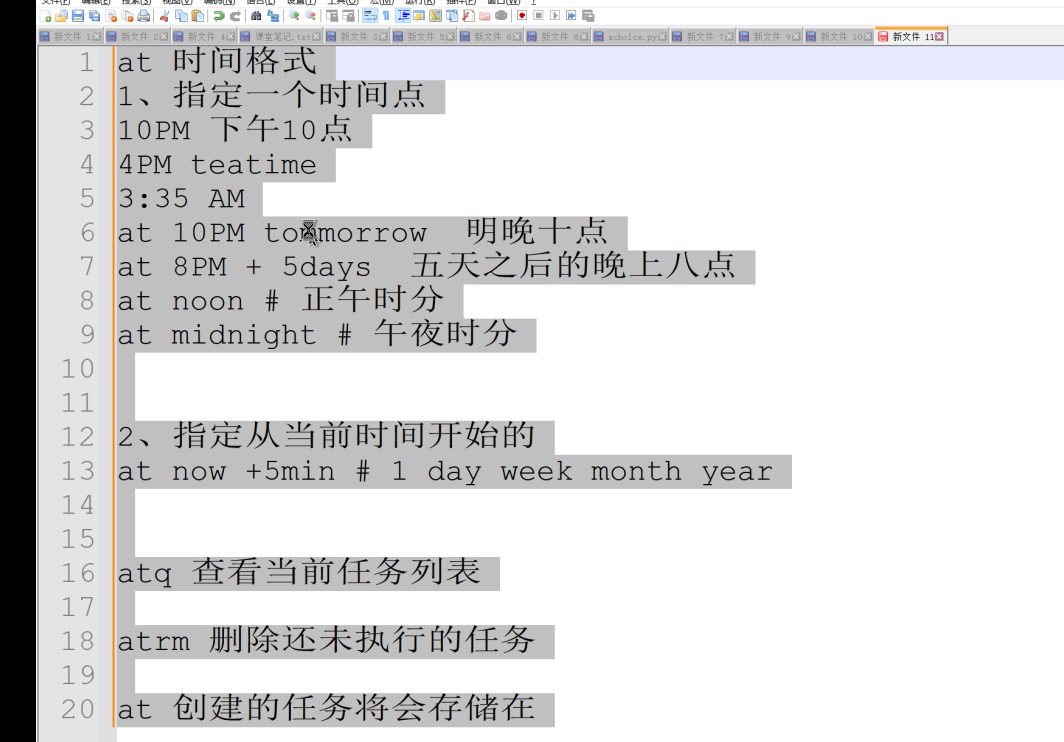

作用: 计划任务主要是做一些周期性的任务,目前最主要的用途是定期备份数据语法格式 at <时间规格> now +5min teatime tomorrow (teatime is 16:00) teatime(下午茶) 5pm august 3 2019

例1: [root@linux-server ~ ]# yum -y install at [root@linux-server ~]# systemctl status atd #查看启动状态 [root@linux-server ~ ]# systemctl start atd #首先要启动服务 [root@linux-server ~ ]# systemctl enable atd # 做开机启动 [root@linux-server ~]# at now +1min #一分钟后开始执行 at> useradd uuuu at> <EOT> #Ctrl+D job 1 at Sat Mar 21 22:34:00 2015 [root@linux-server ~]# id uuuu例2: [root@linux-server ~]# vim at.jobs useradd u99 useradd u00 touch /a.txt [root@linux-server ~]# at 20:33 < at.jobs

例3: 1. 准备sudo用户 [root@linux-server ~]# id jack uid=1007(jack) gid=1012(jack) groups=1012(jack) [root@linux-server ~]# useradd jack #如果不存在创建 [root@linux-server ~]# visudo 91 ## Allow root to run any commands anywhere 92 root ALL=(ALL) ALL 93 jack ALL=(ALL) NOPASSWD: ALL #添加内容 [root@linux-server ~]# su - jack

2. 以sudo 用户jack创建at任务 [jack@linux-server ~]$ vim jack.at sudo useradd u200 sudo useradd u300 sudo touch /home/jack.txt [jack@linux-server ~]$ at 20:38 < jack.at

循环调度执行cron 用户级

安装软件 [root@qfedu.com ~]# yum -y install crontabs #如果软件不存在安装 启动服务 rhel5/6: [root@qfedu.com ~]# /etc/init.d/crond status [root@qfedu.com ~]# /etc/init.d/crond start rhel7: [root@qfedu.com ~]# systemctl start crond.service [root@qfedu.com ~]# systemctl status crond.service [root@qfedu.com ~]# systemctl enable crond.service 开机启动(rhel5/6) [root@qfedu.com ~]# chkconfig crond on [root@linux-server ~]# systemctl status crond.service #查看服务状态 [root@linux-server ~]# ps -ef | grep crond root 755 1 0 20:18 ? 00:00:00 /usr/sbin/crond -n #crond进程每分钟会处理一次计划任务 存储位置: [root@linux-server ~]# cd /var/spool/cron/ 管理方式: crontab -l List the jobs for the current user. //列出当前用户的计划任务 crontab -r Remove all jobs for the current users. //删除当前用户所有的计划任务 crontab -e Edit jobs for the current user. //编辑当前用户的计划任务 管理员可以使用 -u username, 去管理其他用户的计划任务

语法格式 : Minutes Hours Day-of-Month Month Day-of-Week Command 分钟 小时 日 月 周 执行的命令,最好是命令的绝对路径 0-59 0-23 1-31 1-12 0-7 时间: *:每 */5 每隔分钟 ,:不同的时间段 - : 表示范围

实战

[root@linux-server ~]# vim /home/soso.sh #!/bin/bash touch /opt/a.txt [root@linux-server ~]# chmod +x /home/soso.sh

创建计划任务

[root@linux-server ~]# crontab -e //当前用户编写计划任务每天6:00执行 0 6 * * * /home/soso.sh 每天8:40执行 40 8 * * * /home/soso.sh 每周六凌晨4:00执行 0 4 * * 6 /home/soso.sh 每周六凌晨4:05执行 5 4 * * 6 /home/soso.sh 每周六凌晨5:00执行 0 5 * * 6 /home/soso.sh每周一到周五9:30 30 9 * * 1-5 /home/soso.sh 每周一到周五8:00,每周一到周五9:00 0 8,9 * * 1-5 /home/soso.sh 每周六23:59 59 23 * * 6 /home/soso.sh 每天0:30 30 0 * * * /home/soso.sh[root@linux-server ~]# crontab -l #列出计划任务实例

00 00 * * * /home/soso.sh #每天凌晨 00 02 * * * ls #每天2:00整 00 02 1 * * ls #每月1号2:00整 00 02 14 2 * ls #每年2月14号2:00整 00 02 * * 7 ls #每周日2:00整 00 02 * 6 5 ls #每年6月的周五2:00整 00 02 * * * ls #每天2:00整 */5 * * * * ls #每隔5分钟 00 02 1,5,8 * * ls #每月1,5,8号的2:00整 00 02 1-8 * * ls #每月1到8号的2:00整

使用其他用户创建

[root@linux-server ~]# crontab -u jack -e #使用jack用户创建 [root@linux-server ~]# crontab -u jack -l #查看jack用户的计划任务 [root@linux-server ~]# crontab -r #删除当前用户的计划任务 [root@linux-server ~]# crontab -u jack -r #删除jack用户的计划任务

使用者权限文件: 文件: /etc/cron.deny 说明: 该文件中所列用户不允许使用crontab命令 文件: /etc/cron.allow # 当这个文件产生时,/etc/cron.deny文件失去作用,只有这个文件中的用户才能使用crontab 说明: 该文件中所列用户允许使用crontab命令 系统本身的计划任务 /etc/crontab

二、日志轮转

日志重要性

Linux系统日志对管理员来说,是了解系统运行的主要途径,因此需要对 Linux 日志系统有个详细的了解。

Linux 系统内核和许多程序会产生各种错误信息、告警信息和其他的提示信息,这些各种信息都应该记录到日志文件中,完成这个过程的程序就是 rsyslog,rsyslog 可以根据日志的类别和优先级将日志保存到不同的文件中。

日志系统rsyslog

日志管理基础

rsyslog 日志管理 logrotate日志轮转

一、处理日志的进程

rsyslogd:绝大部分日志记录,和系统操作有关,安全,认证sshd,su,计划任务at,cron... httpd/nginx/mysql: 可以自己的方式记录日志

[root@linux-server ~]# ps aux |grep rsyslogd root 752 0.0 0.2 216440 5548 ? Ssl 20:18 0:00 /usr/sbin/rsyslogd -n 日志配置主文件: /etc/rsyslog.conf

二、常见的日志文件(系统、进程、应用程序)

#tail -f /var/log/messages #动态查看日志文件的尾部,系统主日志文件 #tail -f /var/log/secure #记录认证、安全的日志 tail /var/log/maillog #跟邮件postfix相关 #tail /var/log/cron #crond、at进程产生的日志 tail /var/log/dmesg #和系统启动相关 #tail /var/log/yum.log #yum的日志 tail -f /var/log/mysqld.log #MySQL日志 tail /var/log/xferlog #和访问FTP服务器相关 /var/log/boot.log #系统启动过程日志记录存放 #[root@linux-server ~]#w #当前登录的用户 /var/log/wtmp #[root@linux-server ~]#last #最近登录的用户 /var/log/btmp 第一列,用户名; 第二列,终端位置,/pts/0 (伪终端)意味着从诸如ssh或者telnet的远程链接的用户,tty(teletypewriter)意味着直接连接到计算机或者本地链接的用户; 第三列,登录的ip或者内核。 第四列,开始时间; 第五列,结束时间(still login in 还未退出 down 直到正常关机 crash 直到强制关机); [root@linux-server ~]#lastlog #所有用户的登录情况 /var/log/lastlog

日志优先级

等级越低,事越多,问题越小

日志级别分为:7种日志级别代号0-7 0 debug #有调试信息的,日志信息最多 1 info #一般信息的日志,最常用 2 notice #最具有重要性的普通条件的信息 3 warning #警告级别 4 err #错误级别,阻止某个功能或者模块不能正常工作的信息 5 crit #严重级别,阻止整个系统或者整个软件不能工作的信息 6 alert #需要立刻修改的信息 7 emerg #内核崩溃等严重信息 none #什么都不记录

作业

1.测试当日期和星期发生冲突的时候以哪个为准,还是取或的关系,全部都执行? 2.计划每星期天早8点服务器定时重启,如何实现? 3.某系统管理员需要每天做一定的重复工作,编制一个解决方案: (1).从下午 4:50 删除/abc 目录下的全部子目录和全部文件; (2).每逢周一下午 5:50 将/data目录下的所有目录和文件归档并压缩为文件backup.tar.gz; (3).在早上 8:00 开机后启动crontab。

四、ssh远程管理服务

openssh-service 提供服务 openssh-clients 客户端 sshd服务的端口号----22

安装

[root@linux-server ~]# yum install -y openssh* 1.服务器端启动服务: systemctl start sshd 2.关闭防火墙和selinux

登录方式

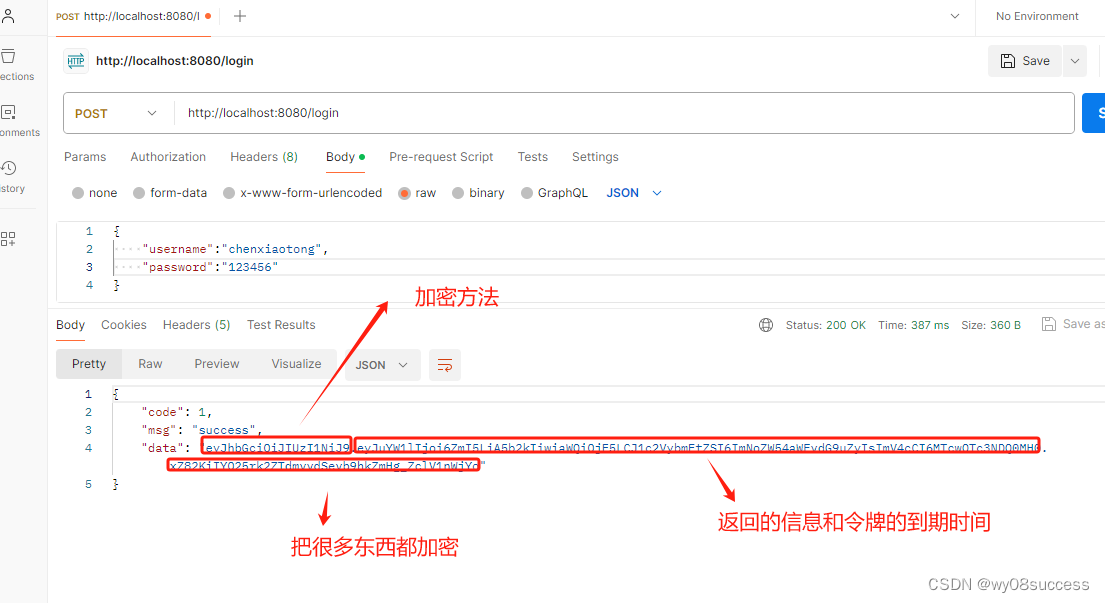

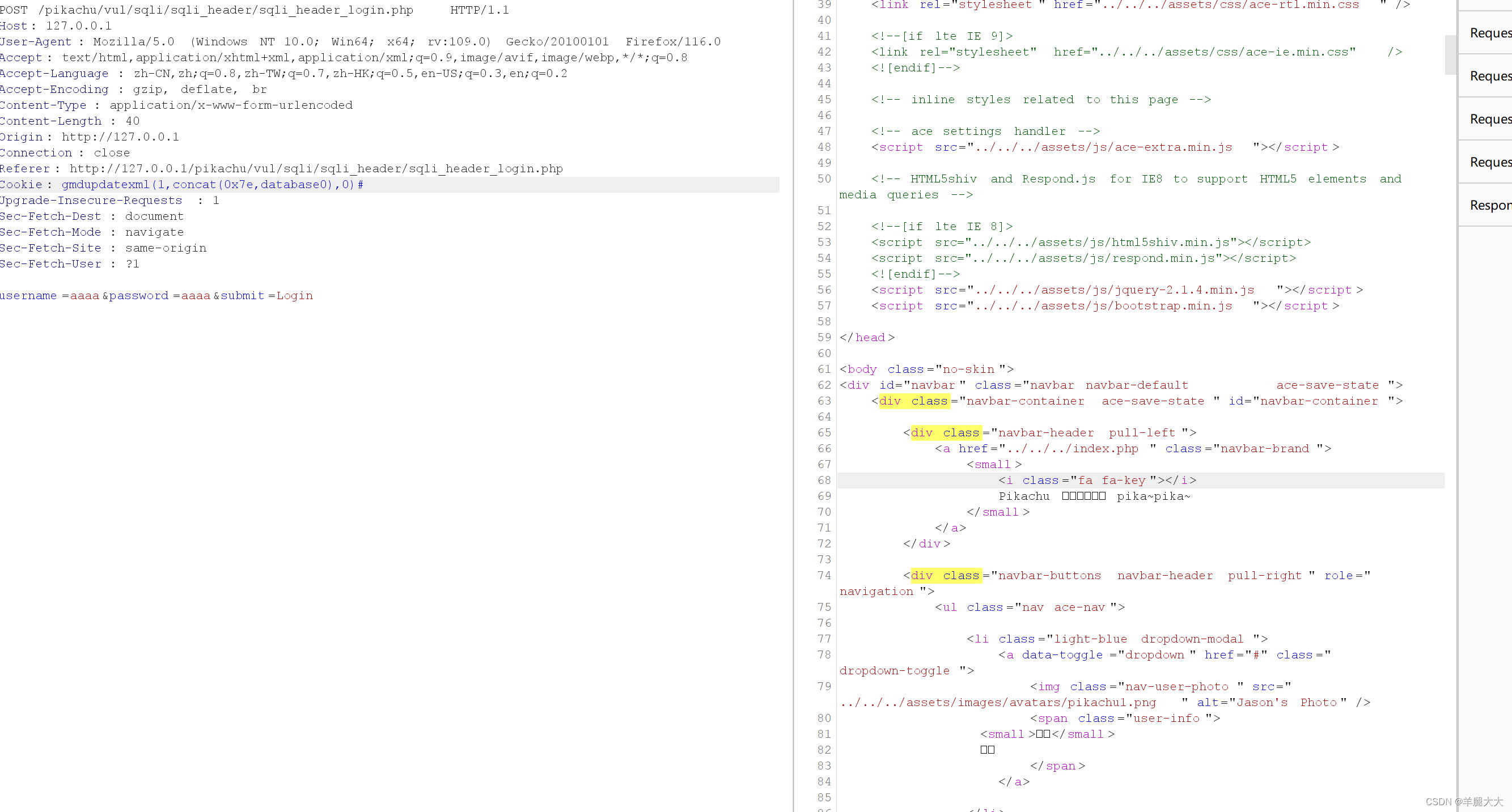

远程登录: [root@linux-server ~]# ssh root@192.168.246.114 参数解释: root 用户默认不写为root,也可以使用其他用户无密码登陆(ssh密钥认证) 1.产生公钥和私钥: 生成一对密钥:公钥+私钥 [root@linux-server ~]# ssh-keygen #一直回车 2.查看钥匙的目录: [root@linux-server ~]# cd /root/.ssh/ id_rsa ---私钥 id_rsa.pub ---公钥 known_hosts ----确认过公钥指纹的可信服务器列表的文件 authorized_keys ---授权文件,是传输过公钥到对方服务后会自动重命名生成的 3.拷贝公钥给对方机器: [root@linux-server ~]# ssh-copy-id 对方机器ip地址 ip地址:指的是对方服务器 4.远程连接的时候就不用输入密码了

修改端口号: 修改配置文件: # vim /etc/ssh/sshd_config 17 #Port 22 #将注释去掉,修改端口号可以修改为自定义的。 [root@linux-server ~]# systemctl restart sshd 远程登录 -p:prot端口,指定端口,如果端口修改了需要指定 案例: [root@linux-server ~]# ssh root@192.168.246.158 -p 2222

远程拷贝

远程拷贝: # scp -P 端口号 /a.txt ip:/路径 源文件 目标地址 [root@linux-server ~]# scp -r -P 2222 test/ 192.168.246.158:/root/ 谁是远程加谁ip 远程拷贝目标机器改了端口加-(大)P 目录加 -r

五、tcpwrapper---访问控制工具

1.tcp wrapper是一种访问控制工具是操作系统自带的,类似于防火墙(iptables)可以作访问控制。 2.针对系统进程来做限制的 ============================ #TCPwrapper配置 TCPwrapper有两个配置文件。 1./etc/hosts.allow --允许 2./etc/hosts.deny --拒绝 TCPwrappers先查找/etc/hosts.allow,再查找/etc/hosts.deny,如果两个配置中有冲突,先匹配中的优先,也就是hosts.allow中的配置优先,如果两个配置都没命中,默认放行。

TCPwrapper作用范围

tcpwarpper要看该应用是否依赖libwrap.so这个库文件。 例如tcpwrapper可以控制ssh服务,因为实现ssh协议的sshd程序依赖了libwarp.so库文件,

实战环境

准备两台机器: wrap-server----192.168.246.188 test-1----192.168.246.158 #所有机器关闭防火墙和selinux [root@localhost ~]# systemctl stop firewalld #关闭防火墙 [root@localhost ~]# systemctl disable firewalld Removed symlink /etc/systemd/system/multi-user.target.wants/firewalld.service. Removed symlink /etc/systemd/system/dbus-org.fedoraproject.FirewallD1.service. [root@localhost ~]# setenforce 0 #临时关闭selinux

1.查看某一个程序是否支持tcpwrapper [root@wrap-server ~]# ldd `which sshd` | grep wrap libwrap.so.0 => /lib64/libwrap.so.0 (0x00007f9ec5c26000) [root@wrap-server ~]# ldd `which httpd` | grep wrap #httpd就不用,所以不支持 [root@wrap-server ~]#

实战案例:

1.允许192.168.246.158这台机器访问我的服务器,其他禁止掉

[root@wrap-server ~]# vim /etc/hosts.allow #在文件后面新增一行 sshd:192.168.246.158 [root@wrap-server ~]# vim /etc/hosts.deny #在文件后面新增一行 sshd:ALL #拒绝所有 =========================== sshd:192.168.246.159 #拒绝某个IP

测试:

1.首先我们用192.168.246.158的机器去ssh连接 [root@web-1 ~]# ssh 192.168.246.188 [root@wrap-server ~]# 2.在用其他机器连接 1.通过finalshell连接。 ---连接拒绝 2.或者通过第三台机器去连接 [root@test-2 ~]# ssh 192.168.246.188 ssh_exchange_identification: read: Connection reset by peer #拒绝连接

常用命令

[root@linux-server ~]# ping www.baidu.com #ping命令,可以检查主机是否可以联网 PING www.a.shifen.com (183.232.231.174) 56(84) bytes of data. 64 bytes from 183.232.231.174 (183.232.231.174): icmp_seq=1 ttl=128 time=55.8 ms 64 bytes from 183.232.231.174 (183.232.231.174): icmp_seq=2 ttl=128 time=36.6 ms [root@linux-server ~]# ping -c 3 www.baidu.com -c:指定次数 #ping命令是通过icmp协议:用于在IP主机、路由器之间传递控制消息。控制消息是指网络通不通、主机是否可达、路由是否可用等网络本身的消息

telnet命令用于登录远程主机,对远程主机进行管理。telnet因为采用明文传送报文,安全性不好,很多Linux服务器都不开放telnet服务,而改用更安全的ssh方式了。 [root@linux-server ~]# telnet 192.168.246.156 80 #检查tcp连接80端口是否开放 Trying 192.168.246.156... Connected to 192.168.246.156. #如果出现这样那就是通了 Escape character is '^]'.

面试

#telnet与ssh的区别: telnet:不安全,没有对传输数据进行加密,容易被监听,还有遭受中间人攻击,telnet不能压缩传输数据,所以传输慢 ssh:对数据进行了加密,安全度高,ssh传输数据经过压缩,所以传输速度比较快

实现服务器时间对时(ntp) [root@localhost ~]# yum install ntp [root@localhost ~]# ntpdate cn.pool.ntp.org #如果想每隔一定时间自动校时,只需将上面的命令加入至Cron就行了: 00 12 * * * /sbin/ntpdate cn.pool.ntp.org cn.pool.ntp.org是ntp网络授时组织的中国授时源

六、系统中发送邮件

linux 系统中自带了内部邮件系统,可以通过mail命令进行邮件发送及接受

# 安装mailx yum install -y mailx

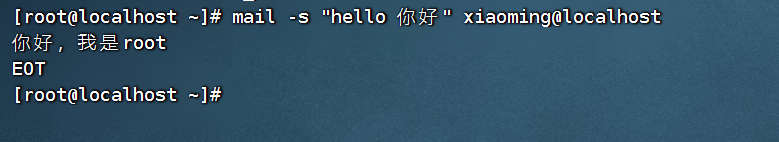

1.1 发送邮件给系统用户

# 方式1 mail -s "邮件标题" 收件人 邮件内容 ctrl + d 结束发送 # 方式2 echo 内容 | mail -s "主题" 收件人 # 方式3 mail -s "主题" 收件人 < /etc/passwd

1.2 接受邮件

# 接受自己的邮件 mail # 接受其他用户邮件[root用户权限] mail -u 用户名

公网邮件发送

1.1 注册邮箱

注意 qq、163、126等邮箱均为授权码登录,aliyun、gmail等邮箱均为密码登录

1.2 获取授权码

1.3 配置接受邮件

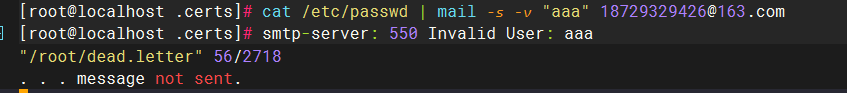

vim /etc/mail.rc # 文件末尾添加 set from=18729329426@163.com set smtp=smtp.163.com set smtp-auth-user=18729329426@163.com #邮箱账号 set smtp-auth-password=ARVVQYZXRCDZNWGK #客户端授权码 set smtp-auth=login

1.4 发送邮件

cat /etc/passwd | mail -v -s "测试邮件" 18729329426@163.com

1.5 发送邮件时携带附件

cat /etc/passwd | mail -s "测试邮件" -a "./a.jpg" 1161733918@qq.com

mail 后面的参数 -v 在 -s 前面 ,不然会报错

crontab -r 谨慎操作 可以删除所有计划任务,危险危险危险

![[LeetBook]【学习日记】有效数字——状态机](https://img-blog.csdnimg.cn/direct/20d29e0d3a754a9e910202f39a704469.png)