🍬 博主介绍

👨🎓 博主介绍:大家好,我是 hacker-routing ,很高兴认识大家~

✨主攻领域:【渗透领域】【应急响应】 【Java】 【VulnHub靶场复现】【面试分析】

🎉点赞➕评论➕收藏 == 养成习惯(一键三连)😋

🎉欢迎关注💗一起学习👍一起讨论⭐️一起进步📝文末有彩蛋

🙏作者水平有限,欢迎各位大佬指点,相互学习进步!

目录

1、你竟然赶我走

2、二维码

3、大白

4、乌镇峰会种图

5、N种方法解决

6、wireshark

1、你竟然赶我走

flag{stego_is_s0_bor1ing}

直接拿WinHex工具打开,然后划到最后面,就可以看到flag了。

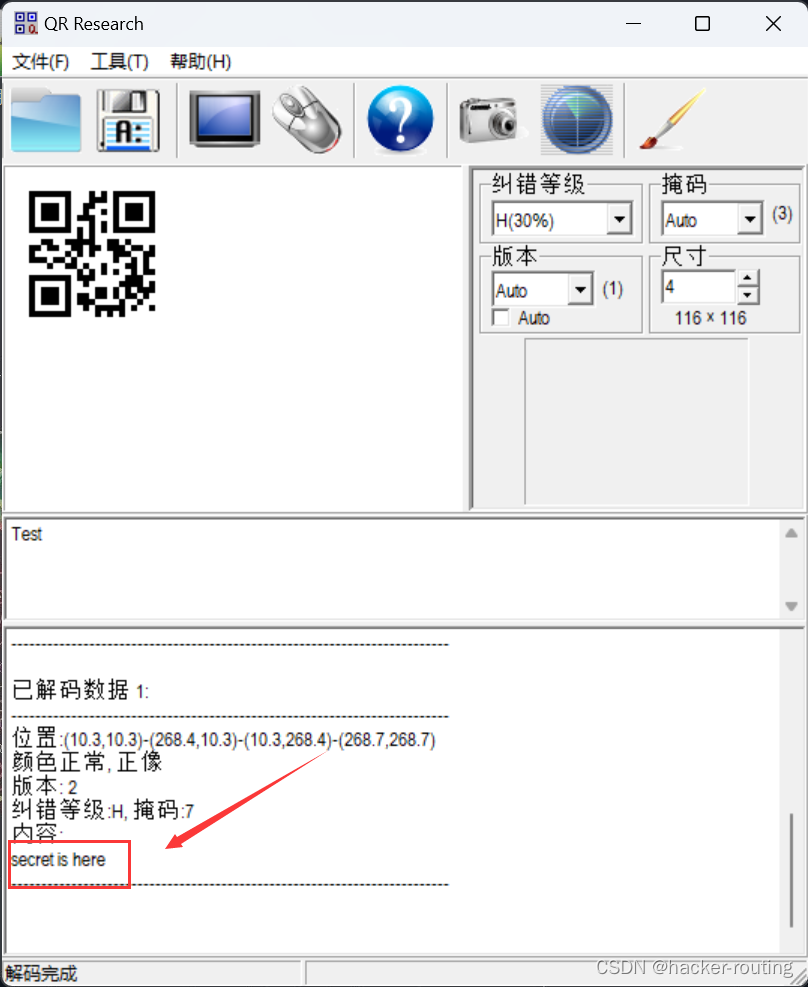

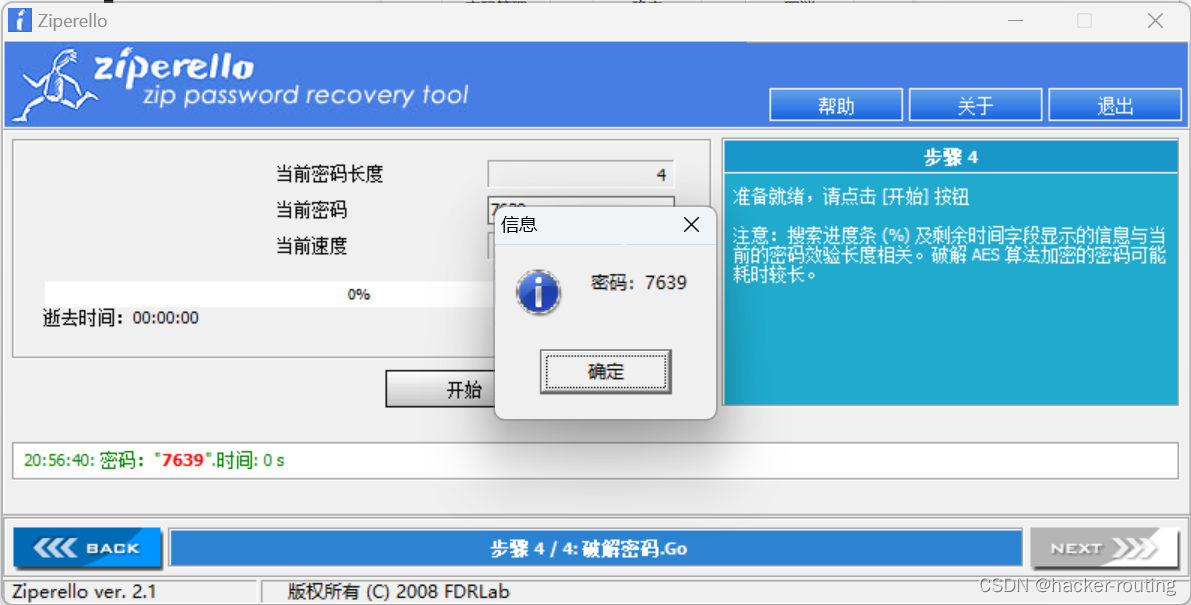

2、二维码

CTF{vjpw_wnoei}

这个题目很有迷惑性,题目名字叫做二维码而且下载的文件里面的二维码也叫QR,让我一下子就想到使用QR扫描拿flag,扫描得到:secret is here,尝试了下,发现这个不是flag。

我这里就再尝试利用WinHex打开,查看发现了PK和一个,txt文件,说明这个图片原来是个zip压缩包,于是我们把后缀改回成.zip格式。

发现还真是个zip文件,并且里面确实有一个.txt的文件,但是需要密码,我们需要利用.zip的压缩工具进行密码爆破

爆破结束,得到密码是7639,解码成功拿到了flag

3、大白

flag{He1l0_d4_ba1}

根据题目意思还有图片的大小来看,这张图片总感觉像是被压小了,而且又是PNG格式的图片,我们可以利用PNG的工具来啊检测宽和高,然后再利用winhex打开,查看是不是一致的。

发现高不一样,直接利用winhex修改,然后保存

成功拿到了flag

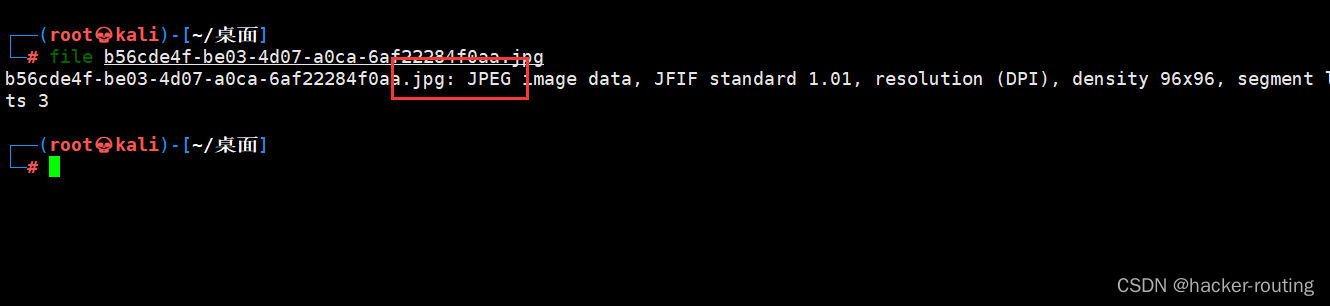

4、乌镇峰会种图

flag{97314e7864a8f62627b26f3f998c37f1}

根据题目说,这个图片里面隐藏了什么信息,那么我们就要想到利用kali的工具进行分析

开始利用file查看,发现文件类型和后缀都没有问题

但是利用strings分析这个图片,直接查找到了flag

┌──(root💀kali)-[~/桌面]

└─# strings b56cde4f-be03-4d07-a0ca-6af22284f0aa.jpg

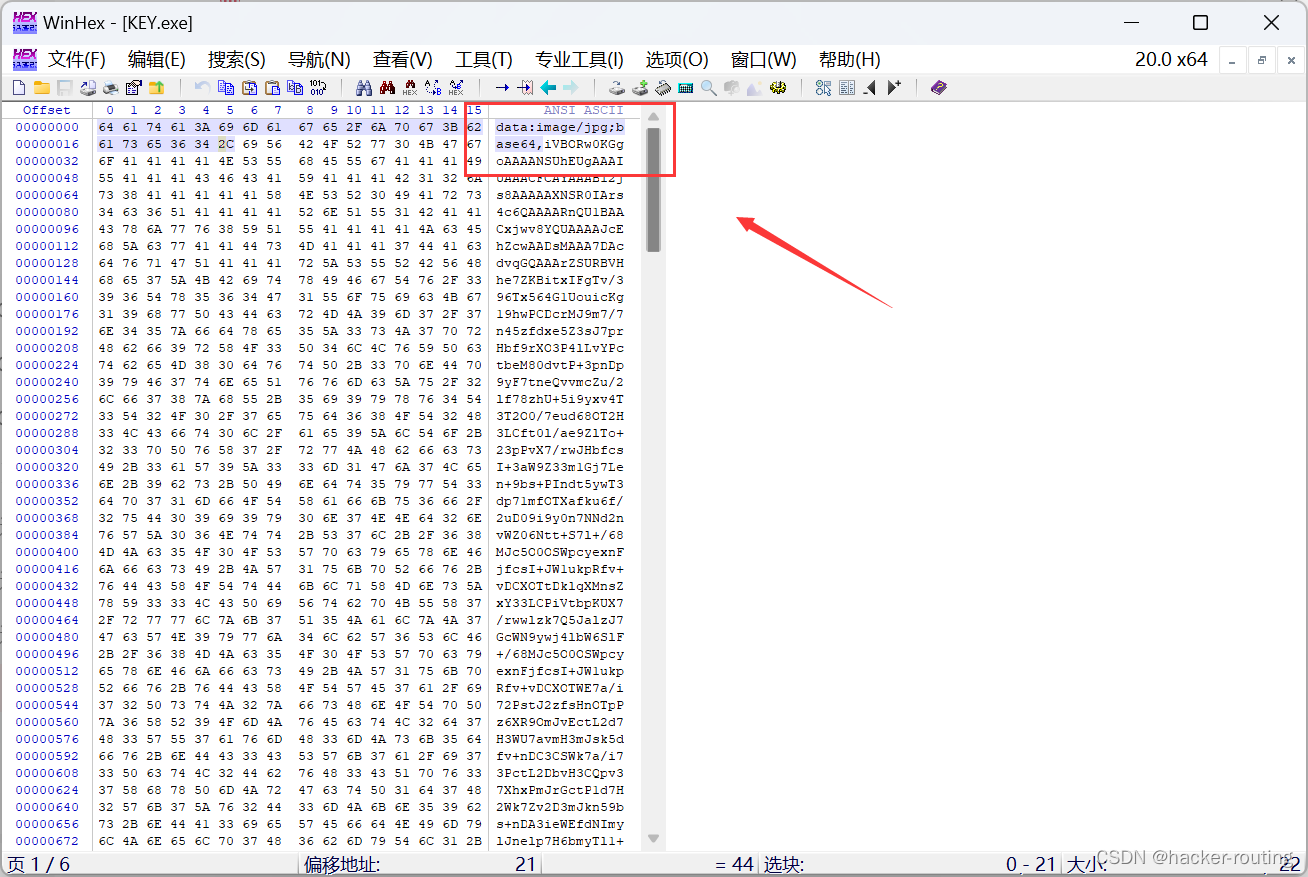

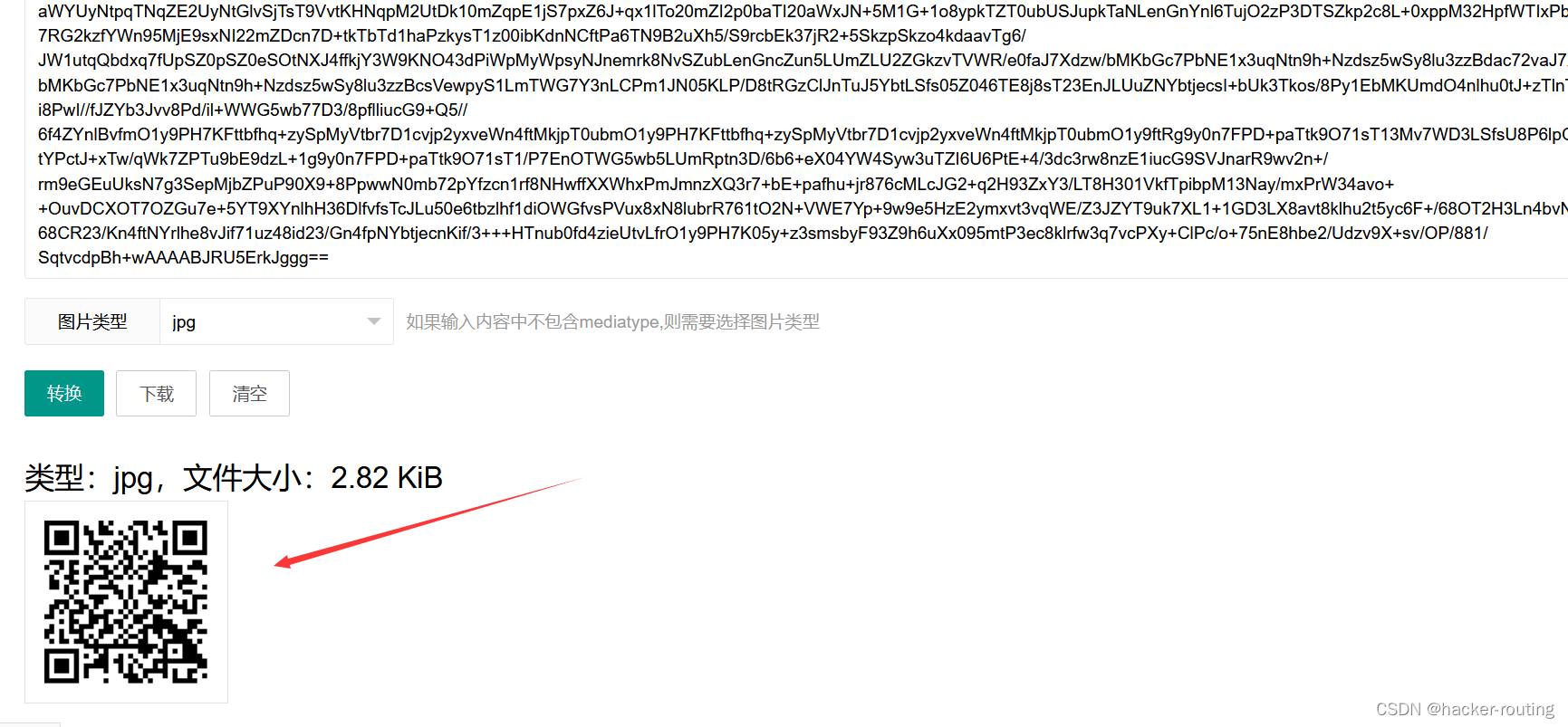

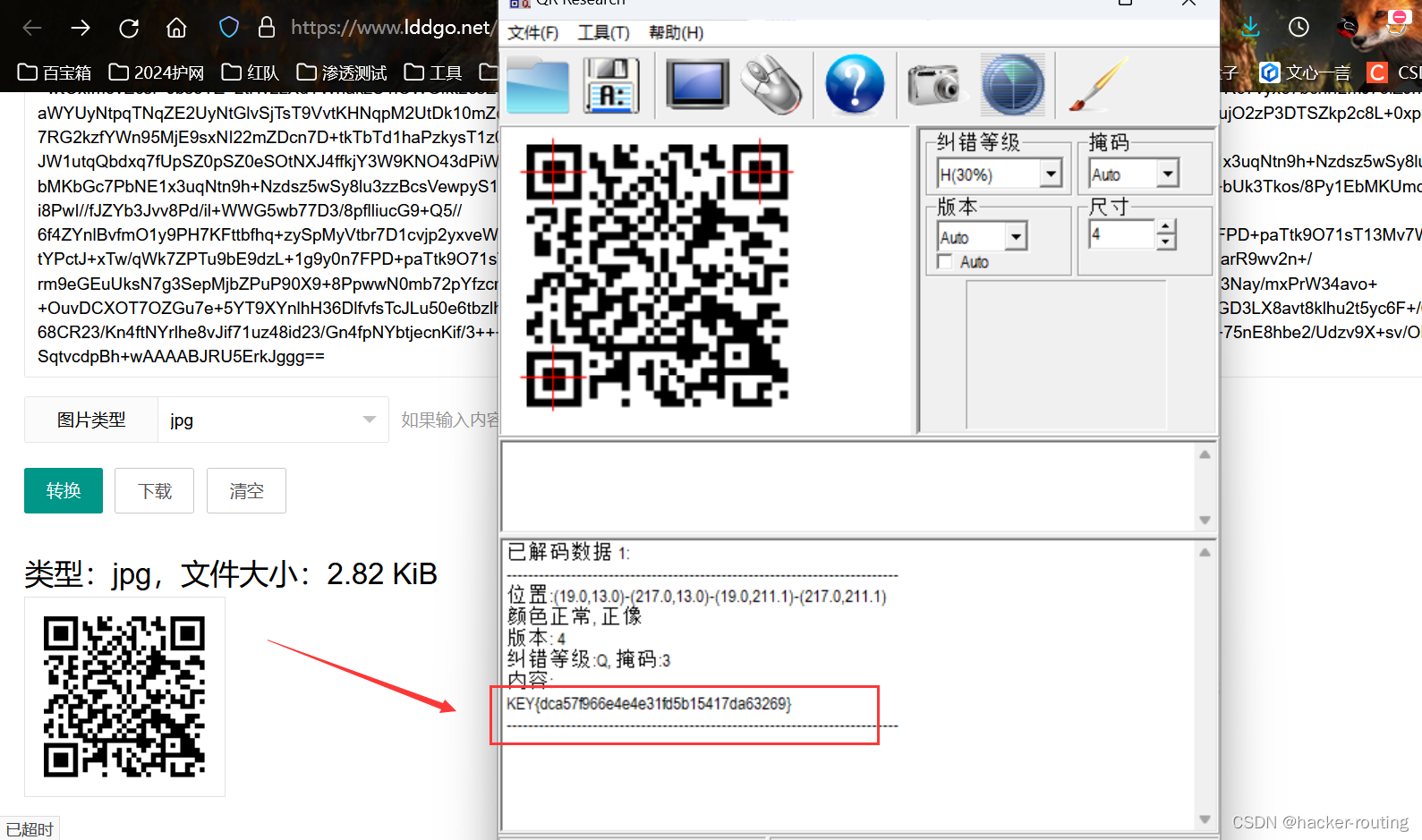

5、N种方法解决

我们下载下来,发现是个.exe的文件,我们直接用winhex打开,发现这个提示:image/jpg;base64,

这个就是利用base64转图片的意思。

在线Base64转图片

然后再利用QR工具,扫描得到flag

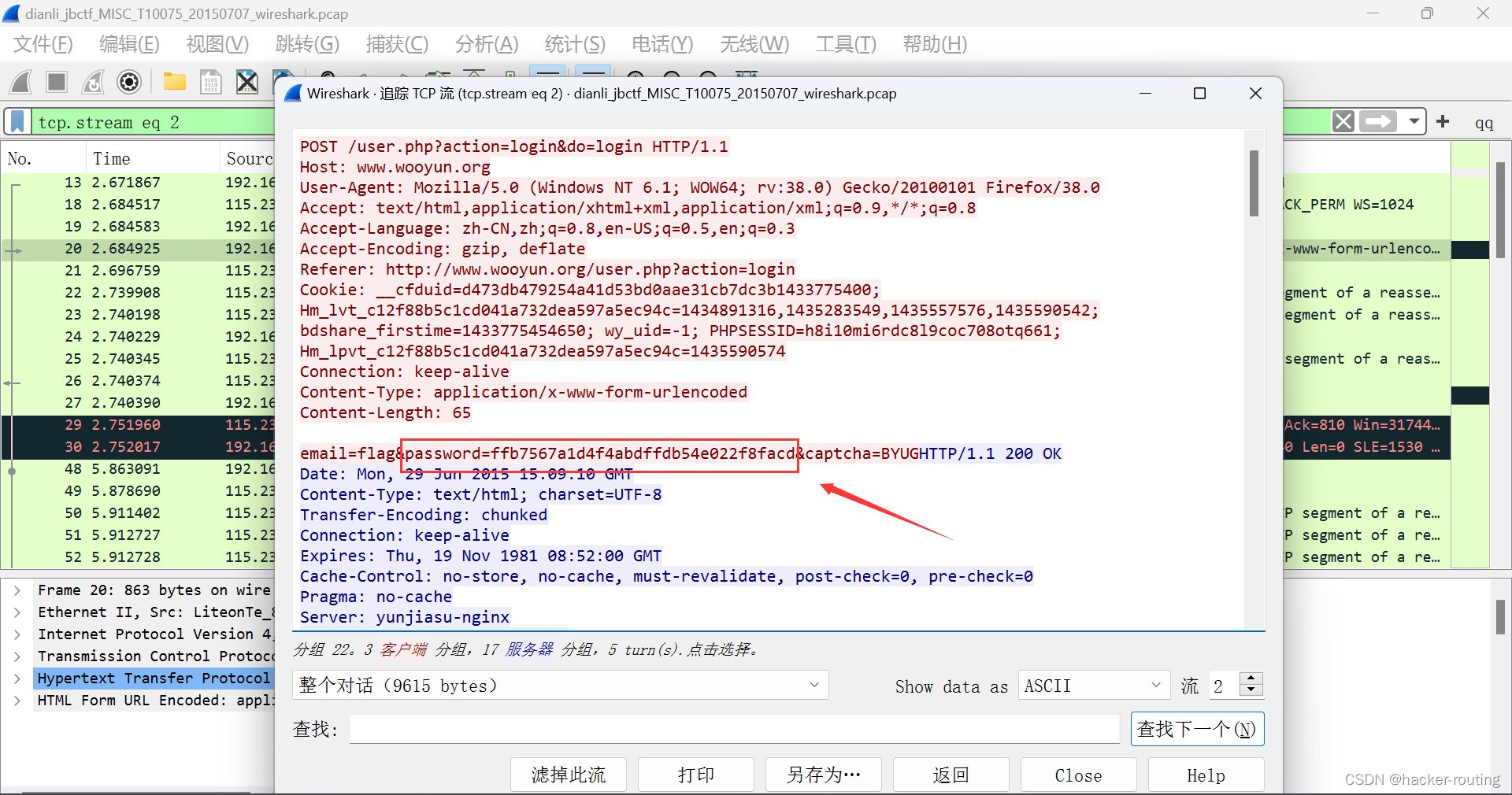

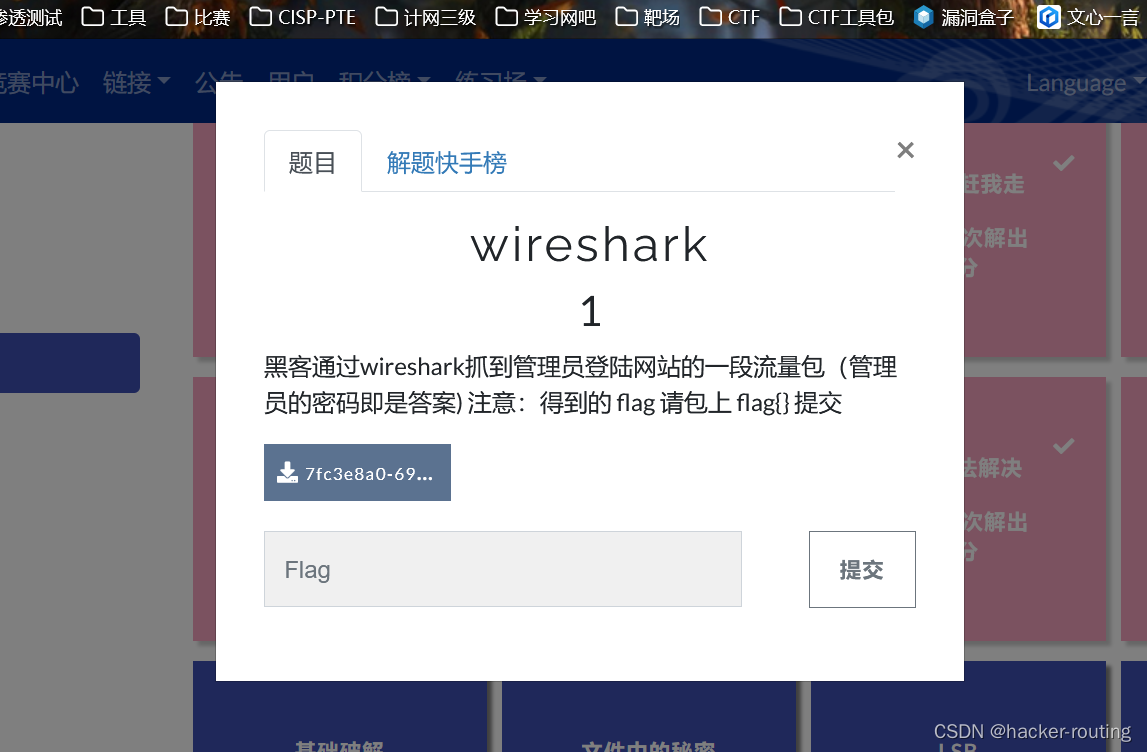

6、wireshark

flag{ffb7567a1d4f4abdffdb54e022f8facd}

根据题目要求,要找到攻击者的登录密码,因为是wireshark,所以我们可以利用wireshark的检索语句对passwd进行检索。

检索,然后追踪流tcp,然后就可以拿到paaaword了,然后就可以拿到flag了

tcp contains "password"