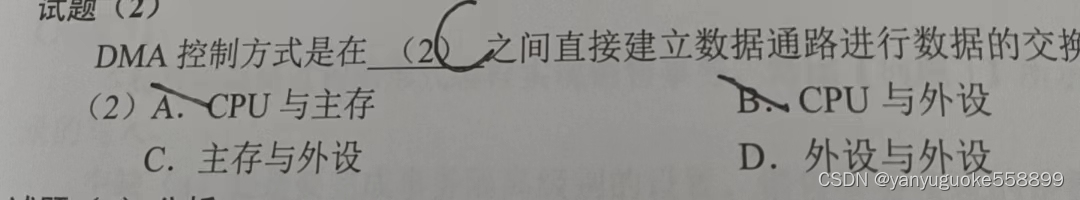

1.DMA控制方式:直接内存存取。数据在内存与I/O设备间直接成块传送,不需要CPU的任何干涉,由DMA硬件直接执行完成。

例题:

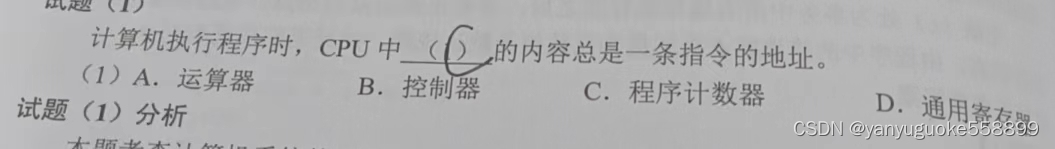

2.程序计数器总是存下一个指令的地址。

例题:

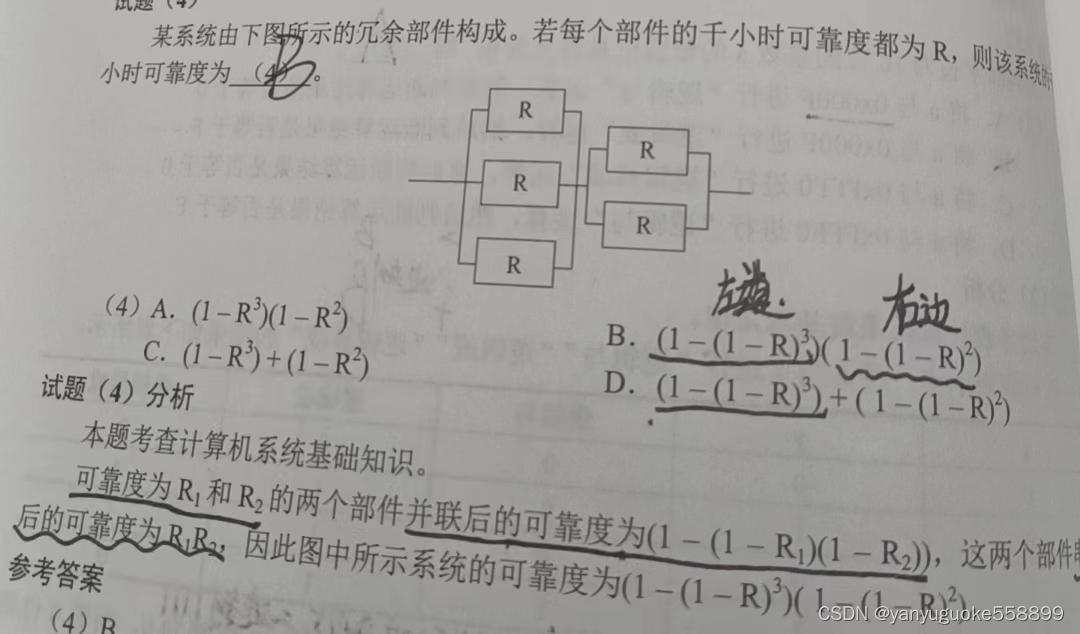

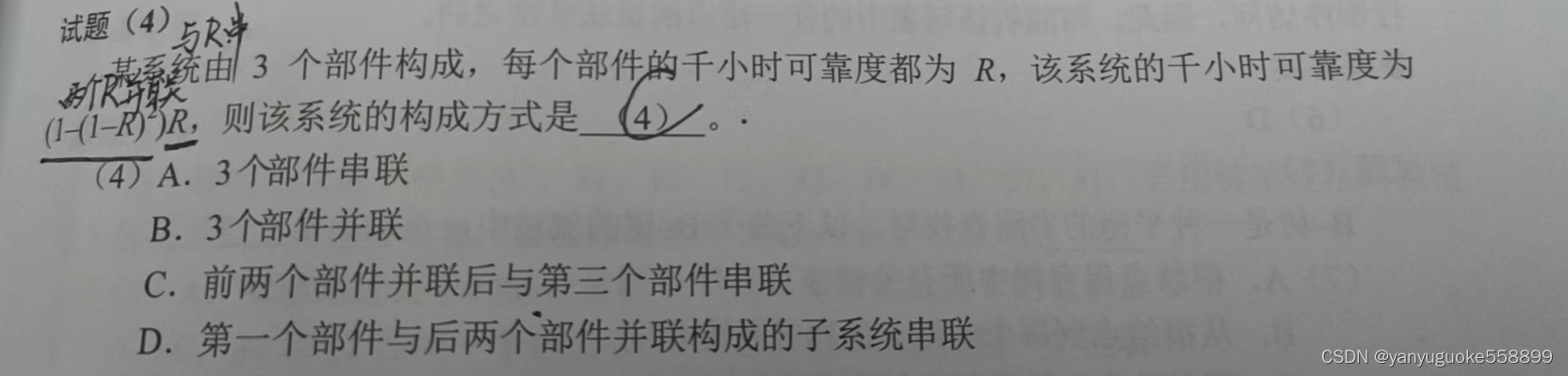

3.可靠度的计算:

例题:

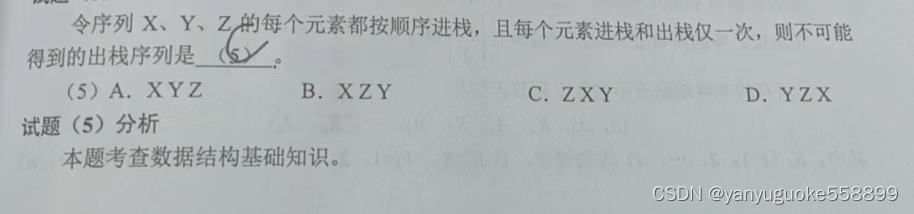

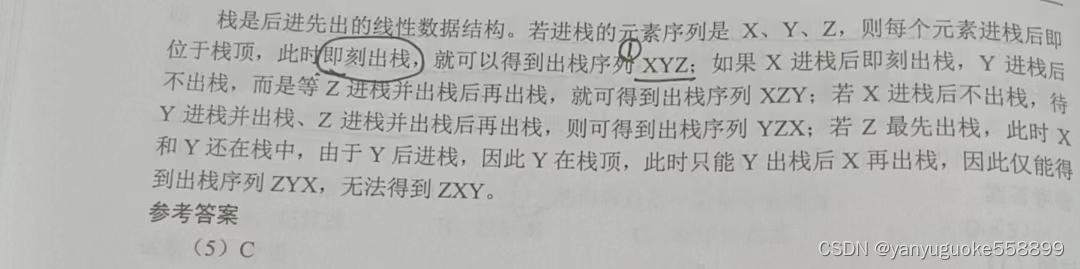

4.出栈分为即刻出栈

等其他元素出栈后再出栈

5.单链表一个结点的存储位置只存在于前驱或后继结点的指针域中。

所以,单链表只能进行顺序访问。

6. 计算哈希地址:

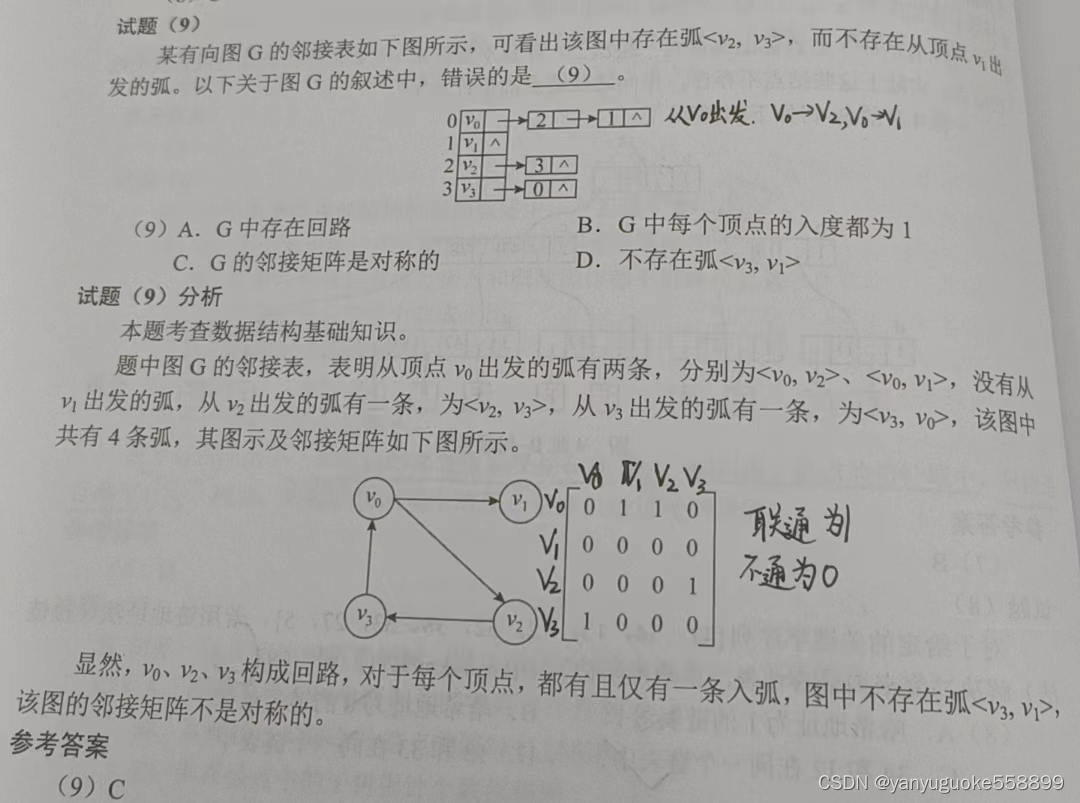

7.邻接表和邻接矩阵:

8. 查找数组中的某个元素,二分查找法效率最高。

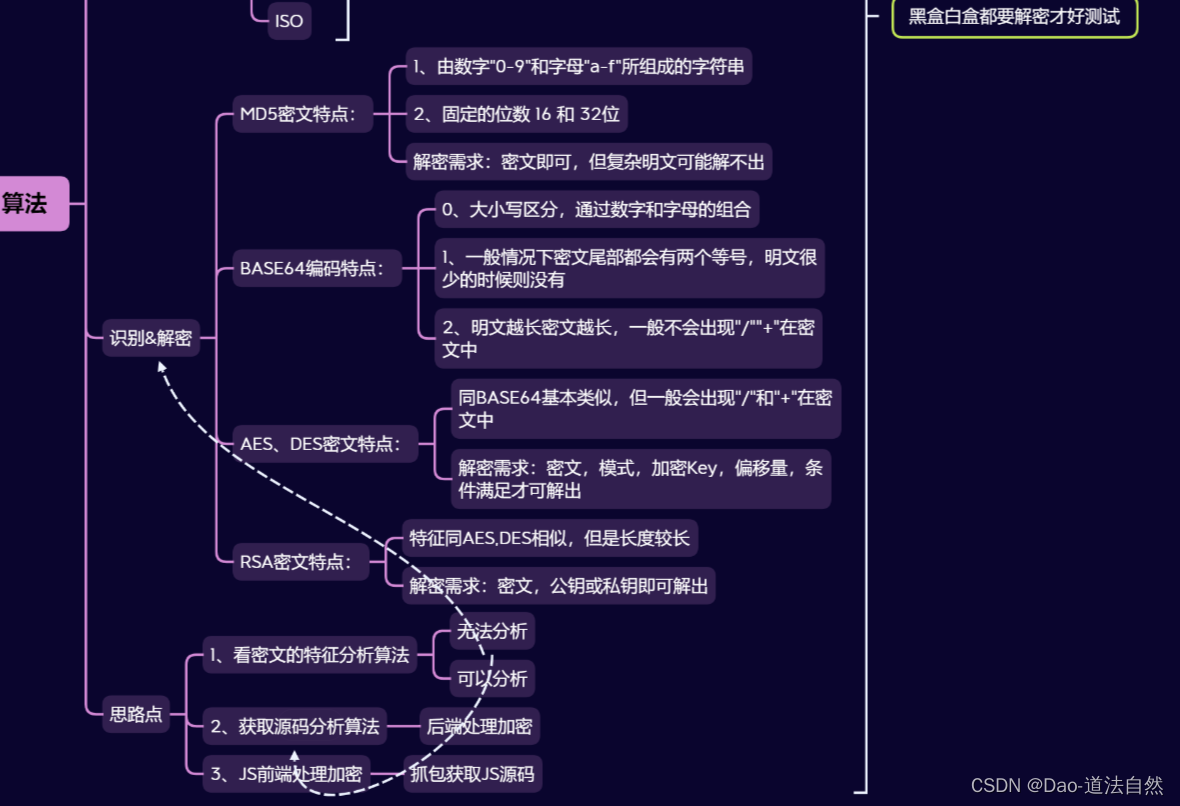

9.网络攻击分为主动攻击:篡改,伪造,拒绝服务。

被动攻击:窃听,流量分析。

10.防火墙

Web防火墙:针对网站安全的 入侵防御系统。

应用级网关防火墙:内部网和外部网的隔离点,对应用层的通信数据流进行监控和过滤

11.协议:

SSL协议:位于TCP/IP协议与应用层协议之间,对发送的信息进行加密。

HTTPS:在HTTP下加入SSL层,是以安全为目标的HTTP通道。

MIME:实现邮件扩展,与安全无关。

例题:

TCP和UDP协议均提供了端口寻址能力。

12.合并文件夹和文件夹碎片的过程叫做碎片整理。

13.文件管理的计算

13.文件管理的计算

14.

15.设备驱动程序是直接与硬件打交道的软件模块。

16.编译程序和解释程序:

1).编译是将高级语言源代码转换成目标代码的过程,解释不需要转换

2).编译运行速度更快

17.软件设计

软件设计的基本原则:模块化

软件模块的重要属性:独立性

衡量模块独立性的标准:耦合度,内聚度。

内聚度:一个模块内部的各个元素彼此结合的紧密程度。

耦合度:衡量不同模块间相互依赖的紧密程度。

#耦合度:

数据耦合:两个模块间传递值

标记耦合:两个模块间传递数据结构

外部耦合:模块间通过软件之外的环境连接。

18.软件测试:

目的:尽可能发现其中的错误,提高软件质量。

时期:系统需求分析阶段->软件生命周期结束

注:#即使对软件进行了充分的测试,也不能保证软件已不存在问题,也不能证明程序的 正确性,在运维过程还可能发现新的问题。

19.数据流图:

核心的分析模型。是理解需求的过程。

建模时应遵循自顶向下,从抽象到具体的原则。

20.数据模型三要素:数据结构,数据操作,数据约束条件。

21.代数表达式查询优化:

概念:找出一个与原有关系表达式等价且操作时间又少的表达式。

常见的优化准则:1)提早执行选择运算

2)合并乘积与其后的选择运算为连接运算。

例子:投影运算前后存在其他的二目运算,应结合起来避免重复。

存储公共的子表达式,避免重复计算。

22.SQL语句:

1).连接语句

例题

例题

2).子句作用

WHERE:提取满足指定条件的记录。但不能与聚合函数一起使用。

GROUP BY:结合聚合函数。

HAVING:筛选分组后的各组数据。

ORDER BY:对结果集进行

3).授权

GRANT

WITH GRANT OPTION:指明获得权限的用户还可以将该权限赋给其他人。

23.触发器:

用户不能直接调用,在有数据修改时自动强制执行。

不能包含任何事物控制语句。

不能在临时表或系统表上创建。

但可以引用临时表。

24.