前段时间,知名机构麦可思研究院发布了《2024年中国本科生就业报告》,其中详细列出近五年的本科绿牌专业,信息安全位列第一。

对于网络安全的发展与就业前景,知了姐说过很多,作为当下应届生收入较高的专业之一,网络安全同样也在转行领域占据热门位置,主要具备以下几点转行优势:

①行业人才缺口大,至2027年我国网安人才缺口将达327万

②知识体系友好,计算机及英语水平相对薄弱的同学也可学习上手

③入行门槛低,大专学历即可学习就业

④薪资起点高

⑤就业选择范围广,一个专业包含十余种岗位

岗位丰富,选择空间大,决定职业发展的高度,这也是网络安全备受青睐的原因之一,本期,我们就来盘一盘网络安全专业都有哪些重点就业岗位吧,要找工作的同学记得收藏呀~

网络安全岗位知多少?

岗位一:渗透测试

岗位释义:模拟黑客攻击,利用黑客技术,挖掘漏洞,提出修复建议。有些大厂,例如奇安信,甚至会将渗透岗位分为红蓝两方,对候选人的技术要求比较高,大部分刚入行的新人,也将渗透岗位作为后期的发展目标。

岗位职责:

①负责对客户网络、系统、应用进行渗透测试、安全评估和安全加固

②在出现网络攻击或安全事件时,提供应急响应服务,帮助用户恢复系统及调查取证

③针对客户网络架构,建议合理的网络安全解决方案

工作难度:5颗星

薪资现状:

岗位二:安全运维

岗位释义:维护网络系统的正常、安全运行,如果受到黑客攻击,则需要进行应急响应和入侵排查安全加固。很多刚毕业入行的新人,基本都从运维做起。

工作难度:3颗星

岗位职责:

①日常终端维护,操作系统安装加固

②完成网络安全设备故障排查、处置

③完成相关管理制度文档的编写和提交

薪资现状:

岗位三:安全运营

岗位释义:在运维的基础上,高效可持续地不断提升企业的安全防御能力的岗位。

岗位职责:

①负责监控、扫描等各类安全策略的制定和优化

②负责信息安全事件的应急响应

③参与网络安全评估工作、安全加固工作和监控等等

工作难度:3颗星

薪资现状:

岗位四:安全开发

岗位释义:顾名思义,对安全产品及平台、策略等进行开发工作。

岗位职责:

①负责网络安全产品的系统技术设计、代码开发与实现、单元测试、静态检查、本地构建等工作;

②参与公司其他产品的系统技术设计以及研发工作。

工作难度:5颗星

薪资现状:

岗位五:等保测评

岗位释义:等保测评也叫等级保护测评,主要负责开展信息安全等级保护测评、信息安全风险评估、应急响应、信息安全咨询等工作 。

岗位职责:

①网络安全等级保护测评项目实施;

②web渗透测试、操作系统安全加固等安全项目实施配合

工作难度:3颗星

薪资现状:

岗位六:安全研究

岗位释义:网络安全领域的研究人才。

岗位职责:

①跟踪和分析国内外安全事件、发展趋势和解决方案

②承担或参与创新型课题研究

③参与项目方案设计,组织推动项目落实,完成研究内容

④负责网络安全关键技术攻关和安全工具研发

工作难度:5颗星

薪资现状:

岗位七:网络工程师

岗位释义:主要负责对网络障碍的分析,及时处理和解决网络中出现的问题。

岗位职责:

①负责机房线路的布置和协议的规范工作

②利用网络测试分析仪,定期对现有的网络进行优化工作

工作难度:3颗星

薪资现状:

岗位八:安全管理工程师

岗位释义:负责信息安全相关流程、规范、标准的制定和评审,负责公司整体安全体系建设。

工作难度:4颗星

岗位九:售前工程师

岗位释义:负责网络安全售前产品交流,产品演示、技术讲解等工作

岗位职责:

①调研用户现状和安全需求,设计并编写售前技术方案

②编写招标文件,协助完成项目投标工作

③编制完善公司安全产品售前文档

⑤跟踪网络安全领域政策、标准、技术

工作难度:4颗星

薪酬现状:

岗位十:售后工程师

岗位释义:了解客户需求并协同相关部门进行产品实施部署,以及后期的需求跟踪及故障排除等工作

岗位职责:

①参与公司软件代码分析产品的安装部署、需求跟踪、效果反馈和总结

②定期拜访或回访现有用户,并根据客户需求结合公司产品新特性进行用户使用改善

③了解客户需求并协同相关部门进行产品实施部署,产品培训,故障排除,技术分析并提出解决方案或改进意见

工作难度:4颗星

薪酬现状:

网络安全正处于高速发展阶段,不同的企业对于岗位的划分各有不同,但主要分为安全规划与设计、安全建设与实施、安全运行与维护、安全应急与防御、安全合规与管理等五大方向,因此对外开发的就业岗位多达十余种,本期知了姐仅针对重点岗位做盘点。

互联网时代的崛起,促使人工智能、物联网等产业不断发展,信息安全将是未来行业发展的重点议题,有转行想法的同学不要过多犹豫啦,抓住机会踩准风口,先人一步享受行业福利!

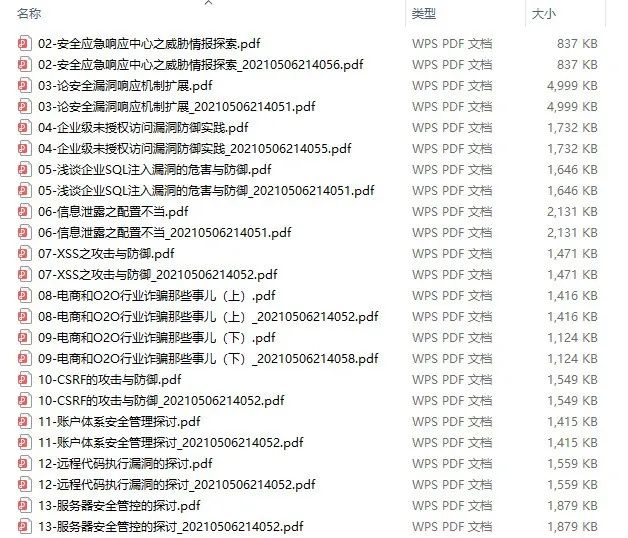

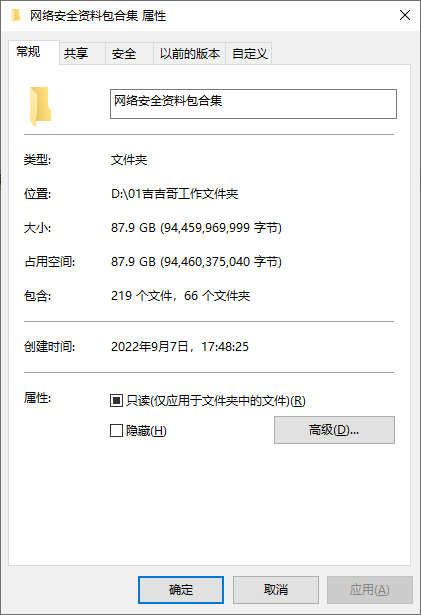

如果你对网络安全入门感兴趣,那么你需要的话可以点击这里👉网络安全重磅福利:入门&进阶全套282G学习资源包免费分享!

其实如何选择网络安全学习方向,如何进行实战与理论的结合并不难,找准正确方式很重要。

接下来我将从成长路线开始一步步带大家揭开网安的神秘面纱。

1.成长路线图

共可以分为:

一、基础阶段

二、渗透阶段

三、安全管理

四、提升阶段

同时每个成长路线对应的板块都有配套的视频提供:

视频配套资料&国内外网安书籍、文档

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料

SRC技术文档汇总

绿盟护网行动

网络安全源码合集+工具包

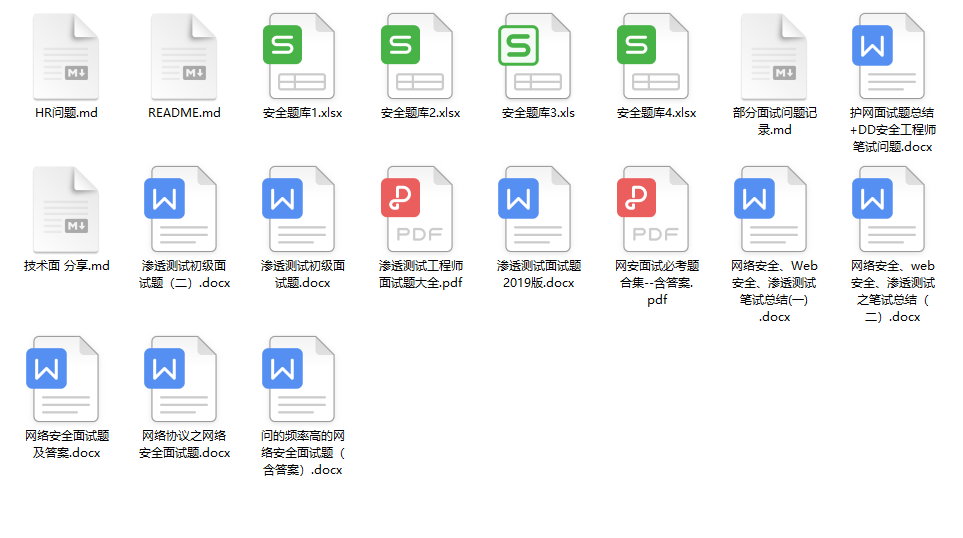

网络安全面试题

最后就是大家最关心的网络安全面试题板块

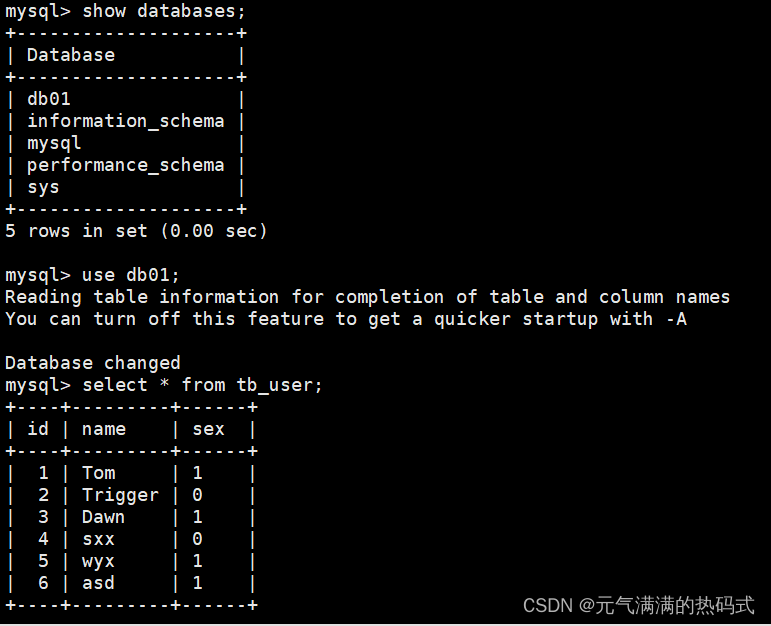

**# 如果你也想学习:黑客&网络安全的SQL攻防

今天只要你给我的文章点赞,我私藏的网安学习资料一样免费共享给你们,来看看有哪些东西。

在这里领取:

这个是我花了几天几夜自整理的最新最全网安学习资料包免费共享给你们,其中包含以下东西:

1.学习路线&职业规划

2.全套体系课&入门到精通

3.黑客电子书&面试资料

4.漏洞挖掘工具和学习文档

**

**