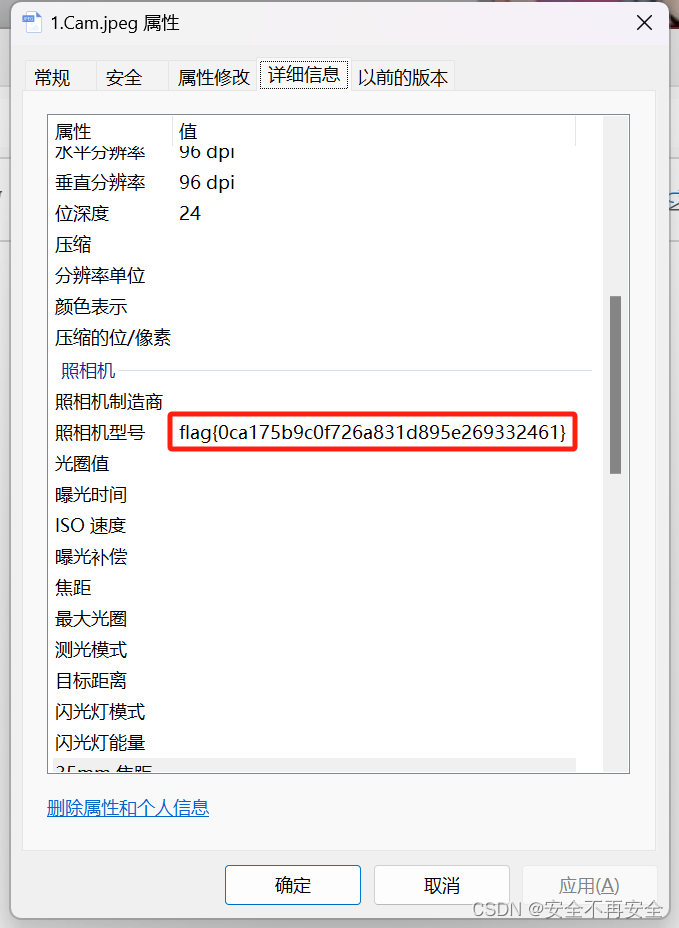

task1

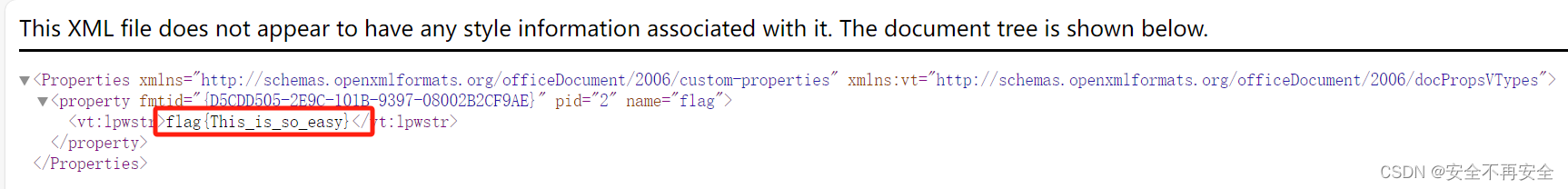

直接查看文件属性即可得到 flag

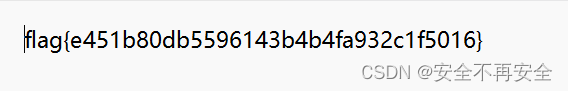

task2

载入 HxD 中,搜索 flag 即可得到

task3

也是同样的操作,载入 HxD 中搜索 flag

task4

打开题目的压缩包发现被加密了,这个题目的标题提示的很明显,就是四位数加密

四位数加密的 zip 压缩包通过 kali 提供的 zip2john 很容易就爆破出来

得到密码 98po ,解密得到 flag

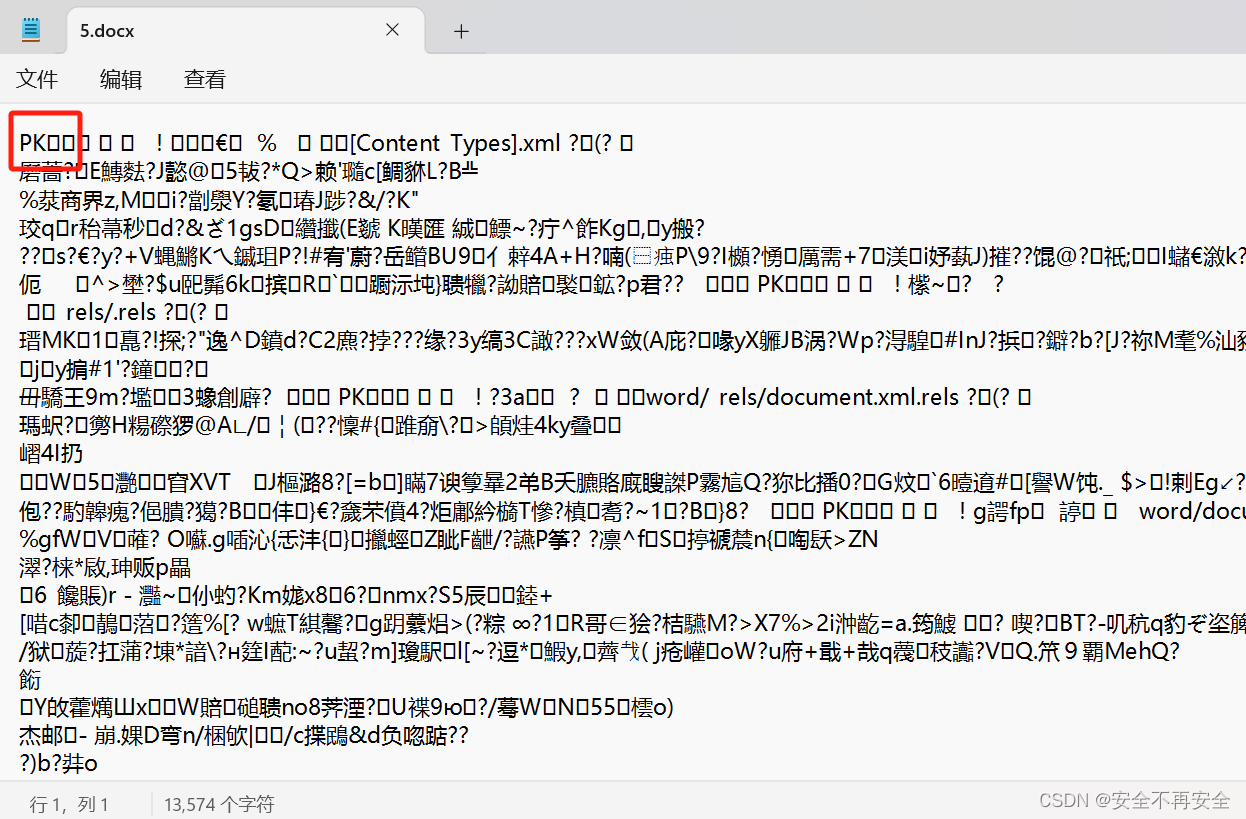

task5

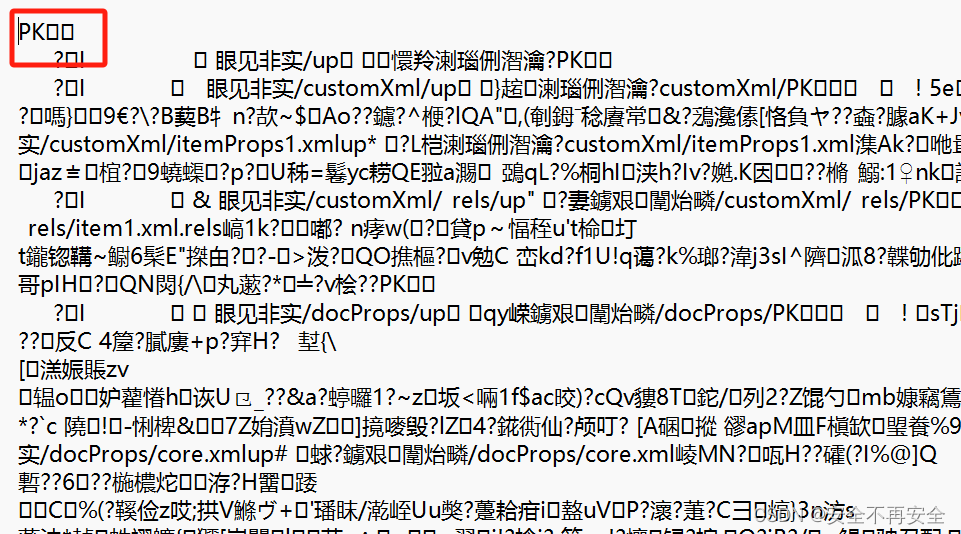

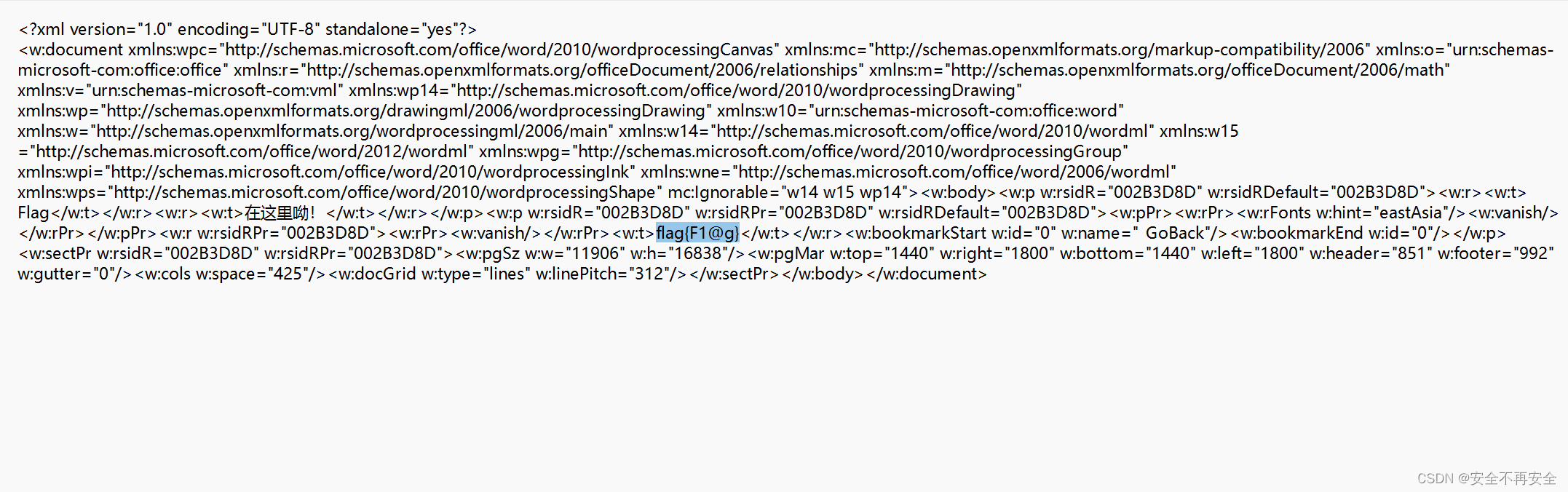

打开文件夹是一个 word 文件,打开直接无脑搜索 flag,发现无果,右键用记事本打开或者丢到 HxD 中

发现是一个压缩包文件,我们把后缀改成 .zip

解压后得到下列文件

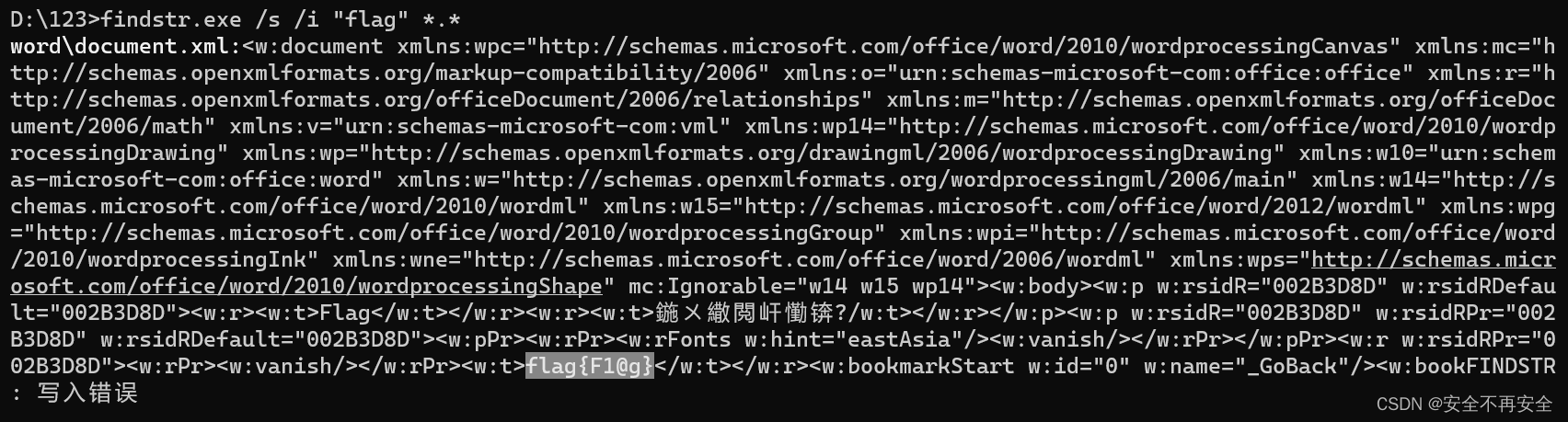

我们要手动从这些文件里面找 flag 是比较麻烦的,可以使用 cmd 命令来处理

进入指定文件夹后使用该命令

解释:

/s:表示当前目录及所有子目录

/i:表示不区分大小写

findstr.exe /s /i "string" *.*

直接就把 flag 扫出来了

我们也可以验证一下,cmd 已经帮我们把路径展示出来了 :docProps 文件夹下的 custom.xml 文件

task6

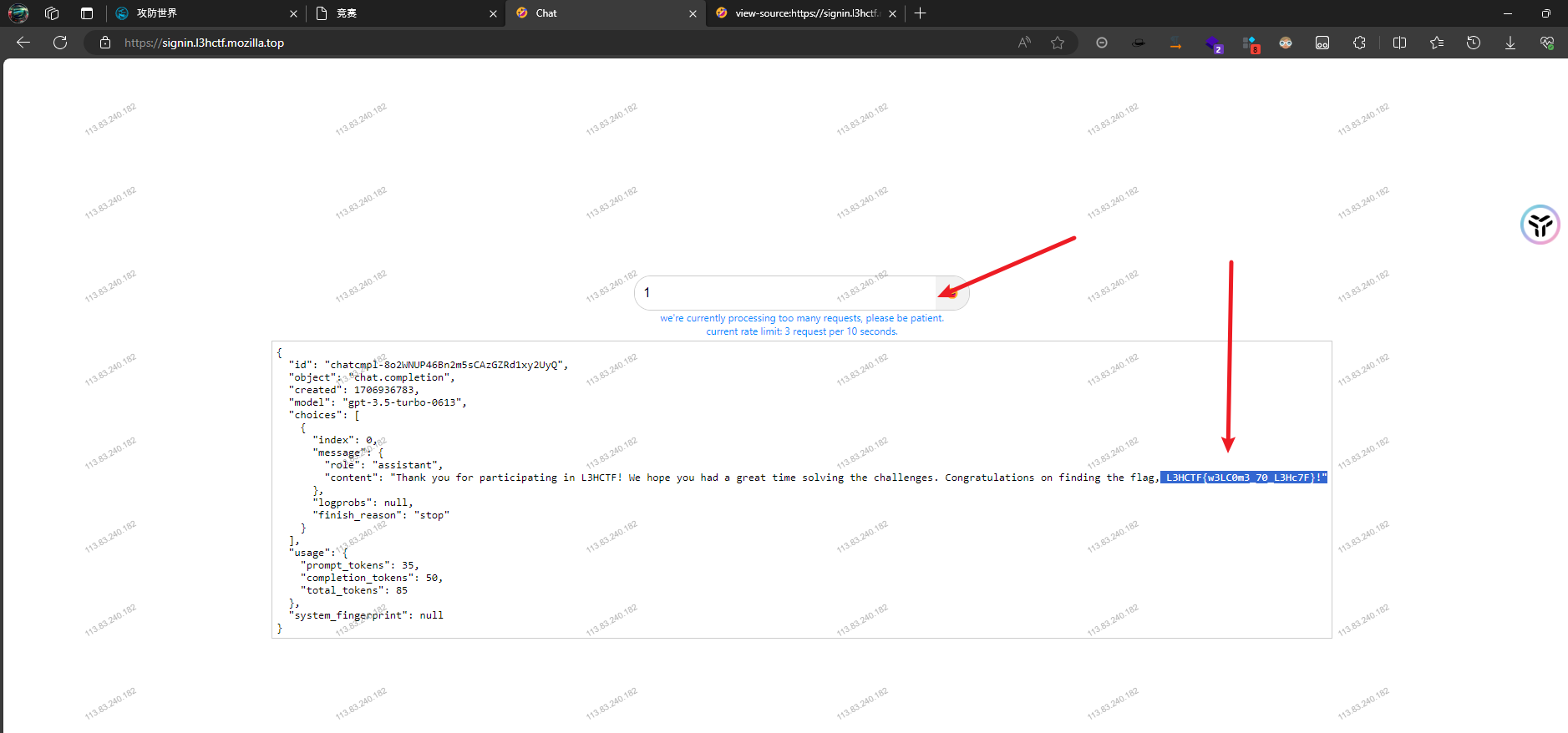

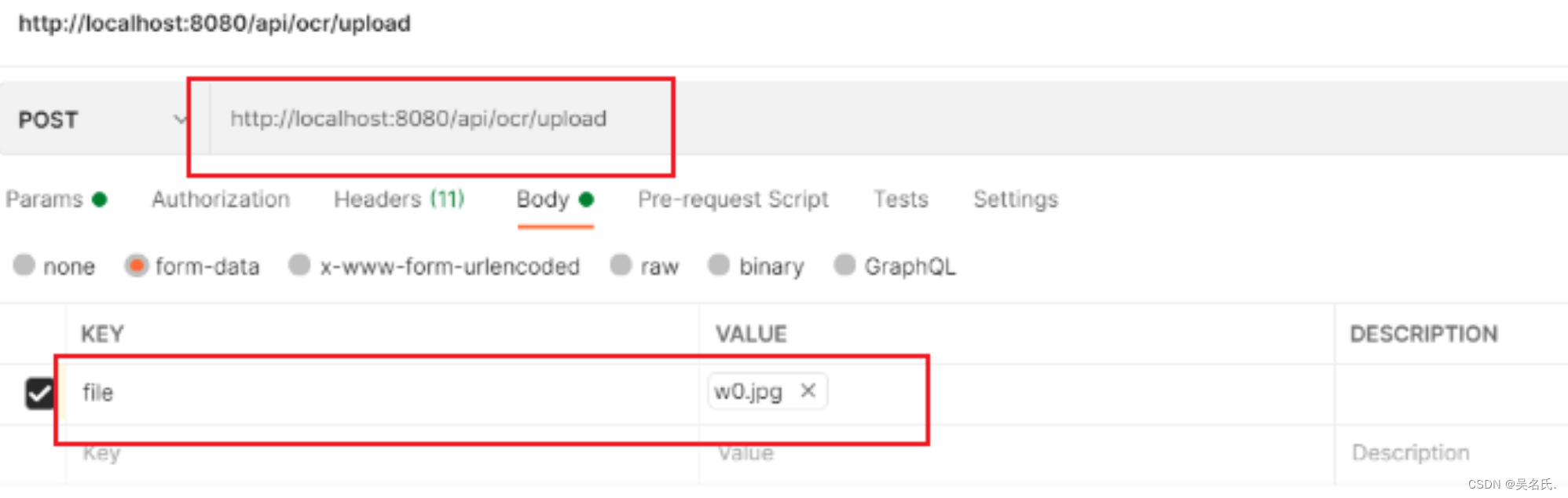

是一个流量包,用Wireshark 打开

随便浏览一下后发现敏感信息

过滤 http

![]()

这个 %7B、%7D 是 URL 编码符,可以用 URL 解码器查看一下,这里猜测是 { }

不出所料,得到 flag

flag{a0a080f42e6f13b3a2df133f073095dd}

task7

载入对应的软件分析,数据包有点杂,大致浏览一遍

很多 ICMP 协议的包,被这一处吸引到了,点开第一个

【ping 命令在运行过程中会发送多个 ICMP 的回应请求报文,如果目标主机可达,则 ping 程序会接收到多个响应的 ICMP 回应应答报文】

发现敏感信息,接着往下一个一个点,会发现按顺序,每个包都包含一个 flag 对应的字符,拼接起来就可以获得 flag。

【直接搜索 flag 可以快速定位到这个地方】

flag{Icmp_backdoor_can_transfer-some_infomation}

task8

打开后是个压缩包,里面的 word 文件被损坏了,我们用记事本打开,发现是压缩文件

解压后得到下列文件,还在这种类型的题,直接用 cmd 命令扫

验证一下

task9

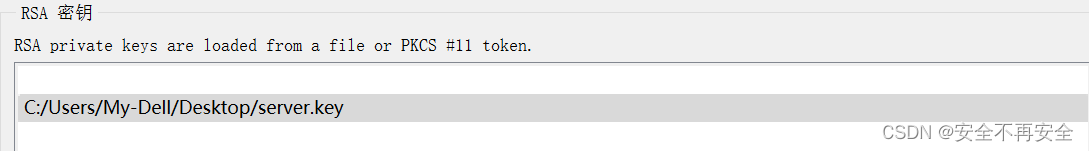

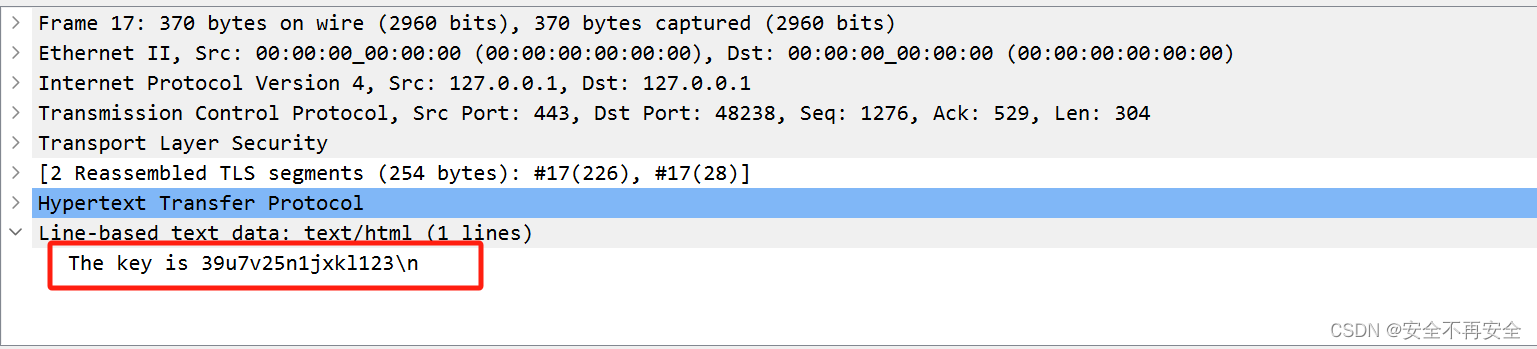

把流量包载入 Wireshark 中,观察到很多 TLSv1.2 类型的数据

在压缩包中还存在一个 server.key 的文件,这个文件是解密的秘钥(RSA秘钥交换算法)

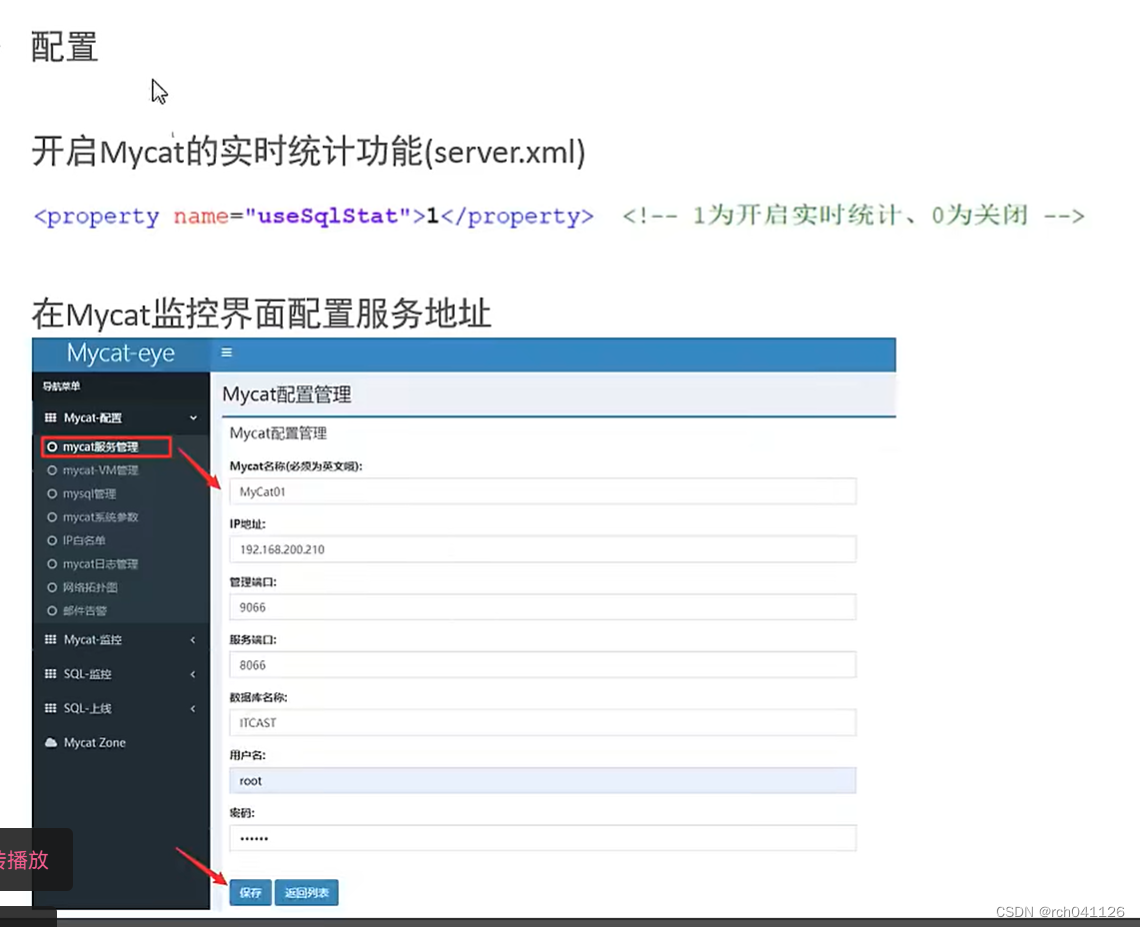

使用 Wireshark 自带的功能可以解决这题

编辑 -> 首选项 -> RSA密钥 -> Add new keyfile...

得到 flag

flag{39u7v25n1jxkl123}