一、介绍

1.1 旁段

在网络安全的上下文中,"旁段"(Pivot)是指攻击者通过入侵一个网络中的一台计算机,然后利用该计算机作为跳板(或者称之为“旁道”)来访问其他计算机或网络资源的行为。

攻击者通常会利用已经受到攻击的系统,通过它来进一步渗透目标网络。这个行为类似于攻击者在一个网络中移动,寻找其他潜在目标或敏感信息。

旁段的过程可能包括以下步骤:

-

初始入侵: 攻击者首先入侵目标网络中的一个系统,可能是通过漏洞利用、社会工程学攻击、恶意软件等方式。

-

建立跳板: 一旦入侵成功,攻击者会在已经受到攻击的系统上建立一个控制通道,以便后续的操作。

-

扫描和侦察: 攻击者利用受感染系统的权限和网络访问权力,对目标网络进行扫描和侦察,寻找其他可能的目标或攻击路径。

-

横向移动: 通过发现的漏洞、弱点或其他攻击路径,攻击者尝试在目标网络中横向移动,即从一个系统跳到另一个系统。

-

利用其他系统: 一旦攻击者成功横向移动到其他系统,他们可以在这些系统上执行更多的攻击、窃取敏感信息或者进一步深入目标网络。

旁段攻击是一种高级的攻击技术,它通常需要攻击者具有深厚的技术知识,以便有效地移动和操作在目标网络中。防范旁段攻击的方法包括加强网络安全、及时修补漏洞、进行安全审计和监测等。

1.2 C 段

"C 段" 通常指的是 IPv4 地址中的一个特定地址块。IPv4 地址由 32 位二进制组成,通常以四个八位组(称为“八进制”)的形式表示,每组用一个点分隔。例如,192.168.0.1 就是一个 IPv4 地址。

一个 IPv4 地址的 "C 段" 表示地址的一部分,它是指地址的最后一个八位组。IPv4 地址的前三个八位组通常表示网络的标识,而最后一个八位组则表示主机。在这种情况下,前三个八位组构成的部分通常称为 "A 段"、"B 段"、"C 段"。

举例来说,假设有一个 IPv4 地址 192.168.1.100,这个地址的 "C 段" 就是 1。换句话说,C 段表示主机所在的子网络。

在网络安全和渗透测试领域,渗透测试人员或黑客可能会关注特定的 C 段,因为这有助于识别同一子网络上的其他主机,从而进行横向移动或发现潜在的攻击目标。通过针对整个 C 段进行扫描,渗透测试人员可以尝试发现和攻击在同一网络范围内的其他系统。

二、 第三方网站

站长工具![]() https://stool.chinaz.com/same

https://stool.chinaz.com/same

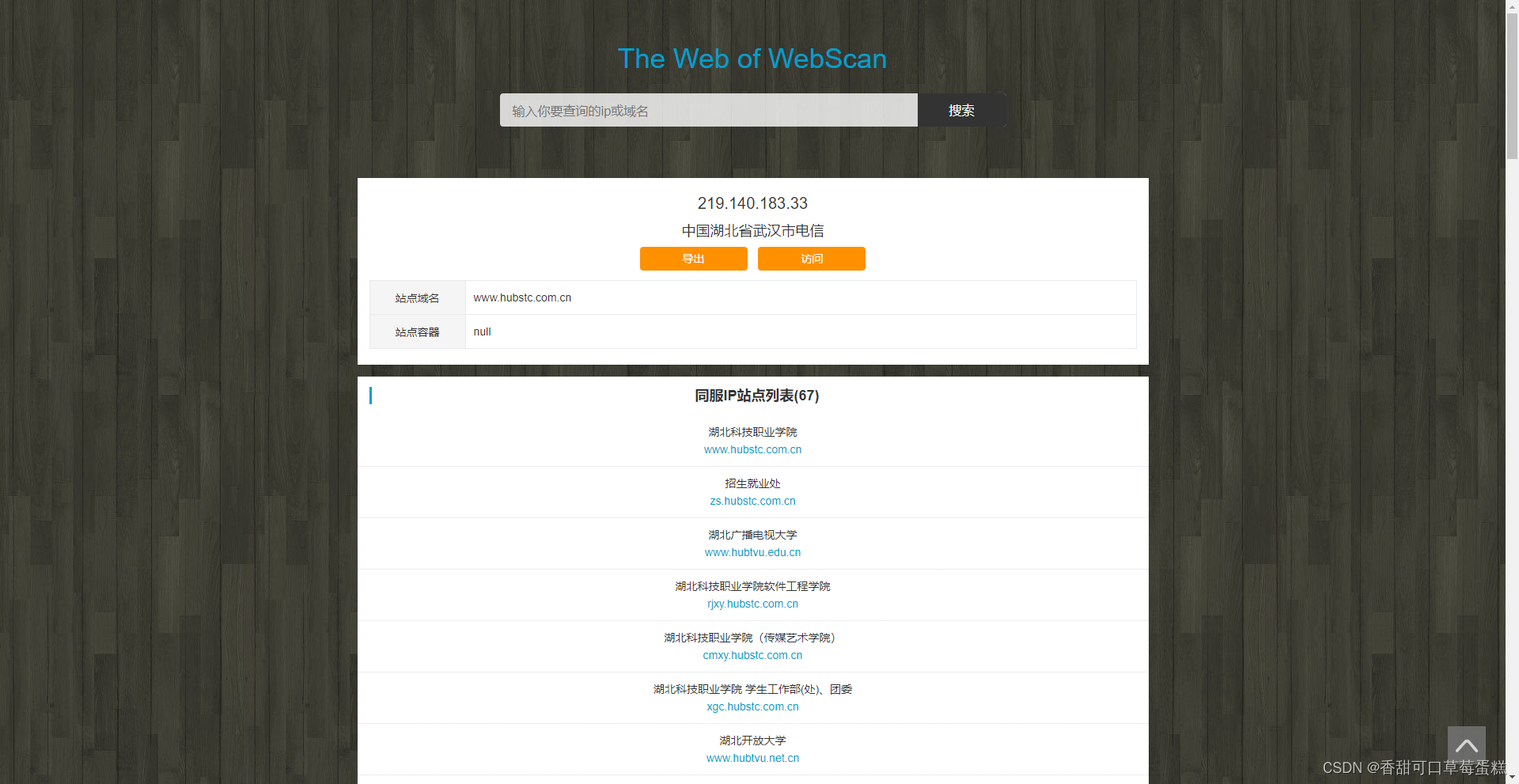

WebScan![]() https://www.webscan.cc/

https://www.webscan.cc/