靶场下载地址:https://download.vulnhub.com/ha/narak.ova

一、靶机配置

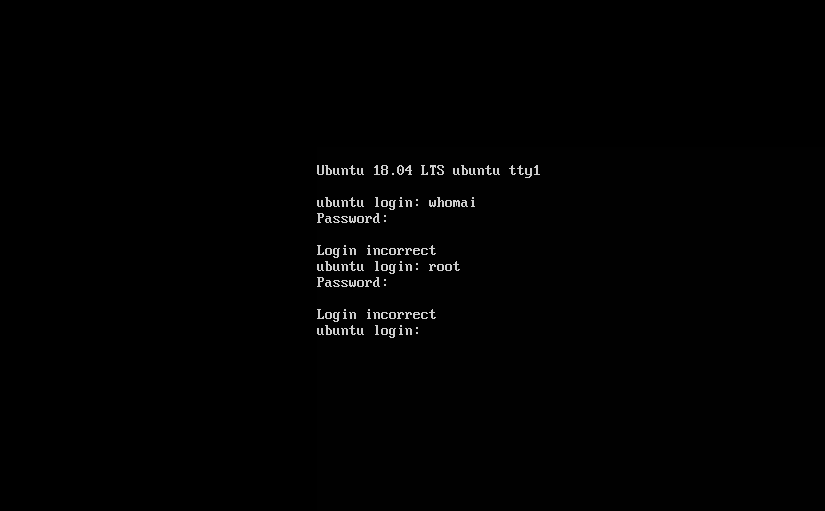

导入靶机 攻击机kali的IP为192.168.245.131,靶机的IP设置成NAT模式。

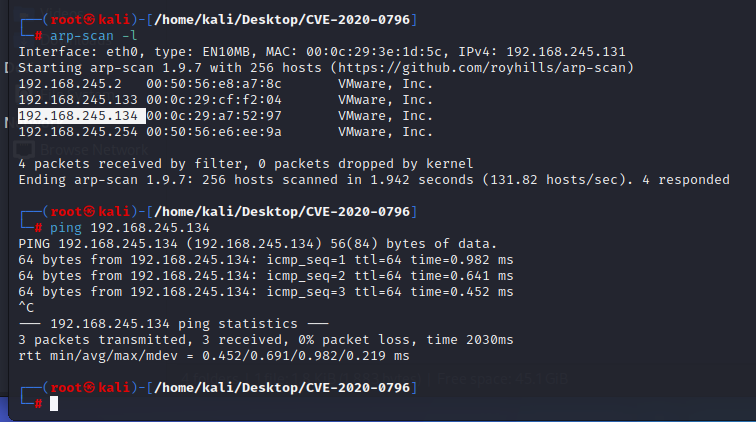

二、信息搜集

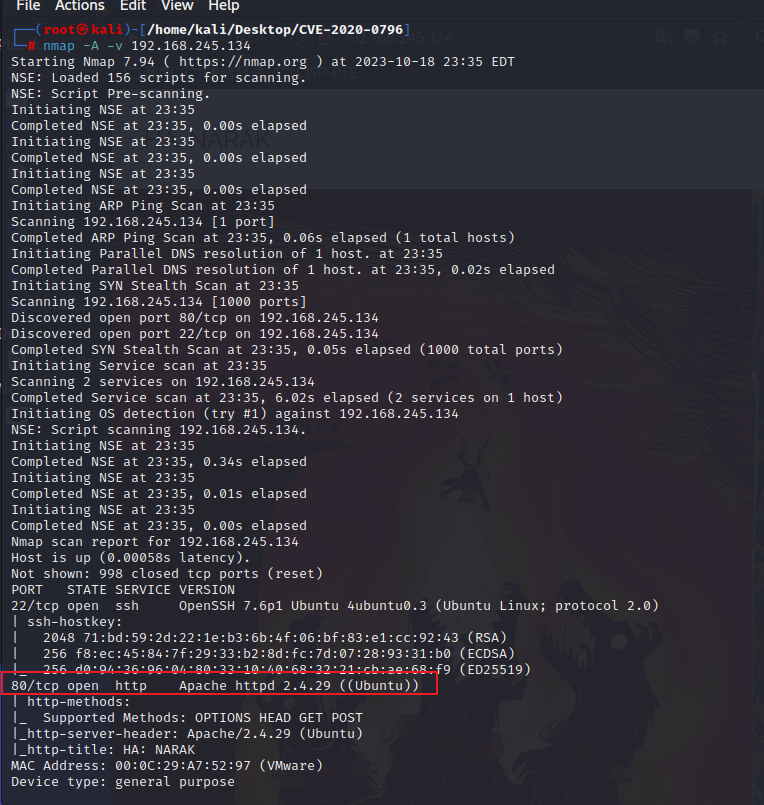

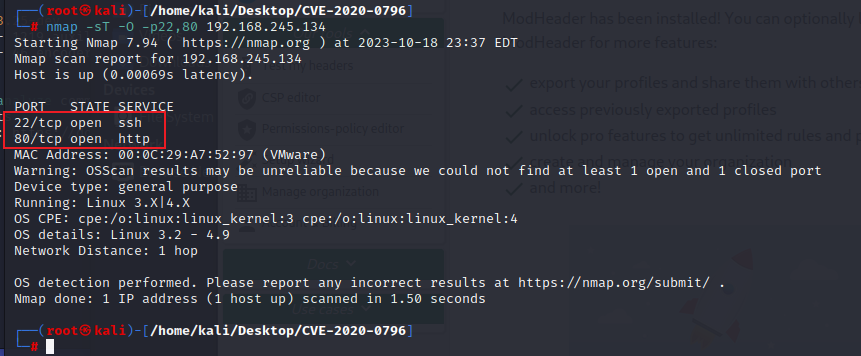

用攻击机对存活主机进行扫描及端口探测

对发现的存活主机进行全端口扫描,还是只开放22和80端口

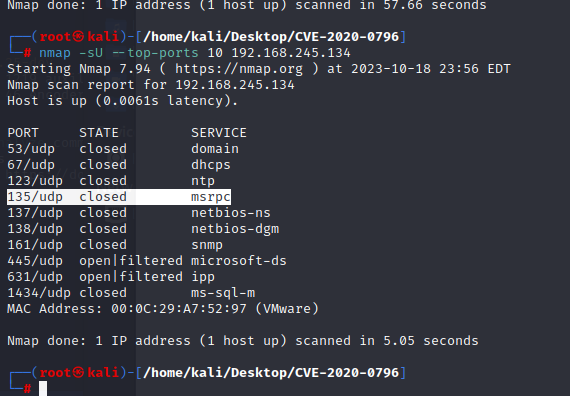

继续扫描查看有没有其他版本信息泄露,也用脚本漏洞扫描看看,udp服务是关闭的,貌似还有csrf可利用

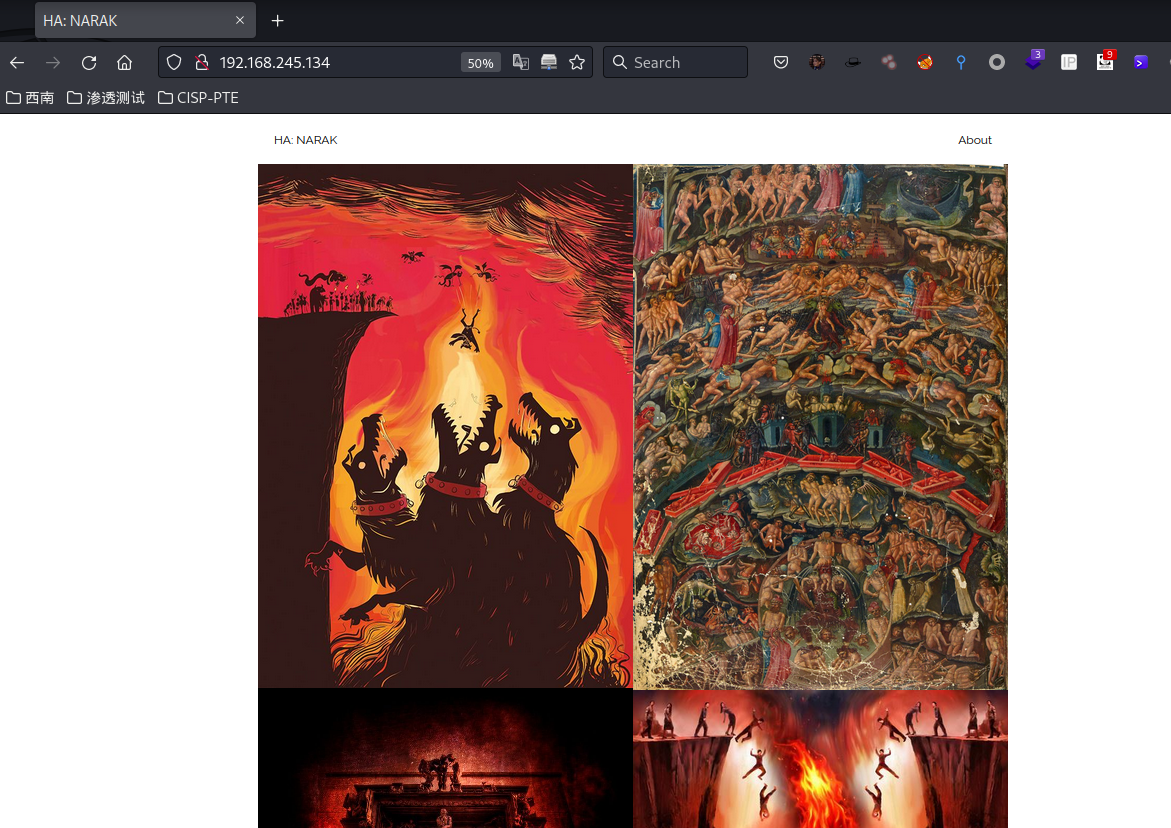

那我们访问一下80端口看看

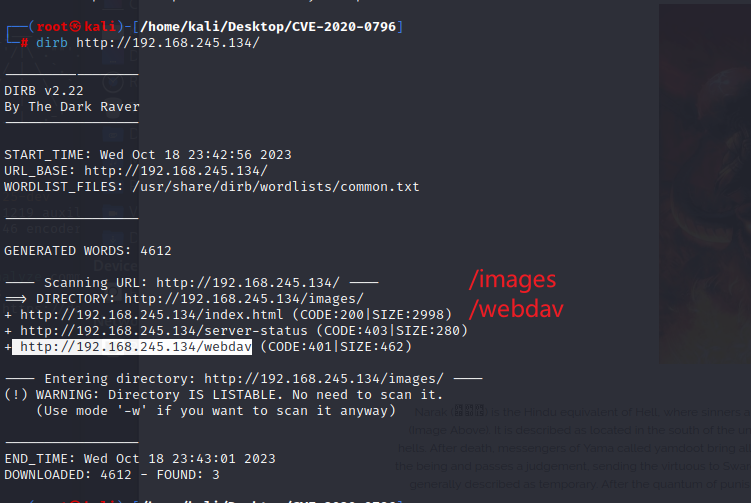

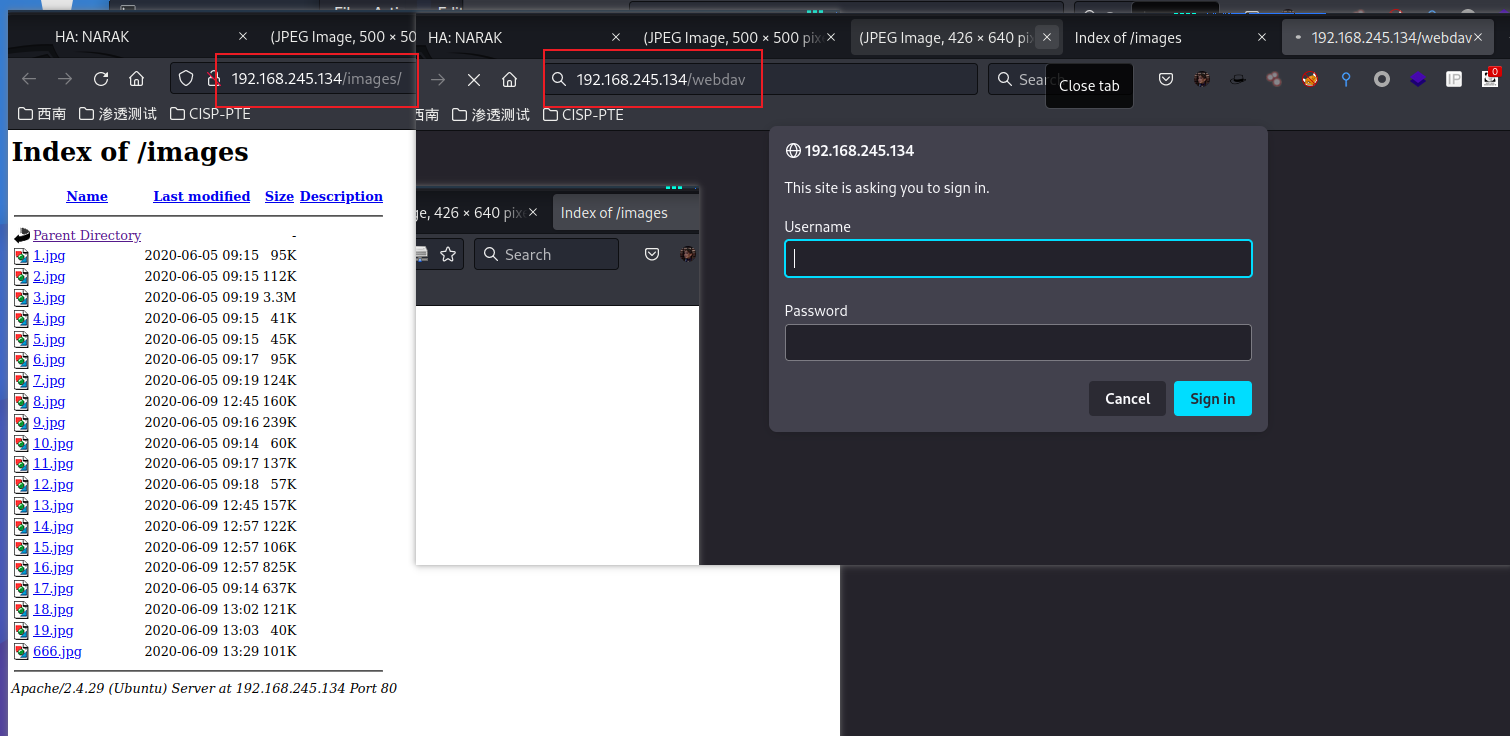

扫描目录 发现/images和/webdav,分别打开看看

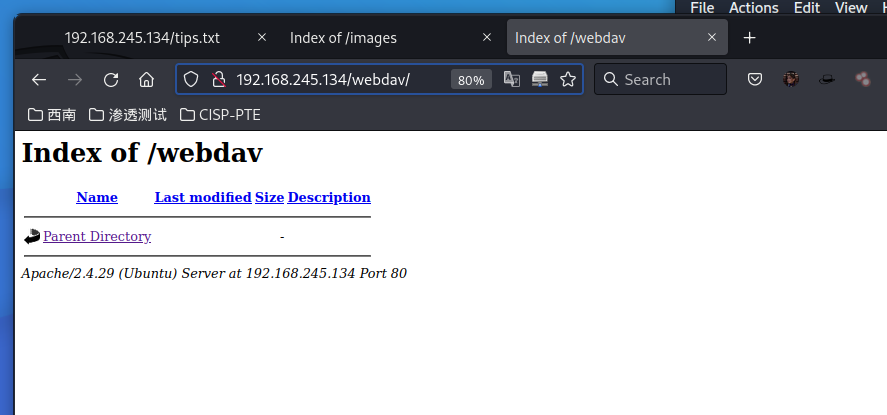

/webdav目录,需要认证登录,弱口令尝试都失败

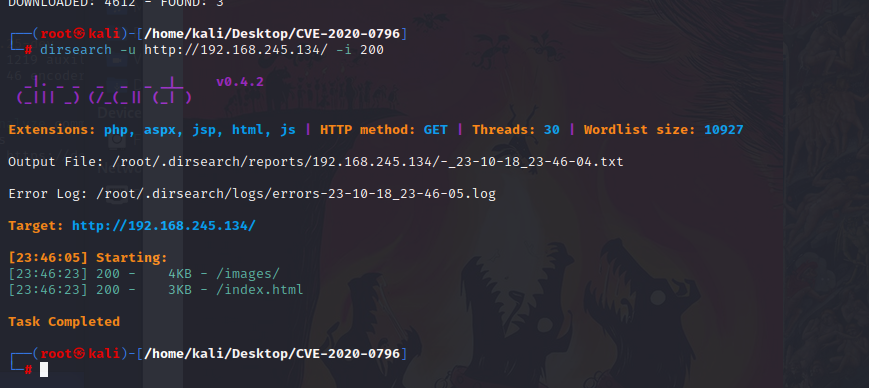

继续使用目录扫描工具爆破可能存在的路径

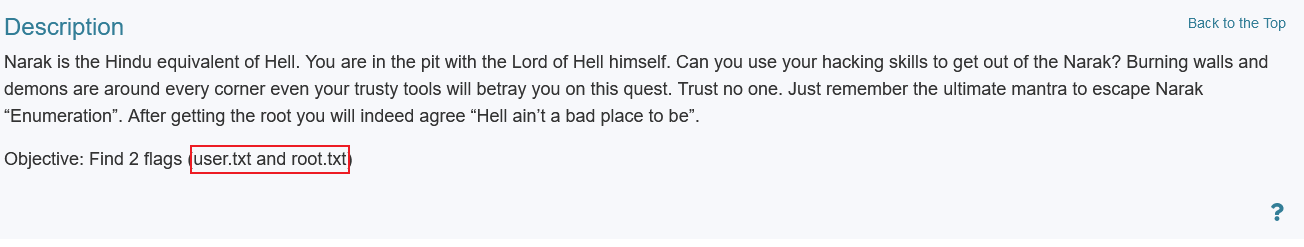

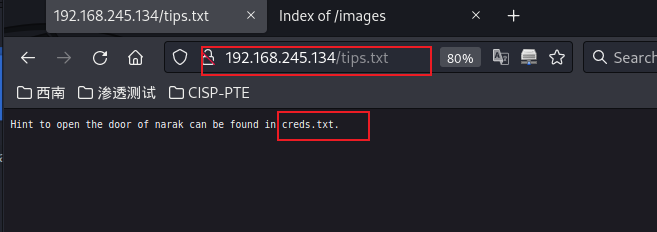

看一下靶场的地址有什么提示

HA: Narak ~ VulnHub

两个txt文件 user.txt和root.txt

前面udp扫描提示警告

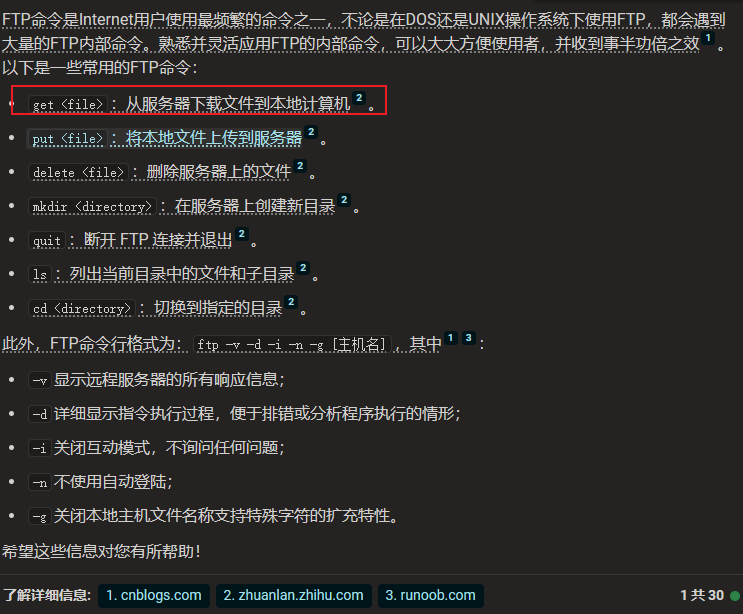

ftp使用命令

再回头看看那段描述,提示了枚举,难道是我没有把可能存在的路径跑出来吗,对哦,我们只是目录爆破并没有进行文件类型读取,那我可以把几种可能存在类型的文件列举一下,比如rar/zip/txt/php/sql/html

gobuster dir -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt -x zip,rar,txt,sql,php,html -u http://192.168.245.134/这些类型的文件比较可能存在信息,这里我用gobuster指定文件扫描

果然有点东西

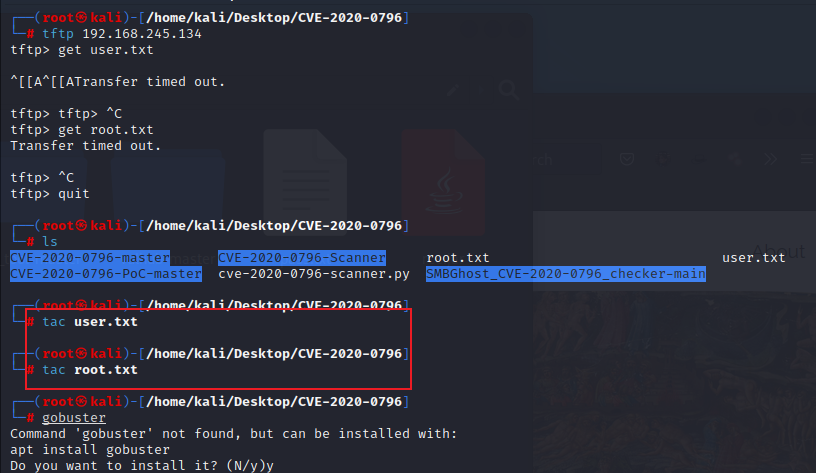

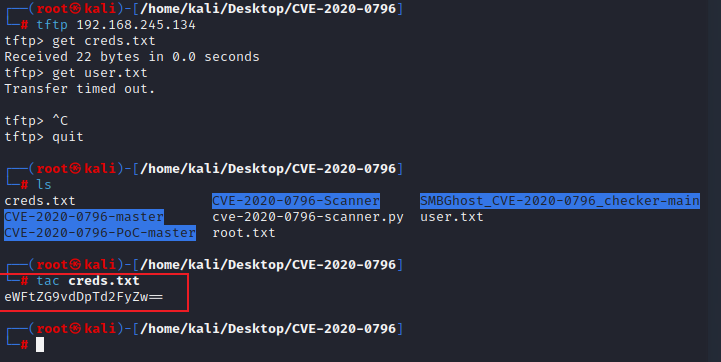

那这个txt应该能在tftp里down下来

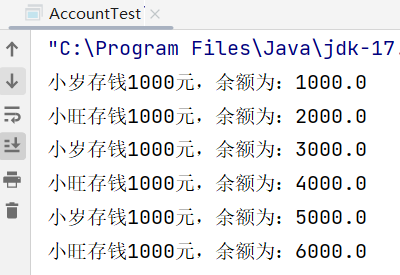

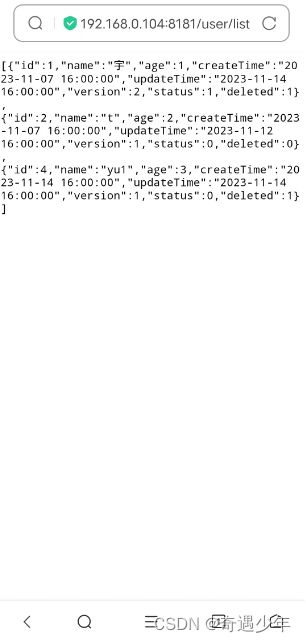

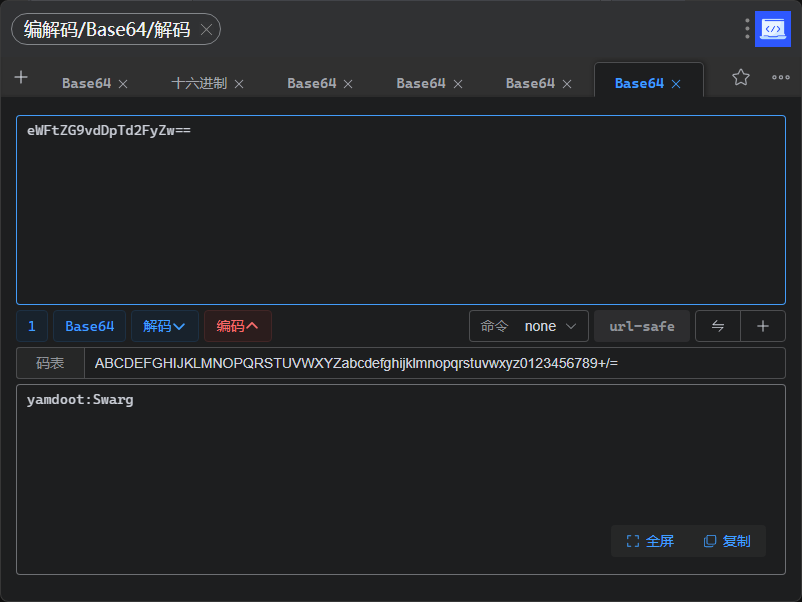

是一段base64加密的字符,解密后发现是一个账号密码

前面/webdav就刚好要登录

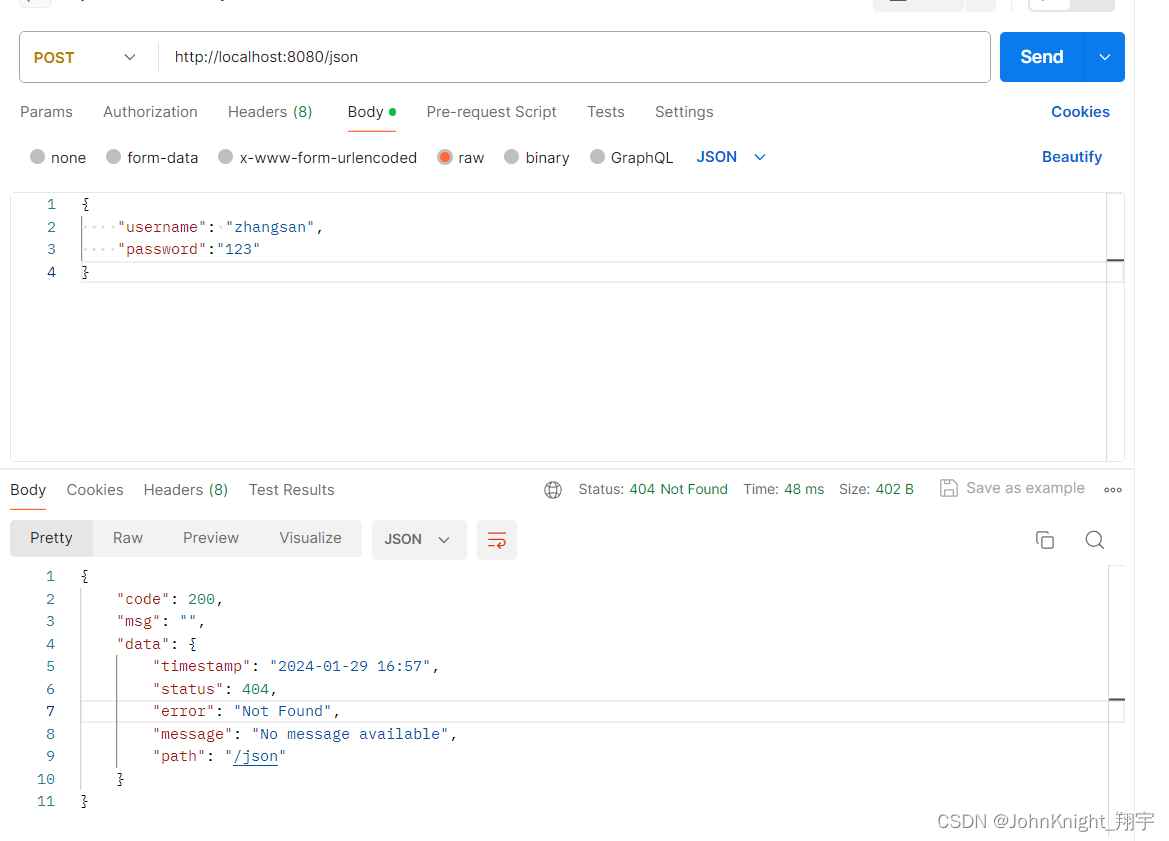

这个页面点进去也是和默认页面一个样子,貌似没什么作用。我去看了别人的打靶思路,才知道Webdav是一个基于HTTP1.1的通信新协议,允许客户端发布、锁定和管理 Web 上的资源,那么我们现在就是企图获取webdav的权限,据此拿到初始shell。

kali里有充当webdav的客户端的工具,可以测试通过webdav能上传哪些后缀文件以及其对应权限

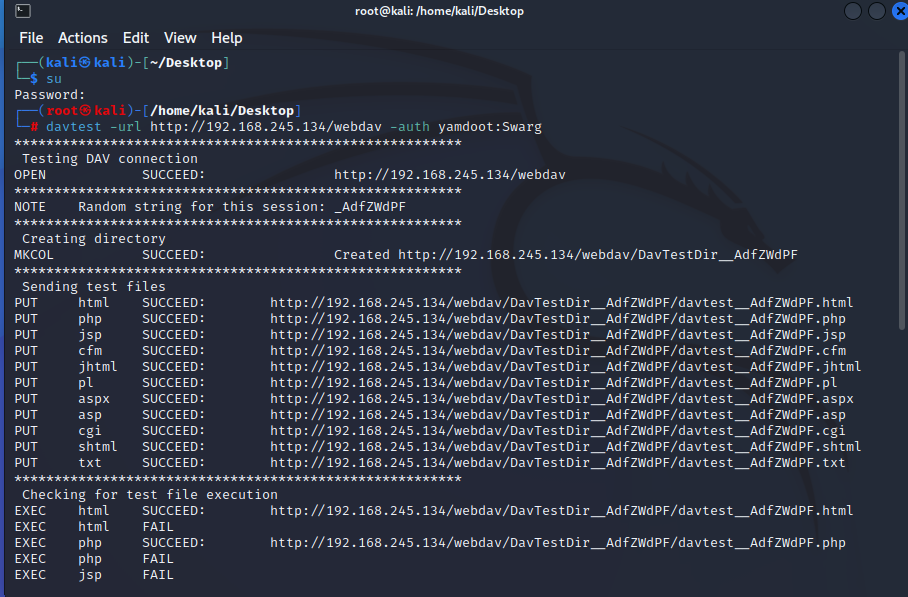

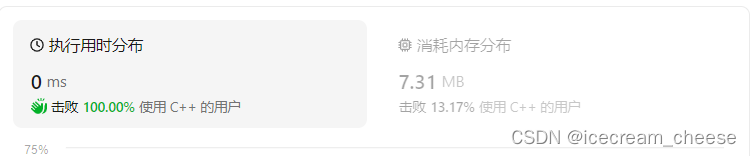

这里使用工具davtest 命令:

davtest -url http://192.168.245.134/webdav -auth yamdoot:Swarg