网络防御保护

第一章 网络安全概述

-

网络安全(Cyber Security)是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断

-

随着数字化时代的普及和更新,相应的威胁也不断升级,因此网络安全就显得尤为重要

一、网络安全背景

1、网络空间安全(Cyberspace)

2003年美国提出网络空间的概念---一个由信息基础设施组成的互相依赖的网络。

我国官方文件定义:网络空间为继海洋,陆地,天空,太空以外的第五大人类活动领域

2、网络安全阶段

-

通信保密阶段

-

计算机安全阶段

-

信息系统安全

-

网络空间安全

3、APT攻击---高级持续性威胁

1、什么是APT攻击?

APT攻击,即高级可持续威胁攻击,也称为定向威胁攻击,指某组织对特定对象展开的持续有效的攻击活动。这种攻击活动具有极强的隐蔽性和针对性,通常会运用受感染的各种介质、供应链和社会工程学等多种手段实施先进的、持久的且有效的威胁和攻击。

2、APT攻击的4个要素

-

攻击者

-

攻击目的

-

攻击手段

-

攻击过程

3、主要特征

-

针对性强

-

组织严密

-

持续时间长

-

高隐蔽性

-

间接攻击

二、计算机安全保护级别及我国相关法律

三、网络安全威胁

1、常见的网络安全术语

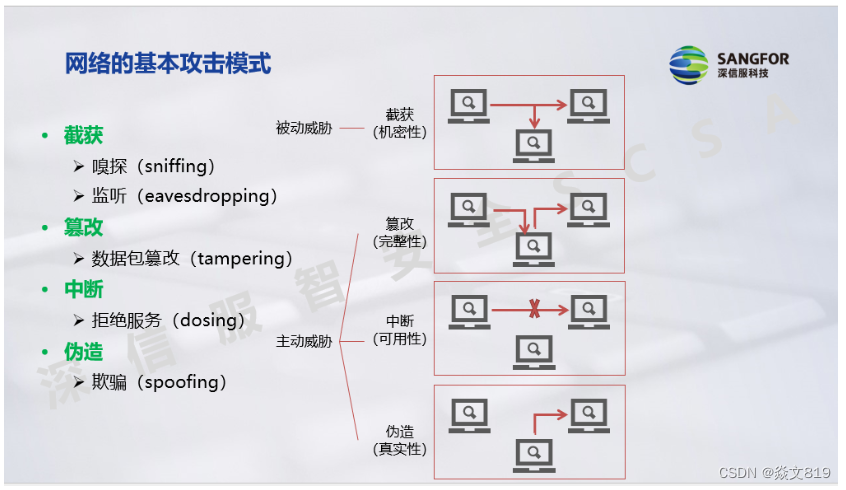

2、基本攻击模式

3、常见安全风险

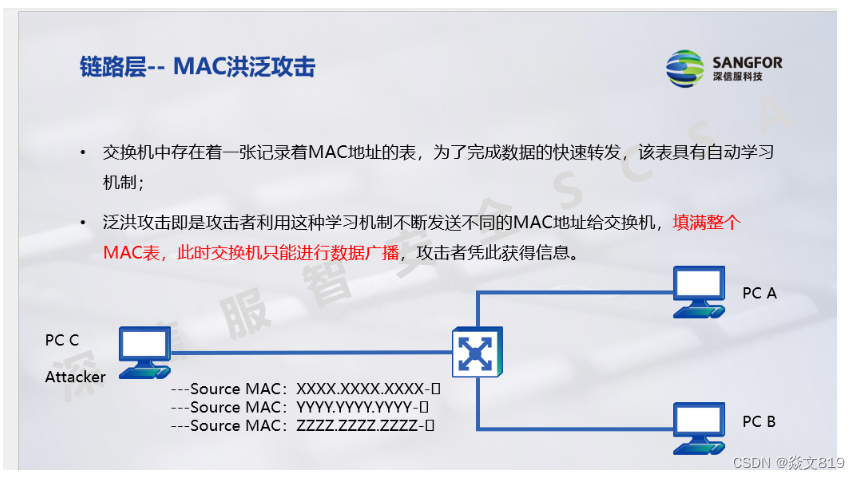

3.1 链路层---MAC洪范攻击

通常情况下,交换机的每个端口只会连接一台主机,因而在MAC地址表中每个端口只会对应1个MAC地址。但由于交换机还要用于级联其它的交换机,因而在相应的级联端口上就会对应多个MAC地址,从而在地址表产生大量记录。

由于交换机的缓存有限,因此它所能够记忆的MAC地址数量也是有限的,所以交换机不会永久地记住所有的端口与MAC地址的对应关系。在端口/MAC地址映射表中每一项记录都被设定了一个自动老化时间,若某MAC地址在一定时间内(默认为300秒)不再出现,那么交换机将自动把该MAC地址从地址表中清除。当下一次该MAC地址重新出现时,将会被当作新地址处理,从而使交换机可以维护一个精确、有用的MAC地址表。交换机档次越低,交换机的缓存就越小,它能记住的MAC地址数也就越少。

MAC泛洪攻击就是由攻击者通过攻击工具产生大量的数据帧,这些数据帧中的源MAC地址都是伪造的,并且不断变化。因而交换机将在攻击主机所连接的端口上产生大量的MAC地址表条目,从而在短时间内将交换机的MAC地址表填满,直到再无法接收新的条目。

当交换机的MAC表被填满后,交换机以广播方式处理通过交换机的报文,这时攻击者可以利用各种嗅探攻击获取网络信息。更为严重的是,这种攻击也会导致所有邻接的交换机MAC表被填满,流量以泛洪方式发送到所有交换机的所有含有此VLAN的接口,从而造成交换机负载过大、网络缓慢和丢包甚至瘫痪。

那么如何防止呢?

Port-Security(**端口安全)**

• 端口上最大可以通过的**MAC地址数量**

• 端口上学习或通过哪些**MAC地址**

• 对于超过规定数量的**MAC处理进行违背处理**

3.2链路层--ARP欺骗

二层的缺陷:

缺乏认证,不知道源地址是否合法

采用广播,任何人都可以拦截

不得不处理,这是硬伤

前面讲到MAC泛洪,使用这个方法会为网络带来大量垃圾数据报文,对于监听者来说也不是什么好事,很容易被发现,而且设计了端口保护的交换机可能会在超负荷时强行关闭所有端口造成网络中断。所以现在攻击者都偏向于使用地址解析协议ARP进行的欺骗性攻击。

ARP实现机制只考虑业务的正常交互,对非正常业务交互或恶意行为不做任何验证。比如当主机收到ARP响应包后,它并不会去验证自己是否发送过这个ARP请求,而是直接将应答包里的MAC地址与IP对应的关系替换掉原有的ARP缓存表。

在网络监听过程中,攻击者抢先合法主机B应答主机A发起的ARP请求;主机A被误导建立一个错误的映射并保存一段时间,在这段时间内,主机A发送给主机B的信息被误导致攻击者。如果攻击者持续抢先应答ARP请求,数据流就可能被一直误导下去。如果攻击者模拟网络出口路由器发动ARP攻击,内部网络的所有出口信息都将被接管。如果攻击者将出口路由器IP和一个不存在的MAC地址进行映射,即可以导致发送方受到拒绝服务的攻击。

ARP欺骗不仅仅可以通过ARP请求来实现,通过ARP响应也可以实现。

使用静态ARP缓存

使用三层交换设备

IP 与MAC地址绑定

ARP防御工具

防范:

DAI:Dynamic ARP Inspenction动态ARP检查,检查主动式和非主动式ARP,确定是否来自真正的ARP所有者

DHCP Snooping:监听绑定表,IP、MAC、与特定的交换机端口相关联

静态绑定关键主机的IP地址与MAC地址映射关系

网关/关键服务器

"arp -s IP地址 MAC地址 类型"

使用VLAN虚拟子网细分网络拓扑

加密传输数据以降低ARP欺骗攻击的危害后果

使用相应的ARP防范工具: ARP防火墙

探测出网络中欺骗的ARP包

并保护主机的ARP缓存不受欺骗

3.3网络层-- ICMP攻击

ICMP的典型应用

IP数据报及其他应用程序通过ICMP报文可以实现多种应用,其中Ping程序和Tracert(Traceroute)程序最为常见。此外,在网络管理和监测中,网络质量分析NQA(Network Quality Analysis)技术更加充分应用了ICMP

ICMP攻击 目前ICMP攻击绝大部分都可以归类为拒绝服务攻击(Denial of Service, DOS),其中最为常见的是ICMP泛洪攻击,是指攻击者在短时间内向目标设备发送大量的ICMP虚假报文,导致目标设备忙于应付无用报文,而无法为用户提供正常服务

ICMP泛洪攻击

ICMP泛洪攻击具体又可分为针对带宽的DOS攻击和端口扫描攻击(针对连接的DOS攻击)两类:

针对带宽的DOS攻击攻击者发送大量伪造的ICMP Echo请求报文,交换机、路由器等网络设备的CPU需要响应这种报文,会占用大量的带宽和CPU资源,这种DOS攻击和其他DOS攻击一样,消耗设备的资源而使得设备无法提供正常服务。ICMP Echo响应报文具有较高的优先级,在一般情况下,网络总是允许内部主机使用Ping命令。这种攻击仅限于攻击网络带宽,单个攻击者就能发起这种攻击。更厉害的攻击形式,如smurf,可以使整个子网内的主机对目标主机进行攻击,从而扩大ICMP流量。 端口扫描攻击(针对连接的DOS攻击)端口扫描是指攻击者发送大量的端口扫描报文,交换机需要回应大量的ICMP目的不可达报文,这种攻击既消耗系统的资源,同时攻击者能够很轻易获得设备开启的端口,然后可以针对这些端口进行攻击,可以影响所有IP设备的网络连接。 此外,还有针对主机的DOS攻击,又被称为Ping-of-Death,主要是攻击操作系统的漏洞。

由于在早期的阶段,路由器对包的最大尺寸都有限制,许多操作系统在TCP/IP栈的实现中,对ICMP包的最大长度规定为64KB,并且在对ICMP包头进行读取之后,要根据该包头里包含的信息来为有效载荷生成缓冲区。当收到畸形的、声称自己的尺寸超过ICMP报文最大长度的包,接收方设备根据这个信息将分配超过64KB的有效载荷,就会出现内存分配错误,导致TCP/IP堆栈崩溃,从而产生宕机。

ICMP攻击防范 为了减轻设备处理ICMP报文的压力以及防范ICMP攻击,ICMP攻击防范技术尤为重要。目前主要采用ICMP报文限速、ICMP报文合法性检查、丢弃不需要处理的ICMP报文和不响应不可达报文来防范攻击,保护设备的CPU资源。

报文限速ICMP报文限速包括端口限速、VLAN限速和全局限速,同时也实现芯片的限速,通过多个维度来保证ICMP的洪泛攻击。 合法性检查&丢弃不需要处理的报文对于一些不合法的ICMP报文,比如TTL为0、ICMP类型为15、16、17的报文,都直接丢弃,同时可配置丢弃一些不常用或基本不使用的ICMP报文,包括TTL为1、带选项、不可达的ICMP报文。 不响应不可达报文在用户通过发送大量端口不可达或网络不可达报文攻击设备时,设备收到这些报文后可以不响应,直接丢弃,以保护CPU资源

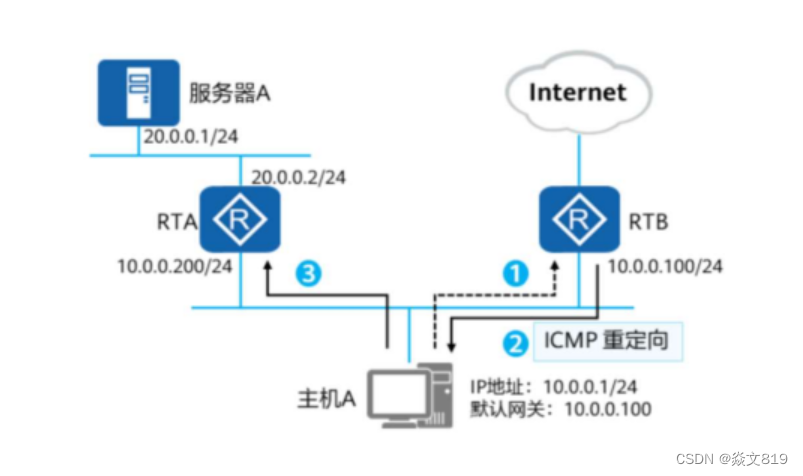

ICMP重定向攻击

ICMP重定向报文是ICMP控制报文中的一种。在特定的情况下,当路由器检测到一台机器使用非优化路由的时候,它会向该主机发送一个ICMP重定向报文,请求主机改变路由,路由器也会把初始数据报向它的目的地转发。ICMP虽然不是路由协议,但是有时它也可以指导数据包的流向(使数据流向正确的网关)。ICMP协议通过ICMP重定向数据包(类型5、代码0:网络重定向)达到这个目的。

ICMP重定向攻击是攻击机主动向受害人主机发送ICMP重定向数据包,使受害人主机数据包发送到不正确的网关,达到攻击的目的。ICMP重定向攻击既可以从局域网内发起,也可以从广域网上发起。

针对ICMP重定向报文攻击,简单的办法就是通过修改注册表关闭主机的ICMP重定向报文处理功能。

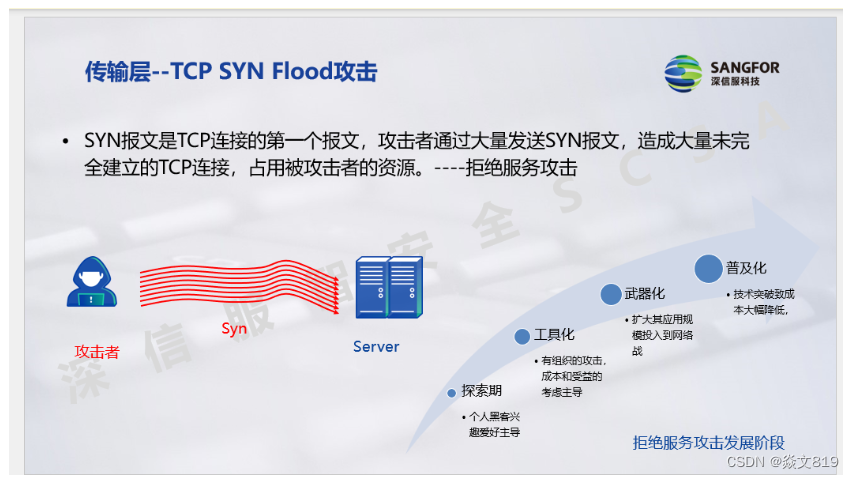

3.4传输层-- TCP SYN Flood攻击

1,代理防火墙---每目标IP代理阈值,每目标IP丢包阈值

2,首包丢包

3,SYN cookie

SYN FLOODING攻击特点:

-

攻击者用带有SYN标志位的数据片断启动握手

-

受害者用SYN-ACK应答;

-

攻击者保持沉默,不进行回应;

-

由于主机只能支持数量有限的TCP连接处于half-open的状态,超过该数目后,新的连接就都会被拒绝;

目前的解决方法:关闭处于Half Open 状态的连接。

什么是拒绝服务

拒绝服务式攻击(Denial of Service),顾名思义就是让被攻击的系统无法正常进行服务的攻击方式。

拒绝服务攻击方式

利用系统、协议或服务的漏洞

利用TCP协议实现缺陷

利用操作系统或应用软件的漏洞

目标系统服务资源能力

利用大量数据挤占网络带宽

利用大量请求消耗系统性能

混合型

3.5 DOS攻击和DDOS攻击

DoS是Denial of Service的简称,即拒绝服务。单一的DoS攻击一般是采用一对一方式的,通过制造并发送大流量无用数据,造成通往被攻击主机的网络拥塞,耗尽其服务资源,致使被攻击主机无法正常和外界通信。

DDos全称Distributed Denial of Service,分布式拒绝服务攻击。攻击者可以伪造IP 地址,间接地增加攻击流量。通过伪造源 IP 地址,受害者会误认为存在大量主机与其通信。黑客还会利用IP 协议的缺陷,对一个或多个目标进行攻击,消耗网络带宽及系统资源,使合法用户无法得到正常服务。

3.6应用层--DNS欺骗攻击

就目前来说 大部分的攻击都是集中在应用层面的

恶意程序---一般会具备一下的多个或全部特性

1,非法性

2,隐蔽性

3,潜伏性

4,可触发性

5,表现性

6,破坏性

7,传染性---蠕虫病毒的典型特点

8,针对性

9,变异性

10,不可预见性

病毒的分类:

-

普通病毒---以破坏为目的

-

木马病毒---以控制为目的

-

蠕虫病毒---具有传播性

注:由于计算机病毒具有变异性和不可预见性,无法给予计算机病毒跟具体的分类;所以可以根据自己的理解来进行分类。

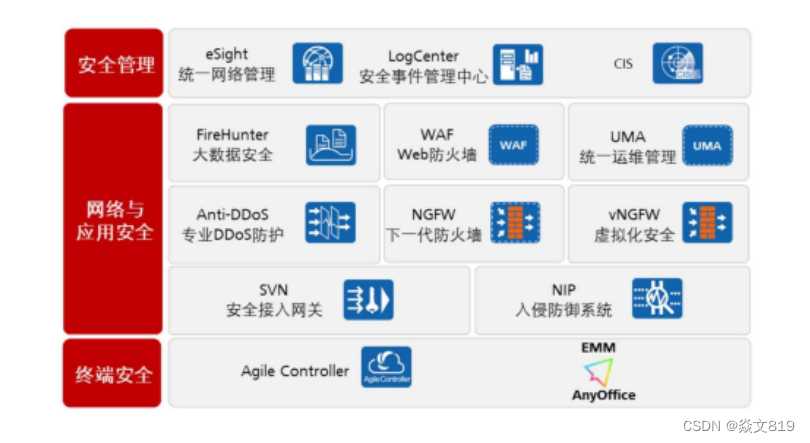

四、安全设备