一、Hydra 工具和 Kali Linux 简介

在网络安全领域中,渗透测试是评估系统密码强度的重要组成部分。Hydra 是一款由黑客组织“The Hacker's Choice”开发的开源登录破解工具,支持50多种协议。本教程将探索如何将 Hydra 与 Kali Linux 结合使用,Kali Linux 是一款专为渗透测试和道德黑客攻击而设计的操作系统。

使用 Kali Linux 进行 Web 渗透测试Kali Linux 是一款用于渗透测试和安全审核的强大工具。它包含了许多用于发现和利用系统漏洞的工具。使用 Kali Linux,您可以访问目标 PC,并获取有关其安全状态的宝贵信息。![]() https://fostmar.online/archives/183/Hydra 工具和 Kali Linux 的简介

https://fostmar.online/archives/183/Hydra 工具和 Kali Linux 的简介

Hydra 是一款强大且灵活的暴力破解工具,用于渗透测试和道德黑客攻击。它支持各种网络服务的密码破解,包括 telnet、FTP、HTTP、HTTPS、SMB 和数据库等。Kali Linux 则是一款基于 Debian 的操作系统,预装了多种渗透测试工具,其中包括 Hydra。

二、Hydra 和 Kali Linux 的安装

1. 安装 Kali Linux

Kali Linux 的安装相对简单,只需从官方网站下载 ISO 镜像,创建可启动的 USB 或 DVD,并按照屏幕上的说明进行安装。安装完成后,您将拥有一个功能齐全的 Kali Linux 系统,可用于渗透测试。2024 年排名前八的 Kali Linux 工具渗透测试工具是网络安全领域的不可或缺之物,它们可用于评估网络安全,检测漏洞并加强组织的安全性。Kali Linux提供了一系列专业渗透测试工具,包括Fluxion、John the Ripper、Lynis、Metasploit Framework、Nikto、Nmap、Skipfish和Social Engineering Toolkit。这些工具用于测试Wi-Fi网络、密码强度、系统审计、Web服务器安全性、网络映射以及社会工程攻击,有助于保护组织的网络免受潜在威胁。![]() https://fostmar.online/archives/171/

https://fostmar.online/archives/171/

2. 安装 Hydra

Hydra 已经默认安装在 Kali Linux 中,因此您无需执行任何额外的步骤来安装它。您可以立即开始使用 Hydra。

三、了解 Hydra 的语法

在使用 Hydra 之前,了解其语法是非常重要的。Hydra 的语法包括各种标志和选项,允许您自定义暴力攻击。通过执行 hydra -h 命令,您可以查看可用标志和选项的列表,详细阅读每个标志和选项的描述以配置暴力攻击。

四、使用 Hydra 进行单一用户名/密码攻击

最基本的暴力攻击之一是单一用户名/密码攻击。通过执行如下命令,您可以使用 Hydra 进行这类攻击:

hydra -l <username> -p <password> <target>替换 <username> 为所需的用户名,<password> 为所需的密码,<target> 为目标系统的 IP 地址或主机名。执行时,Hydra 将尝试使用提供的用户名和密码登录指定的目标系统。

五、使用 Hydra 进行密码喷射攻击

在某些情况下,您可能只知道特定密码而不知道用户名。可以使用密码喷射攻击来确定有效的用户名。执行如下命令:

hydra -L <userlist> -p <password> <target>替换 <userlist> 为包含用户名列表的文件的路径,<password> 为所需的密码,<target> 为目标系统的 IP 地址或主机名。Hydra 将遍历文件中的用户名列表并尝试使用提供的密码登录。制作 Kali 可启动 USB 驱动器学习如何在Linux系统上创建可启动的Kali Linux USB驱动器,以便在不影响主机系统的情况下快速运行Kali Linux。这篇文章提供了简明的步骤和注意事项,以便您轻松创建一个便携、可定制的Kali Linux工具。无需更改硬盘驱动器,只需按照指南操作,即可在几分钟内拥有可启动的Kali Linux USB驱动器。![]() https://fostmar.online/archives/114/

https://fostmar.online/archives/114/

六、使用 Hydra 进行字典攻击

字典攻击是一种常见的暴力攻击类型,使用可能的密码列表(单词列表)测试用户名列表。通过执行如下命令,您可以使用 Hydra 进行字典攻击:

hydra -L <userlist> -P <wordlist> <target>替换 <userlist> 为包含用户名列表的文件的路径,<wordlist> 为包含可能密码的单词列表文件的路径,<target> 为目标系统的 IP 地址或主机名。

七、Hydra 中的冗长和调试

Hydra 提供了冗长和调试标志,用于调整详细级别并启用调试输出。通过添加 -v 标志启用详细模式,添加 -d 标志启用调试模式。例如:

hydra -v -L users.txt -P rockyou.txt 10.0.0.1 ssh

hydra -d -L users.txt -P rockyou.txt 10.0.0.1 ssh请注意,启用详细或调试模式可能会产生大量输出,根据需要有选择地使用这些标志。

八、在 Hydra 中保存结果

在进行暴力攻击时,保存结果是必要的。Hydra 提供了 -o 标志,允许您指定一个文件来保存攻击期间发现的登录名/密码对。例如:

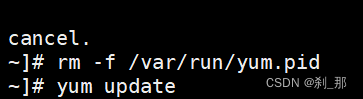

hydra -L users.txt -P rockyou.txt -o results.txt 10.0.0.1 sshHydra 将成功的用户名/密码组合保存到指定的输出文件中。kali更新命令!获取最新版本Kali LinuxKali更新命令:如何使用apt或apt-get命令更新和升级Kali LinuxKali Linux是一个用于渗透测试和安全研究的Linux发行版。定期更新Kali系统是确保其安全性和可靠性的关键。本文介绍如何使用apt或apt-get命令更新和升级Kali Linux。这些命令可以用于下载和安装最新的软件包和更新,以及删除不再需要的包。![]() https://fostmar.online/archives/198/

https://fostmar.online/archives/198/

九、Hydra 的附加功能和格式

Hydra 提供了多种附加功能和格式,如服务规范、恢复攻击、自定义端口、攻击多个主机和有针对性的组合。这些功能为您的暴力攻击提供了灵活性和自定义选项。

十、防御 Hydra 攻击

尽管 Hydra 是渗透测试的强大工具,但防御暴力攻击同样至关重要。设置强密码、执行密码策略、限制授权尝试、使用验证码等措施可以显著增强系统的安全性。

提升

使用 Hydra 和 Kali Linux 进行渗透测试需要以合乎道德的方式进行,并确保获得适当的授权。通过深入了解 Hydra 和 Kali Linux,您可以进行有效且负责任的安全评估,识别漏洞并提高系统的整体安全性。

![街机模拟游戏逆向工程(HACKROM)教程:[12]68K汇编-程序流控制](https://img-blog.csdnimg.cn/direct/99bcca2fb703465b9436a08511a7f7f2.png)