国密SSL协议

- 国密SSL协议指的是采用国密算法,符合国密标准的安全传输协议。简而言之,国密SSL就是SSL/TLS协议的国密版本。

- TLS协议定义有三个版本号,为0x0301、0x0302、0x0303,分别对应TLS 1.0、1.1、1.2。国密SSL为了避免冲突,选择了0x0101。国密SSL协议规范是TLS 1.1和TLS 1.2的混合体,大部分情况下参考TLS 1.1,少数地方又参考了TLS 1.2。

国密SSL协议和标准SSL协议的区别和联系

区别

- 算法差异

- 国密SSL协议使用的是中国自主研发、国家密码管理局指定的一系列国产密码算法,如SM2、SM3、SM4等。

- 传统的SSL/TLS协议则主要依赖于国际标准的加密算法,如RSA、AES、SHA等。

- 合规性和政策要求

- 在中国政府主导的一些信息安全项目中,可能要求必须采用国密SSL协议以符合相关法律法规和安全标准。

- 对于国际通用环境,SSL/TLS协议是业界标准,得到了各大浏览器、操作系统及服务器软件的广泛支持。

- 兼容性问题

- 国密SSL协议由于采用了特定的国内加密算法,在一些仅支持国际标准算法的客户端(如常见的国外浏览器)上可能无法正常工作或显示为不受信任。

- SSL/TLS协议在全球范围内的兼容性较好,大部分网络设备和服务都能很好地支持。

联系

- 基本工作原理一致

- 国密SSL协议在设计原则上继承了SSL/TLS协议的基本结构和工作流程,包括握手协议、记录层协议等核心组成部分,确保数据传输的机密性、完整性和身份认证。

- 功能目标相同

- 不论是国密SSL还是标准TLS,其主要目标都是为网络通信提供端到端的安全连接,保障Web服务、电子邮件、即时通讯等各种应用场景的数据安全。

- 证书格式相似

- 虽然国密SSL证书采用了不同的公钥算法,但其作为数字证书的基本格式和作用与标准SSL/TLS证书类似,都用于服务器的身份验证和会话密钥交换。

- 综上所述,国密SSL协议是在遵循国际标准协议框架的基础上,针对我国密码政策和自主可控需求进行的定制化改造。尽管存在一些技术细节上的差异,但它们在提供网络安全服务的核心目标和机制上保持了一致性。

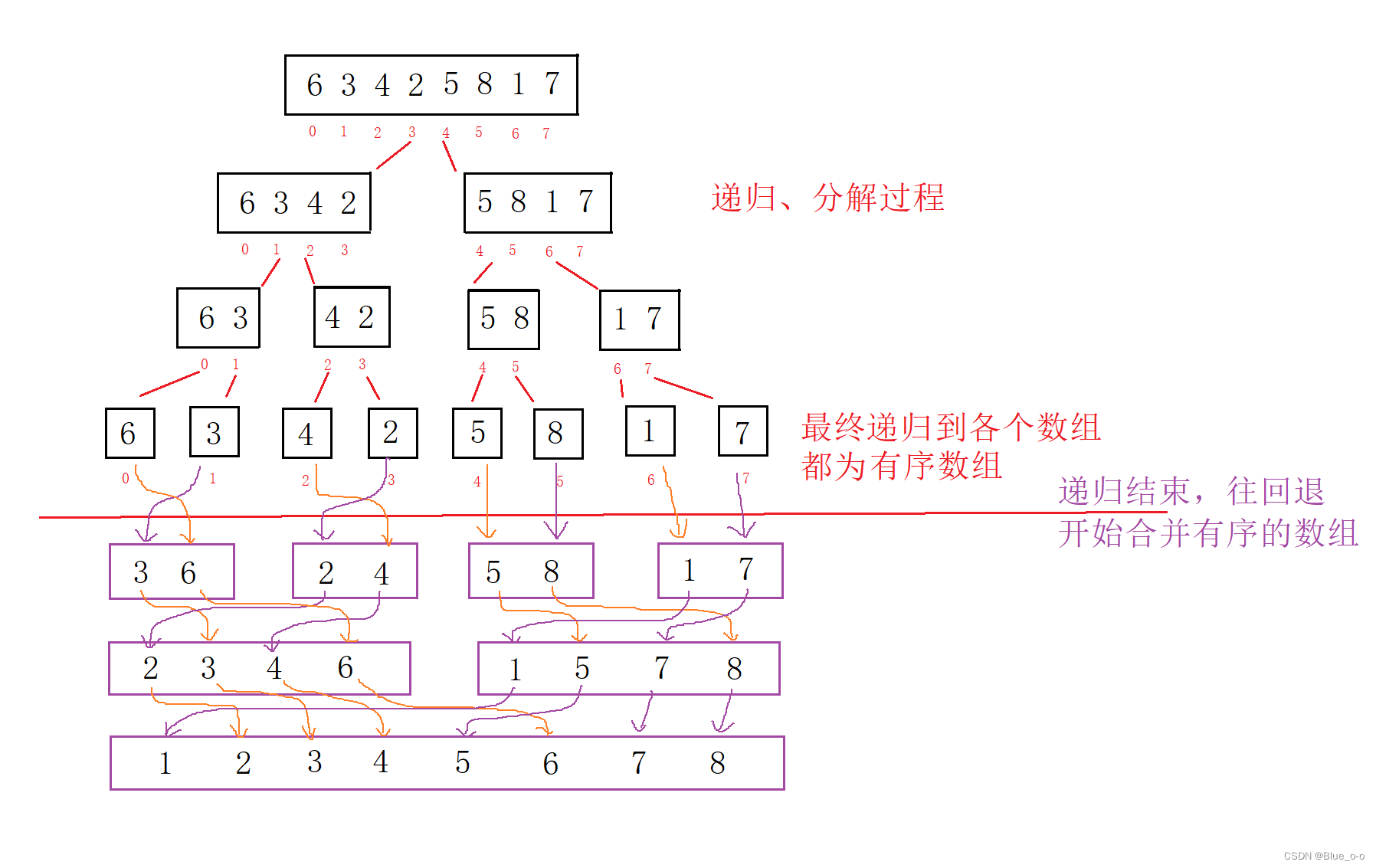

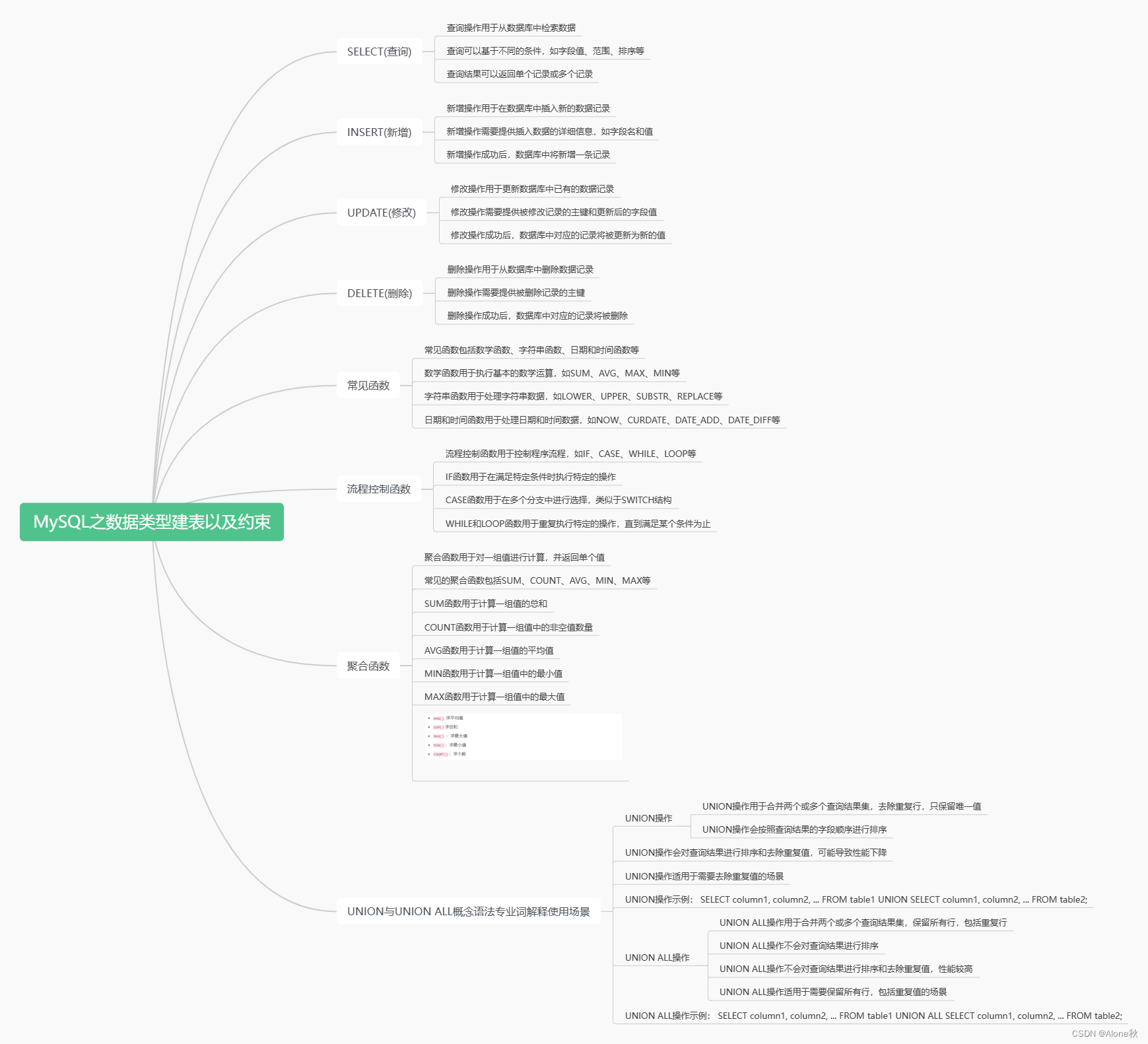

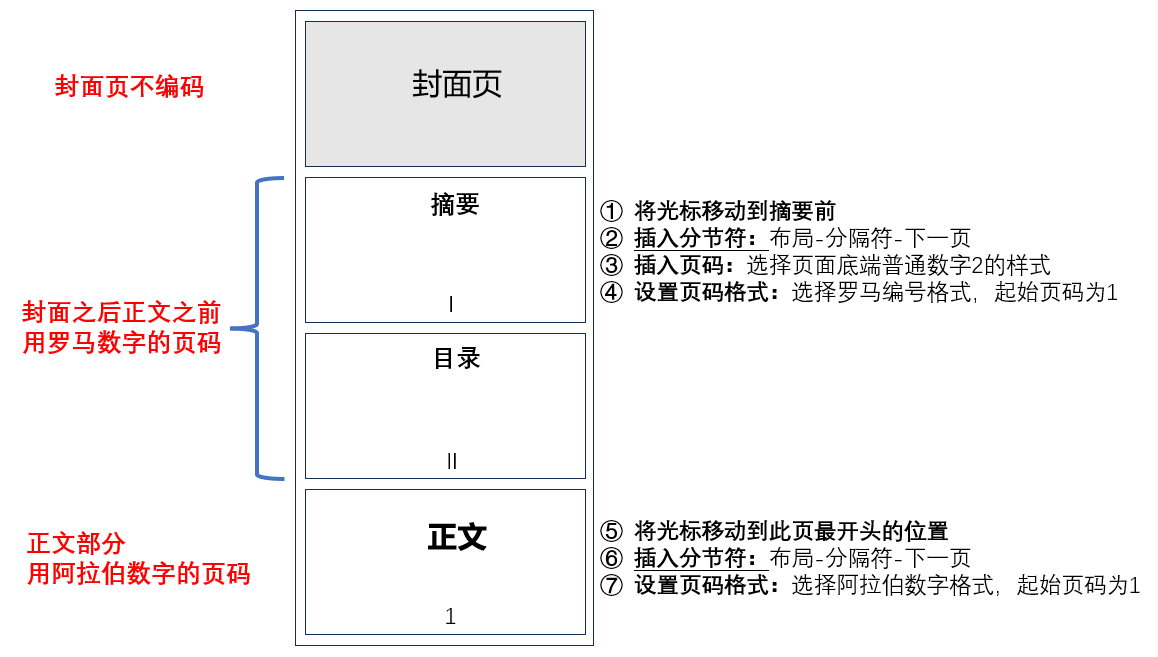

握手过程

- 国密SSL协议与标准SSL协议的握手过程基本一致,我这里只简单介绍下国密SSL协议的握手过程。

- 详细SSL握手过程可参考这篇文章 全面解读SSL/TLS协议

-

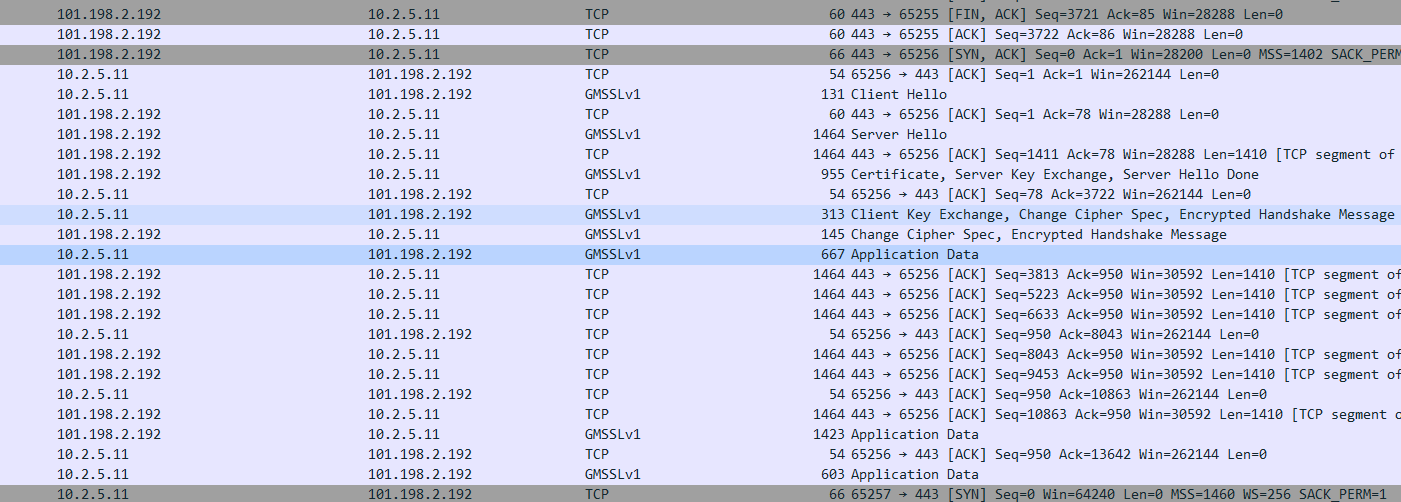

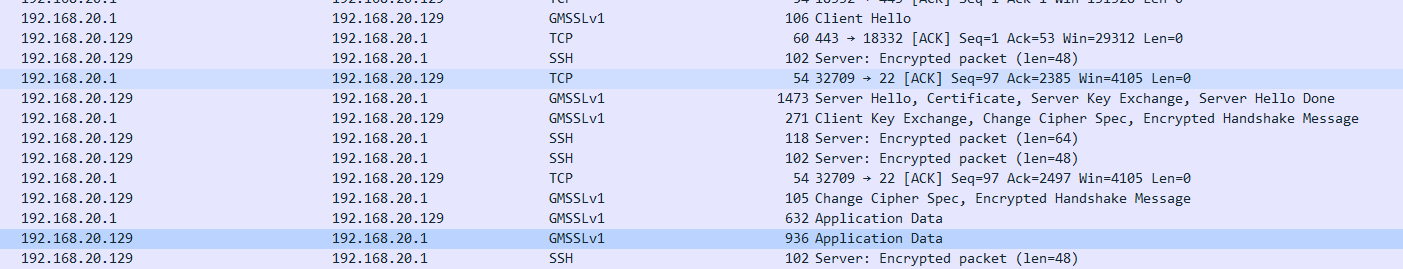

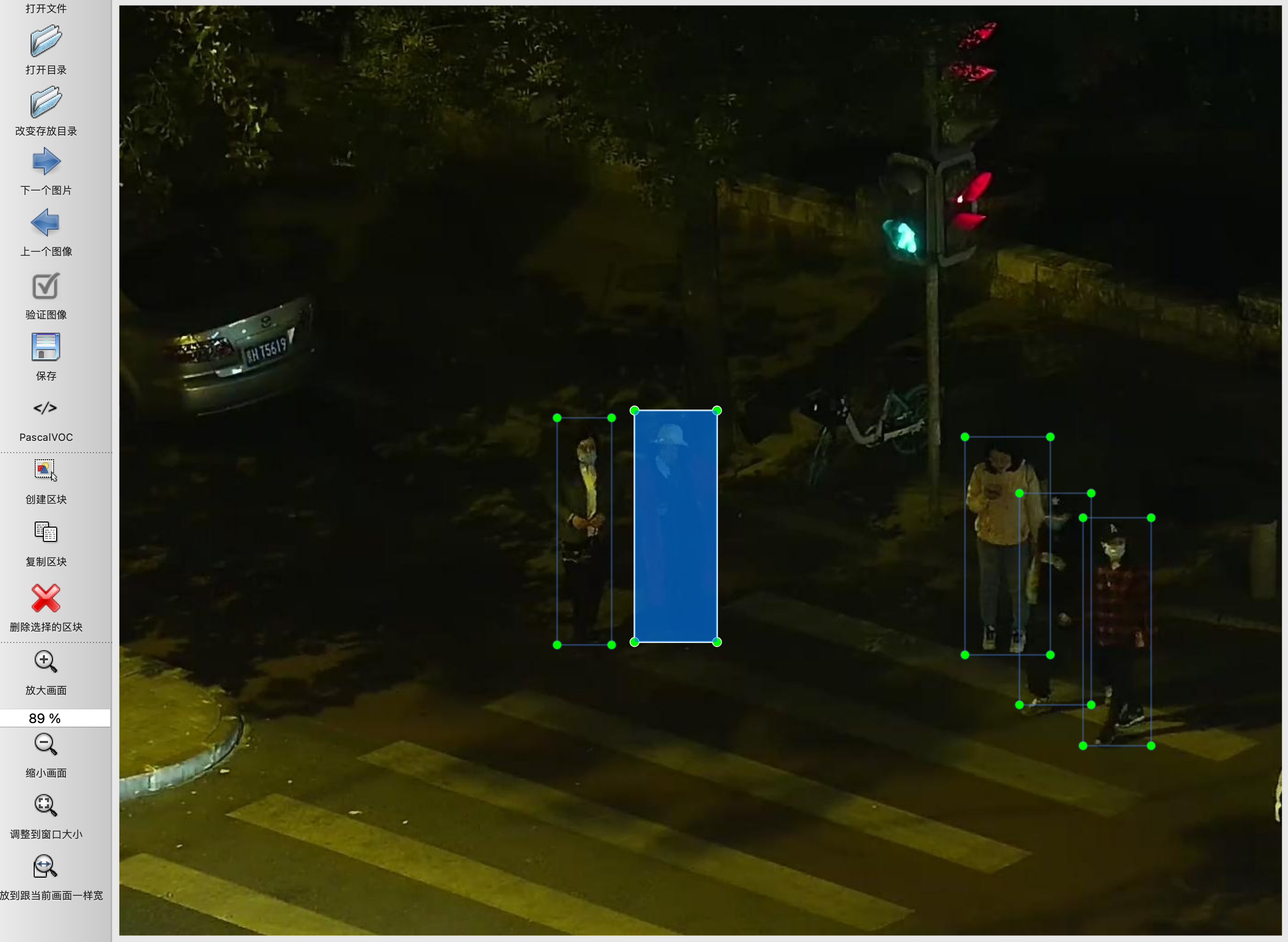

整体抓包截图

-

可以访问这个网站 https://www.wotrus.com进行抓包。可以看到客户端和服务端整体的握手流程和标准SSL协议基本一致。

-

需要注意的是必须使用支持国密SSL协议的浏览器,这里建议下载奇安信浏览器,并且安装国密版本wireShark抓包工具。在后面国密Nginx服务器部署章节有介绍。

-

-

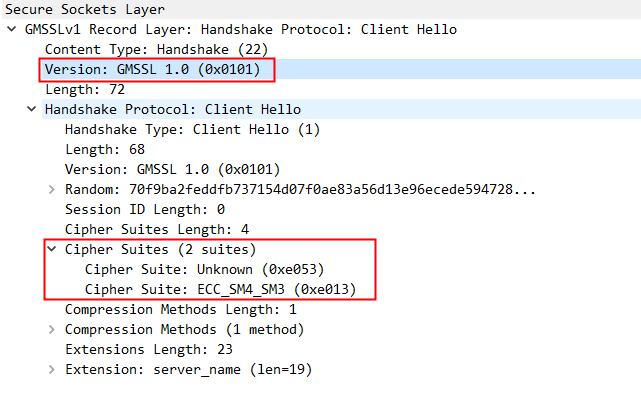

Client Hello消息

- 首先看下Client Hello消息,首先是版本号与标准SSL协议不同,国密SSL协议版本号的值为 0x0101,其次是加密套件,国密SSL协议较为常用的加密套件为 ECC_SM4_SM3。

- 国密SSL协议支持的加密套件共有以下12个

序号 名称 值 1 ECDHE_SM1_SM3 {0xe0, 0x01} 2 ECC_SM1_SM3 {0xe0, 0x03} 3 IBSDH_SM1_SM3 {0xe0, 0x05} 4 IBC_SM1_SM3 {0xe0, 0x07} 5 RSA_SM1_SM3 {0xe0, 0x09} 6 RSA_SM1_SHA1 {0xe0, 0xa0} 7 ECDHE_SM4_SM3 {0xe0, 0x11} 8 ECC_SM4_SM3 {0xe0, 0x13} 9 IBSDH_SM4_SM3 {0xe0, 0x15} 10 IBC_SM4_SM3 {0xe0, 0x17} 11 RSA_SM4_SM3 {0xe0, 0x19} 12 RSA_SM4_SHA1 {0xe0, 0x1a} - 备注:实现ECC和ECDHE的算法为SM2, 实现IBC和IBSDH的算法为SM9,RSA算法的使用应符合国家密码管理主管部门的要求。

- 首先看下Client Hello消息,首先是版本号与标准SSL协议不同,国密SSL协议版本号的值为 0x0101,其次是加密套件,国密SSL协议较为常用的加密套件为 ECC_SM4_SM3。

-

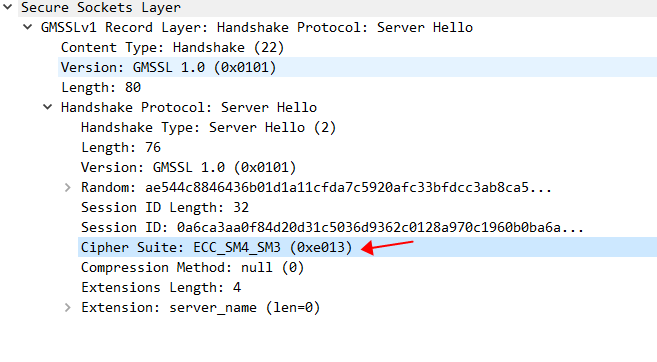

Service Hello消息

- Server Hello消息返回使用的加密套件为ECC_SM4_SM3。

- Server Hello消息返回使用的加密套件为ECC_SM4_SM3。

-

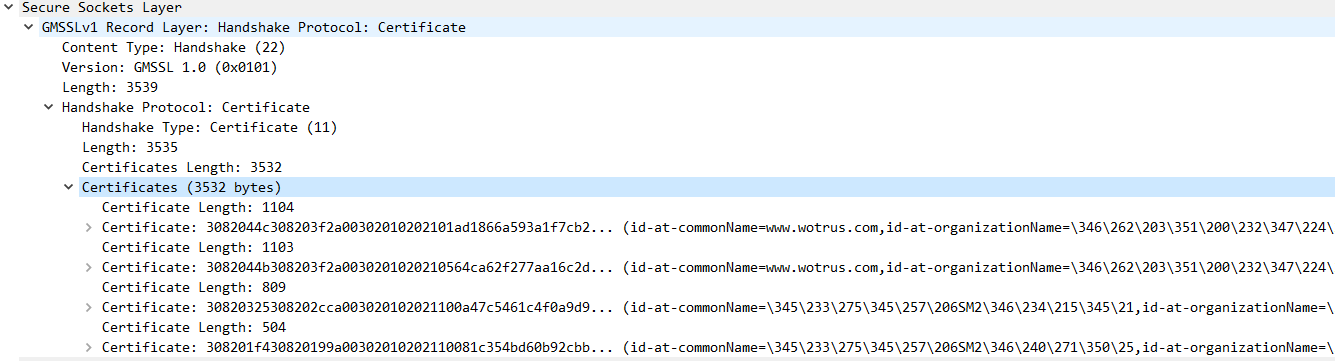

Server Certificate消息

- 该消息发送服务端的证书,包含加密证书和签名证书。这里使用的证书就是国密SM2证书。

- 该消息发送服务端的证书,包含加密证书和签名证书。这里使用的证书就是国密SM2证书。

-

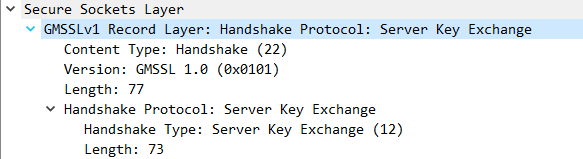

Server Key ExChange消息

-

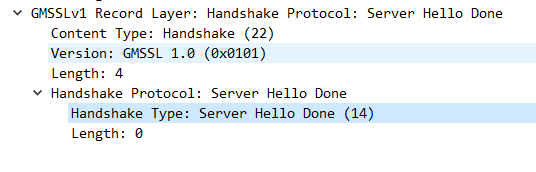

Server Hello done消息

-

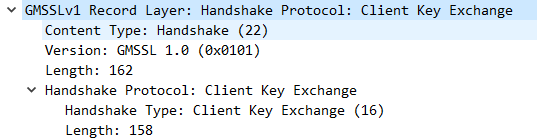

Client Key Exchange消息

-

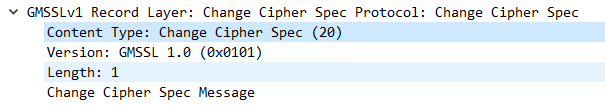

Change Cipher Spec 消息

-

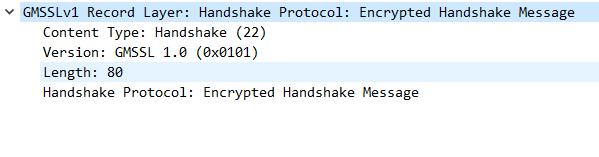

Finished [Encrypted Handshake Message] 消息

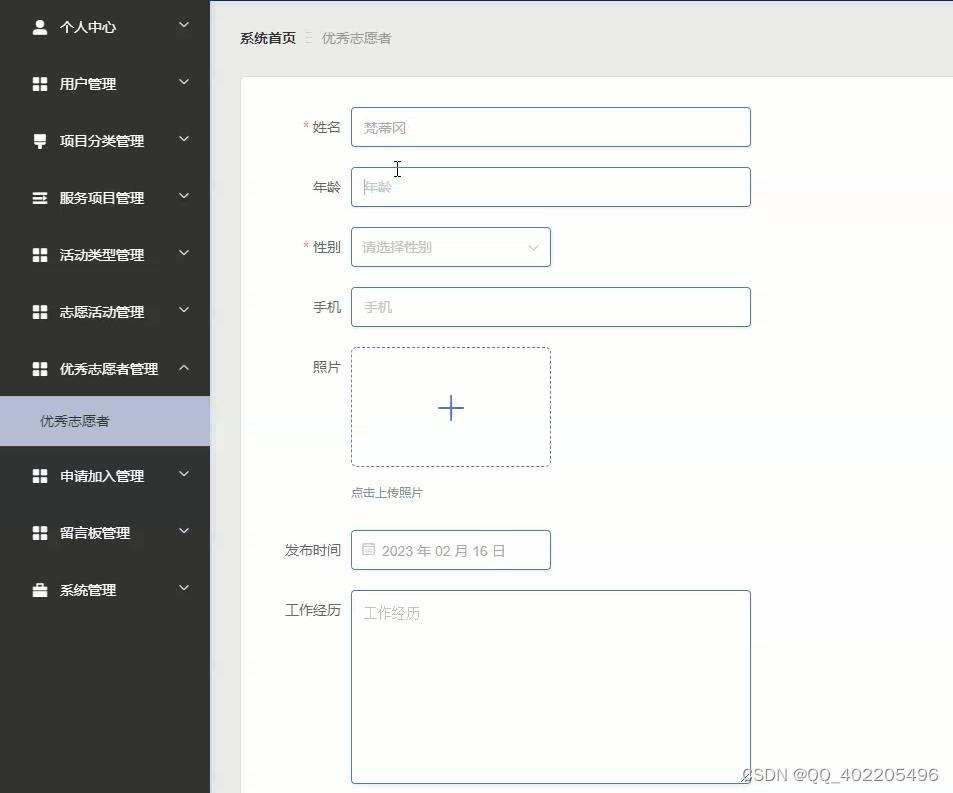

国密Nginx服务器部署

- 国密SSL实验室:此网站中有介绍如何部署国密Nginx服务器的教程。

- 国密Nginx部署包 : 我参考此网站将所需的安装包都下载上传到gitee了,需要的可自行下载,并参考以下步骤部署。

zlib安装

- 解压zlib.tar.gz

- tar -zxvf zlib.tar.gz

- 进入zlib目录, 分别执行以下命令

- ./configure

- sudo make

- sudo make install

pcre安装

- 解压pcre-8.45.zip

- unzip pcre-8.45.zip

- 进入pcre目录, 分别执行以下命令

- ./configure

- sudo make

- sudo make install

国密版本OpenSSL安装

- 解压openssl到指定目录

- tar -zxvf gmssl_openssl_1.1_b2024_x64_1.tar.gz -C /usr/local

国密版本Nginx安装与配置

- 解压 nginx-1.24.0.tar.gz

- tar -zxvf nginx-1.24.0.tar.gz

- 进入nginx目录

- 将auto/lib/openssl/conf文件中 $OPENSSL/.openssl/全部修改为 $OPENSSL/并保存

- 然后分别执行以下命令编译安装

- ./configure --without-http_gzip_module --with-http_ssl_module --with-http_stub_status_module --with-http_v2_module --with-stream --with-file-aio --with-openssl=“/usr/local/gmssl”

- sudo make

- sudo make install

- 默认会安装到这个目录下 /usr/local/nginx

- 将 sm2.SmallWolf.zip 拷贝到 /usr/local/nginx/conf 目录下并解压

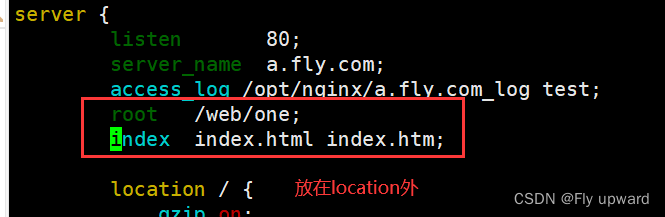

- 修改nginx配置文件 /usr/local/nginx/conf/nginx.conf 中的server项

-

server { listen 443 ssl; server_name localhost; ssl_protocols TLSv1 TLSv1.1 TLSv1.2; ssl_ciphers ECDHE-RSA-AES128-GCM-SHA256:AES128-SHA:DES-CBC3-SHA:ECC-SM4-CBC-SM3:ECC-SM4-GCM-SM3; ssl_verify_client off; ssl_certificate sm2.SmallWolf.enc.crt.pem; ssl_certificate_key sm2.SmallWolf.enc.key.pem; ssl_certificate sm2.SmallWolf.sig.crt.pem; ssl_certificate_key sm2.SmallWolf.sig.key.pem; location / { root html; index index.html index.htm; } } - 然后进入 /usr/local/nginx/sbin目录启动nginx

国密浏览器安装

- 常用浏览器是不支持访问国密Web服务器的,双击安装奇安信浏览器 qaxbrowser_1.1.45335.52.exe。也可以去奇安信官网去下载浏览器进行安装。

- 安装完成后,打开浏览器设置,选择高级设置,然后勾选启动国密SSL通信。

- 设置完成后,重启浏览器。访问搭建好的Nginx服务器。

- 可以看到,站点证书已经是国密证书了。

国密版本wireShark安装

- 那么有没有走国密SSL通道呢,安装个国密版本的wireShark抓包看下。

- 双击安装 wireshark-win32-2.9.0-gm.3.exe。

- 抓包可以看到,使用的ssl协议确实是国密ssl协议。

参考

- 国密SSL协议是什么?与标准TLS协议的区别

- 国密改造—国密SSL

- 国密SSL实验室

![[技术杂谈]使用VLC将视频转成一个可循环rtsp流](https://img-blog.csdnimg.cn/direct/0f44c645ba9143fb9852f771eb9df577.png)