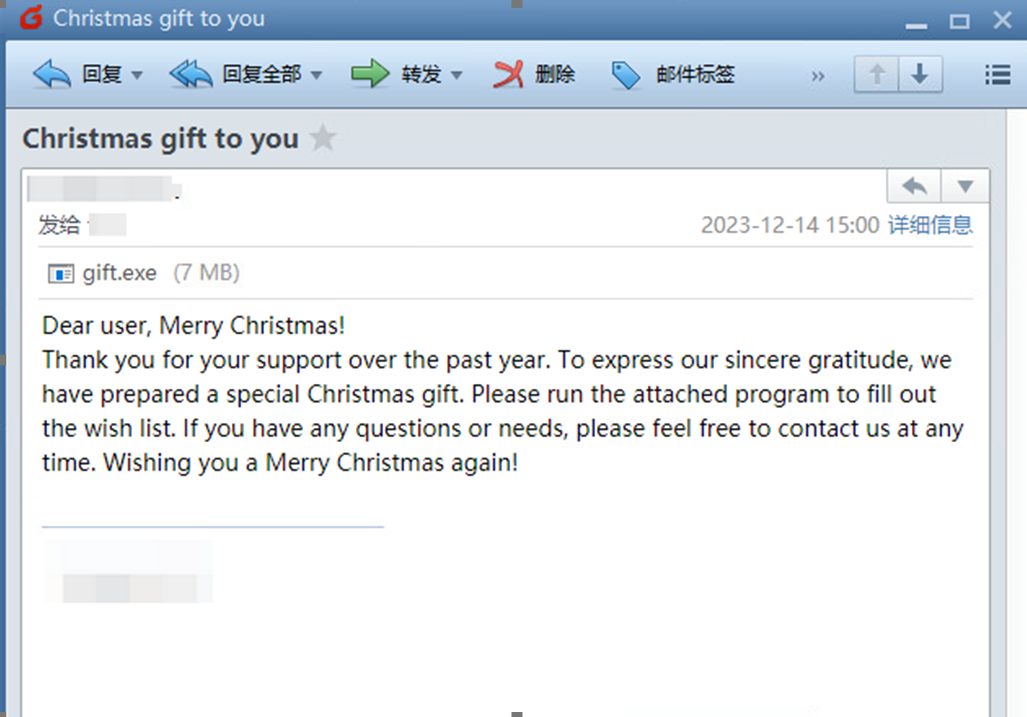

圣诞快乐?

近日,亚信安全截获多起以“圣诞礼物”为钓鱼邮件的间谍木马病毒,名为RedLine。

RedLine通常是通过钓鱼邮件或挂马网站进行传播。钓鱼邮件更多的是利用社会工程学,“蹭热点”、节日祝福和节日福利是攻击者经常使用的社工手法。圣诞节来临,RedLine木马就使用了主题为“圣诞礼物”的钓鱼邮件发动攻击,其主要目的是窃取用户的浏览器、应用程序、加密货币钱包等敏感信息。为保护数据资产安全,建议用户提高警惕,预防间谍木马攻击。

RedLine是一款商业间谍木马,首次出现于2020年3月。其以恶意软件即服务(MaaS)的商业模式获利。该木马除了具有极高的隐蔽性、成熟的商业化模式以及窃取的数据价值高等特点外,还不断寻求更复杂的技术手段、更具针对性的攻击。因此,其已发展为危害网络数据资产的主要威胁之一。

【RedLine木马钓鱼攻击样例】

病毒详细分析

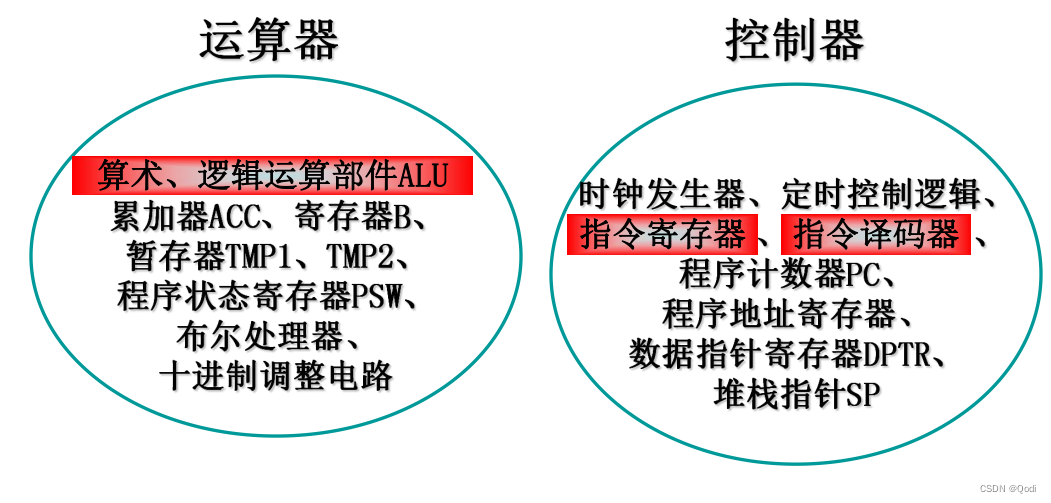

该木马运行后会释放winlogon.exe和svchost.exe两个恶意文件,其中winlogon.exe主要功能是窃密,svchost.exe则是设置木马自启动并收集环境信息。本文将对这两个恶意文件进行详细分析。

【RedLine木马攻击流程】

该木马使用.NET编写,在运行时会释放C:\Users\用户名\AppData\Roaming\winlogon.exe文件并执行,实现窃密主体行为并进行C2通信。

释放并执行伪装文件NetFlix Checker by xRisky v2.exe;释放并执行文件C:\Users\用户名\AppData\Roaming\svchost.exe,实现自启动以及主机信息查询功能。

winlogon.exe分析

释放的winlogon.exe是经过Eazfuscator混淆的.NET程序,负责窃取如下几类隐私数据。

窃取浏览器信息

-

收集终端安装的浏览器信息,并通过注册表键值StartMenuInternet获取系统默认浏览器

-

从Chrome和Opera浏览器窃取自动填充的数据,包括登录数据和地理位置等信息

-

窃取浏览器cookie

-

窃取账户信息

-

窃取浏览器自动填充数据

-

窃取信用卡信息

-

通过插件Geoplugin获取终端所在位置

-

当收集到终端信息时,会将信息以列表的方式进行存储

窃取加密钱包

-

该木马在%APPData%目录中收集Armoury.wallet文件

-

使用相同手法窃取Atomic、Coinomi、Electrum、Guarda钱包信息

-

窃取Exodus钱包信息

收集系统信息

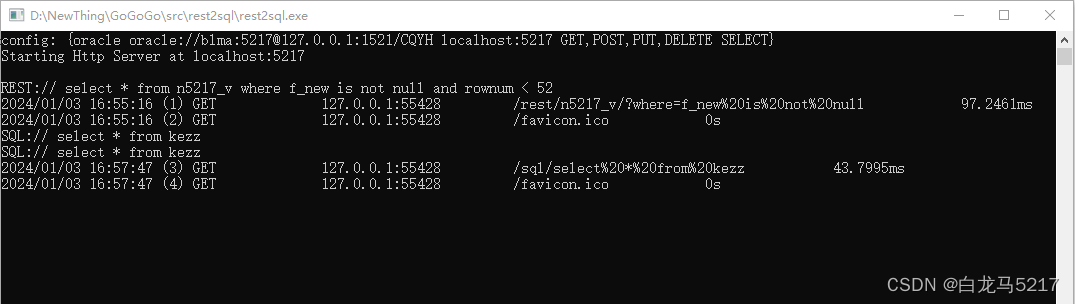

该木马除了收集上述提到的终端所在地区信息外,还收集系统信息,包括主机环境信息、IP、国家、邮政编码以及文件信息等;其除了通过select命令检索会话 ID、名称和命令行外,还会通过select命令查询主机中的进程、磁盘驱动等信息;通过注册表SOFTWARE\\Microsoft\\Windows NT\\CurrentVersion的ProductName和CSDVersion键值获取主机系统版本信息。

除此之外,其还会窃取如doc、dll、txt等常见文件格式的文件;还从%AppData%目录的\\FileZilla\\sitemanager.xml文件中提取帐户详细信息;并通过GetDirectories()以及GetFiles()函数获取到Program Files(x86)和ProgramData目录下的文件内容。

该木马将窃取到的信息通过HTTP协议发送到其C2服务器(C2域名被硬编码在木马样本中)。

svchost.exe文件分析

通过设置计划任务实现自启动功能:/c schtasks /create /f /sc onlogon /rl highest /tn;通过设置注册表键值实现自启动功能。

该木马遍历系统进程查询ProcessHacker.exe、procexp.exe、ConfigSecurityPolicy.exe等安全工具类进程,为后续入侵做准备。

亚信安全产品解决方案

- 亚信安全高级威胁邮件防护系统(DDEI)可以有效检测RedLine钓鱼邮件,在源头上阻止钓鱼邮件攻击,防止数据泄露。

- 亚信安全传统病毒码版本18.871.60,云病毒码版本18.871.71,全球码版本18.871.00已经可以检测该间谍木马,请用户及时升级病毒码版本:

- 亚信安全梦蝶防病毒引擎可检测该间谍木马,可检测的病毒码版本为1.6.0.186:

- 亚信安全DDAN沙盒平台已经可以检测该木马:

亚信安全 · 安全建议

-

全面部署安全产品,保持相关组件及时更新

-

保持系统以及常见软件更新,对高危漏洞及时修补

-

不要点击来源不明的邮件、附件以及邮件中包含的链接

-

请到正规网站下载程序

-

采用高强度的密码,避免使用弱口令密码,并定期更换密码

-

尽量关闭不必要的端口及网络共享