2015年第四届数学建模国际赛小美赛

C题 科学能解决恐怖主义吗

原题再现:

为什么人们转向恐怖主义,特别是自杀性恐怖主义?主要原因是什么?这通常是大问题和小问题的结合,或者是一些人所说的“推拉”因素。更大的问题包括疏远、共同的愤怒或愤慨(例如,对某些外交政策)、沮丧、幻灭、行动带来的受害感,或者在叙利亚,其他国家的不作为。小问题,“诱惑”包括转变的感知好处——例如冒险、兴奋、友爱、归属感、成为更大事物的一部分等等。理解的关键不只是问人们为什么转变,而是问他们如何转变,以及招聘人员在这个过程中使用什么策略。有效的招聘人员会使用他们武库中的任何工具来吸引某人,无论是说服他们有义务去为他人而战,还是说服他们,参与为他们提供了一条摆脱羞辱和伤害的途径,招聘人员会提醒年轻人,否则他们注定要在家里面对。激进主义,以及它与招聘的关系(以及我们如何应对)是一个不断变化的系统。有些极端的特质并不象它们看起来对社会适应或幸福感那样对身体健康不利,即使在对严重紊乱的受试者进行检查时也是如此。事实上,有些性状越严重,就越有利于吸引更多的配偶,甚至产生更多的后代。这将把这些特征描述为通向健康的危险捷径,与其说是由于失败,不如说是由于基因为了自我延续而做出的曲折。为什么今天有人加入,和为什么三年前有人可能加入同一个组织是不同的。理想主义,有助于吸引一个人到恐怖主义往往与现实冲突的经验,新成立的新兵。诱捕(在心理意义上)发展迅速,新兵必须以某种方式应对这种幻灭。你默许它,然后继续前进,也许是拥抱思想内容,或者在同志情谊中寻求安慰。或者你挣扎着试图隐藏它,直到你能出来。一些恐怖分子报告说,早在他们能够脱离恐怖主义之前,幻想就破灭了。他们报告说有一种窒息感——因为害怕报复(恐怖分子或国家)而无法离开,同样害怕在运动中与他们关系密切的人发现他们的幻灭。我们需要做得更好,不仅为那些一开始就走上恐怖主义道路的人提供“出口”,而且为那些陷入困境并希望在为时已晚之前逃离的人提供“出口”。我们需要了解他们的某些心理特征。

考虑两个问题。第一:你是谁?在你买的东西、你穿的衣服、你开(或拒绝开)的车方面,你和你的同龄人有什么不同?是什么让你在你的基本心理方面与众不同,让你做你所做的事,说你所说的事,感受你所感受到的事?第二个问题:你如何使用互联网?

虽然这些问题看起来似乎不相关,但事实并非如此。很明显,你上网的内容可以暗示你的某些心理特征。花很多深夜玩高赌注网络扑克?你很可能是个冒险者。喜欢在YouTube上发布自己唱卡拉OK的视频吗?显然是个外向的人。选择在网络游戏中扮演异性角色?你想得到其他玩家的关注或更友善的对待。但是你的互联网使用机制如何呢?你给别人发电子邮件、在线聊天、流媒体、玩游戏或多任务(从一个应用程序或网站切换到另一个应用程序或网站)的频率是多少?这些行为——无论其内容如何——也能预测心理特征吗?

假设我们可以监控一些人的互联网使用情况。我们不知道人们在互联网上看到了什么(例如,没有压力的人——一个死亡赠品),而仅仅知道他们是如何使用互联网的。这些数据类别都没有提供人们访问的网站、电子邮件或聊天内容或下载的文件类型的具体信息——它们只是表明人们使用不同类别网络资源的程度,以及人们同时使用多种资源的倾向差异。

任务1:建立一个数学模型,得到一个风险指数,这样我们就可以评估每个被监控人员使用它的情况。

任务2:专家们用“大数据”来表示大量的信息。我们将获得大量的监测数据,请开发一系列的统计技术,以有效、快速和自动的方式对其进行分类。

任务3:如果奥巴马总统问你关于反恐的建议,你会告诉他什么?他应该怎么处理ISIS?

整体求解过程概述(摘要)

对于任务一,我们从被监控人群的互联网使用数据中提取六个特征。另外,对数据进行了矢量化和归一化处理,为以后的模型定量分析奠定了良好的基础。然后,考虑到我们可能无法获取恐怖分子的互联网使用数据,基于这六个特征分别建立了具有先验知识的模型和不具有先验知识的模型。并基于特征间欧氏距离对每个被监测人的风险指数进行评估。最后,考虑了缺失数据的处理。

对于任务二,利用一种高效、快速、自动的聚类算法,基于互联网使用数据,采用无监督分类对被监控人员进行分类。然后根据任务一中建立的模型对每个群体的风险指数进行评估。

对于任务三,我们从四个方面提出了综合解决方案。首先,根据前面计算的风险指数,识别出具有潜在恐怖倾向的人。对他们进行监控,帮助他们走出不良心理,从源头上消除恐怖主义倾向。其次,根据社会网络分析的中心性,找出恐怖组织中的关键人物。通过打击这些人,可以达到有效瓦解恐怖组织的目的。第三,通过对黑社会性质组织的分析,找出黑社会性质组织的“出逃点”,帮助他们走出恐怖主义的阴影。最后,通过关联规则分析,挖掘出恐怖主义攻击的规则,从而采取有效的反恐措施。此外,本文还利用实际数据对关联模型进行了验证。最后,总结上述四项措施,为奥巴马总统提出一个全面的反恐建议。

在完成这三个任务之后,我们讨论了我们的模型对实际数据的鲁棒性。最后得出科学可以解决恐怖主义的结论。

模型假设:

可以得到恐怖分子网络使用特征的数据。

恐怖分子的网络使用特征具有一定的分布规律。

个体抑郁对恐怖倾向有决定性影响。

我们可以得到更丰富的数据,不仅包括互联网使用特征,还包括个人的社会关系。

我们可以了解恐怖组织内部详细的网络数据。

在社会网络中,中心性指数最高的网络起着关键作用。

问题重述:

我们的工作

一些恐怖分子报告说,他们有一种窒息感,因为害怕报复而无法离开,同样害怕他们的幻灭被运动中与他们关系密切的人发现。因此,我们需要更好地提供救援措施,不仅是为那些走上恐怖主义道路的人,而且也为那些陷入困境并希望在为时已晚之前逃离的人。心理特征是解决这一问题的关键,可以通过网络使用习惯来体现。在不提供互联网使用内容的情况下,我们发送电子邮件、聊天、在线、流媒体或多任务(从一个应用程序或网站切换到另一个)的频率也可以预测心理特征。根据这些上网习惯,我们可以预测用户的心理特征,为反恐做一些工作。

任务一

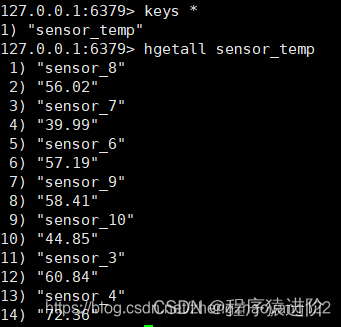

基于网络使用情况,分别建立有先验知识和无先验知识的模型,对每个被监控人使用网络的风险指标进行评估。利用恐怖分子的先验知识,对恐怖分子的网络使用习惯按流量平均包数、点对点使用、聊天、电子邮件、流持续时间熵、ftp和远程文件使用6个指标进行聚类。然后根据六个指标与恐怖分子标准的相似度来评价被监控人的风险指数。

在没有恐怖分子网络使用数据的情况下,直接利用上述六个指标对风险指数进行评估。在排名之后,我们可以预测哪些人可能是恐怖分子,或者哪些人可能正在走向恐怖主义。

任务二

专家们用“大数据”这个词来表示海量的信息,比如数十亿人随时在电脑、智能手机和其他电子设备上共享的信息。我们将获得大量的监控数据,但为了使用这些海量数据,我们必须了解它们。因此,我们使用快速聚类算法对这些大数据进行有效、快速和自动的分类。然后利用模型一或模型二计算聚类中心的各风险指标。在已有恐怖分子网络使用先验数据的情况下,可以计算出聚类中心的风险指数,然后根据模型1中的分类标准对其进行分类,预测其是否为恐怖分子。

任务三

如果奥巴马总统征求反恐建议,我们会告诉他,我们需要在更多的科学研究上进行长期投资。具体建议如下:

在模型1、模型2和模型3的基础上,通过心理分析对恐怖分子进行预测,并对预测出来的恐怖分子采取预防措施。

在社会网络分析的基础上,通过计算节点中心度,可以预测恐怖分子组织中可能的领导者,并对其进行监控和打击。

在已有数据的基础上,利用关联规则分析可以预测恐怖分子在未来一段时间内可能遭受的攻击。政府和安全官员可以根据这些预测采取相关行动。

模型的建立与求解整体论文缩略图

全部论文请见下方“ 只会建模 QQ名片” 点击QQ名片即可

部分程序代码:(代码和文档not free)

clc,clear

xj=[6 2 2 0 5 4 3 0 2 4

5 3 1 0 4 3 3 2 0 5

5 3 0 1 3 0 2 3 2 3

6 2 0 1 5 5 1 3 2 4

4 1 1 0 6 2 2 1 0 0];

xj=xj';

xjm(1,:)=mean(xj); xjd(1,:)=std(xj);

xj=zscore(xj);

A=0.5439;

a1=0.1529; a2=0.1825;a3=0.2558;a4=0.2308;a5=0.1780;

B=0.2698;

b1=0.3258; b2=0.2877; b3=0.3865;

C=0.1863;

c1=0.4207; c2=0.5793;

for i=1:5

RA=[a1,a2,a3,a4,a5]*[xj(1,i),xj(2,i),xj(3,i),xj(4,i),xj(5,i)]';

RB=[b1,b2,b3]*[xj(6,i),xj(7,i),xj(8,i)]';

RC=[c1,c2]*[xj(9,i),xj(10,i)]';

RABCD=[RA,RB,RC]';

R(1,i)=[A,B,C]*RABCD;

end

defen(1,:)=R;

n0=size(xjm);

for i=1:n0(1,1)

for j=1:n0(1,2)

defen(i,j)=defen(i,j)*xjd(i,j)+xjm(i,j);

end

end

defen=defen';

[fin,i]=sort(defen,'descend');

clear;

[num,txt]=xlsread('tra-1.xlsx','D2:D830');

txt1=char(txt);

nn=length(txt);

a='';

for i=1:nn

a=strcat(a,32,txt1(i,:));

end

a=lower(a);

w1=find(a>=0&a<32|a>32&a<48|a>57&a<97|a>122);

c1='';

c1=strcat(c1,a(w1));

a(w1)=[];

[biaodian,biaodian_num]=jishu(c1);

w2=find(a>=48&a<=57);

c2='';

c2=strcat(c2,a(w2));

a(w2)=[];

[shuzi,shuzi_num]=jishu(c2);

lastpart=textscan(a(1:end),'%s');

b=char(lastpart{1});

guanci=char('the','and','an','a','in','on','under','behind','at',

'of','after','between','off','to','with','around',...

'as','by','over','below','about','without','above','before',...

'into','onto','like','unlike','for','beneath','from','among',...

'along','within','during','beside','be','am','are','what',...

'who','which','whose','whom','when','where','why','how','what',...'this','that','these','those

','up','down','its','but','or','do','does',.

'doesnt','dont','not','no','yes','can','could','should','might');

for i=1:length(guanci)

guanci1=double(guanci(i,:));

w=find(guanci1==32);

guanci1(:,w)=[];

guanci1=char(guanci1);

b1=strmatch(guanci1,b);

b(b1,:)=[];

end

[letter,letter_num]=jishurow(b);

pinshu=[(1:length(letter_num))',letter_num];

pinshu=sortrows(pinshu,-2);

letter=letter(pinshu(:,1),:);

txt1=lower(txt1);

d1d=[[1:829]',zeros(829,1)];

for i=1:829

c1c=strfind(txt1(i,:),'climate');

if isempty(c1c)==0

d1d(i,2)=1;

else

d1d(i,2)=0;

end

end

w=find(d1d(:,2)~=0)