一、基本内容

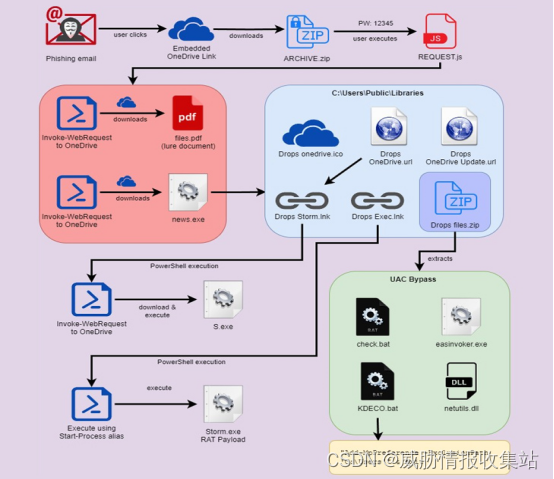

于2023年6月22日,一款代号为MULTI#STORM的新网络钓鱼活动将目标瞄准了印度和美国,利用JavaScript文件在受感染的系统上传播远程访问木马。

二、相关发声情况

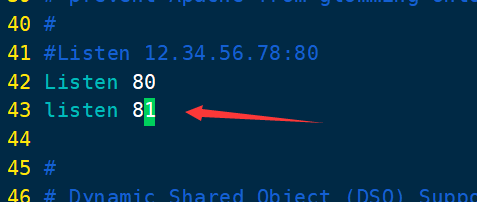

Securonix的研究人员Den luzvyk、Tim Peck和Oleg Kolesnikov发表声明称,这次攻击链以受害机器感染多个独特的远程访问木马(RAT)恶意软件实例结束,包括Warzone RAT和Quasar RAT。这些恶意软件用于感染攻击链不同阶段的命令和控制。攻击链开始于电子邮件收件人单击指向Microsoft OneDrive上托管的受密码保护的ZIP文件(“REQUEST.zip”)的嵌入链接(密码为“123456”)。当提取存档文件时,会发现一个严重混淆的JavaScript文件(“REQUEST.js”),双击该文件时,会通过执行两个PowerShell命令来激活感染。这两个命令负责从OneDrive检索两个单独的有效负载并执行它们。这两个文件的第一个是向受害者显示的诱惑PDF文档,而第二个文件是基于Python的可执行文件,在后台秘密进行。该二进制文件充当释放器,以Base64编码字符串(“Storm.exe”)的形式提取并运行其中包含的主要有效负载,但不是在通过Windows注册表修改设置持久性之前进行。二进制文件还解码了第二个ZIP文件(“files.zip”),其中包含四个不同的文件,每个文件都旨在绕过用户账户控制(UAC)并通过创建模拟可信目录来升级权限。这些文件中有一个批处理文件(“check.bat”),Securonix表示该文件与另一个名为DBatLoader的加载程序有一个共同点,尽管所使用的编程语言有所不同。名为“KDECO.bat”的第二个文件执行PowerShell命令来指示Microsoft Defender添加防病毒排除规则以跳过“C:\Users”目录。随着Warzone RAT(又名Ave Maria)的部署,攻击达到了最高峰,这是一种现成的恶意软件,每月售价38美元,并提供了收集敏感数据和下载其他恶意软件(例如Quasar RAT)的详尽功能列表。

其他研究人员指出,对于网络钓鱼电子邮件,尤其是在强调紧迫感的情况下,保持格外警惕非常重要。这种特殊的诱惑通常并不引人注目,因为它需要用户直接执行JavaScript文件。快捷方式文件或者使用双扩展名的文件可能会有更高的成功率。

三、分析研判

在这个案件中,网络攻击团队使用远程木马病毒对受害方进行了网络攻击。在日常的网络安全防护中,我们需要时刻警惕此类病毒的入侵。远程木马病毒是一种恶意软件,可以通过互联网远程控制受感染计算机,从而造成以下危害:

1. 窃取个人信息:远程木马病毒可以窃取用户的个人信息,如登录名、密码、信用卡信息等,从而导致用户的财产损失和个人隐私泄露。

2. 破坏系统:远程木马病毒可以修改、删除或破坏系统文件和数据,导致系统崩溃、无法启动或无法正常运行。

3. 恶意攻击:远程木马病毒可以利用受感染计算机进行恶意攻击,如DDoS攻击、钓鱼攻击等,从而影响网络安全和稳定。

4. 植入其他恶意软件:远程木马病毒可以植入其他恶意软件,如广告软件、间谍软件等,从而进一步危害用户的计算机和个人信息安全。

5. 控制计算机:远程木马病毒可以远程控制受感染计算机,从而进行非法活动,如发送垃圾邮件、进行网络诈骗等。

四、应对策略

在面对远程木马病毒攻击的时候,我们可以采取以下措施来应对:

1. 及时更新防病毒软件:保持防病毒软件的最新版本,及时更新病毒库,以便及时发现和清除木马病毒。

2. 加强网络安全防护:加强网络安全防护,包括加强网络防火墙、加密数据传输、限制远程访问等。

3. 定期备份数据:定期备份重要数据,以防数据丢失或被病毒攻击。

4. 提高安全意识:提高员工的安全意识,加强对网络安全的培训和教育,避免点击不明链接或下载不明文件。

5. 及时处理异常情况:及时发现和处理异常情况,如发现电脑运行缓慢、弹出广告等异常情况,应立即进行检查和处理。

6. 密码安全:加强密码安全,定期更换密码,避免使用简单密码或相同密码。

7. 安装补丁:及时安装操作系统和软件的安全补丁,以修复漏洞,提高系统安全性。

8. 使用安全浏览器:使用安全浏览器,如Chrome、Firefox等,避免使用IE等容易受到攻击的浏览器。

9. 避免使用不安全的公共WiFi:避免使用不安全的公共WiFi,以免被黑客攻击。

10. 安装安全插件:安装安全插件,如AdBlock、NoScript等,可以防止恶意广告和脚本攻击。

11. 使用虚拟机:使用虚拟机可以隔离病毒,防止病毒感染主机系统。

12. 及时更新操作系统:及时更新操作系统,以修复漏洞,提高系统安全性。

13. 使用加密通信工具:使用加密通信工具,如VPN、SSH等,可以保护数据传输的安全性。

14. 安装防火墙:安装防火墙,可以阻止未经授权的访问和攻击。

15. 定期检查系统安全性:定期检查系统安全性,如端口扫描、漏洞扫描等,及时发现和修复安全漏洞。