文章目录

- 一、JavaWeb

- 二、JWT攻击

一、JavaWeb

webgoat

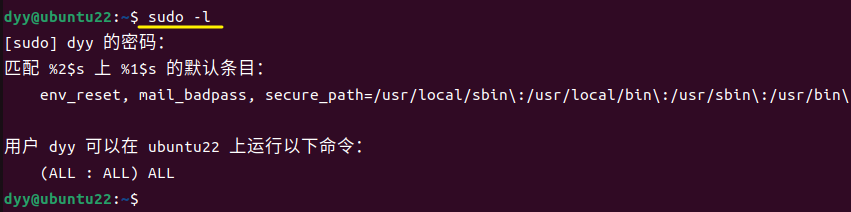

1.java web的配置文件,配置文件一般在META-INF目录下,文件名常为pom.xml或web.xml

2.如何通过请求,查看运行的java代码。

地址信息PathTraversal/profile-upload

直接找到以该字符PathTraversal为文件名的jar包,右键将其加入到库(也就是解压该jar包)。

html文件夹下保存的是前端代页面代码,Profileupload就是刚刚请求的文件,怎么请求?请求后服务器怎么反映?都在该文件中。

网站根目录不会限制脚本文件的执行,限制了,网站就会执行不起来。

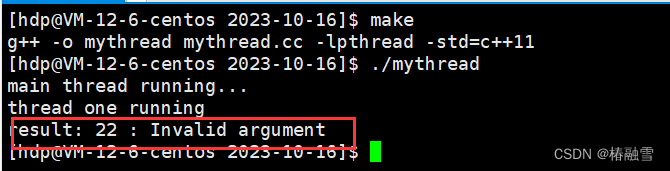

二、JWT攻击

在身份验证的时候,可以尝试输入原本不存在的键名和键值进行测试。

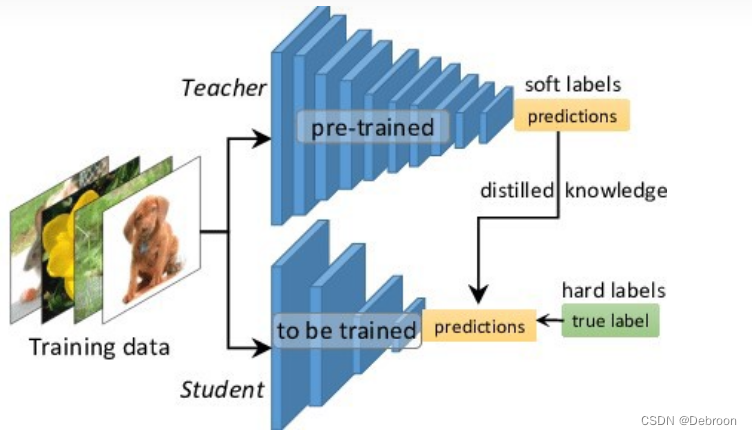

JWT全称为Json Web Token,它遵循JSON格式,将用户信息加密到token里,服务端不保存用户信息,只保存密钥信息。在收到客户端的token后,使用密钥对加密后的token进行解密以验证用户身份。JWT原理及常见攻击方式

如何判断网站是否使用JWT呢? burp抓包,在cookie字段会看到JWT特有的三段式字符串,分别为header.payload.signature如:

注意:从两个不同的用户(注册?未注册?)入手,对比不同用户请求时的cookie,来判断是否使用JWT技术。

JWT技术常用于Java和python开发的网站中。

JWT攻击:签名没验证空加密;爆破密钥;KID利用。JWT解密网站