**单片机设计介绍,基于单片机智能浇花控制系统设计

文章目录

- 一 概要

- 二、功能设计

- 设计思路

- 三、 软件设计

- 原理图

- 五、 程序

- 六、 文章目录

一 概要

基于单片机的智能浇花控制系统可以通过水泵、传感器和单片机等硬件组件实现自动浇水,减轻人工浇花的工作负担,下面是该系统设计的介绍:

-

系统需求分析:确定系统需要浇花的植物种类和对应的水量需求、灌溉时间等,明确系统所需浇花的频率和周期。

-

硬件设计:选择合适的水泵、传感器(如土壤湿度传感器等)和单片机,根据需求设计电路板并搭建硬件系统。

-

单片机选择与编程:选择适当的单片机,并编写相应的控制逻辑和程序代码,负责接收传感器数据,判断是否需要浇水,并控制水泵的启停。

-

传感器选择与连接:选择适当的传感器,根据传感器的类型及其数据信号接口,将其连接到单片机上。

-

系统通信设计:通过单片机与植物种类、浇水频率、周期等参数进行串口通信,并控制水泵进行灌溉。

-

用户界面设计:设计智能APP或遥控器等,实现人机交互,提供一些人性化的设置,如浇水的时间、浇水的频率等。

-

系统集成与测试:将软硬件进行集成,并进行系统测试和验证,确保功能和性能能够正常运行。

-

优化与改进:根据用户反馈和实际使用情况,对系统进行优化和改进,提高系统的可靠性、稳定性和灵活性。

总的来说,基于单片机的智能浇花控制系统设计需要综合考虑系统的稳定性、可靠性和操作便捷性,选择合适的硬件和编程语言,并进行良好的软硬件协同设计和测试。这样的智能浇花系统能够自动化控制浇水,适用于起居室、花园和办公室等。

二、功能设计

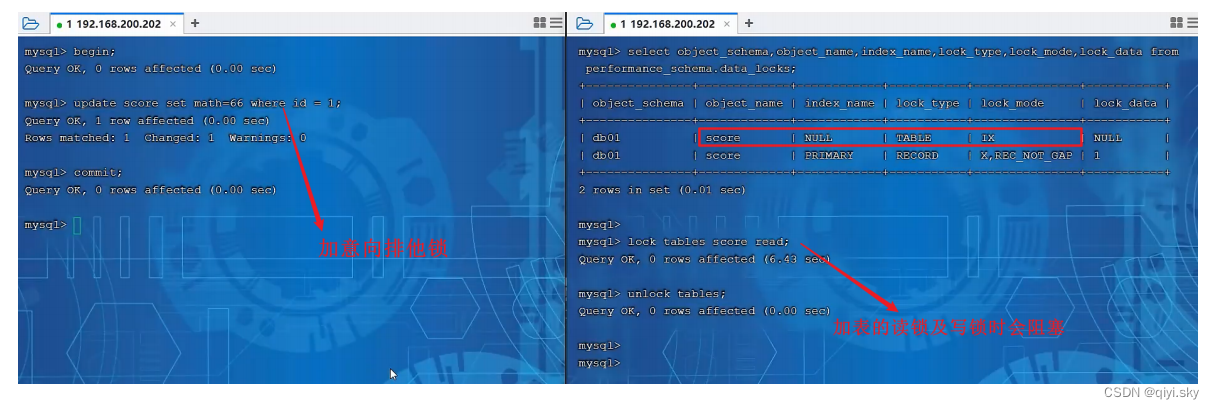

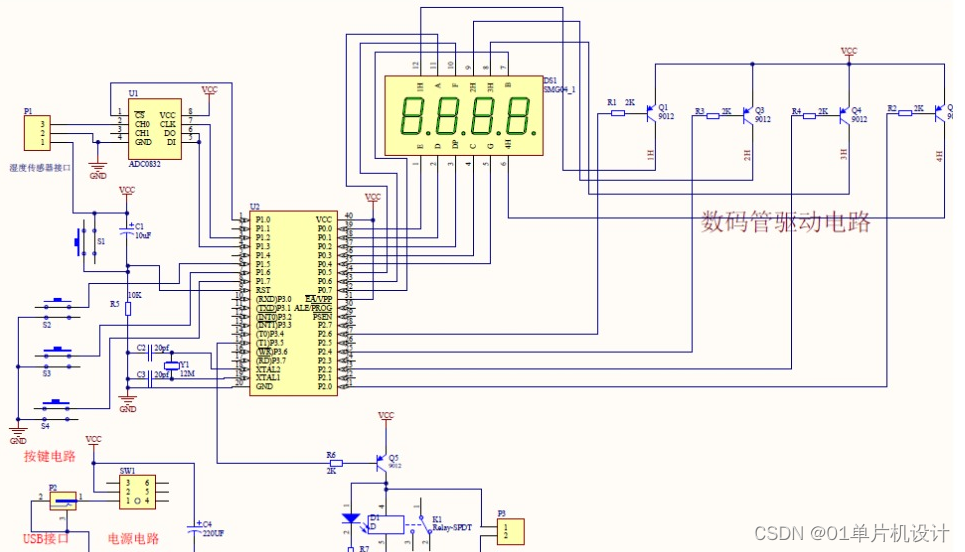

本设计主要的内容是土壤湿度检测电路的设计与制作。该电路的工作原理是由STC89C52单片机和ADC0832组成系统的核心部分,湿度传感器将采集到的数据直接传送到ADCO832的IN端作为输入的模拟信号。选用湿度传感器和AD转换,电路内部包合有湿度采集、AD转换、单片机译码显示等功能。单片机需要采集数据时,发出指令启动AD转换器工作,ADC0832根据送来的地址信号选通IN1通道,然后对输入的模拟信号进行转换,转换结束时,EOC输出高电平,通知单片机可以读取转换结果,单片机通过调用中断程序,读取转换后的数据。最后,单片机把采集到的湿度数据经过软件程序处理后送到LCD1602进行显示,自动浇水系统设计为智能和手动两个部分:智能浇水部分是通过单片机程序设计浇水的上下限值与感应电路送入单片机的土壤湿度值相比较,当低于下限值时,单片机输出一个信号控制浇水,高于上限值时再由单片机输出一个信号控制停止浇水:手动部分是由通过关闭单片机电源,由外围电路供电进行浇灌。

设计思路

设计思路

文献研究法:搜集整理相关单片机系统相关研究资料,认真阅读文献,为研究做准备;

调查研究法:通过调查、分析、具体试用等方法,发现单片机系统的现状、存在问题和解决办法;

比较分析法:比较不同系统的具体原理,以及同一类传感器性能的区别,分析系统的研究现状与发展前景;

软硬件设计法:通过软硬件设计实现具体硬件实物,最后测试各项功能是否满足要求。

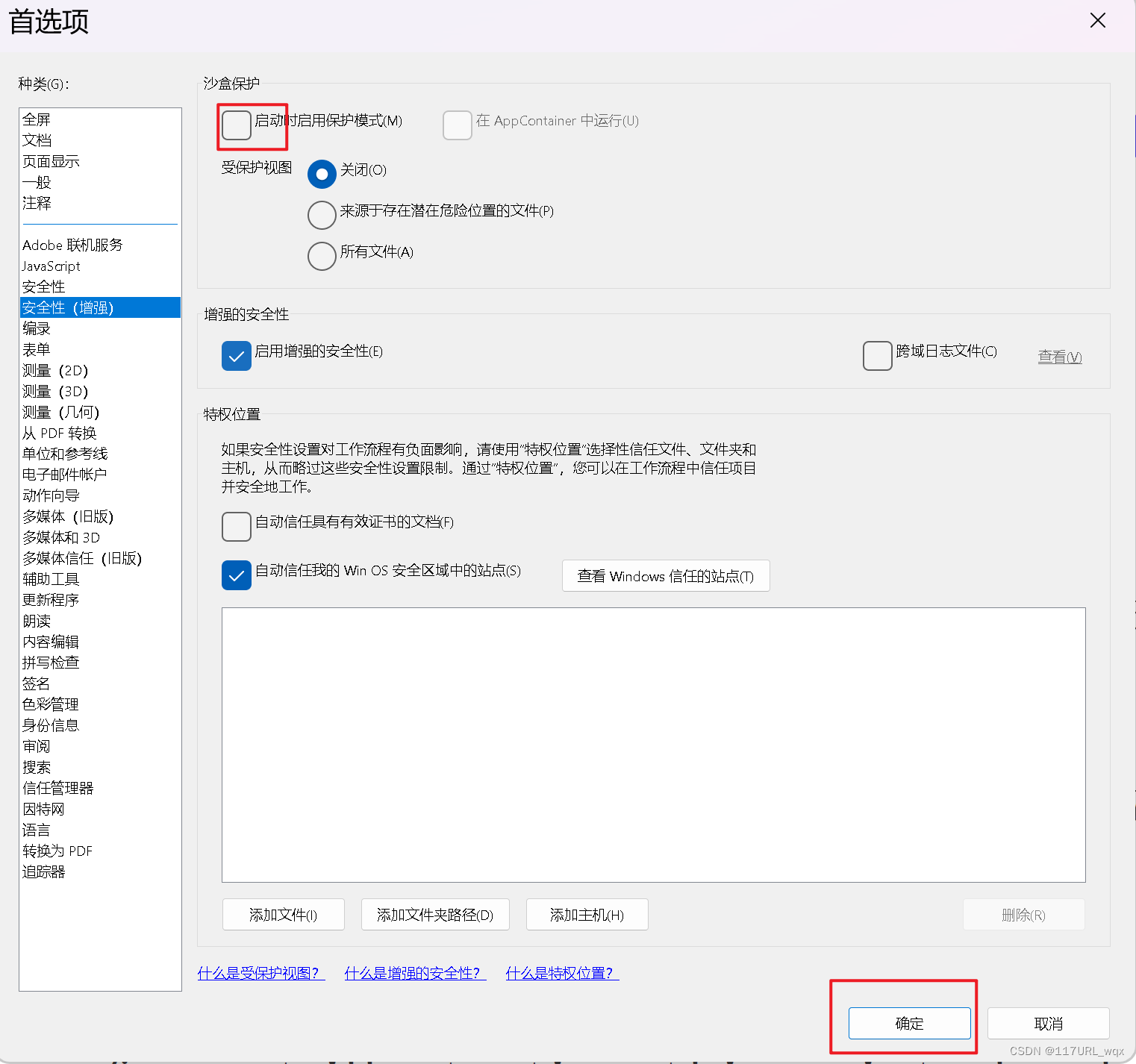

三、 软件设计

本系统原理图设计采用Altium Designer19,具体如图。在本科单片机设计中,设计电路使用的软件一般是Altium Designer或proteus,由于Altium Designer功能强大,可以设计硬件电路的原理图、PCB图,且界面简单,易操作,上手快。Altium Designer19是一款专业的整的端到端电子印刷电路板设计环境,用于电子印刷电路板设计。它结合了原理图设计、PCB设计、多种管理及仿真技术,能够很好的满足本次设计需求。

————————————————

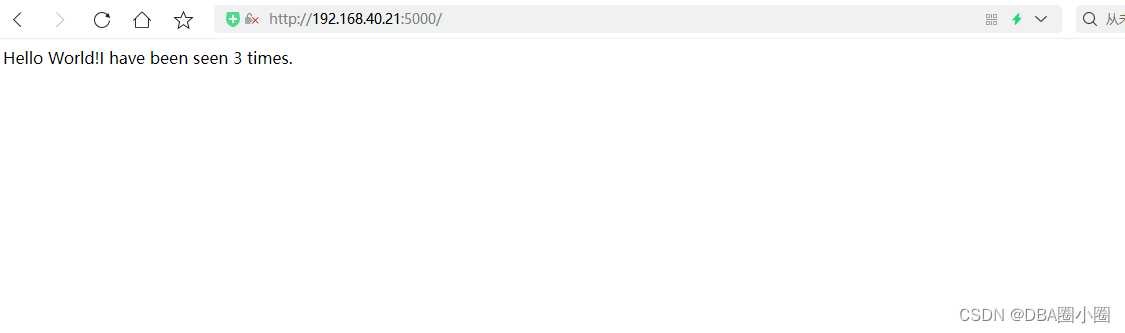

仿真实现

本设计利用protues8.7软件实现仿真设计,具体如图。

Protues也是在单片机仿真设计中常用的设计软件之一,通过设计出硬件电路图,及写入驱动程序,就能在不实现硬件的情况进行电路调试。另外,protues还能实现PCB的设计,在仿真中也可以与KEIL实现联调,便于程序的调试,且支持多种平台,使用简单便捷。

————————————————

原理图

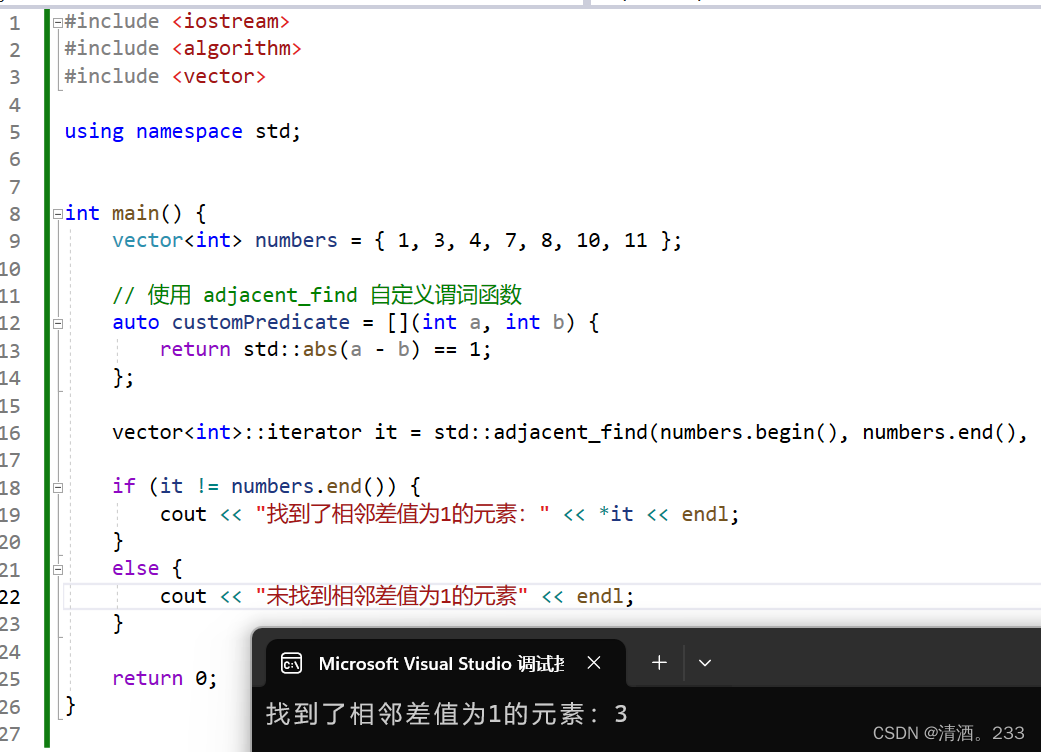

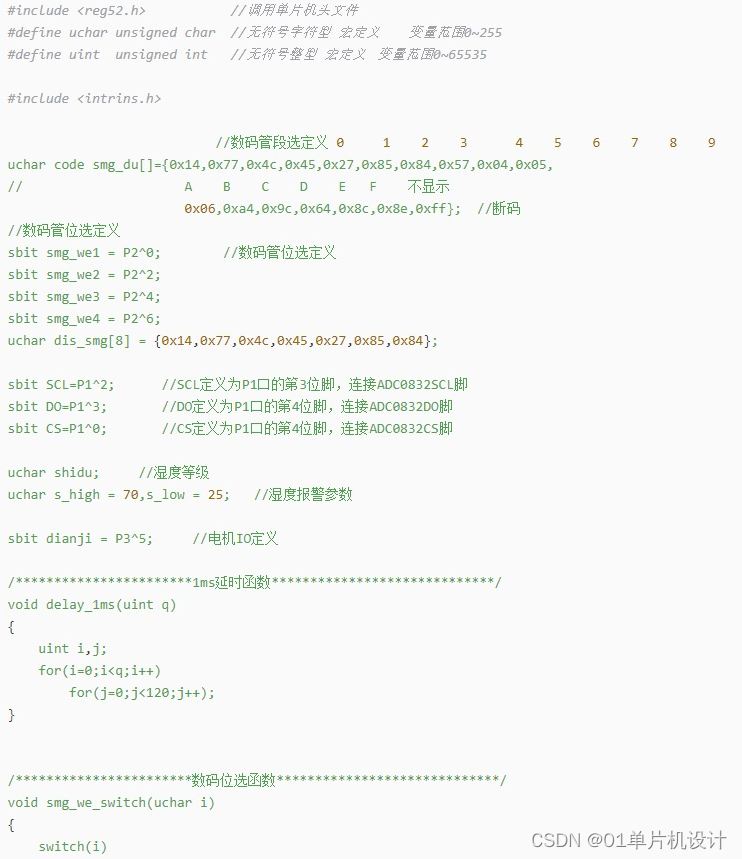

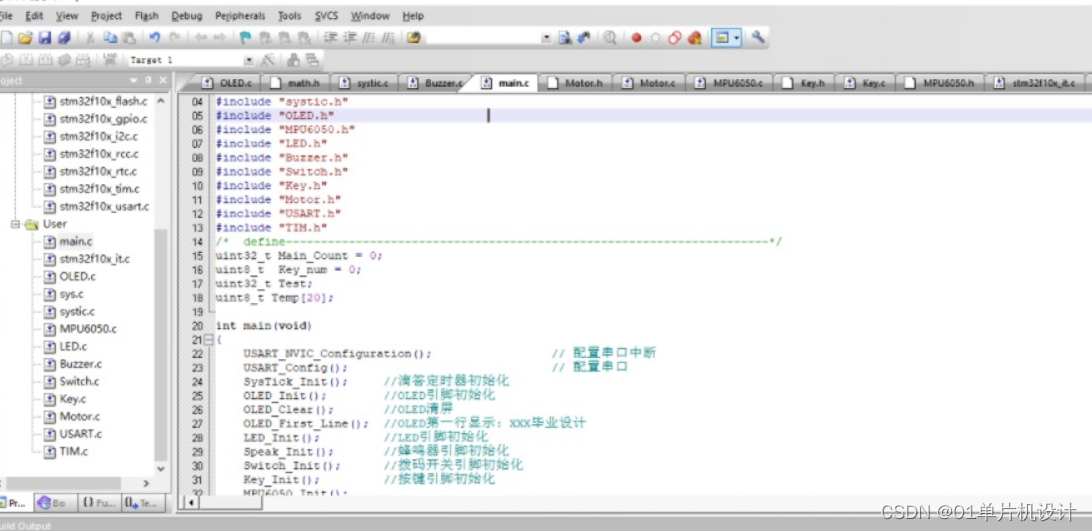

五、 程序

本设计利用KEIL5软件实现程序设计,具体如图。作为本科期间学习的第一门编程语言,C语言是我们最熟悉的编程语言之一。当然,由于其功能强大,C语言是当前世界上使用最广泛、最受欢迎的编程语言。在单片机设计中,C语言已经逐步完全取代汇编语言,因为相比于汇编语言,C语言编译与运行、调试十分方便,且可移植性高,可读性好,便于烧录与写入硬件系统,因此C语言被广泛应用在单片机设计中。keil软件由于其兼容单片机的设计,能够实现快速调试,并生成烧录文件,被广泛应用于C语言的编写和单片机的设计。

————————————————

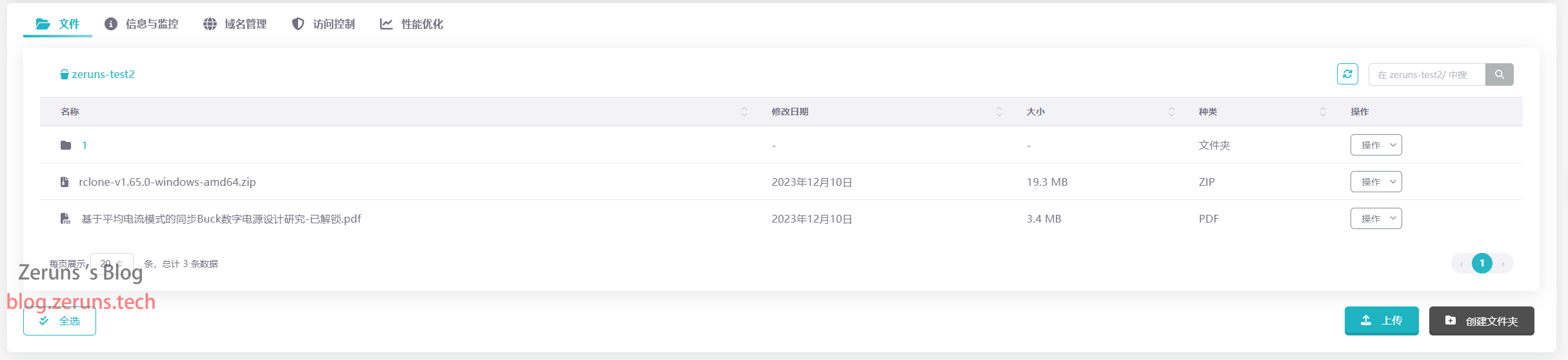

六、 文章目录

目 录

摘 要 I

Abstract II

引 言 1

1 控制系统设计 2

1.1 主控系统方案设计 2

1.2 传感器方案设计 3

1.3 系统工作原理 5

2 硬件设计 6

2.1 主电路 6

2.1.1 单片机的选择 6

2.2 驱动电路 8

2.2.1 比较器的介绍 8

2.3放大电路 8

2.4最小系统 11

3 软件设计 13

3.1编程语言的选择 13

4 系统调试 16

4.1 系统硬件调试 16

4.2 系统软件调试 16

结 论 17

参考文献 18

附录1 总体原理图设计 20

附录2 源程序清单 21

致 谢 25