通常很难完全理解成功的网络攻击的影响。有些后果显然是可以量化的,例如支付的赎金的数额。但其他后果并不那么明显,从客户信任和潜在业务的丧失,到数年后可能作为另一次网络攻击的一部分而出现的数据被盗。

这些都是网络攻击影响链的所有要素,该影响链从最初的违规行为开始,通常没有明确的端点。

网络攻击有一系列潜在的原因和影响。无论员工陷入网络钓鱼电子邮件

还是黑客破解密码,单个漏洞都可能导致毁灭性的网络攻击,严重扰乱运营和客户体验。安全团队的核心职责之一是向所有员工明确传达这些利害关系,无论他们的技术背景如何。

这意味着展示现实世界网络攻击的原因和影响,向员工展示网络犯罪分子利用的攻击媒介和心理漏洞,并制定个人行为干预措施,以确保员工学习他们需要知道的内容。

网络安全是每个人的责任,从最高管理层到入门级。通过通过网络安全意识培训 (CSAT) 解释潜在网络攻击的影响链,CISO 和其他安全领导者将帮助员工了解存在风险的内容以及他们对于保证组织安全的重要性。

这不仅可以使公司免于遭受严重的财务后果,还可以维护消费者的信任,防止因业务损失而失业,并帮助员工在办公室和家里保护自己。

网络攻击的广泛后果

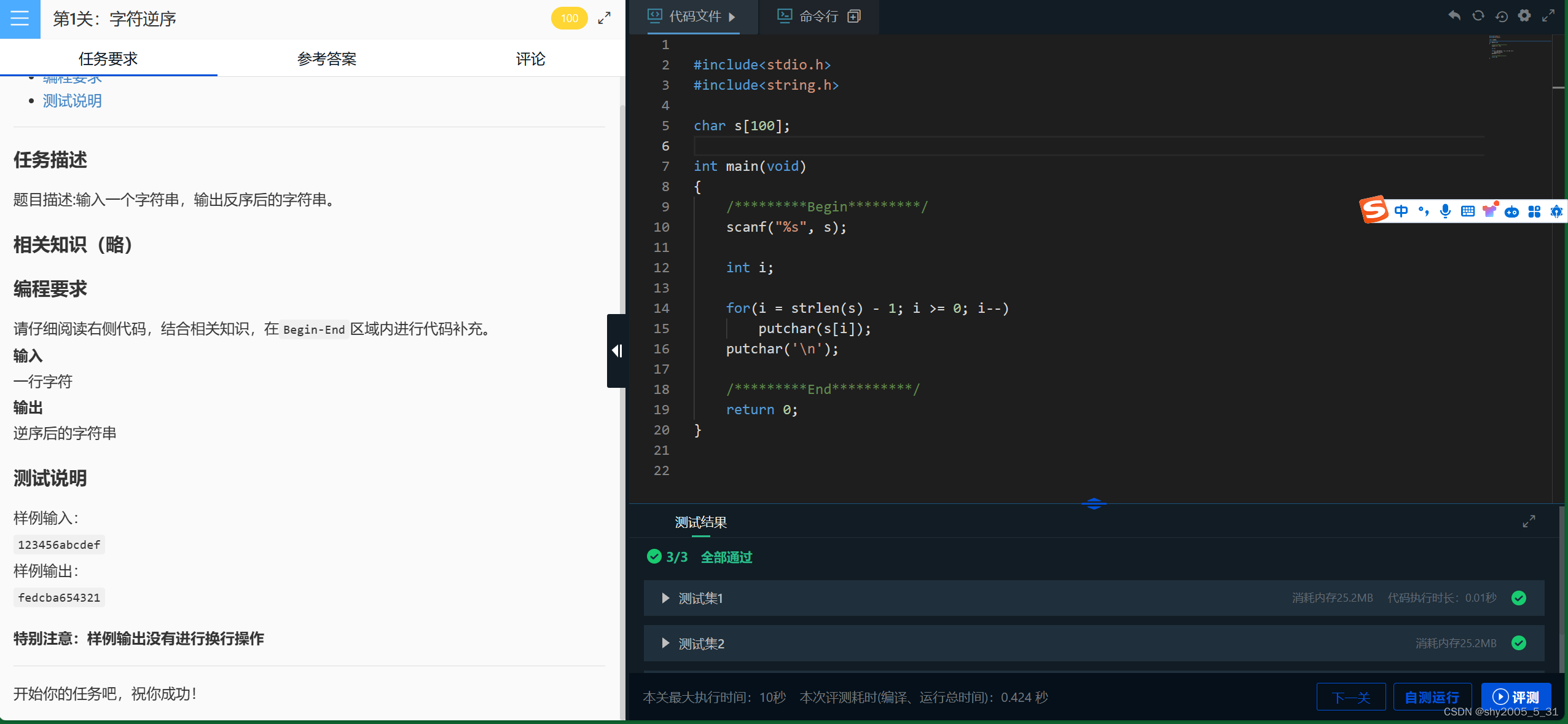

9 月,米高梅度假村宣布

,它受到了网络攻击,其许多酒店的网站瘫痪,预订系统关闭,并扰乱了许多面向客户的业务,从数字房间钥匙到 ATM 机和老虎机。

除了让许多客户感到巨大而直接的挫败感(其中一些人不得不排队

几个小时才能收到钥匙)之外,米高梅还透露,黑客已经访问了敏感数据,例如社会安全号码、护照和驾驶执照详细信息以及联系信息。

发起米高梅攻击的网络犯罪分子使用了

一种称为“语音钓鱼”的社会工程技术,其中黑客在电话中冒充真人来窃取凭据并获取对组织网络的访问权限。黑客在 LinkedIn 上找到了米高梅员工的信息,并利用它来操纵 IT 人员,帮助他们获取凭证并渗透到公司的安全网络。

网络钓鱼是最常见、最具经济破坏性的初始攻击媒介,每次违规平均给公司造成 476 万美元的损失,而网络钓鱼是这些攻击中日益有效的一个子类别。

米高梅预计

2023 年 9 月的攻击将造成约 1 亿美元的利润损失。这再次有力地提醒我们,网络攻击可能会对从客户体验、内部流程到利润的各个方面产生严重影响。

网络犯罪分子只需要一个入口点

有许多网络犯罪分子在取得立足点后闯入安全网络的例子,而员工通常负责提供初始访问权限。在米高梅的案例中,一名员工被愚弄,向黑客提供了登录凭据。

去年 Uber 遭到黑客攻击时,一个承包商应对此次泄露负责。

在承包商的凭据被恶意软件破坏后,网络犯罪分子发送了一系列身份验证请求,其中受害者最终接受了其中一个请求。

根据 2023 年 Verizon 数据泄露调查报告,74%

的泄露是由人为因素造成的,从特权滥用和凭据被盗到错误和社会工程。CSAT 对于公司各个级别的员工都至关重要,因为他们都是网络犯罪分子的潜在目标。

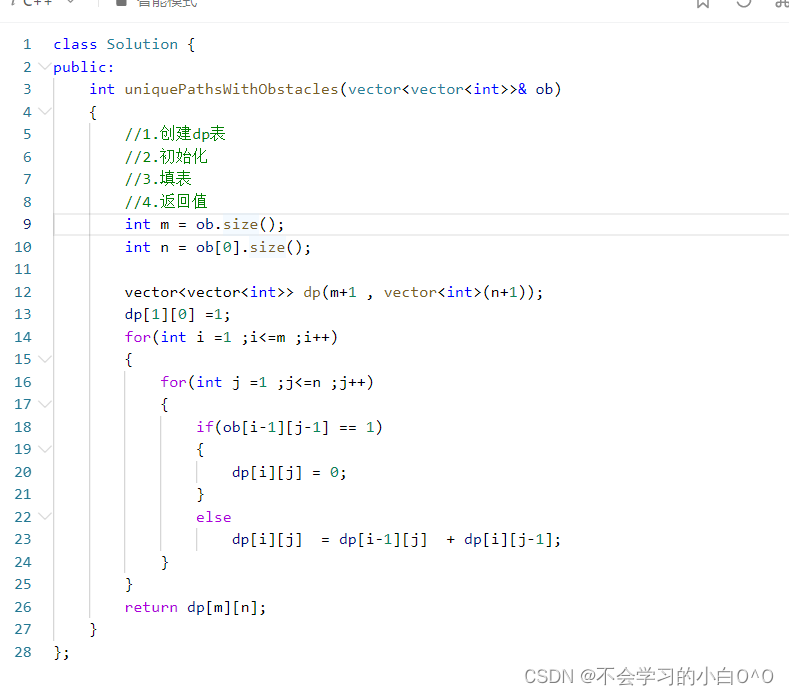

虽然未经培训的员工是公司最大的网络安全责任,但训练有素的员工队伍可以提供最强大、分布式和自适应的防御网络,以应对不断变化的网络威胁。IBM报告

称,员工培训是减少网络攻击财务影响的最有效方法之一,比网络安全保险、威胁情报甚至加密更有效。

员工在网络攻击影响链的每个环节都构成重大风险,正如培训可以降低数据泄露的总成本一样,安全技能短缺是增加这些成本的主要因素。培养这些技能需要组织范围内的培训,以适应不断变化的环境(例如人工智能在网络攻击中的使用越来越多),关注每个员工独特的心理特征,并保持对高度相关和娱乐性内容的参与。

采用全面 CSAT 的公司不仅可以减轻网络攻击的财务后果,还可以在损害造成之前识别并阻止许多此类攻击。

了解整个网络攻击影响链

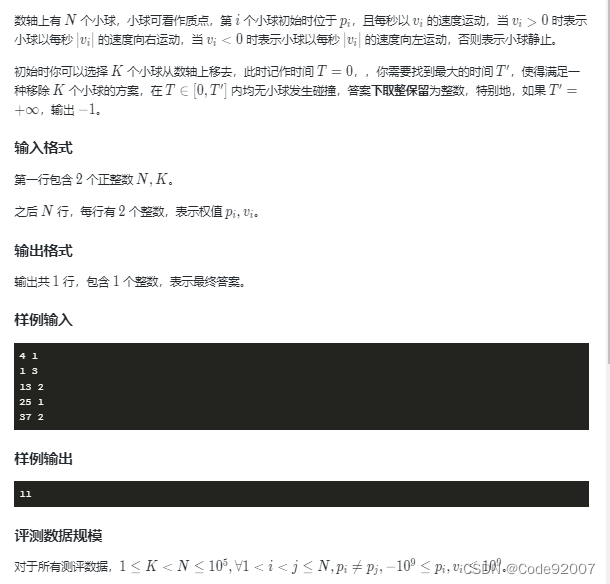

有两种方法可以评估网络攻击影响链:原因和影响。为了赢得利益相关者对 CSAT 的支持,CISO 必须向董事会展示网络攻击能够造成多大的损害。

除了 2023 年数据泄露的平均成本达到

445 万美元的历史最高水平之外,还会产生许多其他影响:服务和运营中断、客户信任丧失以及未来攻击的风险增加。CSAT 内容必须告知员工网络攻击的影响,以帮助他们了解公司面临的风险。

对于公司领导和员工来说,牢牢掌握网络攻击的原因尤为重要。网络犯罪分子是利用员工心理弱点(尤其是恐惧、服从、渴望、机会、社交性、紧迫感和好奇心)窃取金钱和凭证、闯入安全系统并发起网络攻击的专家。以米高梅攻击为例,该攻击依赖于语音钓鱼,这是最有效的社会工程策略之一,因为它允许网络犯罪分子冒充受信任的实体来欺骗受害者。

语音钓鱼攻击利用了上面列出的许多漏洞。当网络犯罪分子冒充权威人物威胁和胁迫员工时,这些攻击就会利用他们的恐惧、服从和紧迫感。此类心理敏感性是网络攻击影响链中的关键环节,因此必须通过一致且有效的 CSAT 来解决。

对于 CISO 和其他公司领导者来说,仅仅告知员工他们面临的最紧急的网络威胁并希望得到最好的结果是不够的。CSAT 必须围绕个性化、参与度和问责制进行运作。必须解决每个员工的具体行为模式;内容应与员工的个人角色、网络犯罪分子部署的策略以及最有效的防御机制明确相关;公司应持续跟踪员工绩效,并对其网络安全准备情况进行组织范围内的评估。

当公司关注完整的网络攻击影响链时,他们将更好地了解网络攻击为何成功以及它们带来的风险。虽然这种意识有助于 CISO、公司领导和员工为网络攻击的潜在后果做好准备,但它还有一个更根本的目的:首先阻止网络攻击得逞。