利矛出击:Kali Linux 渗透测试大法

在网络攻防实践中,系统的防御措施可以称为“盾”,而渗透测试则是“矛”。二者同等重要,因为“矛”可以试探出“盾”有多坚固,并且及时发现问题,修补漏洞,提升系统的安全性。

要用好 Kali Linux 这支“利矛”,需要遵循一套体系化的原则,避免陷入工具的细枝末节中。按照书中的内容可以分为三个部分,下面详细分解。

侦察准备

本部分首先介绍了 Kali Linux 的安装和配置,以及搭建靶机环境的方法,让零基础者快速熟悉 Kali Linux 的基本操作。

向目标发起进攻前,最重要的步骤是火力侦察——信息收集。书中讲解了 whois 域名归属、绕过 CDN 查询真实主机 IP 地址、商品扫描、子域名枚举等收集信息的手段。

whois查询

信息足够时,就要想办法找到系统的漏洞,书中介绍了漏洞数据库查询和漏洞扫描工具的使用,包括 Nmap、ZAP、xray,以及针对 CMS 系统的漏洞扫描工具。

侦察工作完成,接下来就是发起进攻了。

攻入系统

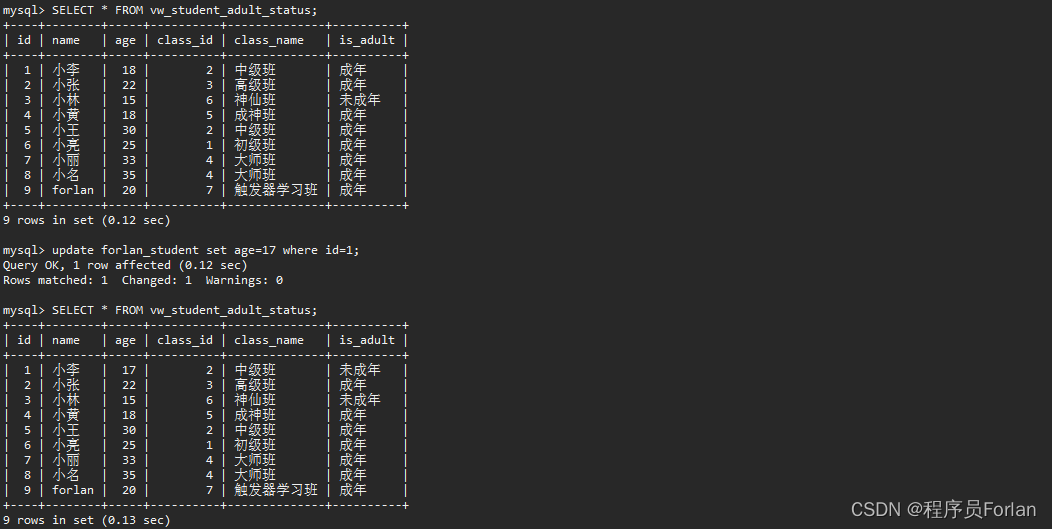

攻入系统的第一步是漏洞利用。书中详细讲解了常见的 Web 安全漏洞的原理、攻击方式,说明了多个工具的使用方法,包括 Brup Suite、sqlmap、XSS,以及 Metasploit 渗透测试框架等。

第二步是对目标提权。这部分详细讲解了 PowerShell 的基本概念和常用命令,以及PowerSploit、StarKiller、Nishang 等常用工具。

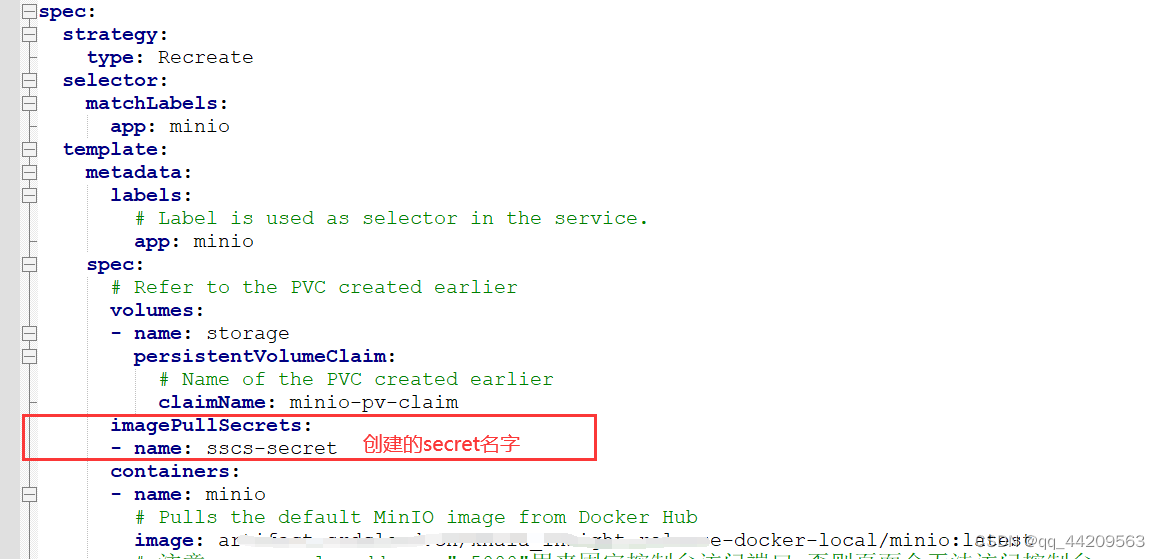

第三步是持久化,以便保持连接目标系统上的会话。这部分介绍了使用 Metasploit 框架实现持久化,通过 DNS 协议和 PowerShell 进行命令控制,以及创建网页后门实现持久化。

第四步是内网横向渗透,由点及面,渗透内网所有主机,扩大攻击效果。

至此,就完成了一次典型的渗透测试过程。然而网络环境中存在的薄弱环节都可以成为被攻击的目标,我们来看一下都有哪些攻击手段。

多种攻击手段

▮ **暴力破解:**介绍了使用 Kali Linux 对各种加密服务的暴力破解方法,以及对目标系统的密码哈希值进行破解的方法;

▮ **无线攻击:**说明使用工具扫描无线网络、伪造 MAC 地址绕过白名单、搭建钓鱼热点、破解基于 WPA/WPA2 无线协议网络等方法;

▮ **中间人攻击:**讲解截取目标访问 URL 和图片、修改目标访问网页内容、执行 JavaScript 代码等操作,以及使用 BeEF 框架和 Metasploit 进行联动攻击;

▮ **社会工程学:**说明使用 SET 窃取登录凭据、发起 Web 劫持攻击和 HTA 攻击,以及如何伪装攻击者的 URL,搭建钓鱼邮件平台等方法。

掌握了上述渗透测试工具和方法,读者已经可以对目标系统展开模拟攻击,查看系统的安全性到底如何了。

今天的内容就分享到这里,如果你喜欢这篇文章的话,麻烦请动动你的手点个赞或者点个关注吧,这将是我最大的动力!谢谢,这里说点题外话,想学习黑客技术的,这里有我以前整理的大量自学资料。

🐵需要的可以点这里自取👉:网安入门到进阶资源

![[英语学习][10][Word Power Made Easy]的精读与翻译优化](https://img-blog.csdnimg.cn/direct/658ccef7640b4b7e96fd35cb379b5995.jpeg)