作者 | 田铮 上海控安可信软件创新研究院项目经理

来源 | 鉴源实验室

引言:上一篇文章(智能网联汽车网络安全攻击与防御技术概述)介绍了智能网联汽车中的网络安全攻击案例和具体攻击类型。而本篇文章中,我们将对汽车网络安全风险的应对策略,特别是车载入侵检测与防御系统展开详细的介绍。

01 车辆网络攻击应对策略

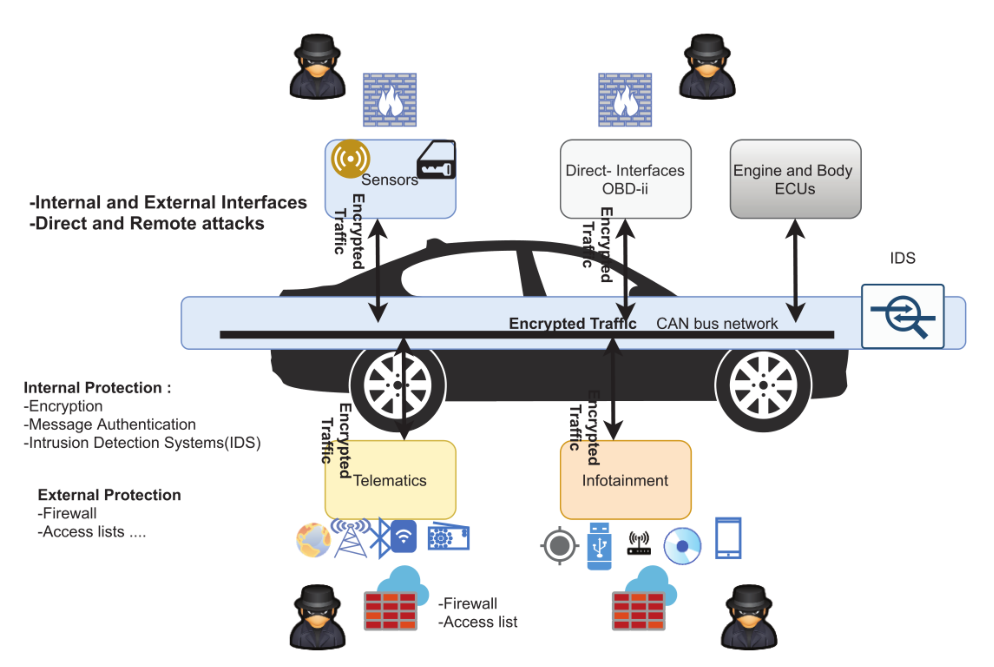

随着汽车智能网联和自动驾驶技术的发展,车载网络提供了更多的连接口以满足不同应用和服务的要求,再加上车载网络固有的脆弱性,使得智能网联汽车具有了更多潜在的网络安全漏洞。这些网络攻击一般通过远程信息处理单元、信息娱乐单元、驾驶辅助单元、直接接口和传感器等潜在入口注入到车载网络中,引发不同程度的信息安全问题。

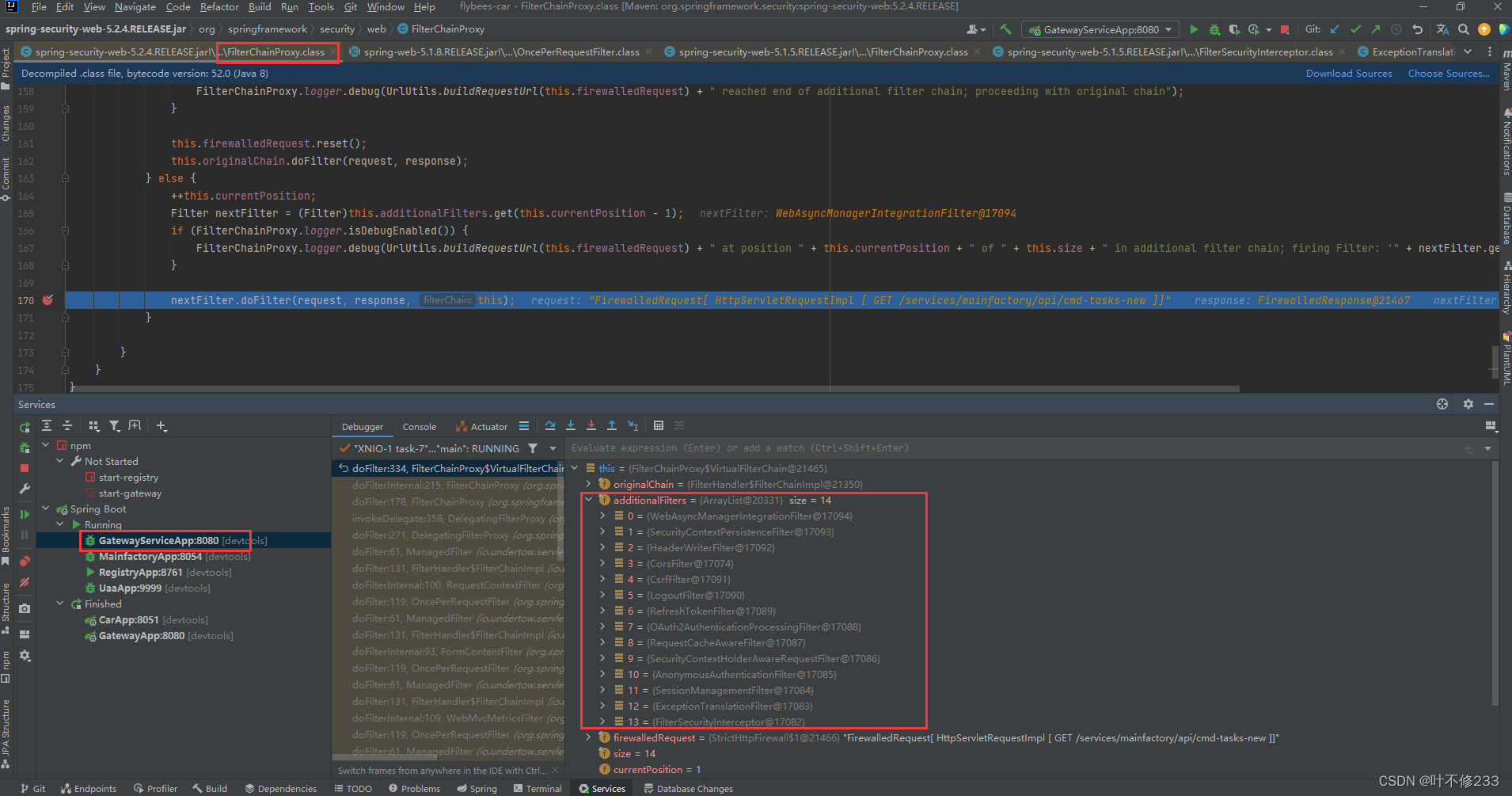

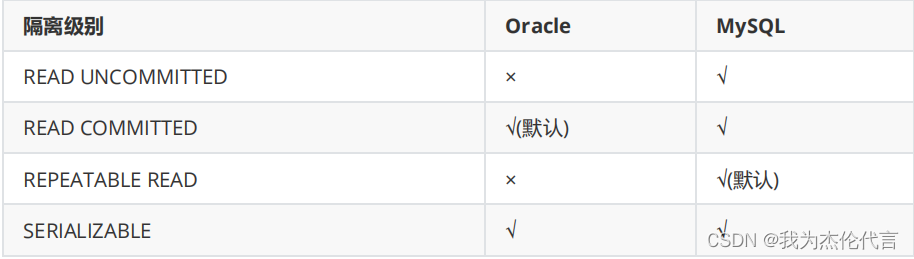

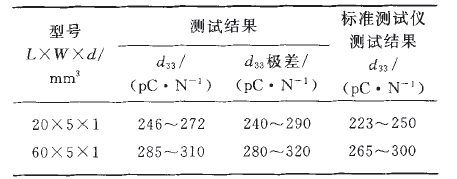

为有效应对这些安全风险,通常会采用消息认证、数据加密、防火墙、入侵检测与防御等安全策略来检测和防止物理和远程攻击,保护车载网络和系统免受网络攻击,如图1所示[1]。其中,认证、访问控制、加密技术等主动信息安全防御技术是通过引入固定的安全机制来确保数据帧的机密性、完整性和身份验证,防止攻击者获取对系统的访问权限,从而有效保护车载网络的信息传输。这些主动对策可以保护系统免受外部网络攻击,但对于内部攻击的保护效果有限。另外,加密和认证机制的应用会导致车载网络中安全关键的实时系统或报文产生意外延迟,因此其部署很大程度上受限于带宽和计算能力等因素,甚至容易影响车辆机动性相关的功能安全性。此外,采用防火墙策略可将潜在的攻击接口与车内网络分隔开来,但很难完全隔离威胁和各种攻击源。

在此背景下,车辆入侵检测与防御系统(IDPS,Intrusion Detection & Prevention System)[2]为车载网络信息安全提供了新的解决方案。该系统可以有效收集并检测车内网络的潜在攻击和车外连接网络的不当行为,根据车辆当前状态的安全检测结果进行动态防御和响应。其中,入侵检测系统(IDS,Intrusion Detection System)可以检测网络中可能发生的不同类型的攻击,如拒绝服务(DoS,Denial of Service)/分布式拒绝服务(DDoS, Distributed Denial of Service)、端口扫描、恶意软件或勒索软件等。而入侵防御系统(IPS,Intrusion Prevention System)则旨在帮助减轻或避免上述攻击,防止其对车载系统造成破坏。相较于以上两种单一系统,兼具检测和防御功能的IDPS能够使安全防护效果加倍,一方面监视系统并保护网络免受入侵者的攻击,另一方面在网络环境中发生攻击时向管理员提供报告,帮助进一步反馈响应措施。与前面提到的主动安全防御机制相比,入侵检测与防御系统IDPS具有带宽资源小、易于部署的特点,更适合资源和成本有限的车辆网络。

图1 智能网联汽车防止攻击的安全对策[1]

02 法规和标准对IDPS的规定

为了应对智能网联汽车中日益严重的数据安全漏洞,近年来国内外相关机构积极研究汽车信息安全标准相关工作,陆续出台很多汽车信息安全相关的标准和法规。

2020年4月,《GB/T 38628-2020 信息安全技术 汽车电子系统网络安全指南》[3]中明确提出:具有联网功能的汽车需要具备网络安全状态的监测能力,并对可能或已经出现的网络安全事件制定事件响应。

与此同时,《GB/T 28454-2020 信息技术 安全技术 入侵检测和防御系统(IDPS)的选择、部署和操作》[4]详细给出了组织部署和操作入侵检测和防御系统(IDPS)的指南,指导相关组织有效识别并避免基于网络的入侵。

2021年1月,联合国制定的UN/WP.29 R155信息安全法规[5]中要求车辆需要检测并响应潜在的网络安全攻击,并记录数据以支持网络攻击检测,提供数据取证功能,以便分析未遂或成功的网络攻击。

2021年4月,工业和信息化部公开征求对《智能网联汽车生产企业及产品准入管理指南(试行)(征求意见稿)》的意见[6]。该指南中明确提出:企业应建立网络安全监测预警机制和网络安全应急响应机制,采取监测、记录网络运行状态、网络安全事件的技术措施,按规定留存网络日志不少于6个月,并制定网络安全应急预案,及时处置安全威胁、网络攻击、网络侵入等安全风险。

2021年8月,国际标准化组织(ISO)/美国汽车工程师学会(SAE)联合起草发布了《ISO / SAE 21434道路车辆-网络安全工程》国际规范[7],该标准就汽车网络产品开发设计中的保护、检测、响应等网络安全管理活动达成共识,内容涵盖道路车辆、车载系统、组件、软件以及与外部网络和设备通信的安全。该标准旨在为汽车制造商和供应商提供从设计到生产阶段的指导方针。

03 车载入侵检测与防御系统(IDPS)

3.1 IDPS的原理

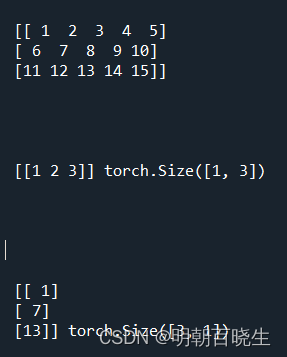

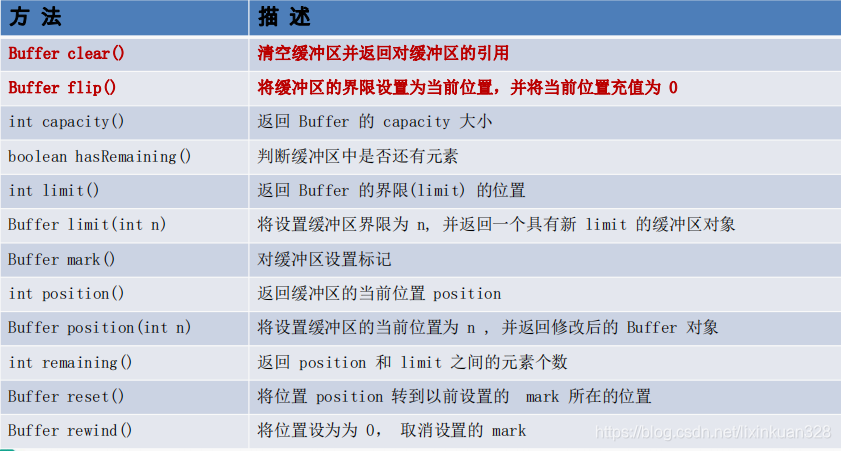

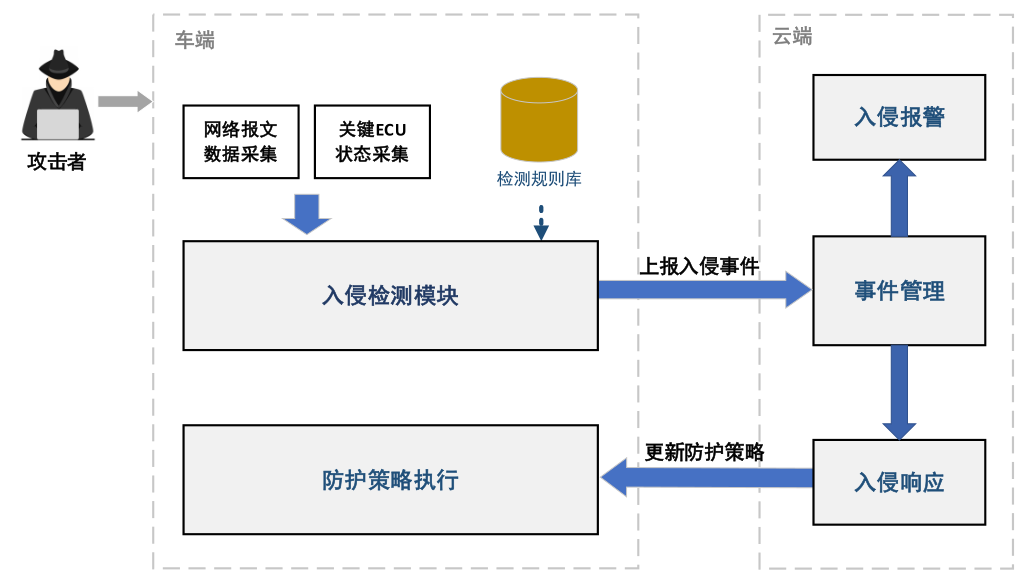

入侵检测防御系统IDPS的核心功能是入侵检测和响应阻止。完整的车辆IDPS系统是车端云端相结合的动态防御系统,能够实现车载网络安全攻击和异常事件的有效收集、检测与应对,其典型的工作拓扑结构如图2所示。

图2 车载IDPS的拓扑结构

当车辆遭受黑客攻击时,数据采集模块会实时采集车端各组件或车载总线网络(如CAN/CANFD、以太网等)中的报文数据和安全状态信息,并将其发送给入侵检测模块,用于检测车载网络中的异常流量和车内操作系统中的异常行为。此外,检测规则库中的规则能够为入侵异常检测提供有效支撑。当检测到异常后,需要向IDPS事件管理模块上报入侵事件。事件管理模块对安全事件进行一定的处理过滤,生成相应的报警日志和响应措施。其中,报警日志会上传给云端安全运维中心(VSOC),进行所有车辆相关事件和状态的管理和呈现。同时会通过OTA等方式,更新车端的安全防护策略,以提高车辆的安全等级。

3.2 IDPS的分类

根据检测对象的不同,车载入侵检测与防御系统IDPS可分为主机型、网络型和混合型,具体介绍如下:

(1)基于主机的入侵检测防御系统(H-IDPS,Host-based IDPS)

H-IDPS主要对易受攻击的关键ECU进行监视和保护,通过监控T-BOX、中央网关、IVI等具有操作系统或对外接口的主机系统,采集和分析其文件完整性、网络连接活动、进程行为、资源使用情况、日志字符串匹配等事件特征,实现系统异常行为的检测。

(2)基于网络的入侵检测防御系统(N-IDPS,Network-based IDPS)

N-IDPS主要检测车辆内部网络的入侵事件,通过采集车载网络总线上的报文数据,进行特定网络段或设备的流量数据监控、数据载荷解析和字段匹配等活动,以识别网络中出现的异常流量和潜在攻击行为。

(3)混合式入侵检测防御系统(Hybrid IDPS)

混合式IDPS是基于网络的IDPS与基于主机的IDPS的结合。对于智能网联汽车来说,混合IDPS的使用最广泛,且更有利于全面地检测和应对车辆的可疑威胁。

此外,根据检测技术的差异,可将IDPS进一步细分出基于特征、基于信息论和统计分析和基于机器学习的检测机制[8],具体介绍如下:

· 基于特征的检测方法

基于特征的检测方法是常见的入侵检测技术之一,广泛应用于车辆网络入侵检测的研究。该方法通过监控车辆的内部网络,从中提取不同的特征来识别入侵或异常行为。通过对车辆网络架构和网络协议的分析,发现可用于入侵检测观察的网络特征包括设备指纹(通过时域和频域信息提取)、时钟偏移、频率观察和远程帧等。基于特征的检测方法通常可以实现对特定攻击模型的高检测精度,并且具有响应时间短和网络带宽开销低的特点。

Yilin Zhao等[9]设计了一种新的基于指纹的Clock-IDS来进行车辆入侵检测和防护。该系统根据时钟偏差为每个ECU建立唯一的指纹,利用经验规则和动态时间扭曲实现了入侵检测和攻击源识别功能。最终实验得出检测三种类型攻击的准确率为98.63%,识别攻击源的平均准确率为96.77%,每次检测的平均时间成本仅为1.99ms。Song等人[10]提出了一种基于消息时间间隔统计分析的轻量级入侵检测系统。他们发现,分析消息的时间间隔是检测数据包的重要特征,通过消息频率分析可有效检测流量异常和消息注入攻击。

· 基于信息论和统计分析的检测方法

当车辆受到恶意攻击(如DOS、重放等)时,CAN总线的信息熵将显著降低,这在资源有限的车辆网络入侵研究中被广泛应用,很多研究逐渐关注基于熵的异常检测系统。

Muter和Asaj等人[11]最早提出在车辆检测网络中使用信息熵的概念,并通过检测消息注入(MI)攻击、DoS攻击讨论了该方法的合理性和适用性。Mirco Marchetti等人[12]则介绍了一种基于熵的入侵检测系统,并评估了其应用于现代车辆网络的有效性。实验结果表明,如果将基于熵的异常检测应用于所有CAN消息,则只能检测伪造攻击。该方法完全独立于报文内容,因此可直接应用于任何车辆的CAN总线,但需要并行执行多个异常检测器。

· 基于机器学习的检测方法

机器学习、神经网络和其他理论也是研究车辆网络入侵检测技术的热门方向。这类检测方法引入机器学习等机制来完成正常样本的识别,技术普适性较强,无需对适配车型进行定制化开发,但存在异常样本采集数量大和训练难度高的问题。

Kang和Kang[13]提出一种基于深度神经网络(DNN)的入侵检测系统。该系统在ECU之间交换的车内网络数据包的高维特征提取比特流上训练检测模型。对于给定的数据包,DNN提供每个类别区分正常和攻击数据包的概率,因此传感器可以识别对车辆的任何恶意攻击。实验结果表明,该技术可以提供对攻击的实时响应,并显著提高CAN总线中的检测率。Taylor等人[14]提出一种基于长短期记忆神经网络的异常检测器来检测交错、丢弃、不连续、异常和反向攻击这五种类型的网络攻击。实验结果表明,该方法能够以高检测率和低误报率检测出异常报文。

04 小结

车载网络入侵检测与防御技术可以有效地弥补加密和认证机制带来的计算和通信开销,更适用于具有关键功能、资源有限的智能网联车辆的网络环境。在未来很长一段时间内,车载网络入侵检测与防御技术都是智能网联车辆信息安全增强研究的重要发展方向。

参考文献:

[1] Aliwa E, Rana O, Perera C, et al. Cyberattacks and Countermeasures for In-Vehicle Networks[J]. ACM Computing Surveys, 2021, 54(1): 1-37.

[2] Liu J, Zhang S, Sun W, et al. In-Vehicle Network Attacks and Countermeasures: Challenges and Future Directions[J]. IEEE Network, 2017, 31(5): 50-58.

[3] 国家市场监督管理总局, 国家标准化管理委员会. GB∕T 38628-2020 信息安全技术 汽车电子系统网络安全指南[S]. 北京: 中国标准出版社, 2020.

[4] 国家市场监督管理总局, 国家标准化管理委员会. GB/T 28454-2020 信息技术 安全技术 入侵检测和防御系统(IDPS)的选择、部署和操作[S]. 北京: 中国标准出版社, 2020.

[5] Unitednations. UN Regulation No. 155:Uniform provisions concerning the approval of vehicles with regards to cyber security and cyber security management system[S]. New York, 2021.

[6] 《智能网联汽车生产企业及产品准入管理指南(试行)》(征求意见稿)[EB/OL].https://www.miit.gov.cn/gzcy/yjzj/art/2021/art_cd02c592fffb456ea38789b1ea413802.html.

[7] International Organization for Standardization. ISO/SAE 21434 (2021) - Road vehicles– Cybersecurity engineering[S]. 2021.

[8] Guan T, Han Y, Kang N, et al. An Overview of Vehicular Cybersecurity for Intelligent Connected Vehicles[J]. Sustainability, 2022, 14(9).

[9] Zhao Y, Xun Y, Liu J. ClockIDS: A Real-Time Vehicle Intrusion Detection System Based on Clock Skew[J]. IEEE Internet of Things Journal, 2022, 9(17): 15593-15606.

[10] Song H M, Kim H R, Kim H K. Intrusion detection system based on the analysis of time intervals of CAN messages for in-vehicle network[C]. International Conference on Information Networking (ICOIN), 2016: 63-68.

[11] Michael Müter N A. Entropy-based anomaly detection for in-vehicle networks[C]. In Proceedings of the 2011 IEEE Intelligent Vehicles Symposium (IV), 2011.

[12] Mirco Marchetti D S, Alessandro Guido, Michele Colajanni. Evaluation of anomaly detection for in-vehicle networks through information-theoretic algorithms[C]. EEE 2nd International Forum on Research and Technologies for Society and Industry Leveraging a better tomorrow (RTSI), 2016.

[13] Kang M J, Kang J W. Intrusion Detection System Using Deep Neural Network for In-Vehicle Network Security[J]. PLoS One, 2016, 11(6): e0155781.

[14] Adrian Taylor S L, Nathalie Japkowicz. Anomaly Detection in Automobile Control Network Data with Long Short-Term Memory Networks[C]. IEEE International Conference on Data Science and Advanced Analytics (DSAA), 2016.