勒索软件

- 1. 定义

- 2. 勒索软件的类型

- 3. 勒索软件的工作方式

- 4. 如何处置勒索软件

1. 定义

勒索软件又称勒索病毒,是一种特殊的恶意软件。勒索软件的特殊之处在于,它采用加密等技术手段限制受害者访问系统或系统内的数据(如文档、邮件、数据库、源代码等),受害者需要支付一定数量的赎金,才有可能重新取得数据控制权,从而达到勒索的目的。这种攻击方式,被称为拒绝访问式攻击(denial-of-access attack)。

勒索软件一般通过木马病毒的形式传播,将自身掩盖为看似无害的文件,通常假冒普通电子邮件等社会工程学方法欺骗受害者点击链接下载,但也有可能与许多其他蠕虫病毒一样利用软件的漏洞在互联网的电脑间传播。

任何组织和个人都可能成为勒索软件攻击的目标。网络犯罪分子可能无差别攻击,也可能针对更有价值的组织,如政府机构、医院等更有意愿支付赎金的组织,拥有敏感数据的机构。勒索软件不仅影响组织的正常运行,导致业务停滞或中断,还可能会泄露商业秘密,影响企业形象。企业为恢复业务运行支付赎金,还会带来直接的财务影响。受害企业可能会严重退步或者完全关闭。

网络犯罪分子利用技术手段挟持用户数据作为“人质”,以向个人或组织敲诈勒索钱财,效率高,获利快。因此可以说,勒索软件不仅是一种恶意软件,还是一种非常“成功”的网络犯罪商业模式。

2. 勒索软件的类型

(1)加密型勒索软件

勒索软件进入用户系统以后,通常会搜索系统中的数据文件,如文本文件、电子表格、图片、PDF文件等,使用复杂的加密算法(如AES、RSA)加密。网络犯罪分子会要求受害者在指定时间内以比特币的形式支付一定数额的赎金,否则数据文件可能失去解密的可能。2017年5月爆发的WannaCry及其变种WanaCrypt0r 2.0,就是典型的加密型勒索软件。加密型勒索软件并不会影响系统运行。因为勒索软件选择的加密算法无法破解,电子货币交易不可追溯,加密型勒索软件已经发展成为当今最为流行的勒索软件。

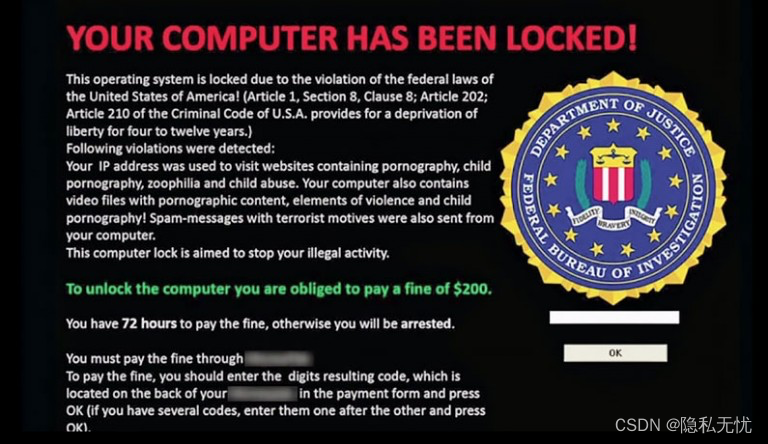

(2)锁屏型勒索软件

锁屏型勒索软件并不对文件加密,而是锁定操作系统、浏览器或键盘,使受害者不能正常使用。典型的锁屏型勒索软件如WinLock,使用色情图片遮挡受害者的屏幕,并要求受害者利用短信支付10美元以换取解锁密码。锁屏型勒索软件多带有欺骗和恐吓性质,网络犯罪分子通常伪装成执法机构,声称发现用户下载或传播了非法内容(多以儿童色情为名),并要求受害者支付赎金,否则将被“逮捕”。

(3)Doxware型勒索

近年来,随着勒索软件不断发展,Doxware型勒索开始出现。网络犯罪分子宣称掌握受害者的个人隐私数据或隐私行为,如果受害者不按时交纳赎金,就公开到社交媒体或者发送给受害者通信录上的联系人。有些网络犯罪分子还会在暗网售卖这些数据。这种以受害者个人声誉为威胁的犯罪行为,造成的危害尤为严重。

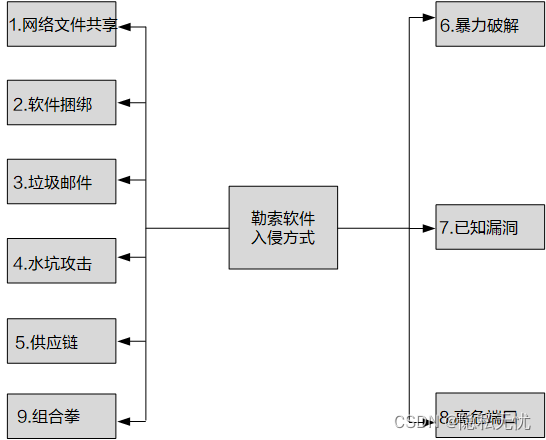

3. 勒索软件的工作方式

(1)网络共享文件

一些小范围传播的敲诈勒索病毒会通过共享文件的方式进行传播,黑客会将病毒上传到网络共享空间、云盘、QQ群、BBS论坛等,以分享的方式发送给特定人群,进而诱骗其下载安装。

此外,不法黑客还常会编造出“杀毒软件会产生误报,运行之前需要退出杀毒软件”之类的理由,诱骗受害者关闭杀毒软件后运行。

典型代表有:暂时主要为国产勒索类病毒通过外挂辅助,“绿色”软件类工具携带。

(2)捆绑传播

勒索软件与正常合法软件一起捆绑发布在各大下载网站或者论坛,当用户下载该软件后便会中招。

(3)垃圾邮件

这是勒索软件最为广泛的攻击方式。利用社会工程学方法,发送假冒的电子邮件,将恶意脚本/程序掩盖为普通的文件,欺骗受害者下载、运行。利用一些僵尸网络,更能增加欺骗的概率。如GameOverZeus僵尸网络,会使用MITB技术窃取银行凭证,通过该僵尸网络来分发钓鱼邮件,受害者非常容易相信。该僵尸网络被CrytoLocker等勒索软件利用来分发钓鱼邮件。

典型代表有:Locky、Cerber、GlobeImposter、CrytoLocker等。

(4)水坑攻击

勒索者利用有价值、有权威或

访问量较大网站的缺陷植入恶意代码,当受害者访问该网址,或者下载相关文件时便会中招。

典型代表有:Cerber、GandCrab等。

(5)软件供应链传播

勒索软件制作者通过入侵软件开发、分发、升级服务等环节,在软件开发过程中,就会在产品组件中混入病毒,通过入侵、劫持软件下载站、升级服务器,当用户正常进行软件安装或升级服务时勒索病毒趁虚而入。这种传播方式利用了用户与软件供应商之间的信任关系,成功绕开了传统安全产品的围追堵截,传播方式上更加隐蔽,危害也更为严重。此前侵袭全球的Petya勒索病毒便是通过劫持Medoc软件更新服务进行传播。

典型代表有:Petya等。

(6)暴力破解(定向攻击)

针对服务器、个人用户或特定目标,通过使用弱口令、渗透、漏洞等方式获取相应权限。例如NotPetya会对口令进行暴力破解然后在局域网内传播。

典型代表有:NotPetya、Crysis、GlobeImposter等。

(7)利用已知漏洞攻击

利用系统或者第三方软件存在的漏洞实施攻击。例如WannaCry便利用了SMBV1的一组漏洞进行攻击和传播。

典型代表有:WannaCry、Satan等

(8)利用高危端口攻击

利用一些端口的业务机制,找到端口的漏洞,进行攻击。如WannaCry利用Windows操作系统445端口存在的漏洞进行传播,并具有自我复制、主动传播的特性。常见的高危端口有135、139、445、3389、5800/5900等。建议尽量关闭此类端口。

典型代表有:WannaCry等。

4. 如何处置勒索软件

如果不幸被勒索,请按照如下建议处理。

- 不要急于为勒索软件支付赎金。支付赎金相当于鼓励网络犯罪,并且并不能保证能够恢复被加密的文件。

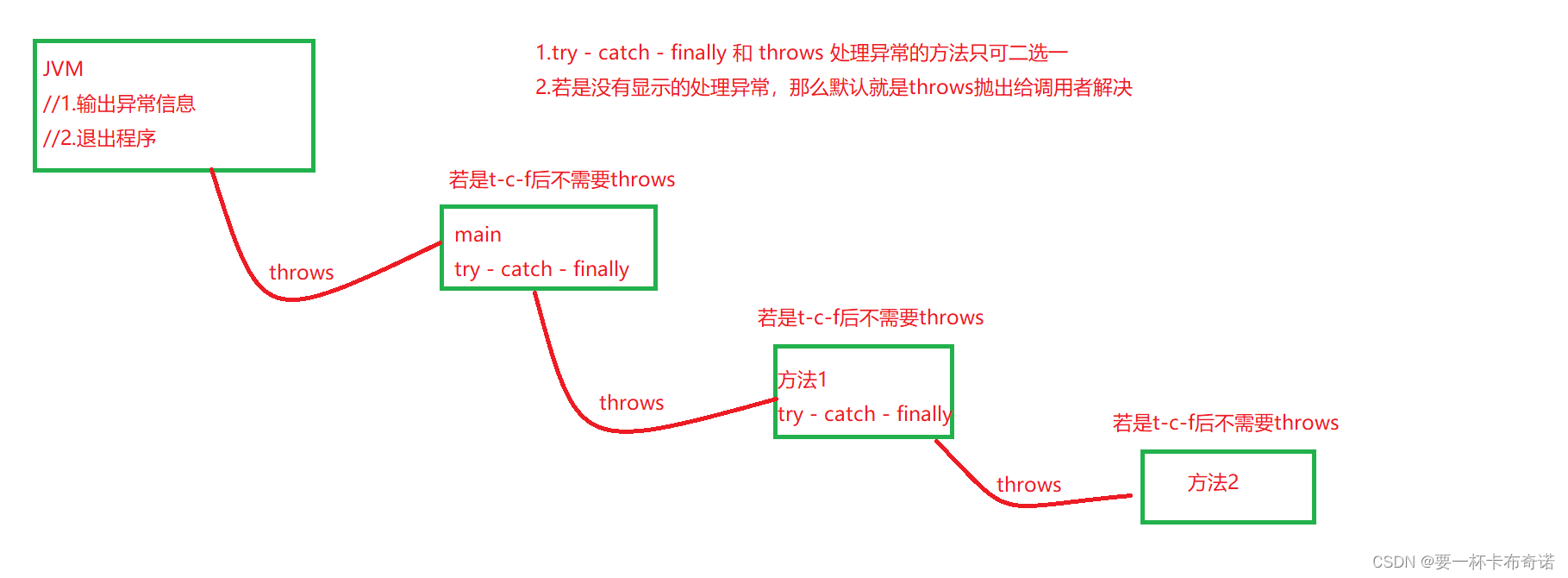

- 严格来说,加密型勒索软件不可破解。因勒索软件本身设计的问题,或者黑客组织公布了解密密钥(如Shade),存在一定的解密可能性。

- 如果被加密的数据相当重要或者极其敏感,且该勒索软件尚无解密方案,也请在确认网络犯罪分子确实可以解密后,再决定是否支付赎金。

常见的勒索软件处置建议,相关措施包括但不局限于:

- 隔离被勒索的设备

- 拔掉网线或者修改网络连接设置,从网络中隔离所有被勒索的设备,防止勒索软件进一步传播,控制影响范围。同时排查受影响的主机数量,记录问题现象。

- 关闭其他未感染主机的高危端口。在局域网内其它未感染设备上,关闭常见的高危端口(包括135、139、445、3389等),或设置可访问此端口的用户/计算机。

- 清除勒索软件**:尝试使用杀毒软件扫描和清除勒索软件。请重启操作系统,进入安全模式,安装/杀毒软件并全盘扫描。

勒索软件搜索文件并加密需要一定的时间,及早清理勒索软件可以降低其危害程度,也能避免它重复锁定系统或加密文件。

解密

保护现场。不要直接重新安装操作系统。如果被加密锁定数据比较重要,建议做好被加密文件的备份和环境的保护,防止因为环境破坏造成无法解密等。

访问“No More Ransom”网站,使用解码刑警(Crypto Sheriff)确定勒索软件的类型,并检查是否有可用的解密方案,有机会破解并恢复文件。

调查取证

求助专业技术人员进行取证操作,以便分析勒索软件的攻击路径,对攻击路径进行溯源。

在操作系统的事件查看器中,查看安全日志,重点关注登录失败事件。在网络设备中查看安全日志、会话日志,重点关注暴力破解、SMB等重大漏洞攻击事件。

确定中毒原因,彻底修复系统中存在的安全问题,避免再次沦陷。

重装系统

最后的最后,如果勒索软件无法移除、被加密数据不可恢复,请备份被加密数据(或许未来有恢复的可能),然后格式化硬盘驱动器,擦除所有数据(包括受感染的数据),重新安装操作系统和应用程序。