网络运维与网络安全 学习笔记 第二十七天

今日目标

NAT场景与原理、静态NAT、动态NAT

PAT原理与配置、动态PAT之EasyIP、静态PAT之NAT Server

NAT场景与原理

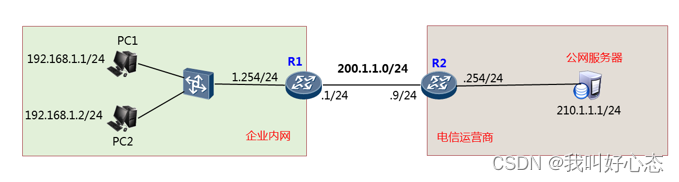

项目背景

为节省IP地址和费用,企业内网使用的都是“私有IP地址”

Internet网络的组成设备,使用都是“公有IP地址”

企业内网要与Interner互通,必须拥有“公有IP地址”

企业内网中的设备,无法使用“私有IP地址”与Internet互通

项目分析

在企业网络的边缘设备(路由器)上,配置默认路由,企业内网数据可以发送到Internet

因为Internet设备上没有“私有IP地址”的路由条目,所以数据无法返回到“企业内网”

在企业网络的边缘设备(路由器)上,使用“NAT”技术,实现“私有IP地址”和“公有IP地址”互相转换

解决方案

在企业网络的边缘设备(路由器)上部署解决方案

使用技术,实现“私有IP地址”和“公有IP地址”互相转换,即NAT(Network Address Translation) - 网络地址转换

NAT概述

NAT(Nerwork Address Translation),网络地址转换

主要应用在企业网络的边缘设备(路由器)上

对数据包的“私有IP地址”和“公有IP地址”进行转换,实现内网到外网的访问

实现对企业内网的保护,增强企业内网的安全性。因为外网无法直接访问内网设备的私有IP地址

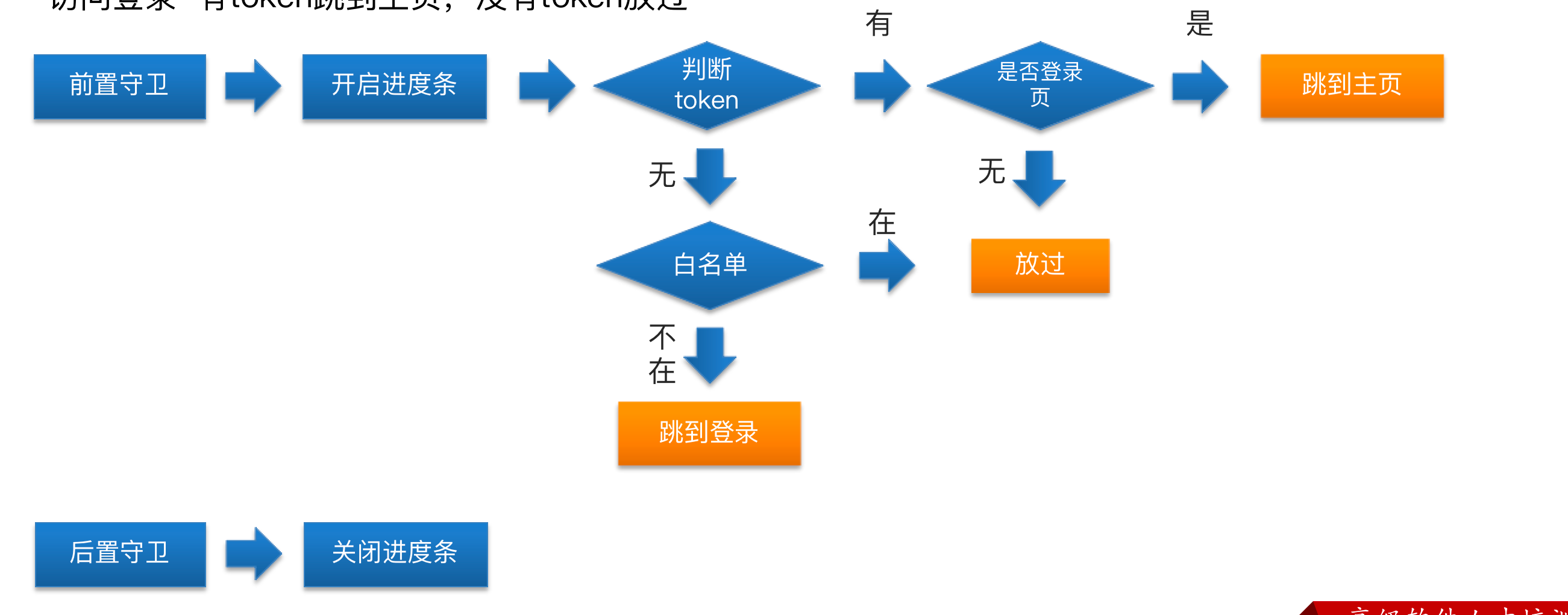

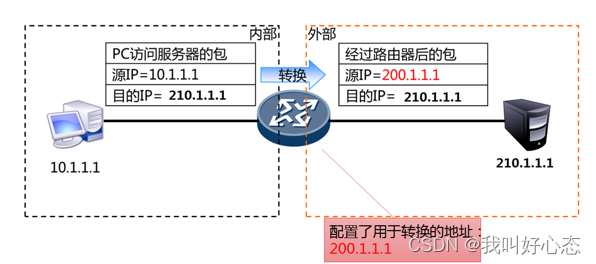

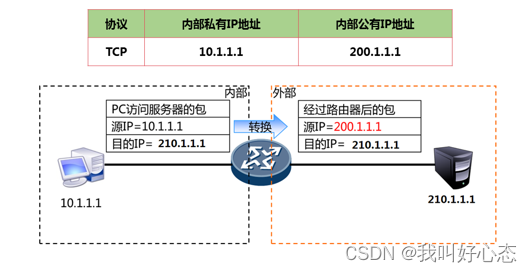

NAT工作原理

路由器对数据包进行地址转换

NAT核心工作表:NAT转换表

NAT类型

静态NAT:

NAT表条目是通过“手动配置”的方式添加进去的

私有IP地址和公有IP地址都是1对1的关系,不节省公网IP

动态NAT:

NAT表中的条目是“路由器处理数据包”时自动形成的

基于“NAT地址池”实现“私有地址”和“公有地址”之间的转换,比静态NAT更加节省公网IP

项目总结

公网上,是不存在“私有网络”路由条目的

NAT一定是配置在“私有网络”和“公有网络”的边界设备上

NAT实现私有IP地址和公有IP地址的转换,实现到公网的访问

NAT保护了企业内网设备的安全性,因为公网设备无法直接访问企业内部网络的私有IP地址

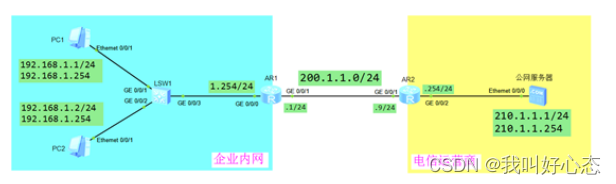

静态NAT配置

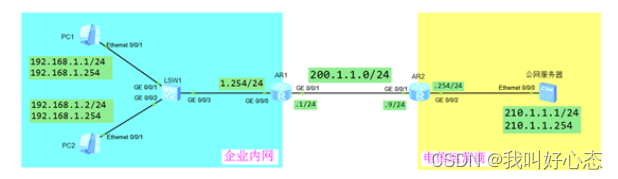

项目背景

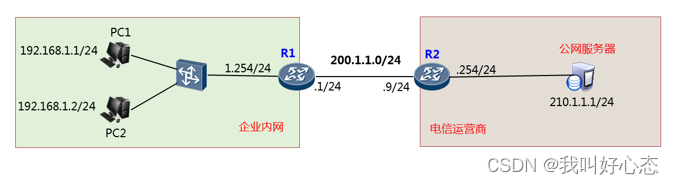

企业内网的PC需要访问“公网服务器”

企业购买了2个公网IP地址:200.1.1.1/24和200.1.1.2/24

项目分析

需要实现“私有IP地址”和“公有IP地址”之间的互通

在企业边缘设备 - R1上配置:默认路由+静态NAT

解决方案

配置思路

配置企业内网:如图配置的设备IP地址

配置企业边缘设备:配置R1的默认路由,指向“电信运营商”

配置企业内网边缘设备:在公网地址接口,配置静态NAT

配置电信运营商:如图配置设备的IP地址

配置命令

配置路由条目R1

ip route-staic 0.0.0.0 0 200.1.1.9

配置NAT命令(R1)

interface GigabitEthernet0/0/1 //连接公网的接口

nat static global 200.1.1.2 inside 192.168.1.1

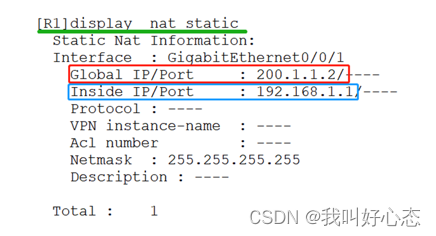

验证与测试NAT

displat nat static ,查看已经配置的“静态NAT”

PC1>ping 210.1.1.1,通

PC2>ping 210.1.1.1,不通

配置步骤

①配置内网设备 - 终端

PC1:

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

PC2:

地址:192.168.1.2

掩码:255.255.255.0

网关:192.168.1.254

②配置内网设备 - R1

undo termianl monitor

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/0 //连接内网的接口

[R1-GigabitEthernet0/0/0]ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/0]quit

[R1]interface GigabitEthernet0/0/1 //连接外网的接口

[R1-GigabitEthernet0/0/1]ip address 200.1.1.1 24

[R1-GigabitEthernet0/0/1]quit

[R1]ip route-static 0.0.0.0 0 200.1.1.9 //去往外网的默认路由

③配置外网设备 - 终端

公网服务器:

地址:210.1.1.1

掩码:255.255.255.0

网关:210.1.1.254

④配置外网设备 - R2

undo terminal monitor

system-view

[Huawei]sysname R2

[R2]interface GigabitEthernet0/0/2

[R2-GigabitEthernet0/0/2]ip address 210.1.1.254 24

[R2-GigabitEthernet0/0/2]quit

[R2]interface GigabitEthernet0/0/1

[R2-GigabitEthernet0/0/1]ip address 200.1.1.9 24

[R2-GigabitEthernet0/0/1]quit

⑤在路由器R1上配置静态NAT

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]nat static global 200.1.1.2 inside 192.168.1.1

项目总结

配置NAT之前,确保边缘设备有“默认路由”,否则NAT无效

NAT必须配置在“连接公网”的接口上

数据包从内网转发到外网时,首先查看路由表,再查看NAT表

数据包从内网返回到内网时,首先查看NAT表,再查看路由表

静态NAT配置简单,但是不节省公网IP地址,每个私有IP地址都必须对应1个公网IP地址

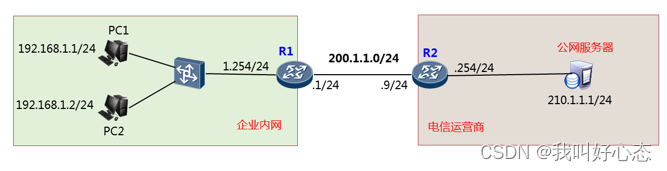

动态NAT配置

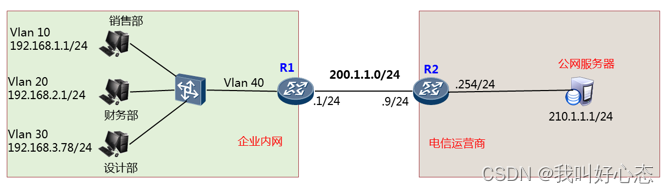

项目背景

企业内网的PC需要访问“公网服务器”

在R1部署静态NAT,需要购买多个公网IP地址,费用太高

希望购买少量公网IP地址,实现内网多个私有主机访问外网

项目分析

企业仅购买5个公网IP地址,供192.168.1.0/24的主机使用

在R1连接“公网”的接口上,部署动态NAT,即让多个私有IP地址轮询共享少量的公网IP地址

解决方案

如图配置设备的接口IP地址

在R1上配置默认路由,下一跳指向“电信运营商”

创建公网地址池,用于NAT转换

创建ACL,用于匹配“访问公网服务器”的主机IP地址

在R1的连接公网的接口上,配置动态NAT

配置命令

配置路由条目 - R1

ip route-static 0.0.0.0 0 200.1.1.9

创建公网地址池 - R1

nat address-group 5 200.1.1.2 200.1.1.6

创建ACL - R1

acl 2000

rule 10 permit source 192.168.1.0 0.0.0.255

R1的公网接口配置 动态NAT

interface GigabitEthernet0/0/1

nat outbound 2000 address-group 5 no-pat

配置步骤

①配置内网设备 - 终端

PC-1:

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

PC-2:

地址:192.168.1.2

掩码:255.255.255.0

网关:192.168.1.254

②配置内网设备 - R1

undo terminal monitor

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/0 //连接内网接口

[R1-GigabitEthernet0/0/0]ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/0]quit

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]ip address 200.1.1.1 24 //连接外网的接口

[R1-GigabitEthernet0/0/1]quit

[R1]ip route-static 0.0.0.0 0 200.1.1.9 //去往外网的默认路由

③配置外网设备 - 终端

公网服务器:

地址:210.1.1.1

掩码:255.255.255.0

网关:210.1.1.254

④配置外网设备 - R2

undo terminal monitor

system-view

[Huawei]sysname R2

[R2]interface GigabitEthernet0/0/2 //连接公网服务器的接口

[R2-GigabitEthernet0/0/2]ip address 210.1.1.254 24

[R2-GigabitEthernet0/0/2]quit

[R2]interface GigabitEthernet0/0/1

[R2-GigabitEthernet0/0/1]ip address 200.1.1.9 24 //连接外网的接口

[R2-GigabitEthernet0/0/1]quit

⑤在路由器R1上配置动态NAT

[R1]nat address-group 5 200.1.1.2 200.1.1.6 //创建NAT地址池

[R1]acl 2000 //创建ACL,匹配内网进行NAT地址转换的主机

[R1-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255

[R1-acl-basic-2000]quit

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 5 no-pat

[R1-GigabitEthernet0/0/1]quit

项目总结

动态NAT比静态NAT节省公网IP地址

动态NAT的条目本质也是:“私有IP地址”和“公有IP地址”是1比1的关系

动态NAT,必须提前配置“NAT地址池”,包含的是用于地址转换的公网IP地址

动态NAT,必须通过ACL匹配可以进行NAT转换的内网主机IP

动态NAT,必须配置在边缘设备的“公网接口”上

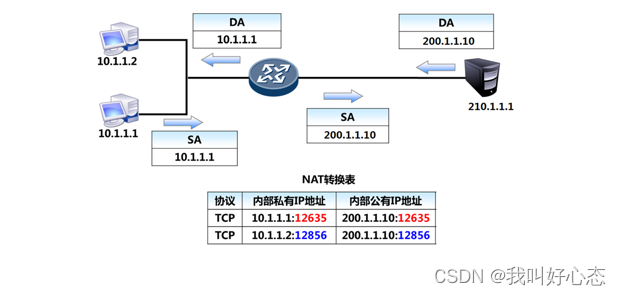

PAT原理与配置

项目背景

随着企业内网设备增多,访问外网的需求量增大

动态NAT方案中,私有IP和公有IP是1:1的关系,不节省成本

项目分析

PAT(Port Address Translation),端口地址转换

同时转换数据包的IP地址和端口号

能够节省大量的公网IP地址,实现公有IP地址和私有IP地址是1:多的关系

PAT工作原理

解决方案

配置思路

如图配置设备IP地址

在边界设备上配置默认路由,下一跳IP地址指向“电音运营商”

创建公网地址池,用于NAT转换

创建ACL,用于匹配“访问公网服务器”的主机IP地址

在R1的连接公网的接口上,配置动态PAT

配置命令

配置路由条目 - R1

ip route-static 0.0.0.0 0 200.1.1.9

创建公网地址池 - R1

nat address-group 5 200.1.1.2 200.1.1.6

创建ACL-R1

acl 2000

rule 10 permit source 192.168.1.0 0.0.0.255

R1的公网接口配置动态PAT

interface GigabitEthernet0/0/1

nat outbound 2000 address-group 5 //比动态NAT,缺少了no-pat参数

配置步骤

①配置内网设备 - 终端

PC-1:

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

PC-2:

地址:192.168.1.2

掩码:255.255.255.0

网关:192.168.1.254

②配置内网设备 - R1

undo terminal monitor

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/0 //连接内网接口

[R1-GigabitEthernet0/0/0]ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/0]quit

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]ip address 200.1.1.1 24 //连接外网的接口

[R1-GigabitEthernet0/0/1]quit

[R1]ip route-static 0.0.0.0 0 200.1.1.9 //去往外网的默认路由

③配置外网设备 - 终端

公网服务器:

地址:210.1.1.1

掩码:255.255.255.0

网关:210.1.1.254

④配置外网设备 - R2

undo terminal monitor

system-view

[Huawei]sysname R2

[R2]interface GigabitEthernet0/0/2 //连接公网服务器的接口

[R2-GigabitEthernet0/0/2]ip address 210.1.1.254 24

[R2-GigabitEthernet0/0/2]quit

[R2]interface GigabitEthernet0/0/1

[R2-GigabitEthernet0/0/1]ip address 200.1.1.9 24 //连接外网的接口

[R2-GigabitEthernet0/0/1]quit

⑤在路由器R1上配置动态NAT

[R1]nat address-group 5 200.1.1.2 200.1.1.6 //创建NAT地址池

[R1]acl 2000 //创建ACL,匹配内网进行NAT地址转换的主机

[R1-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255

[R1-acl-basic-2000]quit

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]nat outbound 2000 address-group 5 //删除了no-pat参数

[R1-GigabitEthernet0/0/1]quit

项目总结

PAT比动态NAT节省公网IP地址,是企业中常见NAT配置方案

PAT的本质:“私有地址”和“公有地址”是多:1的关系

PAT的配置,相比较动态NAT而言,仅仅是缺少了no-pat参数

PAT方案中,针对一个公网IP地址,通过端口号区分不同流量

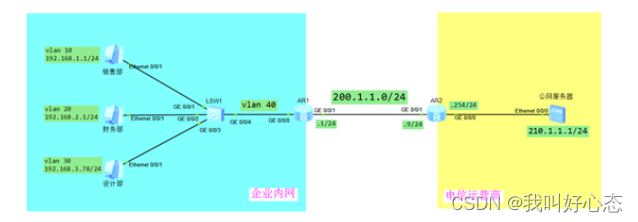

动态PAT之EasyIP

项目背景

针对初创企业或者小型规模的公司,为了节约网络建设成本,可能使用的是“动态”公网IP地址,并且仅仅有一个公网地址

此时就无法使用动态PNAT实现内网对外网服务的访问

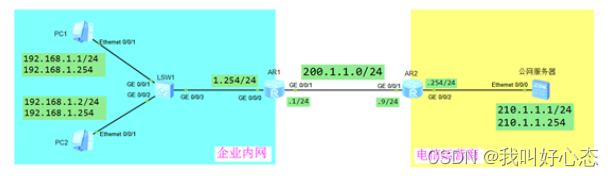

企业的3个部门存在不同的上网需求,如图连接并配置设备地址

R1的外网接口通过动态的方式获取公网地址:200.1.1.1/24

使用最节省公网IP地址的方案,实现内网到外网的访问

三个部门划分不同的vlan,分别是vlan 10/20/30

不同VLAN配置不同网段:192.168.x.0/24(x为vlan号)

每个部门的网关,均被配置在“SW”上

允许vlan 10 内的所有主机访问外网

允许vlan 30内除PC3以外的其他所有主机访问外网

仅仅允许vlan 20内的所有主机位为奇数的主机访问外网

项目分析

EasyIP,是动态PAT类型中的一种

将数据包的源IP转换为WAN口的公网IP地址加端口号的形式

EasyIP是所有NAT类型中最节省公网IP地址的方案

解决方案

配置思路

配置终端PC以及“公网服务器”的IP地址和网关等参数

配置网络设备 - PC的网关(SW1)

确保网关(SW1)与R1之间的互通

配置企业网络边缘设备(R1)的接口IP地址和静态路由

配置模拟“电信运营商”的设备(R2)的接口IP地址

确定配置EasyIP的网络设备 - R1,以及具体的出接口

在R1配置ACL,匹配允许访问外网的流量

在出接口上,配置EasyIP

配置命令

配置PC的网关(SW1)

vlan batch 10 20 30

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

quit

interface GigabitEthernet0/0/2

port link-type access

port default vlan 20

quit

interface GigabitEthernet0/0/3

port link-type access

port default vlan 30

quit

interface vlanif 10

ip address 192.168.1.254

quit

interface vlanif 20

ip address 192.168.2.254

quit

interface vlanif 30

ip address 192.168.3.254

quit

配置SW1与R1之间的互连之SW1

vlan 40

interface GigabitEthernet0/0/4

port link-type access

port default vlan 40

quit

interface vlanif 40

ip address 192.168.4.254 24

quit

配置SW1与R1之间的互连之R1

interface GigabitEthernet0/0/0

ip address 192.168.4.1 24

quit

配置SW1与R1之间的路由之SW1

ip route-static 0.0.0.0 0 192.168.4.1

配置SW1与R1之间的路由之R1

ip route-static 192.168.1.0 24 192.168.4.254

ip route-static 192.168.2.0 24 192.168.4.254

ip route-static 192.168.3.0 24 192.168.4.254

配置R1连接运营商的路由

interface GigabitEthernet0/0/1

ip address 200.1.1.1 24

quit

ip route-static 0.0.0.0 0 200.1.1.9

在R1上配置ACL

acl 2000

rule 10 permit source 192.168.1.0 0.0.0.255

rule 20 deny source 192.168.3.78 0.0.0.0

rule 30 permit source 192.168.3.0 0.0.0.255

rule 40 permit source 192.168.2.1 0.0.0.254

在R1的出接口上配置EasyIP

interface GigabitEthernet0/0/1

nat outbound 2000

//符合ACL2000的数据在该接口上发送出去的时候,

//将源IP地址转换为出接口(gi0/0/1)的公网IP地址

查看路由条目

display ip routing-table //确保配置了默认路由和去往vlan的路由条目

查看ACL

display acl all //确认ACL配置正确

查看EasyIP

display nat outbound //查看已经配置好的EasyIP

配置步骤

①配置内网设备 - 终端

销售部:

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

财务部:

地址:192.168.2.1

掩码:255.255.255.0

网关:192.168.2.254

设计部:

地址:192.168.3.78

掩码:255.255.255.0

网关:192.168.3.254

②配置内网设备 - SW1

undo terminal monitor

system-view

[Huawei]sysname SW

[SW]vlan batch 10 20 30 40

[SW]interface GigabitEthernet0/0/1

[SW-GigabitEthernet0/0/1]port link-type access

[SW-GigabitEthernet0/0/1]port default vlan 10

[SW-GigabitEthernet0/0/1]quit

[SW]interface GigabitEthernet0/0/2

[SW-GigabitEthernet0/0/2]port link-type access

[SW-GigabitEthernet0/0/2]port default vlan 20

[SW-GigabitEthernet0/0/2]quit

[SW]interface GigabitEthernet0/0/3

[SW-GigabitEthernet0/0/3]port link-type access

[SW-GigabitEthernet0/0/3]port default vlan 30

[SW-GigabitEthernet0/0/3]quit

[SW]interface GigabitEthernet0/0/4

[SW-GigabitEthernet0/0/4]port link-type access

[SW-GigabitEthernet0/0/4]port default vlan 40

[SW-GigabitEthernet0/0/4]quit

[SW]interface Vlanif 10

[SW-Vlanif10]ip address 192.168.1.254 24

[SW-Vlanif10]quit

[SW]interface Vlanif 20

[SW-Vlanif20]ip address 192.168.2.254 24

[SW-Vlanif20]quit

[SW]interface Vlanif 30

[SW-Vlanif30]ip address 192.168.3.254 24

[SW-Vlanif30]quit

[SW]interface Vlanif 40

[SW-Vlanif40]ip address 192.168.4.254 24

[SW-Vlanif40]quit

[SW]ip route-static 0.0.0.0 0 192.168.4.1

③配置内网设备 - R1

undo terminal monitor

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/0

[R1-GigabitEthernet0/0/0]ip address 192.168.4.1 24

[R1-GigabitEthernet0/0/0]quit

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]ip address 200.1.1.1 24

[R1-GigabitEthernet0/0/1]quit

[R1]ip route-static 0.0.0.0 0 200.1.1.9

[R1]ip route-static 192.168.1.0 24 192.168.4.254

[R1]ip route-static 192.168.2.0 24 192.168.4.254

[R1]ip route-static 192.168.3.0 24 192.168.4.254

④配置外网设备 - R2

undo terminal monitor

system-view

[Huawei]sysname R2

[R2]interface GigabitEthernet0/0/1

[R2-GigabitEthernet0/0/1]ip address 200.1.1.9 24

[R2-GigabitEthernet0/0/1]quit

[R2]interface GigabitEthernet0/0/0

[R2-GigabitEthernet0/0/0]ip address 210.1.1.254 24

[R2-GigabitEthernet0/0/0]quit

⑤配置外网设备 - 公网服务器

公网服务器:

地址:210.1.1.1

掩码:255.255.255.0

网关:210.1.1.254

⑥在路由器R1上配置EasyIP

[R1]acl 2000

[R1-acl-basic-2000]rule 10 permit source 192.168.1.0 0.0.0.255

[R1-acl-basic-2000]rule 20 permit source 192.168.2.1 0.0.0.254

[R1-acl-basic-2000]rule 30 deny source 192.168.3.78 0.0.0.0

[R1-acl-basic-2000]rule 40 permit source 192.168.3.0 0.0.0.255

[R1-acl-basic-2000]quit

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]nat outbound 2000

项目总结

EasyIP,本地上也是 动态PAT,最节省公网IP地址的NAT方案

通常应用在WAN口试动态公网IP地址的场景,比如小型企业

EasyIP,将内网到外网的数据包的源IP地址转换为出接口的公网IP地址

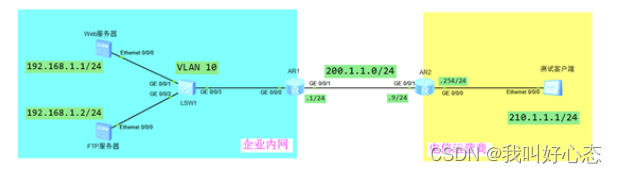

静态PAT值NAT Server

项目背景

公司依靠向互联网用户提供服务和应用,获取盈利。在企业内网部署专门的“应用服务器”上,使用的都是私有IP地址。

为确保企业内网安全,仅仅允许外网“测试客户端”访问企业内网“Web”和“FTP”两种服务,不能访问任何其他的设备和服务。

项目分析

外网用户通过互联网访问任何服务和应用,都是依靠“运营商”的路由设备

运营商的路由器没有私有网段的路由,只能访问公网地址才可以

企业需要花钱购买公网IP地址,外部用户通过这些地址才能访问

企业网络设备必须能够实现“私有地址”和“公有地址”的转换

为“节约公网”IP地址,我们选择转换地址的同时,也转换端口

在NAT技术中,外部用户访问内网设备时,在企业的边界设备上首先查看NAT表进行地址转换,随后才会查看路由表。

故我们必须提前“静态配置地址转换”,所以只能是静态PAT

这种“实现外网用户访问内网设备”的静态PAT技术,我们称之为“NAT Server”

解决方案

配置思路

配置内网服务器以及“测试客户端”的IP地址和网关等参数

配置并启用Web服务器和FTP服务器

配置服务器的网关设备 - R1

配置模拟“电信运营商”的设备(R2)的接口IP地址

确定配置NAT Server的网络设备 - R1,以及具体的出接口

在接口上配置NAT Server

配置命令

配置交换机与服务器的互联

vlan 10

interface GigabitEthernet0/0/1

port link-type access

port default vlan 10

quit

interface GigabitEthernet0/0/2

port link-type access

port default vlan 10

quit

interface GigabitEthernet0/0/3

port link-type access

port default vlan 10

quit

配置网关设备 - R1

interface GigabitEthernet0/0/0

ip address 192.168.1.254 24

quit

interface GigabitEthernet0/0/1

ip address 200.1.1.1 24

quit

ip route-static 0.0.0.0 0 200.1.1.9

配置模拟运营商(R2)的接口地址

interface GigabitEthernet0/0/1

ip address 200.1.1.9 24

quit

interface GigabitEthernet0/0/0

ip address 210.1.1.254 24

quit

在R1的出接口上配置NAT Server

interface GigabitEthernet0/0/1

nat server protocol tcp global 200.1.1.2 80 inside 192.168.1.1 80

//该接口收到目标地址为200.1.1.2,端口为tcp 80的数据

//同时转换IP地址和端口为192.168.1.1,tcp 80

nat server protocol tcp global 200.1.1.2 21 inside 192.168.1.2 21

//该接口收到目标地址为200.1.1.2,端口为tcp 21的数据

//同时转换IP地址和端口为192.168.1.2,tcp 21

查看路由条目

display ip routing-table //确保配置了去往外网的默认路由

查看NAT Server

display nat server //查看已经配置的NAT Server转换条目

查看访问Web服务

测试客户端->httpclient->输入IP地址:200.1.1.2->回车,成功获得网页

查看访问FTP服务

测试客户端->ftpclient->输入服务器IP地址:200.1.1.2->成功获得目录

配置步骤

①配置内网设备 - 终端

Web服务器:

地址:192.168.1.1

掩码:255.255.255.0

网关:192.168.1.254

FTP服务器:

地址:192.168.1.2

掩码:255.255.255.0

网关:192.168.1.254

②配置内网设备 - SW

undo terminal monitor

system-view

[Huawei]sysname SW

[SW]vlan 10

[SW-vlan10]quit

[SW]interface GigabitEthernet0/0/1

[SW-GigabitEthernet0/0/1]port link-type access

[SW-GigabitEthernet0/0/1]port default vlan 10

[SW-GigabitEthernet0/0/1]quit

[SW]interface GigabitEthernet0/0/2

[SW-GigabitEthernet0/0/2]port link-type access

[SW-GigabitEthernet0/0/2]port default vlan 10

[SW-GigabitEthernet0/0/2]quit

[SW]interface GigabitEthernet0/0/3

[SW-GigabitEthernet0/0/3]port link-type access

[SW-GigabitEthernet0/0/3]port default vlan 10

[SW-GigabitEthernet0/0/3]quit

③配置内网设备 - R1

undo terminal monitor

system-view

[Huawei]sysname R1

[R1]interface GigabitEthernet0/0/0

[R1-GigabitEthernet0/0/0]ip address 192.168.1.254 24

[R1-GigabitEthernet0/0/0]quit

[R1]interface GigabitEthernet0/0/1

[R1-GigabitEthernet0/0/1]ip address 200.1.1.1 24

[R1-GigabitEthernet0/0/1]quit

[R1]ip route-static 0.0.0.0 0 200.1.1.9

④配置外网设备 - 测试客户端

测试客户端:

地址:210.1.1.1

掩码:255.255.255.0

网关:210.1.1.254

⑤配置外网设备 - R2

undo terminal monitor

system-view

[Huawei]sysname R2

[R2]interface GigabitEthenet0/0/0

[R2-GigabitEthernet0/0/0]ip address 210.1.1.254 24

[R2-GigabitEthernet0/0/0]quit

[R2]interface GigabitEthenet0/0/1

[R2-GigabitEthernet0/0/1]ip address 210.1.1.9 24

[R2-GigabitEthernet0/0/1]quit

⑥配置路由器R1上的NAT Server

interface GigabitEthernet0/0/1

nat server protocol tcp global 200.1.1.2 80 inside 192.168.1.1 80

nat server protocol tcp global 200.1.1.2 21 inside 192.168.1.2 21

项目总结

NAT Server 是一种静态PAT技术,实现外网到内网的访问

NAT Server可以实现多个内网服务器共享一个公网IP地址,节省公网IP

NAT Server配置在企业边界设备上的“公网接口”上

外网用户测试内网服务的时候,必须使用“公网IP地址”,不能使用“私有IP地址”

![BUUCTF刷题之路-web-[GXYCTF2019]Ping Ping Ping1](https://img-blog.csdnimg.cn/926a4eecb6aa45dcbcadca5904d2ed8d.png)